À propos du VPN de point à site

Une connexion par passerelle VPN point à site (P2S) vous permet de créer une connexion sécurisée à votre réseau virtuel à partir d’un ordinateur de client individuel. Une connexion P2S est établie en étant démarrée à partir de l’ordinateur client. Cette solution est utile pour les télétravailleurs souhaitant se connecter à un réseau virtuel à partir d’un emplacement distant, comme depuis leur domicile ou pendant une conférence. De même, l’utilisation d’un VPN P2S est une solution utile qui constitue une alternative au VPN Site à Site (S2S) lorsqu’un nombre restreint de clients doit se connecter à un réseau virtuel. Cet article s'applique au Modèle de déploiement de Resource Manager.

Quel protocole est utilisé par le P2S ?

La connexion VPN point à site peut utiliser un des protocoles suivants :

Protocole OpenVPN®, un protocole VPN basé sur SSL/TLS. Une solution VPN TLS peut pénétrer des pare-feu, puisque la plupart des pare-feu ouvrent le port de sortie TCP 443 utilisé par le protocole TLS. Vous pouvez utiliser OpenVPN pour vous connecter à partir d’appareils Android, iOS (11.0 et versions ultérieures), Windows, Linux et Mac (macOS 10.13 et versions ultérieures).

SSTP (Secure Socket Tunneling Protocol) est un protocole VPN propriétaire basé sur le protocole TLS. Une solution VPN TLS peut pénétrer des pare-feu, puisque la plupart des pare-feu ouvrent le port de sortie TCP 443 utilisé par le protocole TLS. SSTP est pris en charge sur les appareils Windows uniquement. Azure prend en charge toutes les versions de Windows disposant de SSTP et prend en charge TLS 1.2 (Windows 8.1 et versions ultérieures).

VPN IKEv2, une solution de VPN IPsec basée sur des normes. Un VPN IKEv2 peut être utilisé pour se connecter à partir d’appareils Mac (macOS 10.11 et versions ultérieures).

Notes

IKEv2 et OpenVPN pour P2S ne sont disponibles que pour le modèle de déploiement du Gestionnaire de ressource. Ils ne sont pas disponibles pour le modèle de déploiement classique.

Comment les clients VPN P2S sont-ils authentifiés ?

Avant qu’Azure n’accepte une connexion VPN P2S, l’utilisateur doit d’abord s’authentifier. Azure permet aux utilisateurs qui se connectent de s’authentifier à l’aide de deux mécanismes.

Authentification par certificat

Lorsque vous utilisez l’authentification par certificat Azure native, un certificat client présent sur l’appareil est utilisé pour authentifier l’utilisateur qui se connecte. Les certificats client sont générés à partir d’un certificat racine de confiance et installés sur chaque ordinateur client. Vous pouvez utiliser un certificat racine qui a été généré à l’aide d’une solution d’entreprise, ou vous pouvez générer un certificat auto-signé.

La validation du certificat client est effectuée par la passerelle VPN et se produit pendant l’établissement de la connexion VPN P2S. Le certificat racine est requis pour la validation et doit être chargé sur Azure.

Authentification Microsoft Entra

L’authentification Microsoft Entra permet aux utilisateurs de se connecter à Azure en tirant parti de leurs informations d’identification Microsoft Entra. L’authentification Microsoft Entra native est uniquement prise en charge pour le protocole OpenVPN et nécessite l’utilisation d’Azure VPN Client. Les systèmes d’opération client pris en charge sont Windows 10 ou version ultérieure et macOS.

Avec l’authentification Microsoft Entra native, vous pouvez utiliser les fonctionnalités d’accès conditionnel de Microsoft Entra et des d’authentification multifacteur (MFA) pour le VPN.

Au niveau le plus haut, vous devez effectuer les étapes suivantes pour configurer l’authentification Microsoft Entra :

Activer l’authentification Microsoft Entra sur la passerelle

Téléchargez la dernière version des fichiers d’installation d’Azure VPN Client à l’aide de l’un des liens suivants :

- Installez en utilisant des fichiers d’installation du client : https://aka.ms/azvpnclientdownload.

- Installez directement en cas de connexion sur un ordinateur client : Microsoft Store.

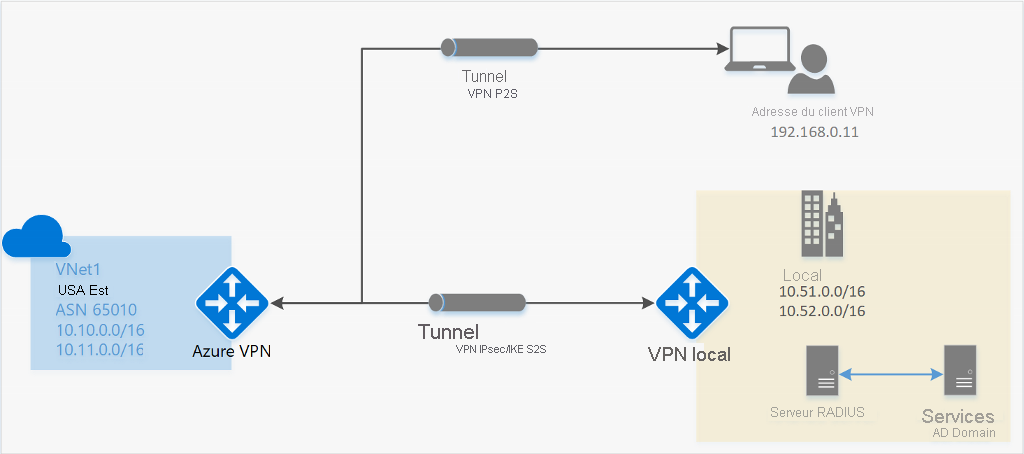

Serveur de domaine Azure Active Directory (AD)

L’authentification de domaine AD permet aux utilisateurs de se connecter à Azure à l’aide des informations d’identification du domaine de l’organisation. Un serveur RADIUS qui s’intègre avec le serveur AD est requis. Les organisations peuvent également utiliser un déploiement RADIUS existant.

Le serveur RADIUS peut être déployé localement ou sur votre réseau virtuel Azure. Lors de l’authentification, la passerelle VPN Azure permet le transfert direct et transfère les messages d’authentification entre le serveur RADIUS et l’appareil de connexion. Par conséquent, l’accessibilité de la passerelle au serveur RADIUS est importante. Si le serveur RADIUS est situé en local, une connexion VPN S2S au site local à partir d’Azure est requise pour établir l’accessibilité.

Le serveur RADIUS peut aussi être intégré aux services de certificat AD. Cela vous permet d’utiliser le serveur RADIUS et le déploiement de certificat d’entreprise pour votre authentification par certificat P2S comme alternative à l’authentification par certificat Azure. L’avantage est que vous n’avez pas besoin de charger les certificats racine et les certificats révoqués sur Azure.

Un serveur RADIUS permet également l’intégration avec d’autres systèmes d’identité externe. Cette opération ouvre de nombreuses options d’authentification pour les VPN P2S, notamment les options de multifacteur.

Quelle est la configuration requise pour les clients ?

Les exigences de configuration du client varient en fonction du client VPN que vous utilisez, du type d’authentification et du protocole. Le tableau suivant présente les clients disponibles et les articles correspondants pour chaque configuration.

| Authentification | Type de tunnel | Générer des fichiers config | Configurer le client VPN |

|---|---|---|---|

| Certificat Azure | IKEv2, SSTP | Windows | Client VPN natif |

| Certificat Azure | OpenVPN | Windows | - Client OpenVPN - Client VPN Azure |

| Certificat Azure | IKEv2, OpenVPN | macOS-iOS | macOS-iOS |

| Certificat Azure | IKEv2, OpenVPN | Linux | Linux |

| Microsoft Entra ID | OpenVPN (SSL) | Windows | Windows |

| Microsoft Entra ID | OpenVPN (SSL) | macOS | macOS |

| RADIUS - certificat | - | Article | Article |

| RADIUS - mot de passe | - | Article | Article |

| RADIUS - autres méthodes | - | Article | Article |

Important

À compter du 1er juillet 2018, la passerelle VPN Azure ne prendra plus en charge TLS 1.0 et 1.1. Elle prendra uniquement en charge TLS 1.2. Seules les connexions de point à site sont affectées ; les connexions site à site ne le sont pas. Si vous utilisez le protocole TLS pour les VPN de point à site sur des clients Windows 10 ou version ultérieure, aucune action n’est nécessaire. Si vous utilisez le protocole TLS pour les connexions de point à site sur des clients Windows 7 et Windows 8, consultez Questions fréquentes (FAQ) sur la passerelle VPN pour obtenir des instructions de mise à jour.

Quelles références SKU de passerelle prennent en charge les VPN P2S ?

Le tableau suivant montre les références SKU de passerelle par tunnel, connexion et débit. Pour obtenir d’autres tableaux et plus d’informations sur ce tableau, consultez la section sur les références SKU de passerelle de l’article Paramètres de la passerelle VPN.

| VPN Passerelle Génération |

Référence (SKU) | S2S/VNet-to-VNet Tunnels |

P2S Connexions SSTP |

P2S Connexions IKEv2/OpenVPN |

Agrégat Évaluation du débit |

BGP | Redondant interzone | Nombre de machines virtuelles prises en charge dans le réseau virtuel |

|---|---|---|---|---|---|---|---|---|

| Génération1 | De base | Bande passante 10 | Bande passante 128 | Non pris en charge | 100 Mbits/s | Non pris en charge | Non | 200 |

| Génération1 | VpnGw1 | Bande passante 30 | Bande passante 128 | Bande passante 250 | 650 Mbits/s | Pris en charge | Non | 450 |

| Génération1 | VpnGw2 | Bande passante 30 | Bande passante 128 | Bande passante 500 | 1 Gbit/s | Pris en charge | Non | 1300 |

| Génération1 | VpnGw3 | Bande passante 30 | Bande passante 128 | Bande passante 1 000 | 1,25 Gbits/s | Pris en charge | Non | 4000 |

| Génération1 | VpnGw1AZ | Bande passante 30 | Bande passante 128 | Bande passante 250 | 650 Mbits/s | Pris en charge | Oui | 1000 |

| Génération1 | VpnGw2AZ | Bande passante 30 | Bande passante 128 | Bande passante 500 | 1 Gbit/s | Pris en charge | Oui | 2000 |

| Génération1 | VpnGw3AZ | Bande passante 30 | Bande passante 128 | Bande passante 1 000 | 1,25 Gbits/s | Pris en charge | Oui | 5 000 |

| Génération2 | VpnGw2 | Bande passante 30 | Bande passante 128 | Bande passante 500 | 1,25 Gbits/s | Pris en charge | Non | 685 |

| Génération2 | VpnGw3 | Bande passante 30 | Bande passante 128 | Bande passante 1 000 | 2,5 Gbits/s | Prise en charge | Non | 2240 |

| Génération2 | VpnGw4 | Bande passante 100* | Bande passante 128 | Bande passante 5 000 | 5 Gbit/s | Prise en charge | Non | 5300 |

| Génération2 | VpnGw5 | Bande passante 100* | Bande passante 128 | Bande passante 10000 | 10 Gbits/s | Prise en charge | Non | 6700 |

| Génération2 | VpnGw2AZ | Bande passante 30 | Bande passante 128 | Bande passante 500 | 1,25 Gbits/s | Pris en charge | Oui | 2000 |

| Génération2 | VpnGw3AZ | Bande passante 30 | Bande passante 128 | Bande passante 1 000 | 2,5 Gbits/s | Prise en charge | Oui | 3300 |

| Génération2 | VpnGw4AZ | Bande passante 100* | Bande passante 128 | Bande passante 5 000 | 5 Gbit/s | Prise en charge | Oui | 4400 |

| Génération2 | VpnGw5AZ | Bande passante 100* | Bande passante 128 | Bande passante 10000 | 10 Gbits/s | Prise en charge | Oui | 9000 |

Remarque

La référence SKU De base a des limitations et ne prend pas en charge l’authentification IKEv2, IPv6 ou RADIUS. Pour obtenir plus d’informations, consultez l’article Paramètres de la passerelle VPN.

Quelles stratégies IKE/IPsec sont configurées sur les passerelles VPN pour P2S ?

Les tableaux de cette section affichent les valeurs des stratégies par défaut. Toutefois, ils ne reflètent pas les valeurs prises en charge disponibles pour les stratégies personnalisées. Pour connaître les stratégies personnalisées, consultez les valeurs acceptées répertoriées dans la cmdlet PowerShell New-AzVpnClientIpsecParameter.

IKEv2

| Cipher | Intégrité | PRF | Groupe DH |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP256 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA384 | SHA384 | GROUP_24 |

| AES256 | SHA384 | SHA384 | GROUP_14 |

| AES256 | SHA384 | SHA384 | GROUP_ECP384 |

| AES256 | SHA384 | SHA384 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_2 |

IPsec

| Cipher | Intégrité | Groupe PFS |

|---|---|---|

| GCM_AES256 | GCM_AES256 | GROUP_NONE |

| GCM_AES256 | GCM_AES256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP256 |

| AES256 | SHA256 | GROUP_NONE |

| AES256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA1 | GROUP_NONE |

Quelles stratégies TLS sont configurées sur les passerelles VPN pour P2S ?

TLS

| Stratégies |

|---|

| TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256 |

| TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_RSA_WITH_AES_128_CBC_SHA256 |

| TLS_RSA_WITH_AES_256_CBC_SHA256 |

Comment configurer une connexion P2S ?

Une configuration P2S requiert quelques étapes spécifiques. Les articles suivants vous détaillent les étapes de la configuration P2S courantes.

Supprimer la configuration d’une connexion P2S

Vous pouvez supprimer la configuration d’une connexion à l’aide de PowerShell ou de l’interface CLI. Consultez la FAQ pour obtenir des exemples.

Comment le routage P2S fonctionne-t-il ?

Voir les articles suivants :

FAQ

Il existe plusieurs sections de la FAQ relatives au P2S, basées sur l’authentification.

Étapes suivantes

- Configurer une connexion P2S - Authentification par certificat natif Azure

- Configurer une connexion P2S - Authentification RADIUS

« OpenVPN » est une marque d’OpenVPN Inc.