Résoudre les problèmes de connexion VPN point à site à partir de clients Mac OS X

Cet article vous aidera à résoudre les problèmes de connectivité point à site à partir de Mac OS X à l’aide du client VPN natif et d’IKEv2. Très basique, le client VPN disponible dans Mac pour IKEv2 n’offre pas beaucoup de possibilités de personnalisation. Il y a seulement quatre paramètres à vérifier :

- Adresse du serveur

- Identifiant distant

- Identifiant local

- Paramètres d’authentification

- Version du système d’exploitation (10.11 ou ultérieure)

Résoudre les problèmes d’authentification par certificat

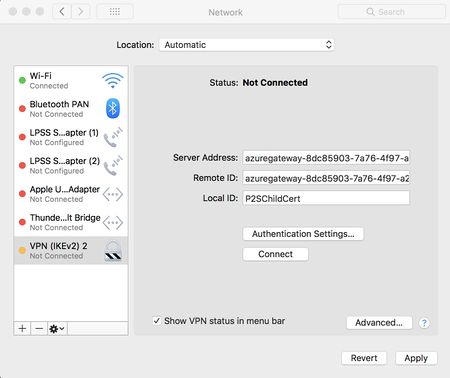

Vérifiez les paramètres du client VPN. Accédez à la fenêtre Réseau en appuyant sur Commande + Maj, puis tapez « VPN » pour vérifier les paramètres du client VPN. Dans la liste, cliquez sur l’entrée VPN à examiner.

Vérifiez que l’adresse du serveur correspond au FQDN complet et inclut cloudapp.net.

L’identifiant distant doit être identique à l’adresse du serveur (FQDN de la passerelle).

L’identifiant local doit être identique à l’objet du certificat client.

Cliquez sur Réglages d’authentification pour ouvrir la page Réglages d’authentification.

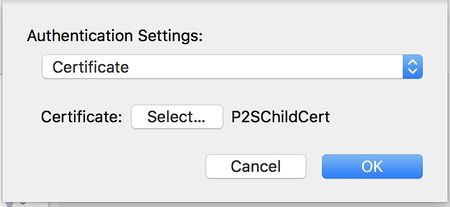

Vérifiez que Certificat est sélectionné dans la liste déroulante.

Cliquez sur le bouton Sélectionner et vérifiez que le certificat approprié est sélectionné. Cliquez sur OK pour enregistrer les éventuelles modifications apportées.

Résoudre les problèmes d’authentification par nom d’utilisateur et mot de passe

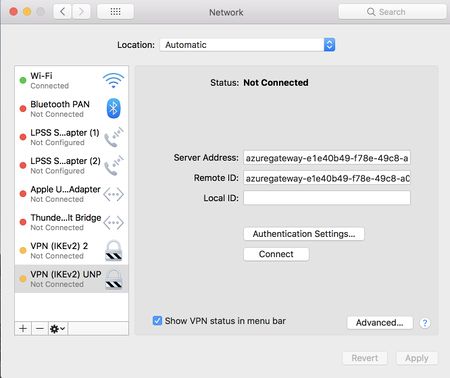

Vérifiez les paramètres du client VPN. Accédez à la fenêtre Réseau en appuyant sur Commande + Maj, puis tapez « VPN » pour vérifier les paramètres du client VPN. Dans la liste, cliquez sur l’entrée VPN à examiner.

Vérifiez que l’adresse du serveur correspond au FQDN complet et inclut cloudapp.net.

L’identifiant distant doit être identique à l’adresse du serveur (FQDN de la passerelle).

L’identifiant local peut être vide.

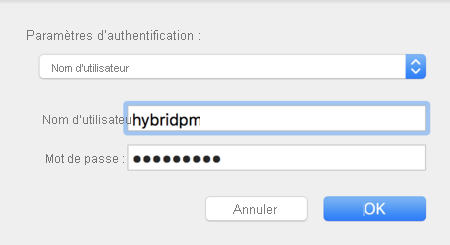

Cliquez sur le bouton Réglages d’authentification et vérifiez que « Nom d’utilisateur » est sélectionné dans la liste déroulante.

Vérifiez que les informations d’identification saisies sont correctes.

Étapes supplémentaires

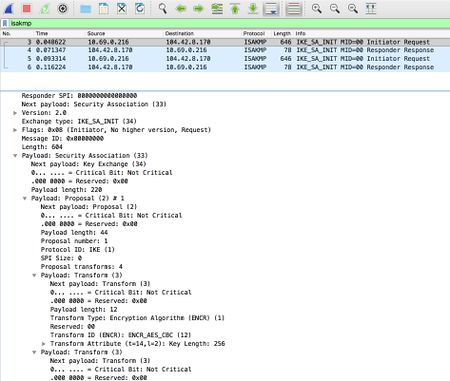

Si vous avez suivi les étapes précédentes et que tout est correctement configuré, téléchargez Wireshark et effectuez une capture de paquets.

Filtrez sur isakmp et examinez les paquets IKE_SA. Les détails de la proposition de l’association de sécurité doivent figurer sous Payload: Security Association (Charge utile : association de sécurité).

Vérifiez que le client et le serveur présentent un jeu commun.

S’il n’existe aucune réponse du serveur sur les traces réseau, vérifiez que vous avez activé le protocole IKEv2 dans la page Configuration de la passerelle Azure sur le site web du Portail Azure.

Étapes suivantes

Pour obtenir de l’aide supplémentaire, consultez Support Microsoft.