Intégrer Protection des données Microsoft Purview

Microsoft Defender for Cloud Apps vous permet d’appliquer automatiquement des étiquettes de confidentialité à partir de Protection des données Microsoft Purview. Ces étiquettes sont appliquées aux fichiers en tant qu’action de gouvernance de stratégie de fichier et, en fonction de la configuration de l’étiquette, peuvent appliquer le chiffrement pour une protection ultérieure. Vous pouvez également examiner les fichiers en filtrant l’étiquette de sensibilité appliquée dans le portail Defender for Cloud Apps. L’utilisation des étiquettes accroît la visibilité et le contrôle de vos données sensibles dans le cloud. Intégration de la protection des données Microsoft Purview avec Defender for Cloud Apps est aussi simple que de cocher une seule case.

En intégrant la protection des données Microsoft Purview dans Defender for Cloud Apps, vous pouvez utiliser toute la puissance des services et des fichiers sécurisés dans votre cloud, notamment :

- La possibilité d’appliquer des étiquettes de confidentialité en tant qu’action de gouvernance aux fichiers qui correspondent à des stratégies spécifiques

- La possibilité de voir tous les fichiers classifiés à un emplacement centralisé.

- La possibilité d’investiguer en fonction du niveau de classification et de quantifier l’exposition des données sensibles sur vos applications cloud.

- La possibilité de créer des stratégies pour que les fichiers classifiés soient gérés correctement.

Prérequis

Remarque

Pour activer cette fonctionnalité, vous avez besoin d’une licence Defender for Cloud Apps et d’une licence pour Azure Information Protection Premium P1. Dès que ces deux licences sont en place, Defender for Cloud Apps synchronise les étiquettes des organisations à partir du service Information Protection d’Azure.

- Pour utiliser l’intégration à Protection des données Microsoft Purview, vous devez activer le Connecteur d’applications pour Microsoft 365.

Pour que Defender for Cloud Apps appliquent des étiquettes de confidentialité, elles doivent être publiées dans le cadre d’une stratégie d’étiquette de confidentialité dans le portail de conformité Microsoft Purview.

Defender for Cloud Apps prend actuellement en charge l’application d’étiquettes de confidentialité à partir de Protection des données Microsoft Purview pour les types de fichiers suivants :

- Word : docm, docx, dotm, dotx

- Excel : xlam, xlsm, xlsx, xltx

- PowerPoint : potm, potx, ppsx, ppsm, pptm, pptx

- PDF

Remarque

Pour PDF, vous devez utiliser des étiquettes unifiées.

Cette fonctionnalité est actuellement disponible pour les fichiers stockés dans Box, Google Workspace, SharePoint Online et OneDrive Entreprise. D’autres applications cloud seront prises en charge dans les prochaines versions.

Fonctionnement

Vous pouvez voir les étiquettes de sensibilité de Protection des données Microsoft Purview dans Defender for Cloud Apps. Dès que vous intégrez Defender pour le cloud Apps à Protection des données Microsoft Purview, Defender pour le cloud Apps analyse les fichiers comme suit :

Defender for Cloud Apps récupère la liste de toutes les étiquettes de confidentialité utilisées dans votre client. Cette action est effectuée toutes les heures pour maintenir la liste à jour.

Defender for Cloud Apps analyse ensuite les fichiers pour les étiquettes de confidentialité, comme suit :

- Si vous avez autorisé une analyse automatique, tous les fichiers nouveaux ou modifiés sont ajoutés à la file d’attente de l’analyse tandis que tous les fichiers et référentiels existants sont analysés.

- Si vous définissez une stratégie de fichier pour rechercher les étiquettes de confidentialité, ces fichiers sont ajoutés à la file d’attente d’analyse pour les étiquettes de confidentialité.

Comme indiqué, ces analyses concernent les étiquettes de confidentialité découvertes dans l’analyse initiale Defender for Cloud Apps pour voir quelles étiquettes de confidentialité sont utilisées dans votre client. Les étiquettes externes, qui sont des étiquettes de classification définies par une personne externe à votre locataire, sont ajoutées à la liste des étiquettes de classification. Si vous ne souhaitez pas les analyser, activez la case à cocher Analyser uniquement les fichiers pour les étiquettes de confidentialité de Protection des données Microsoft Purview et les avertissements d’inspection de contenu de ce client.

Après avoir activé Protection des données Microsoft Purview sur Defender pour le cloud Apps, tous les nouveaux fichiers ajoutés à vos applications cloud connectées seront analysés pour les étiquettes de confidentialité.

Vous pouvez créer des stratégies dans Defender for Cloud Apps qui appliquent automatiquement vos étiquettes de confidentialité.

Limites d’intégration

Notez les limites suivantes lors de l’utilisation des étiquettes Microsoft Purview avec Defender pour le cloud Apps.

| Limite | Description |

|---|---|

| Fichiers avec étiquettes ou protection appliquées en dehors de Defender for Cloud Apps | Les étiquettes non protégées appliquées en dehors de Defender for Cloud Apps peuvent être remplacées par Defender for Cloud Apps, mais ne peuvent pas être supprimées. Defender for Cloud Apps ne peut pas supprimer d’étiquettes avec protection des fichiers qui ont été étiquetés en dehors de Defender for Cloud Apps. Pour analyser les fichiers avec une protection appliquée en dehors des applications Defender for Cloud, accordez des autorisations pour inspecter le contenu des fichiers protégés. |

| Fichiers étiquetés par Defender for Cloud Apps | Defender for Cloud Apps ne remplace pas les étiquettes sur les fichiers qui ont déjà été étiquetés par Defender for Cloud Apps. |

| Fichiers protégés par mot de passe | Defender for Cloud Apps ne peut pas lire les étiquettes sur les fichiers protégés par mot de passe. |

| Fichiers vides | Les fichiers vides ne sont pas étiquetés par Defender for Cloud Apps. |

| Bibliothèques nécessitant une vérification | Defender for Cloud Apps ne peut pas étiqueter les fichiers situés dans les bibliothèques configurées pour nécessiter une vérification. |

| Exigences relatives à l’étendue | Pour que Defender for Cloud Apps reconnaisse une étiquette de confidentialité, l’étendue de l’étiquette dans Purview doit être configurée pour au moins des fichiers et des e-mails. |

Remarque

Microsoft Purview est la solution principale de Microsoft pour l’étiquetage des services. Pour plus d’informations, consultez la documentation de Microsoft Purview.

Comment intégrer Protection des données Microsoft Purview à Defender for Cloud Apps

Activer la Protection des données Microsoft Purview

Tout ce que vous devez faires est intégrer la protection des données Microsoft Purview avec Defender for Cloud Apps est cocher une seule case. En activant l’analyse automatique, vous activez la recherche d’étiquettes de confidentialité à partir de Protection des données Microsoft Purview sur vos fichiers Microsoft 365 sans avoir besoin de créer une stratégie. Une fois que vous l’avez activé, si des fichiers de votre environnement cloud portent des étiquettes de confidentialité de Protection des données Microsoft Purview, vous les verrez dans Defender for Cloud Apps.

Pour permettre à Defender for Cloud Apps d’analyser des fichiers avec l’inspection du contenu activée pour les étiquettes de confidentialité :

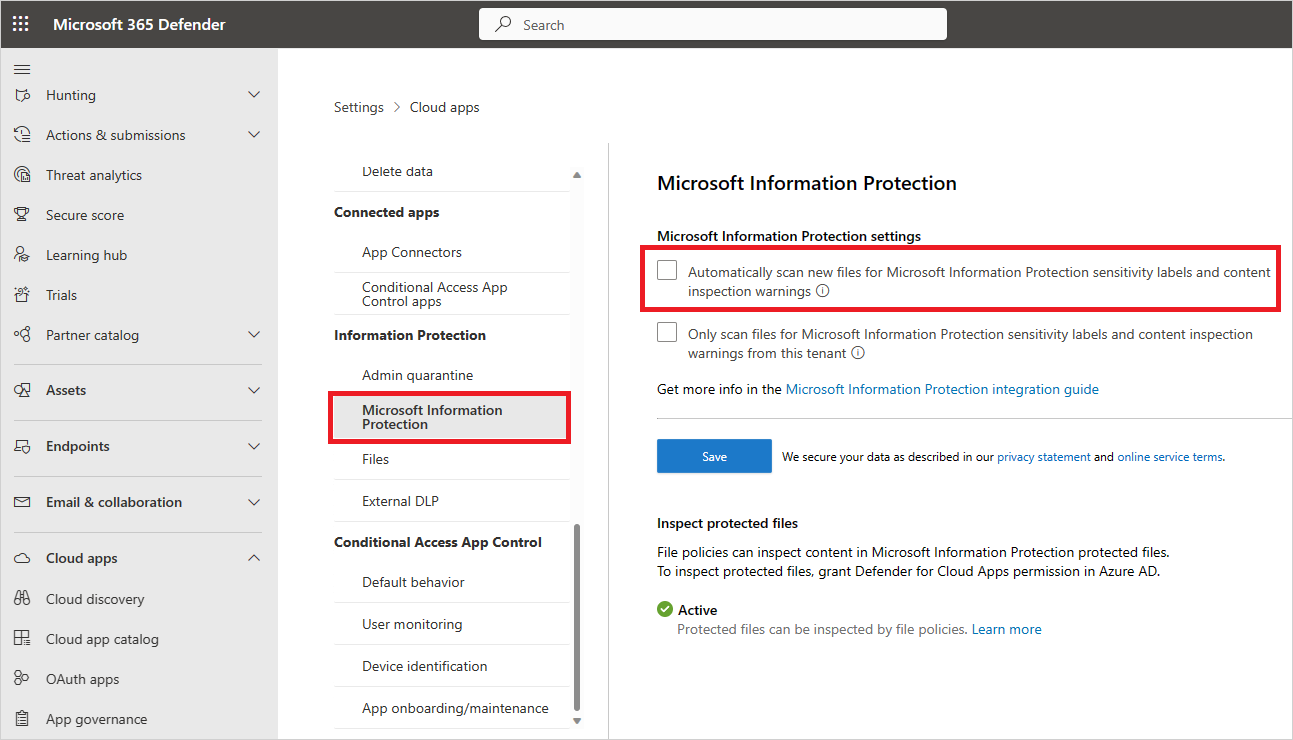

Dans le portail Microsoft Defender, sélectionnez Paramètres. Sélectionnez ensuite Applications cloud. Ensuite allez sur Protection des données ->Microsoft Information Protection.

Sous Paramètres de protection des informations Microsoft, sélectionnez Analyser automatiquement les nouveaux fichiers à la recherche d’étiquettes de sensibilité dans Protection des données Microsoft Purview et les avertissements d’inspection du contenu.

Après avoir activé Protection des données Microsoft Purview, vous pouvez voir les fichiers qui ont des étiquettes de confidentialité et les filtrer par étiquette dans Defender for Cloud Apps. Une fois Defender for Cloud Apps connecté à l’application cloud, vous pouvez utiliser les fonctionnalités d’intégration Protection des données Microsoft Purview pour appliquer des étiquettes de confidentialité de la Protection des données Microsoft Purview (avec ou sans chiffrement) dans le portail Defender for Cloud Apps, en les ajoutant directement aux fichiers ou en configurant une stratégie de fichier pour appliquer automatiquement des étiquettes de confidentialité en tant qu’action de gouvernance.

Remarque

L’analyse automatique ne retraite les fichiers existants que s’ils sont modifiés. Pour analyser des fichiers existants à la recherche d’étiquettes de confidentialité à partir de Protection des données Microsoft Purview, vous devez disposer d’au moins une Stratégie de fichier qui inclut l’inspection du contenu. Si vous n’en avez aucun, créez une Stratégie de fichier, supprimez tous les filtres prédéfinis, sous Méthode d’inspection, sélectionnez DLP intégré. Ensuite, dans le champ Inspection de contenu, sélectionnez Inclure les fichiers qui correspondent à une expression prédéfinie, sélectionnez une valeur prédéfinie et enregistrez la stratégie. Cette opération permet d’activer l’inspection de contenu qui détecte automatiquement les étiquettes de confidentialité de Protection des données Microsoft Purview.

Définir des étiquettes internes et externes

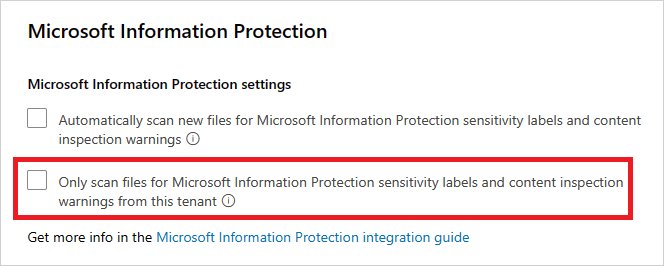

Par défaut, Defender for Cloud Apps analyse les étiquettes de confidentialité qui ont été définies dans votre organisation et les étiquettes externes définies par d’autres organisations.

Pour ignorer les étiquettes de confidentialité définies en externe à votre organisation, accédez au portail Microsoft Defender et sélectionnez Paramètres. Sélectionnez ensuite Applications cloud. Sous Protection des données, sélectionnez Protection des données Microsoft Purview. Ensuite sélectionnez Analyser uniquement les fichiers pour les étiquettes de confidentialité de Protection des données Microsoft Purview et les avertissements d’inspection de contenu de ce client.

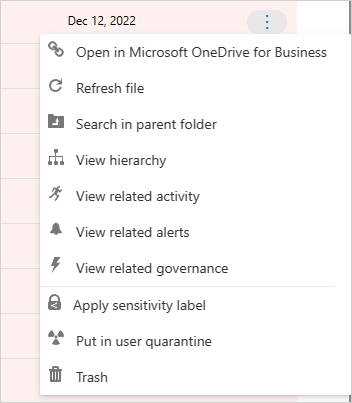

Appliquer des étiquettes directement aux fichiers

Dans le portail Microsoft Defender, sous Applications cloud, sélectionnez Fichiers. Ensuite sélectionnez le fichier que vous souhaitez protéger. Sélectionnez les points de suspension à la fin de la ligne du fichier, puis sélectionnez Appliquer l’étiquette de confidentialité.

Remarque

Defender for Cloud Apps peut appliquer des Protection des données Microsoft Purview sur des fichiers pouvant atteindre 30 MB.

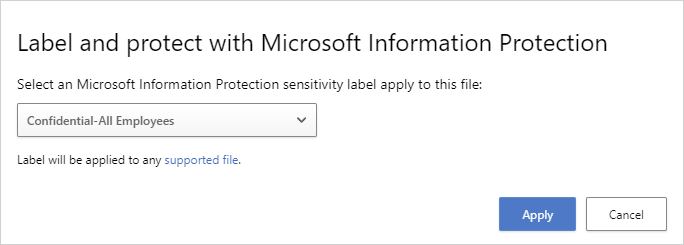

Sélectionnez l’une des étiquettes de confidentialité de votre organisation à appliquer au fichier, puis sélectionnez Appliquer.

Après avoir choisi une étiquette de confidentialité et sélectionné Appliquer, Defender for Cloud Apps applique l’étiquette de confidentialité au fichier d’origine.

Vous pouvez également supprimer des étiquettes de confidentialité en sélectionnant l’option Supprimer l’étiquette de confidentialité.

Pour plus d’informations sur la façon dont Defender for Cloud Apps et Protection des données Microsoft Purview fonctionnent ensemble, consultez Appliquer automatiquement des étiquettes de confidentialité à partir de Protection des données Microsoft Purview.

Étiqueter automatiquement des fichiers

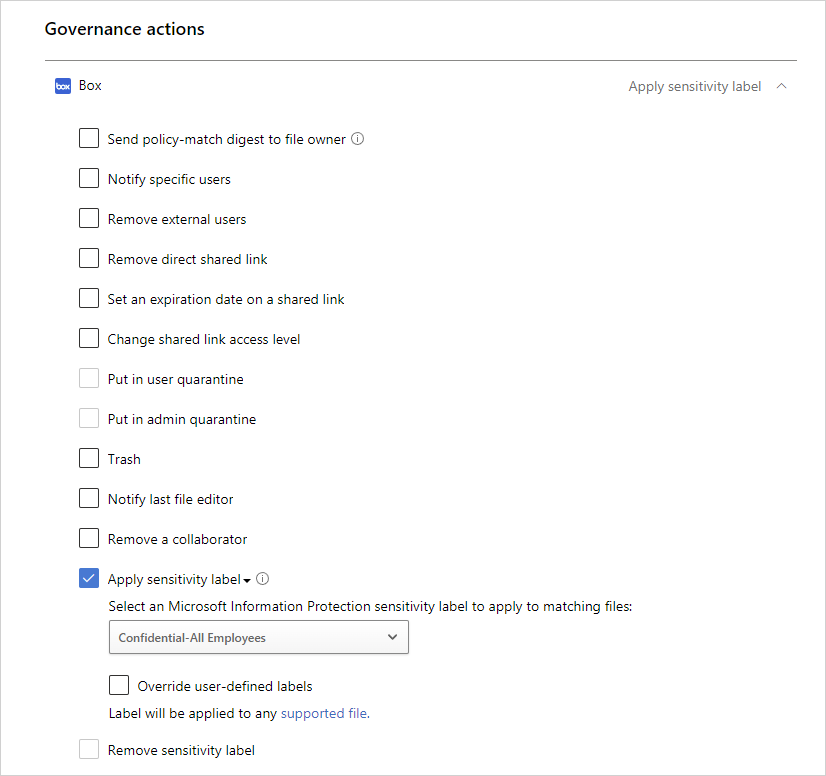

Vous pouvez appliquer automatiquement des étiquettes de confidentialité à des fichiers en créant une stratégie de fichier et en définissant Appliquer l’étiquette de confidentialité comme action de gouvernance.

Suivez ces instructions pour créer la stratégie de fichier :

Créez une stratégie de fichier.

Définissez la stratégie en incluant le type de fichier que vous voulez détecter. Par exemple, sélectionnez tous les fichiers où Niveau d’accès n’est pas égal à Interne et où UO propriétaire est égal à votre équipe Finance.

Sous les actions de gouvernance pour l’application concernée, sélectionnez Appliquer une étiquette de confidentialité, puis sélectionnez le type d’étiquette.

Remarque

- La possibilité d’appliquer une étiquette de confidentialité est une fonctionnalité puissante. Pour protéger les clients contre toute application par erreur d’une étiquette à un grand nombre de fichiers, il existe, pour des raisons de sécurité, une limite quotidienne de 100 actions Appliquer une étiquette par application et le client. Une fois la limite quotidienne atteinte, l’action Appliquer une étiquette est temporairement interrompue, puis reprend automatiquement le jour suivant (après 12:00 UTC).

- Lorsqu’une stratégie est désactivée, toutes les tâches d’étiquetage en attente pour cette stratégie sont suspendues.

- Dans la configuration de l’étiquette, les autorisations doivent être attribuées à n’importe quel utilisateur authentifié, ou à tous les utilisateurs de votre organisation, pour Defender for Cloud Apps pour lire les informations d’étiquette.

Contrôler l’exposition des fichiers

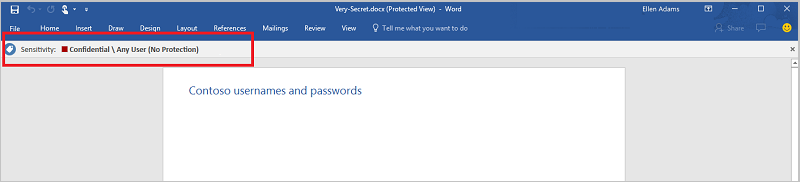

Par exemple, supposons que vous étiquetiez le document suivant avec une étiquette de confidentialité Protection des données Microsoft Purview :

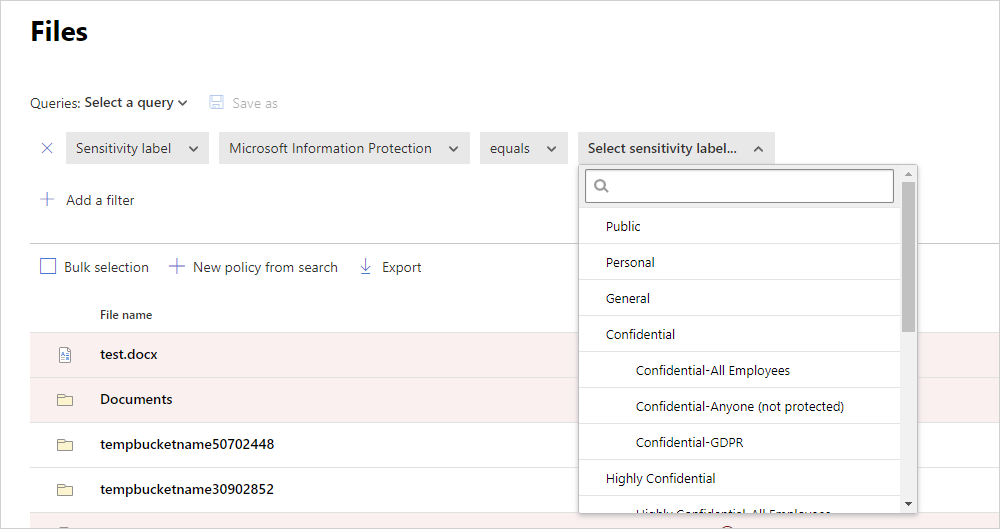

Vous pouvez voir ce document dans Defender for Cloud Apps en filtrant sur l’étiquette de confidentialité pour Protection des données Microsoft Purview dans la page Fichiers.

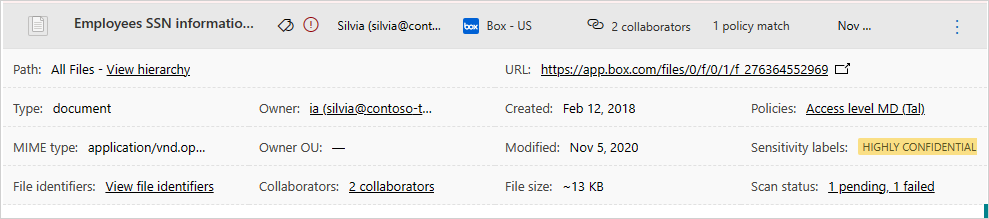

Vous pouvez obtenir plus d’informations sur ces fichiers et leurs étiquettes de confidentialité dans le tiroir des fichiers. Il vous suffit de sélectionner le fichier approprié dans la page Fichiers pour voir s’il a une étiquette de confidentialité.

Vous pouvez ensuite créer des stratégies de fichiers dans Defender for Cloud Apps pour contrôler les fichiers qui sont partagés de façon inappropriée, et pour rechercher les fichiers étiquetés qui ont été modifiés récemment.

- Vous pouvez créer une stratégie qui applique automatiquement une étiquette de confidentialité à des fichiers spécifiques.

- Vous pouvez aussi déclencher des alertes sur des activités liées à la classification des fichiers.

Remarque

Lorsque les étiquettes de confidentialité sont désactivées sur un fichier, les étiquettes désactivées apparaissent comme désactivées dans Defender for Cloud Apps. Les étiquettes supprimées ne sont pas affichées.

Exemple de stratégie : données confidentielles partagées en externe sur Box :

Créez une stratégie de fichier.

Définissez le nom, la gravité et la catégorie de la stratégie.

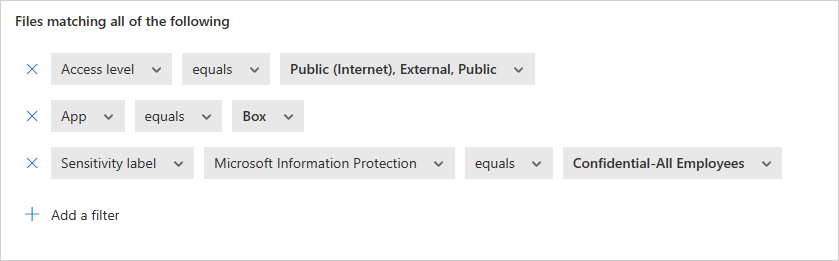

Ajoutez les filtres suivants pour rechercher toutes les données confidentielles qui sont partagées en externe sur Box :

Exemple de stratégie : données restreintes qui ont été modifiées récemment en dehors du dossier Données client sur SharePoint :

Créez une stratégie de fichier.

Définissez le nom, la gravité et la catégorie de la stratégie.

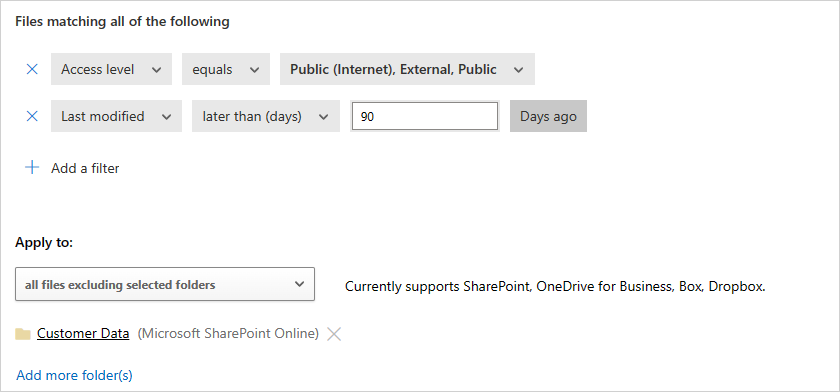

Ajoutez les filtres suivants pour rechercher tous les fichiers restreints qui ont été modifiés récemment tout en excluant le dossier Données client dans l’option de sélection de dossier :

Vous pouvez également définir des alertes ou une notification utilisateur ou encore prendre des mesures immédiates pour ces stratégies. En savoir plus sur les actions de gouvernance.

En savoir plus sur la Protection des données Microsoft Purview.

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, veuillez ouvrir un ticket de support.