Créer des stratégies Cloud Discovery

Vous pouvez créer des stratégies de découverte d’applications afin d’être averti lorsque de nouvelles applications sont détectées. Defender for Cloud Apps examine également tous les journaux de votre environnement Cloud Discovery pour déterminer s’ils contiennent des anomalies.

Création d’une stratégie de découverte d’application

Grâce aux stratégies de découverte, vous pouvez définir des alertes qui vous informent quand de nouvelles applications sont détectées au sein de votre organisation.

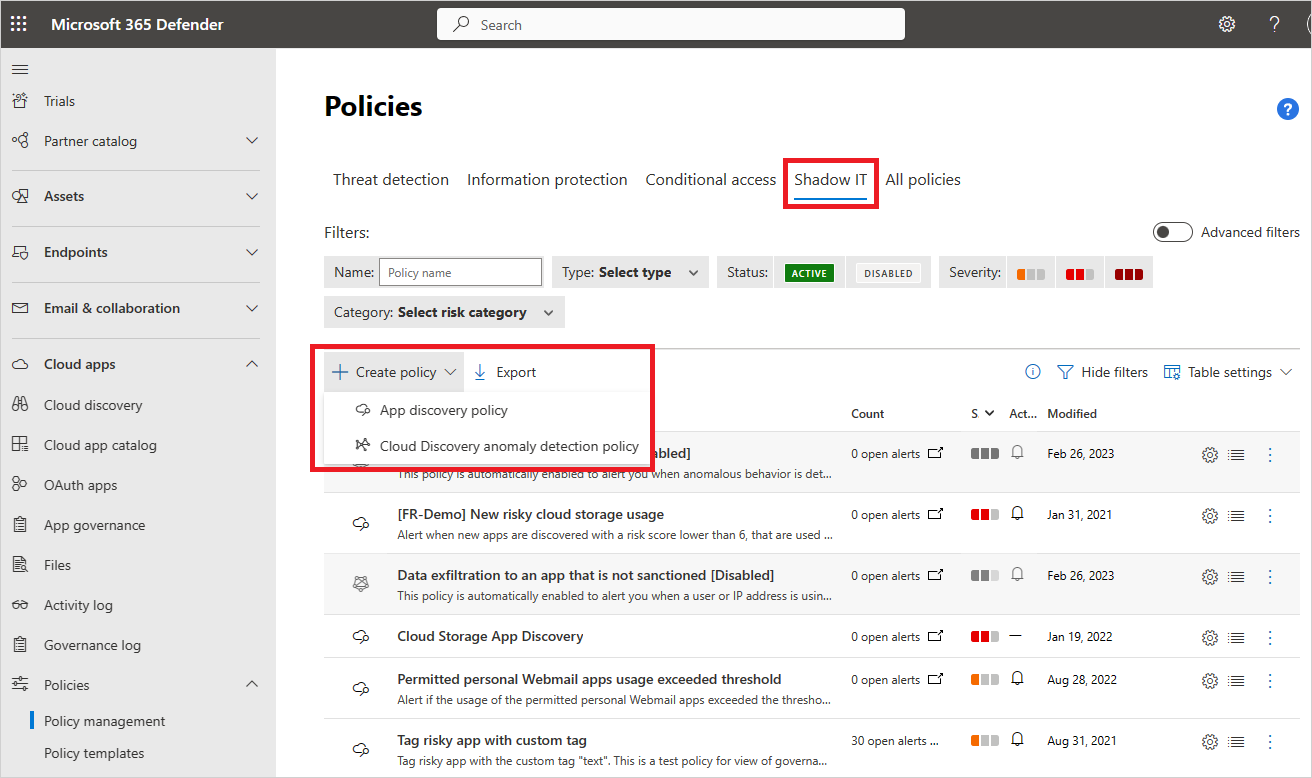

Dans le portail Microsoft Defender, sous Applications Cloud, accédez à Stratégies ->Gestion des stratégies. Sélectionnez ensuite l’onglet informatique fantôme.

Cliquez sur Créer une stratégie, puis sélectionnez Stratégie de découverte d’application.

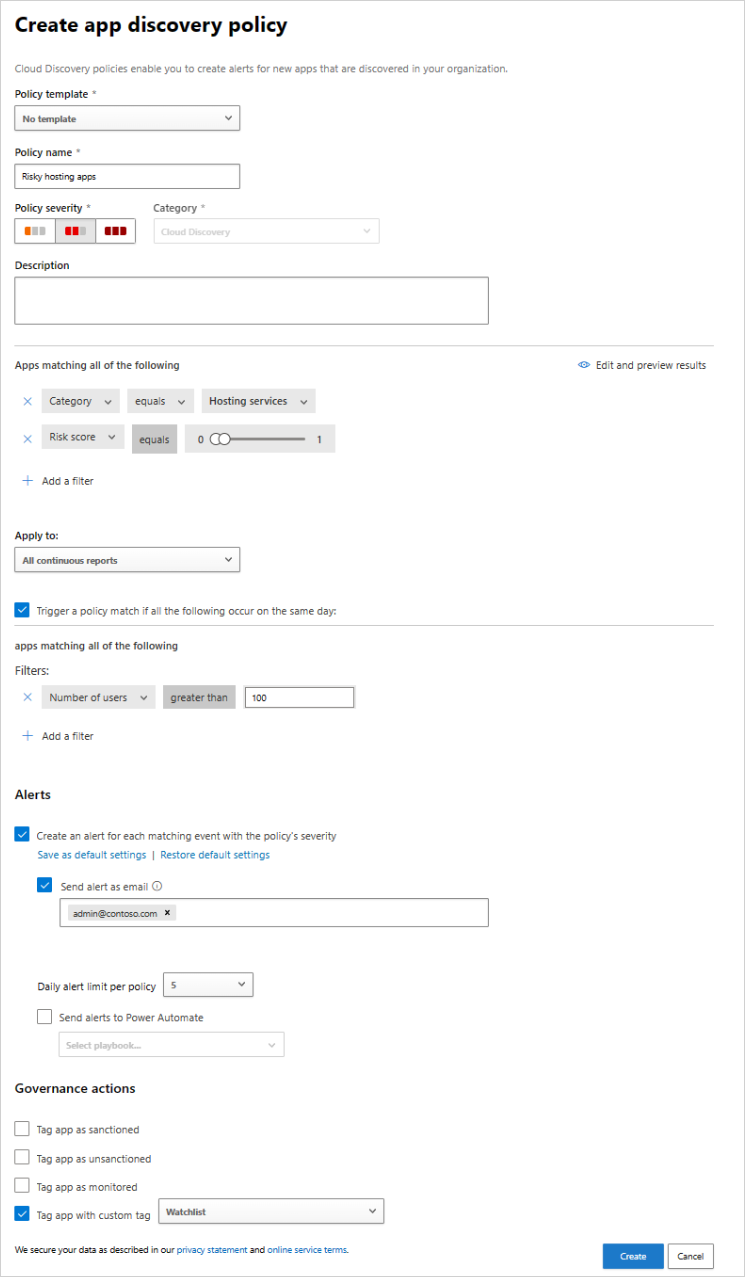

Attribuez un nom et une description à votre stratégie. Si vous le souhaitez, vous pouvez baser votre stratégie sur un modèle. Pour plus d’informations sur les modèles de stratégie, consultez Contrôler les applications cloud avec des stratégies.

Définissez la Gravité de la stratégie.

Pour définir les applications découvertes qui doivent déclencher cette stratégie, ajoutez des filtres.

Vous pouvez définir un seuil pour la sensibilité de la stratégie. Activez l’option Déclencher une correspondance de stratégie si tous les éléments suivants se produisent le même jour. Vous pouvez définir les critères que l’application doit remplir quotidiennement pour respecter la stratégie. Sélectionnez l’un des critères suivants :

- Trafic quotidien

- Données téléchargées

- Nombre d’adresses IP

- Nombre de transactions

- Nombre d’utilisateurs

- Données chargées

Définissez une Limite d’alerte quotidienne sous Alertes. Sélectionnez si l’alerte est envoyée en tant qu’e-mail. Ensuite, entrez les adresses e-mail de la manière souhaitée.

- Si vous sélectionnez Enregistrer ces paramètres d’alerte en tant que paramètres par défaut pour votre organisation, les prochaines stratégies qui seront définies utiliseront ces paramètres.

- Si vous avez déjà configuré des paramètres par défaut, vous pouvez sélectionner Utiliser les paramètres par défaut de votre organisation.

Sélectionnez les actions de gouvernance à appliquer quand une application remplit tous les critères de cette stratégie. Vous pouvez étiqueter les stratégies comme étant Approuvées, Non approuvées, Surveillées ou un indicateur personnalisé.

Sélectionnez Créer.

Remarque

- Les stratégies de découverte nouvellement créées (ou les stratégies avec des rapports continus mis à jour) déclenchent une alerte une fois en 90 jours par application par rapport continu, qu’il existe ou non des alertes existantes pour la même application. Par exemple, si vous créez une stratégie pour découvrir de nouvelles applications populaires, il peut déclencher des alertes supplémentaires pour les applications qui ont déjà été découvertes et alertées.

- Les données de rapports d’instantané ne déclenchent pas d’alertes dans les stratégies de découverte d’applications.

Par exemple, pour découvrir les applications d’hébergement à risque qui ont été détectées dans votre environnement cloud, définissez votre stratégie de la façon suivante :

Définissez des filtres de stratégie afin de découvrir les services appartenant à la catégorie Services d’hébergement dont l’indice de risque est égal à 1, ce qui correspond à un risque élevé.

Définissez les seuils qui doivent déclencher une alerte en cas de découverte d’une application donnée. Par exemple, déclenchez une alerte uniquement si plus de 100 utilisateurs de l’environnement ont utilisé l’application et s’ils ont téléchargé une certaine quantité de données à partir du service. En outre, vous pouvez définir la limite des alertes quotidiennes à recevoir.

Détection d’anomalie de Cloud Discovery

Defender for Cloud Apps examine tous les journaux de votre environnement Cloud Discovery pour déterminer s’ils contiennent des anomalies. À titre d’exemple, citons un utilisateur qui n’a jamais utilisé Dropbox et qui y charge soudainement 600 Go de données ou une application qui fait l’objet de transactions dans des proportions inhabituelles. La stratégie de détection des anomalies est activée par défaut. Il n’est pas nécessaire de configurer une nouvelle stratégie pour que la détection fonctionne. Toutefois, dans la stratégie par défaut, vous pouvez choisir les types d’anomalies pour lesquels vous souhaitez être averti.

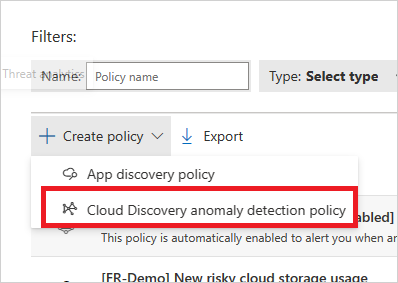

Dans le portail Microsoft Defender, sous Applications Cloud, accédez à Stratégies ->Gestion des stratégies. Sélectionnez ensuite l’onglet informatique fantôme.

Sélectionnez Créer une stratégie et sélectionnez Stratégie de détection des anomalies de Cloud Discovery.

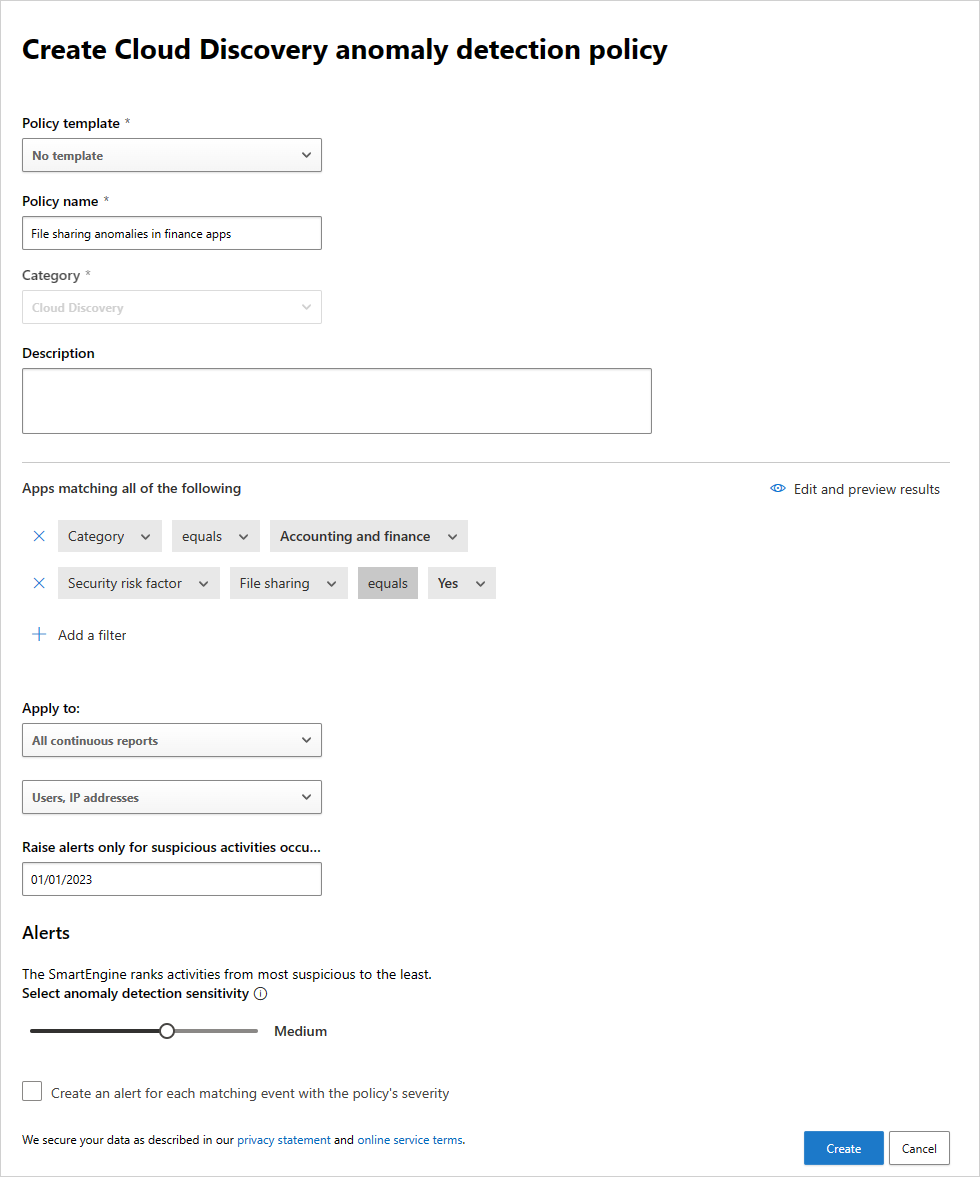

Attribuez un nom et une description à votre stratégie. Si vous le souhaitez, vous pouvez baser la stratégie sur un modèle. Pour plus d’informations sur les modèles de stratégie, consultez Contrôler les applications cloud avec des stratégies.

Pour définir les applications découvertes qui doivent déclencher cette stratégie, sélectionnez Ajouter des filtres.

Les filtres peuvent être sélectionnés dans des listes déroulantes. Sélectionnez Ajouter un filtre pour ajouter un filtre. Pour supprimer le filtre, sélectionnez ‘X’.

Sous Appliquer à, choisissez si cette stratégie doit s’appliquer à Tous les rapports continus ou à des Rapports continus spécifiques. Indiquez si la stratégie s’applique à des Utilisateurs, à des Adresses IP, ou aux deux.

Sous Générer des alertes uniquement en cas d’activités suspectes après la date, sélectionnez les dates pendant lesquelles l’occurrence d’une activité anormale doit déclencher une alerte.

Définissez une Limite d’alerte quotidienne sous Alertes. Sélectionnez si l’alerte est envoyée en tant qu’e-mail. Ensuite, entrez les adresses e-mail de la manière souhaitée.

- Si vous sélectionnez Enregistrer ces paramètres d’alerte en tant que paramètres par défaut pour votre organisation, les prochaines stratégies qui seront définies utiliseront ces paramètres.

- Si vous avez déjà configuré des paramètres par défaut, vous pouvez sélectionner Utiliser les paramètres par défaut de votre organisation.

Sélectionnez Créer.

Vidéos connexes

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, veuillez ouvrir un ticket de support.