Filtres de fichiers dans Microsoft Defender for Cloud Apps

Pour garantir la protection des données, Microsoft Defender for Cloud Apps vous donne de la visibilité sur tous les fichiers de vos applications connectées. Une fois connecté à une application à l’aide du connecteur d’applications, Microsoft Defender for Cloud Apps analyse tous les fichiers, par exemple tous les fichiers stockés dans OneDrive et Salesforce. Defender for Cloud Apps analyse ensuite chaque fichier dès qu’une modification est apportée (à son contenu, à ses métadonnées ou à ses autorisations de partage). Les durées des analyses varient en fonction du nombre de fichiers stockés dans votre application. Vous pouvez également utiliser la page Fichiers pour filtrer les fichiers et examiner le genre des données enregistrées dans vos applications cloud.

Remarque

La surveillance des fichiers doit être activée dans Paramètres. Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Logiciels cloud. Sous Protection des données, sélectionnez Fichiers. Sélectionnez Activer la supervision de fichier, puis Enregistrer.

S’il n’existe aucune stratégie de fichier active, sept jours après le dernier engagement de page de fichiers, la surveillance des fichiers sera désactivée.

S’il n’existe aucune stratégie de fichier active, 35 jours après le dernier engagement de page de fichiers Defender for Cloud Apps commence à supprimer les données que Defender for Cloud Apps gère sur ces fichiers stockés.

À compter du 20 août 2023, le filtre « dernière modification avant (jours) » sera déconseillé. Au lieu de cela, nous vous recommandons d’utiliser « fichier avant (date) et de poursuivre l’examen par date fixe ; vous pouvez également utiliser l’investigation « manuelle » par « modifié avant (date) » - dans « page de stratégie » ou « page fichiers ».

Exemples de filtres de fichiers

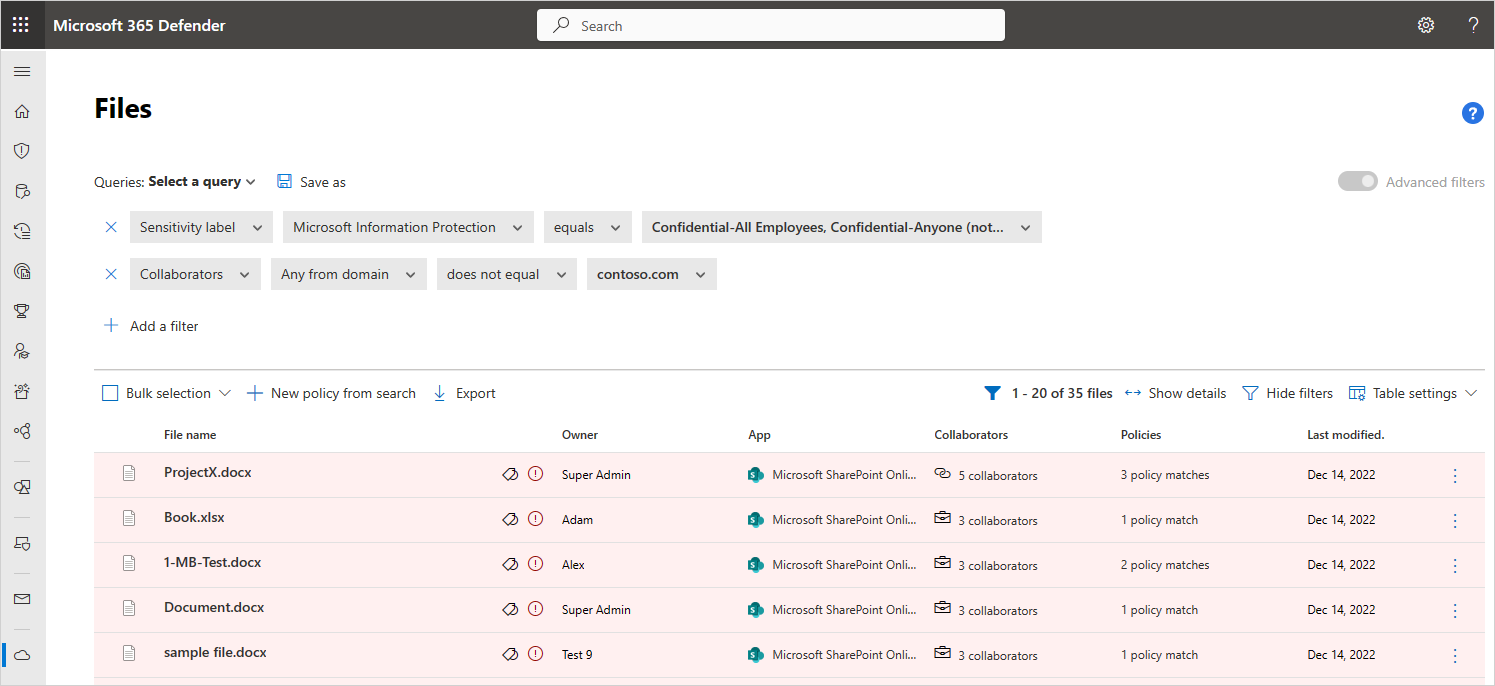

Par exemple, utilisez la page Fichiers pour sécuriser les fichiers en partage externe étiquetés comme confidentiels comme suit :

Après avoir connecté une application à Defender for Cloud Apps, intégrez-la à Protection des données Microsoft Purview. Ensuite, dans la page Fichiers, filtrez les fichiers étiquetés comme confidentiels, puis excluez votre domaine dans le filtre Collaborateurs. Si vous voyez qu’il existe des fichiers confidentiels partagés en dehors de votre organisation, vous pouvez créer une stratégie de fichier pour les détecter. Vous pouvez appliquer des actions de gouvernance automatiques à ces fichiers, par exemple Supprimer des collaborateurs externes et Envoyer le résumé des correspondances de stratégie au propriétaire du fichier pour éviter toute perte de données dans votre organisation.

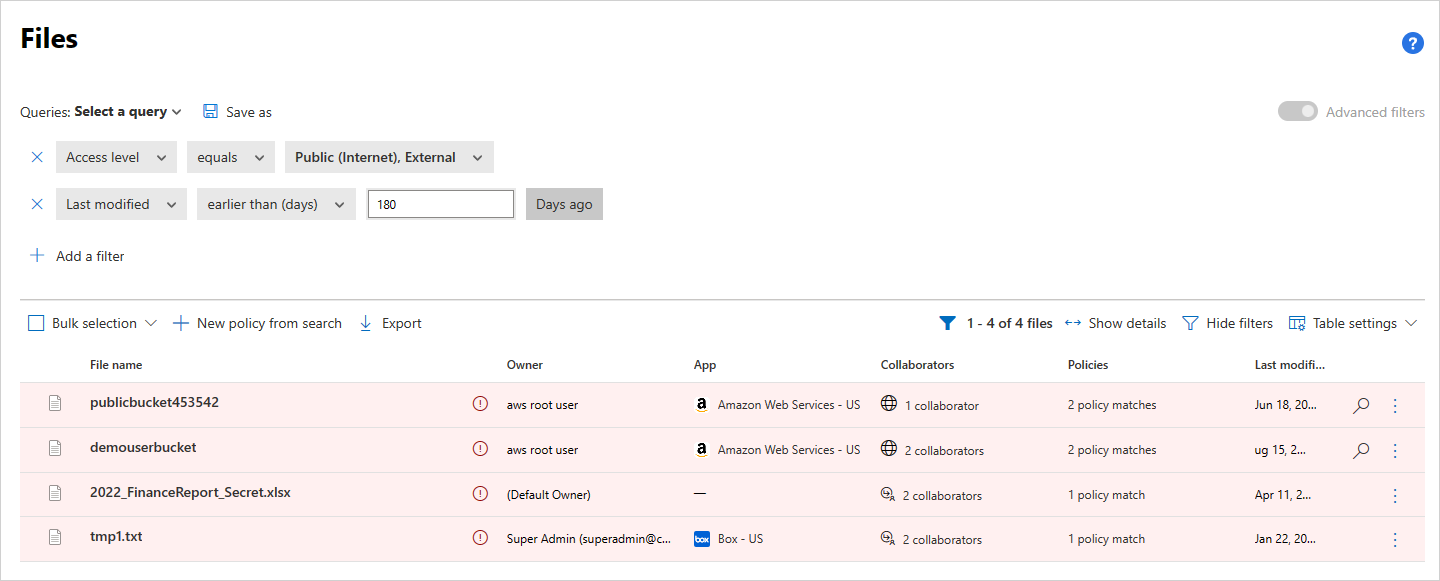

Voici un autre exemple d’utilisation de la page Fichiers. Faites en sorte que personne dans votre organisation ne partage publiquement ou de manière externe des fichiers qui n’ont pas été modifiés au cours des six derniers mois :

Connectez une application à Defender for Cloud Apps puis accédez à la page Fichiers. Filtrez les fichiers dont le niveau d’accès est Externe ou Public, et définissez la date de Dernière modification à six mois auparavant. Créez une stratégie de fichier qui détecte ces fichiers publics périmés en cliquant sur Nouvelle stratégie à partir de la recherche. Appliquez-leur des actions de gouvernance automatique, par exemple Supprimer les utilisateurs externes, pour éviter toute perte de données à votre organisation.

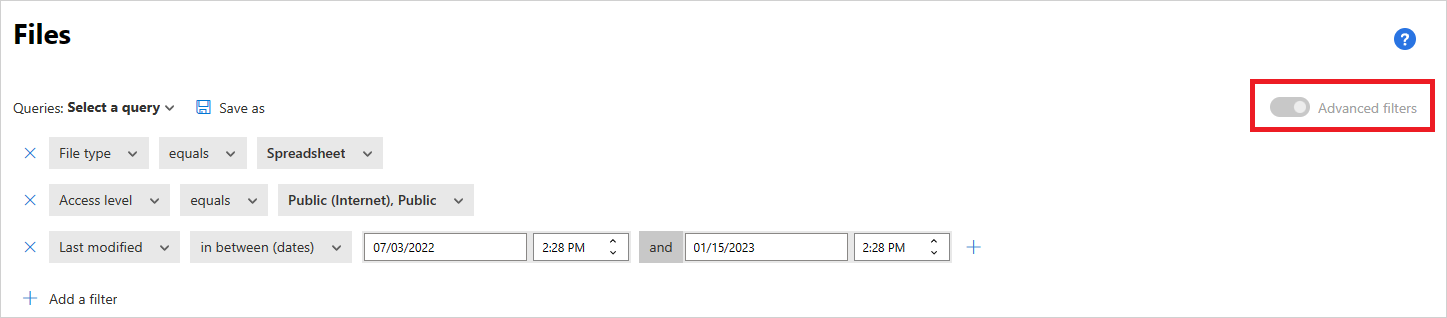

Le filtre de base fournit des outils efficaces pour démarrer le filtrage de vos fichiers.

Pour explorer des fichiers plus spécifiques, vous pouvez développer le filtre de base en cliquant sur Filtres avancés.

Filtres de fichiers

Defender pour Cloud Apps peut surveiller n’importe quel type de fichier en fonction de plus de 20 filtres de métadonnées (par ex. niveau d’accès, type de fichier).

Les moteurs DLP intégrés de Defender for Cloud Apps effectuent une inspection du contenu en extrayant le texte des types de fichier courants. Certains types de fichier inclus sont des fichiers PDF, Office, RTF, HTML ainsi que des fichiers de code.

Vous trouverez ci-dessous la liste des filtres de fichiers qui peuvent être appliqués. Pour vous permettre de disposer d’un outil puissant de création de stratégies, la plupart des filtres prennent en charge plusieurs valeurs ainsi que NOT.

Remarque

Quand vous utilisez des filtres de stratégie de fichier, le filtre Contains (Contient) recherche uniquement des mots entiers séparés par des virgules, des points, des traits d’union ou des espaces.

- Les espaces ou les traits d’union entre les mots fonctionnent comme OU. Par exemple, si vous recherchez malwarevirus, le filtre trouve tous les fichiers dont le nom contient malware ou virus. Il trouve donc malware-virus.exe et virus.exe.

- Si vous souhaitez rechercher une chaîne, placez les mots entre guillemets. Cela fonctionne comme ET. Par exemple, si vous recherchez « malware »« virus », vous trouverez « virus-malware-file.exe » mais pas « malwarevirusfile.exe », ni « malware.exe ». Toutefois, il recherche la chaîne exacte. Si vous cherchez « malware virus », vous ne trouverez ni « virus », ni « virus-malware ».

Equals recherchera uniquement la chaîne complète. Par exemple, si vous recherchez malware.exe, il trouve malware.exe, mais pas malware.exe.txt.

Niveau d’accès - Niveau d’accès de partage, à savoir public, externe, interne ou privé.

- Interne - Les fichiers internes se trouvent dans les domaines internes que vous définissez dans Configuration générale.

- Externe - Les fichiers externes sont tous les fichiers enregistrés à des emplacements hors des domaines internes que vous définissez.

- Partagé - Fichiers dont le niveau de partage est supérieur au niveau privé. Partagé comprend :

Partage interne - Fichiers partagés dans vos domaines internes.

Partage externe - Fichiers partagés dans des domaines qui ne sont pas listés dans vos domaines internes.

Public avec un lien - Fichiers pouvant être partagés avec n’importe qui via un lien.

Public - Fichiers pouvant être trouvés en effectuant une recherche sur Internet.

Remarque

Les fichiers partagés dans vos applications de stockage connectées par des utilisateurs externes sont gérées comme suit par Defender for Cloud Apps :

- OneDrive : OneDrive attribue un utilisateur interne en tant que propriétaire de tout fichier placé dans votre OneDrive par un utilisateur externe. Étant donné que ces fichiers sont alors considérés comme appartenant à votre organisation, Defender for Cloud Apps les analyse et applique des stratégies comme à tout autre fichier dans OneDrive.

- Google Drive : Google Drive les considère comme appartenant à l’utilisateur externe et, en raison de restrictions légales sur les fichiers et données qui ne sont pas la propriété de votre organisation, Defender for Cloud Apps n’a pas accès à ces fichiers.

- Box : étant donné que Box considère les fichiers appartenant à des sources externes comme des informations privées, ses administrateurs généraux ne peuvent pas afficher le contenu des fichiers. Pour cette raison, Defender for Cloud Apps n’a pas accès à ces fichiers.

- Dropbox : étant donné que Dropbox considère les fichiers appartenant à des sources externes comme des informations privées, ses administrateurs généraux ne peuvent pas afficher le contenu des fichiers. Pour cette raison, Defender for Cloud Apps n’a pas accès à ces fichiers.

Application - Recherchez uniquement des fichiers au sein de ces applications.

Collaborateurs - Incluez/excluez des groupes de collaborateurs spécifiques.

Tout membre du domaine - Si un utilisateur de ce domaine a accès direct au fichier.

Remarque

- Ce filtre ne prend pas en charge les fichiers qui ont été partagés avec un groupe, uniquement avec des utilisateurs spécifiques.

- Pour SharePoint et OneDrive, le filtre ne prend pas en charge les fichiers partagés avec un utilisateur spécifique via un lien partagé.

Organisation entière : Si l’ensemble de l’organisation a accès au fichier.

Groupes - Si un groupe spécifique a accès au fichier. Les groupes peuvent être importés à partir d’Active Directory ou d’applications cloud ou encore créés manuellement dans le service.

Utilisateurs - Ensemble spécifique d’utilisateurs qui peuvent accéder au fichier.

Date de création - Date de création du fichier. Le filtre prend en charge les dates antérieures/postérieures et une plage de dates.

Extension - Concentrez-vous sur des extensions de fichier spécifiques. Par exemple, tous les fichiers qui sont des exécutables (exe).

Remarque

- Ce filtre respecte la casse.

- Utilisez l'opérateur OR pour appliquer le filtre à plusieurs variantes de majuscules.

ID de fichier : Recherchez des ID de fichier spécifiques. ID de fichier est une fonctionnalité avancée qui vous permet d’effectuer le suivi de certains fichiers de valeur indépendamment de leur propriétaire, leur emplacement ou leur nom.

Nom de fichier : Nom de fichier ou sous-chaîne du nom tel que défini dans l’application cloud. Par exemple, tous les fichiers qui contiennent un mot de passe dans leur nom.

Étiquette de confidentialité : Recherchez des fichiers avec des étiquettes spécifiques définies. Il peut s’agir des étiquettes suivantes :

Remarque

Si ce filtre est utilisé dans une stratégie de fichiers, la stratégie s'appliquera uniquement aux fichiers Microsoft Office et ignorera les autres types de fichiers.

- Protection des données Microsoft Purview : nécessite l’intégration à Protection des données Microsoft Purview.

- Defender for Cloud Apps - Fournit un meilleur insight des fichiers analysés. Pour chaque fichier analysé par le DLP Defender for Cloud Apps, vous pouvez savoir si l’inspection a été bloquée en raison du chiffrement ou de l’altération du fichier. Par exemple, vous pouvez configurer des stratégies pour vous alerter et mettre en quarantaine les fichiers protégés par mot de passe qui sont partagés en externe.

- Chiffré par Azure RMS - Fichiers dont le contenu n’a pas été inspecté, car ils ont un chiffrement Azure RMS défini.

- Chiffré par mot de passe - Fichiers dont le contenu n’a pas été inspecté, car ils sont protégés par un mot de passe de l’utilisateur.

- Fichier endommagé - Fichiers dont le contenu n’a pas été inspecté, car il n’a pas pu être lu.

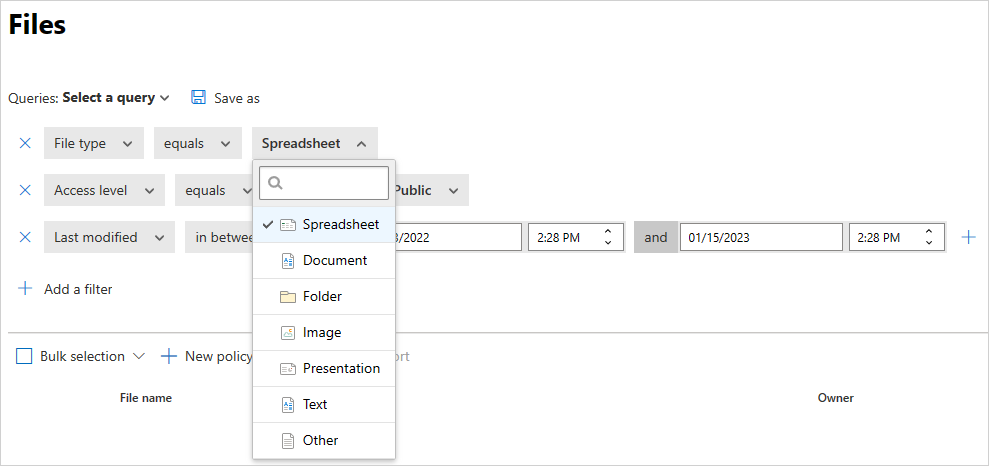

Type de fichier - Defender for Cloud Apps analyse le fichier pour déterminer si le type de fichier réel correspond au type MIME reçu (voir le tableau) du service. Cette analyse concerne les fichiers appropriés pour l’analyse des données (documents, images, présentations, feuilles de calcul, fichiers texte et fichiers compressés/archives). Le filtre fonctionne par type de fichier/dossier. Par exemple, Tous les dossiers qui... ou Tous les fichiers de feuille de calcul qui...

Type de l’MIME Type de fichier - application/vnd.openxmlformats-officedocument.wordprocessingml.document

- application/vnd.ms-word.document.macroEnabled.12

- application/msword

- application/vnd.oasis.opendocument.text

- application/vnd.stardivision.writer

- application/vnd.stardivision.writer-global

- application/vnd.sun.xml.writer

- application/vnd.stardivision.math

- application/vnd.stardivision.chart

- application/x-starwriter

- application/x-stardraw

- application/x-starmath

- application/x-starchart

- application/vnd.google-apps.document

- application/vnd.google-apps.kix

- application/pdf

- application/x-pdf

- application/vnd.box.webdoc

- application/vnd.box.boxnote

- application/vnd.jive.document

- text/rtf

- application/rtfDocument - application/vnd.oasis.opendocument.image

- application/vnd.google-apps.photo

- commence par : image/Image - application/vnd.openxmlformats-officedocument.presentationml.presentation

- application/vnd.ms-powerpoint.template.macroEnabled.12

- application/mspowerpoint

- application/powerpoint

- application/vnd.ms-powerpoint

- application/x-mspowerpoint

- application/mspowerpoint

- application/vnd.ms-powerpoint

- application/vnd.oasis.opendocument.presentation

- application/vnd.sun.xml.impress

- application/vnd.stardivision.impress

- application/x-starimpress

- application/vnd.google-apps.presentationPrésentation - application/vnd.openxmlformats-officedocument.spreadsheetml.sheet

- application/vnd.ms-excel.sheet.macroEnabled.12

- application/excel

- application/vnd.ms-excel

- application/x-excel

- application/x-msexcel

- application/vnd.oasis.opendocument.spreadsheet

- application/vnd.sun.xml.calc

- application/vnd.stardivision.calc

- application/x-starcalc

- application/vnd.google-apps.spreadsheetFeuille de calcul - commence par : text/ Détails Tous les autres types MIME de fichiers Autres

Dans la corbeille - Excluez/Incluez des fichiers dans le dossier de corbeille. Ces fichiers peuvent quand même être partagés et représentent un risque.

Dernière modification - Date de modification du fichier. Le filtre prend en charge les dates antérieures et postérieures, une plage de dates et les expressions temporelles relatives. Par exemple, tous les fichiers qui n’ont pas été modifiés au cours des six derniers mois.

Stratégie correspondante - Fichiers mis en correspondance par une stratégie Defender for Cloud Apps active.

Type MIME – Contrôle du type MIME du fichier. Il accepte du texte libre.

Propriétaire - Incluez/Excluez des propriétaires de fichiers spécifiques. Par exemple, effectuez le suivi tous les fichiers partagés par rogue_employee_#100.

UO propriétaire - Incluez ou excluez les propriétaires de fichiers qui appartiennent à certaines unités d’organisation. Par exemple, tous les fichiers publics à l’exception de ceux partagés par EMEA_marketing. S’applique uniquement aux fichiers stockés dans Google Drive.

Dossier parent : Inclure ou exclure un dossier spécifique (ne s’applique pas aux sous-dossiers). Par exemple, tous les fichiers partagés publiquement à l’exception des fichiers contenus dans ce dossier.

Remarque

Defender for Cloud Apps détecte uniquement les nouveaux dossiers SharePoint et OneDrive une fois que certaines activités de fichier ont été effectuées dans ces dossiers.

Mis en quarantaine : si le fichier mis en quarantaine par le service. Par exemple, affiche-moi tous les fichiers mis en quarantaine.

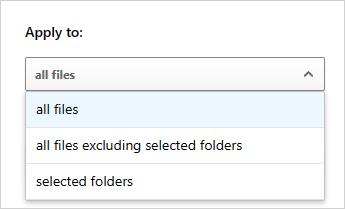

Lorsque vous créez une stratégie, vous pouvez également l’exécuter sur les fichiers de stratégie en définissant le filtre Appliquer à. Appliquez le filtre tous les fichiers, les dossiers sélectionnés (sous-dossiers inclus) ou tous les fichiers exceptés les dossiers sélectionnés. Sélectionnez ensuite les fichiers ou dossiers appropriés.

Autorisation de fichiers

Une fois que Defender for Cloud Apps a identifié des fichiers comme présentant un programme malveillant ou un risque DLP, nous vous recommandons d’examiner les fichiers. Si vous déterminez que les fichiers sont sécurisés, vous pouvez les autoriser. L’autorisation d’un fichier le supprime du rapport de détection de programmes malveillants et supprime les correspondances futures sur ce fichier.

Pour autoriser les fichiers

Dans le portail Microsoft Defender, sous Applications cloud, sélectionnez Stratégies –>Gestion des stratégies. Sélectionnez l’onglet Protection des données.

Dans la liste des stratégies, sur la ligne dans laquelle la stratégie qui a déclenché l’investigation s’affiche, dans la colonne Count, sélectionnez le lien correspondances.

Conseil

Vous pouvez filtrer la liste des stratégies par type. Le tableau suivant répertorie, par type de risque, le type de filtre à utiliser :

Type de risque Type de filtre DLP Stratégie de fichier Programme malveillant Stratégie de détections de programme malveillant Dans la liste des fichiers mis en correspondance, sur la ligne dans laquelle le fichier en cours d’examen s’affiche, sélectionnez le ✓ pour autoriser.

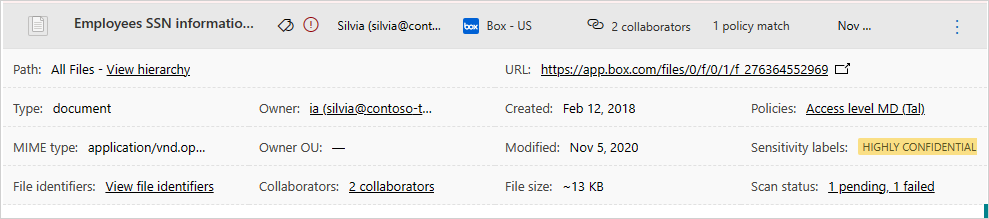

Utilisation du tiroir de fichier

Vous pouvez afficher plus d’informations sur chaque fichier en cliquant sur le fichier lui-même dans le journal des fichiers. Le fait de le sélectionner permet d’ouvrir le Tiroir de fichier qui contient les actions supplémentaires suivantes pouvant être effectuées sur le fichier :

- URL - Pointe vers l’emplacement du fichier.

- Identificateurs de fichier - Ouvre une fenêtre contextuelle avec des détails en données brutes sur le fichier, notamment l’ID du fichier et les clés de chiffrement.

- Propriétaire - Permet d’afficher la page utilisateur du propriétaire de ce fichier.

- Stratégies correspondantes - Permet de voir une liste des stratégies correspondant au fichier.

- Étiquettes de confidentialité : affichez la liste des étiquettes de confidentialité de Protection des données Microsoft Purview trouvées dans ce fichier. Vous pouvez ensuite appliquer un filtre selon tous les fichiers correspondant à cette étiquette.

Les champs du tiroir de fichier fournissent des liens contextuels vers des fichiers supplémentaires et permettent d’effectuer un zoom avant, directement dans le tiroir. Par exemple, si vous déplacez votre curseur à côté du champ Propriétaire, vous pouvez utiliser l’icône « ajouter au filtre » ![]() ajouter au filtre pour ajouter le propriétaire immédiatement au filtre de la page active. Vous pouvez également utiliser l’icône de roue dentée paramètres icône paramètres

ajouter au filtre pour ajouter le propriétaire immédiatement au filtre de la page active. Vous pouvez également utiliser l’icône de roue dentée paramètres icône paramètres ![]() qui s’affiche pour accéder directement à la page des paramètres nécessaire pour modifier la configuration de l’un des champs, par exemple les étiquettes de confidentialité.

qui s’affiche pour accéder directement à la page des paramètres nécessaire pour modifier la configuration de l’un des champs, par exemple les étiquettes de confidentialité.

Pour obtenir la liste des actions de gouvernance disponibles, consultez Actions de gouvernance sur des fichiers.

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, veuillez ouvrir un ticket de support.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour