Vue d’ensemble de la journalisation et de la surveillance d’audit

Comment Microsoft services en ligne utiliser la journalisation d’audit ?

Microsoft services en ligne utiliser la journalisation d’audit pour détecter les activités non autorisées et assurer la responsabilité du personnel Microsoft. Les journaux d’audit capturent des détails sur les modifications de configuration système et les événements d’accès, avec des détails pour identifier qui était responsable de l’activité, quand et où l’activité a eu lieu, et quel était le résultat de l’activité. L’analyse automatisée des journaux prend en charge la détection en temps quasi réel des comportements suspects. Les incidents potentiels sont transmis à l’équipe de réponse de sécurité Microsoft appropriée pour une investigation plus approfondie.

Microsoft services en ligne la journalisation d’audit interne capture les données de journal à partir de différentes sources, telles que :

- Journaux d’événements

- Journaux AppLocker

- Données de performances

- Données System Center

- Enregistrements de détails des appels

- Qualité des données d’expérience

- Journaux du serveur web IIS

- journaux SQL Server

- Données Syslog

- Journaux d’audit de sécurité

Comment Microsoft services en ligne centraliser et créer des rapports sur les journaux d’audit ?

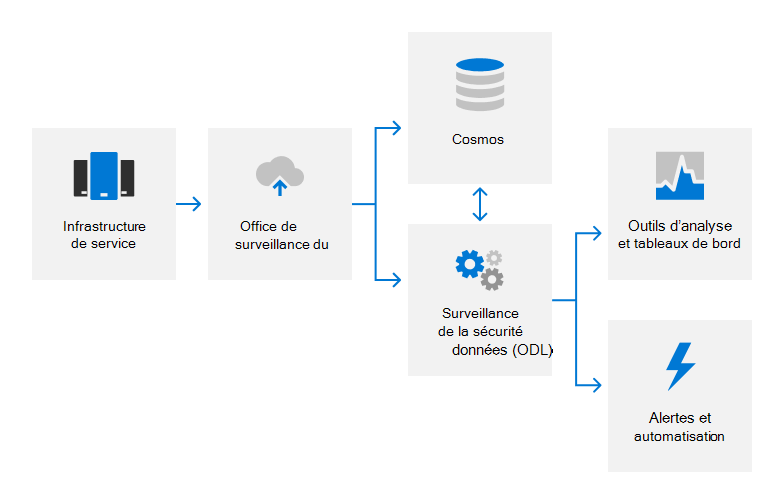

De nombreux types de données de journal sont chargés à partir de serveurs Microsoft vers une solution propriétaire de surveillance de la sécurité pour l’analyse en quasi-temps réel (NRT) et un service de calcul big data interne (Cosmos) ou Azure Data Explorer (Kusto) pour le stockage à long terme. Ce transfert de données se produit via une connexion TLS validée par FIPS 140-2 sur des ports et protocoles approuvés à l’aide d’outils de gestion des journaux automatisés.

Les journaux sont traités dans NRT à l’aide de méthodes de machine learning, statistiques et statistiques basées sur des règles pour détecter les indicateurs de performances système et les événements de sécurité potentiels. Les modèles Machine Learning utilisent les données de journal entrantes et les données de journal historique stockées dans Cosmos ou Kusto pour améliorer en permanence les fonctionnalités de détection. Les détections liées à la sécurité génèrent des alertes, informant les ingénieurs de garde d’un incident potentiel et déclenchant des actions de correction automatisées le cas échéant. En plus de la surveillance automatisée de la sécurité, les équipes de service utilisent des outils d’analyse et des tableaux de bord pour la corrélation des données, les requêtes interactives et l’analytique des données. Ces rapports sont utilisés pour surveiller et améliorer les performances globales du service.

Comment Microsoft services en ligne protège-t-il les journaux d’audit ?

Les outils utilisés dans Microsoft services en ligne pour collecter et traiter les enregistrements d’audit n’autorisent pas les modifications permanentes ou irréversibles du contenu ou de l’ordre horaire d’origine de l’enregistrement d’audit. L’accès aux données du service en ligne Microsoft stockées dans Cosmos ou Kusto est limité au personnel autorisé. En outre, Microsoft limite la gestion des journaux d’audit à un sous-ensemble limité de membres de l’équipe de sécurité responsables des fonctionnalités d’audit. Le personnel de l’équipe de sécurité n’a pas d’accès administratif permanent à Cosmos ou Kusto. L’accès administratif nécessite l’approbation de l’accès juste-à-temps (JIT), et toutes les modifications apportées aux mécanismes de journalisation pour Cosmos sont enregistrées et auditées. Les journaux d’audit sont conservés suffisamment longtemps pour prendre en charge les enquêtes sur les incidents et répondre aux exigences réglementaires. La période exacte de conservation des données du journal d’audit déterminée par les équipes de service ; la plupart des données du journal d’audit sont conservées pendant 90 jours dans Cosmos et 180 jours dans Kusto.

Comment Microsoft services en ligne protéger les données personnelles des utilisateurs qui peuvent être capturées dans les journaux d’audit ?

Avant de charger les données de journal, une application de gestion des journaux automatisée utilise un service de nettoyage pour supprimer tous les champs qui contiennent des données client, telles que les informations de locataire et les données personnelles des utilisateurs, et remplacer ces champs par une valeur de hachage. Les journaux anonymes et hachés sont réécrites, puis chargés dans Cosmos. Tous les transferts de journaux se produisent via une connexion chiffrée TLS (FIPS 140-2).

Quelle est la stratégie de Microsoft pour la surveillance de la sécurité ?

Microsoft effectue une surveillance continue de la sécurité de ses systèmes pour détecter et répondre aux menaces pour Microsoft services en ligne. Nos principes clés pour la surveillance de la sécurité et les alertes sont les suivants :

- Robustesse : signaux et logiques pour détecter différents comportements d’attaque

- Précision : alertes significatives pour éviter les distractions du bruit

- Vitesse : capacité d’intercepter les attaquants assez rapidement pour les arrêter

L’automatisation, l’évolutivité et les solutions basées sur le cloud constituent les piliers de notre stratégie de surveillance et de réponse. Pour que nous puissions empêcher efficacement les attaques à l’échelle d’une partie des services en ligne Microsoft, nos systèmes de surveillance doivent déclencher automatiquement des alertes très précises en quasi-temps réel. De même, lorsqu’un problème est détecté, nous avons besoin de la possibilité d’atténuer le risque à grande échelle. Nous ne pouvons pas compter sur notre équipe pour résoudre manuellement les problèmes machine par ordinateur. Pour atténuer les risques à grande échelle, nous utilisons des outils cloud pour appliquer automatiquement des contre-mesures et fournir aux ingénieurs des outils pour appliquer rapidement des actions d’atténuation approuvées dans l’environnement.

Comment Microsoft services en ligne effectuer une surveillance de la sécurité ?

Microsoft services en ligne utiliser la journalisation centralisée pour collecter et analyser les événements de journal pour les activités susceptibles d’indiquer un incident de sécurité. Les outils de journalisation centralisée regroupent les journaux de tous les composants système, y compris les journaux des événements, les journaux des applications, les journaux de contrôle d’accès et les systèmes de détection d’intrusion basés sur le réseau. En plus de la journalisation du serveur et des données au niveau de l’application, l’infrastructure principale est équipée d’agents de sécurité personnalisés qui génèrent des données de télémétrie détaillées et fournissent une détection d’intrusion basée sur l’hôte. Nous utilisons cette télémétrie pour la surveillance et l’investigation.

Les données de journalisation et de télémétrie que nous collectons permettent de générer des alertes de sécurité 24h/24 et 7 j/7. Notre système d’alertes analyse les données de journal à mesure qu’elles sont chargées, générant des alertes en temps quasi réel. Il s’agit notamment d’alertes basées sur des règles et d’alertes plus sophistiquées basées sur les modèles de machine learning. Nos logiques de surveillance vont au-delà des scénarios d’attaques génériques et intègrent une connaissance approfondie de l’architecture des services et de leurs activités. Nous analysons les données de surveillance de la sécurité pour améliorer en permanence nos modèles afin de détecter de nouveaux types d’attaques et d’améliorer la précision de notre surveillance de la sécurité.

Comment Microsoft services en ligne répondre aux alertes de surveillance de la sécurité ?

Lorsque des événements de sécurité qui déclenchent des alertes nécessitent une action réactive ou une investigation plus approfondie des preuves d’investigation dans l’ensemble du service, nos outils basés sur le cloud permettent une réponse rapide dans l’ensemble de l’environnement. Ces outils incluent des agents entièrement automatisés et intelligents qui répondent aux menaces détectées à l’aide de contre-mesures de sécurité. Dans de nombreux cas, ces agents déploient des contre-mesures automatiques afin d’atténuer les détections de sécurité à grande échelle sans intervention humaine. Lorsque cette réponse n’est pas possible, le système de surveillance de la sécurité alerte automatiquement les ingénieurs de garde appropriés, qui sont équipés d’un ensemble d’outils qui leur permettent d’agir en temps réel pour atténuer les menaces détectées à grande échelle. Les incidents potentiels sont transmis à l’équipe de réponse de sécurité Microsoft appropriée et sont résolus à l’aide du processus de réponse aux incidents de sécurité.

Comment Microsoft services en ligne surveille-t-il la disponibilité du système ?

Microsoft surveille activement ses systèmes à la recherche d’indicateurs de surutilisement des ressources et d’utilisation anormale. La surveillance des ressources est complétée par des redondances de service pour éviter les temps d’arrêt inattendus et fournir aux clients un accès fiable aux produits et services. Les problèmes d’intégrité du service en ligne Microsoft sont communiqués rapidement aux clients via le tableau de bord d’intégrité du service (SHD).

Azure et Dynamics 365 services en ligne utilisent plusieurs services d’infrastructure pour surveiller leur disponibilité en matière de sécurité et d’intégrité. L’implémentation du test STX (Synthetic Transaction) permet aux services Azure et Dynamics de case activée la disponibilité de leurs services. L’infrastructure STX est conçue pour prendre en charge le test automatisé des composants dans les services en cours d’exécution et est testée sur les alertes de défaillance de site en direct. En outre, le service Azure Security Monitoring (ASM) a implémenté des procédures de test synthétiques centralisées pour vérifier que les alertes de sécurité fonctionnent comme prévu dans les services nouveaux et en cours d’exécution.

Réglementations externes connexes & certifications

Les services en ligne de Microsoft sont régulièrement auditées pour vérifier la conformité aux réglementations et certifications externes. Reportez-vous au tableau suivant pour la validation des contrôles liés à la journalisation et à la surveillance d’audit.

Azure et Dynamics 365

| Audits externes | Section | Date du dernier rapport |

|---|---|---|

| ISO 27001/27002 Déclaration d’applicabilité Certificat |

A.12.1.3 : Surveillance de la disponibilité et planification de la capacité A.12.4 : Journalisation et surveillance |

6 novembre 2023 |

| ISO 27017 Déclaration d’applicabilité Certificat |

A.12.1.3 : Surveillance de la disponibilité et planification de la capacité A.12.4 : Journalisation et surveillance A.16.1 : Gestion des incidents et améliorations de la sécurité des informations |

6 novembre 2023 |

| ISO 27018 Déclaration d’applicabilité Certificat |

A.12.4 : Journalisation et surveillance | 6 novembre 2023 |

| SOC 1 | IM-1 : Infrastructure de gestion des incidents IM-2 : Configuration de la détection des incidents IM-3 : Procédures de gestion des incidents IM-4 : Incident post-mortem VM-1 : Journalisation et collecte des événements de sécurité VM-12 : Surveillance de la disponibilité des services Azure VM-4 : Investigation des événements malveillants VM-6 : Surveillance des vulnérabilités de sécurité |

17 novembre 2023 |

| SOC 2 SOC 3 |

C5-6 : Accès restreint aux journaux IM-1 : Infrastructure de gestion des incidents IM-2 : Configuration de la détection des incidents IM-3 : Procédures de gestion des incidents IM-4 : Incident post-mortem PI-2 : révision des performances du contrat SLA Portail Azure VM-1 : Journalisation et collecte des événements de sécurité VM-12 : Surveillance de la disponibilité des services Azure VM-4 : Investigation des événements malveillants VM-6 : Surveillance des vulnérabilités de sécuritéVM |

17 novembre 2023 |

Microsoft 365

| Audits externes | Section | Date du dernier rapport |

|---|---|---|

| FedRAMP (Office 365) | AC-2 : Gestion des comptes AC-17 : Accès à distance AU-2 : Événements d’audit AU-3 : Contenu des enregistrements d’audit AU-4 : Auditer la capacité de stockage AU-5 : Réponse aux échecs d’audit du traitement AU-6 : Auditer l’examen, l’analyse et la création de rapports AU-7 : Réduction de l’audit et génération de rapports AU-8 : Horodatages AU-9 : Protection des informations d’audit AU-10 : Non-répudiation AU-11 : Auditer la rétention des enregistrements AU-12 : Génération d’audit SI-4 : Surveillance du système d’information SI-7 : Intégrité des logiciels, des microprogrammes et des informations |

31 juillet 2023 |

| ISO 27001/27002/27017 Déclaration d’applicabilité Certification (27001/27002) Certification (27017) |

A.12.3 : Surveillance de la disponibilité et planification de la capacité A.12.4 : Journalisation et surveillance |

Mars 2024 |

| SOC 1 SOC 2 |

CA-19 : Surveillance des modifications CA-26 : Rapports sur les incidents de sécurité CA-29 : Ingénieurs de garde CA-30 : Surveillance de la disponibilité CA-48 : Journalisation du centre de données CA-60 : Journalisation d’audit |

23 janvier 2024 |

| SOC 3 | CUEC-08 : Signalement des incidents CUEC-10 : Contrats de service |

23 janvier 2024 |

Ressources

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour