Gestion des incidents de sécurité Microsoft

Microsoft travaille en permanence pour fournir des services hautement sécurisés et de qualité professionnelle aux clients Microsoft, mais les incidents de sécurité sont une réalité inévitable qui doit être gérée minutieusement et rapidement. Ce document fournit une vue d’ensemble de la façon dont Microsoft gère les incidents de sécurité à l’aide de méthodes et de technologies éprouvées pour réduire leur impact potentiel. Un incident de sécurité fait référence à tout accès illégal aux données client stockées sur l’équipement de Microsoft ou dans les installations de Microsoft, ou tout accès non autorisé à ces équipements ou installations susceptibles d’entraîner la perte, la divulgation ou la modification des données client. Les objectifs de Microsoft lors de la réponse aux incidents de sécurité sont de protéger les données client et les services en ligne de Microsoft.

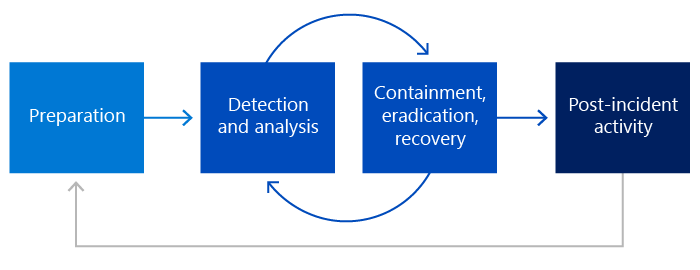

Microsoft services en ligne les équipes de sécurité et les différentes équipes de service travaillent conjointement et souhaitent adopter la même approche des incidents de sécurité :

- Préparation

- Détection et analyse

- Endiguement, éradication et rétablissement

- Activité post-incident

Approche Microsoft de la gestion des incidents de sécurité

L’approche de Microsoft en matière de gestion d’un incident de sécurité est conforme à la publication spéciale ( SP) du National Institute of Standards and Technology (NIST) 800-61. Microsoft dispose de plusieurs équipes dédiées qui travaillent ensemble pour prévenir, surveiller, détecter et répondre aux incidents de sécurité.

| Équipe/Zone | Description |

|---|---|

| Centre de réponse aux problèmes de sécurité Microsoft | Identifie, surveille, résout et répond aux incidents de sécurité et aux vulnérabilités de sécurité des logiciels Microsoft. |

| Centre des opérations de cyberdéfense | Le Centre des opérations de cyberdéfense est l’emplacement physique qui réunit les équipes de réponse de sécurité et les experts de l’ensemble de l’entreprise pour aider à protéger, détecter et répondre aux menaces en temps réel. |

| Affaires d’entreprise, externes et juridiques | Fournit des conseils juridiques et réglementaires en cas d’incident de sécurité suspect. |

| Équipe de sécurité du centre de données Microsoft | Équipe qui se concentre sur les différents services sur les investissements courants en ingénierie de sécurité pour protéger, détecter et répondre aux risques et aux menaces de l’architecture de service. |

| Équipes de réponse de sécurité Microsoft | Les équipes de sécurité Azure, Dynamics 365 et Microsoft 365 indépendantes qui collaborent avec les équipes de service pour créer le processus de gestion des incidents de sécurité approprié et gérer toute réponse aux incidents de sécurité. |

| Équipes De gouvernance, de risque et de conformité (GRC) Microsoft | Fournir des conseils sur les exigences réglementaires, la conformité et la confidentialité. |

| Équipes de service | Les équipes d’ingénierie pour Azure, Dynamics 365, Microsoft 365 qui sont responsables des stratégies et des décisions liées à la sécurité pour chaque service. |

| Gestionnaires des opérations Azure | Supervise l’investigation et la résolution des incidents de sécurité et de confidentialité liés à Azure. |

| Microsoft Threat Intelligence Center (MSTIC) | Fournit l’état actuel de la technique en matière de menaces de sécurité numérique contre l’infrastructure et les ressources Microsoft, aide les équipes partenaires au sein de Microsoft à hiérarchiser les plans d’action d’effort d’atténuation et de prévention, et augmente la protection en adoptant la surveillance/détection des incidents en quasi-temps réel. |

| Équipes de communication de l’expérience client | Équipes d’ingénierie responsables de toutes les communications client sur les incidents de sécurité et de service. Des équipes distinctes sont dédiées à Azure, Dynamics 365 et Microsoft 365. |

Processus de gestion des réponses

Microsoft services en ligne les équipes de sécurité et les équipes de service travaillent ensemble sur et tirent la même approche des incidents de sécurité, qui est basée sur les phases de gestion des réponses NIST 800-61 :

- Préparation : fait référence à la préparation organisationnelle nécessaire pour pouvoir répondre, notamment les outils, les processus, les compétences et la préparation.

- Détection & analyse : fait référence à l’activité permettant de détecter un incident de sécurité dans un environnement de production et d’analyser tous les événements pour confirmer l’authenticité de l’incident de sécurité.

- Endiguement, éradication, récupération : fait référence aux mesures requises et appropriées prises pour contenir l’incident de sécurité en fonction de l’analyse effectuée au cours de la phase précédente. Une analyse plus approfondie peut également être nécessaire dans cette phase pour récupérer complètement l’incident de sécurité.

- Activité post-incident : fait référence à l’analyse post-mortem effectuée après la récupération d’un incident de sécurité. Les actions opérationnelles effectuées pendant le processus sont examinées pour déterminer si des modifications doivent être apportées dans les phases de préparation ou de détection et d’analyse.

Modèle de réponse de sécurité fédérée

Microsoft services en ligne se composent de principaux produits Microsoft, notamment Azure, Dynamics 365 et Microsoft 365. Chacun de ces services est géré par des équipes distinctes avec leurs propres processus opérationnels de sécurité. D’autres équipes chez Microsoft, telles que MSTIC, sont également impliquées dans divers aspects de la sécurité de Microsoft services en ligne. En raison de la multitude d’équipes travaillant sur la gestion des opérations de sécurité sur tous les différents services qui composent Microsoft services en ligne, Microsoft a implémenté un modèle de réponse de sécurité fédéré.

Ce tableau présente les limites opérationnelles entre les différentes équipes des opérations de sécurité des services en ligne Microsoft et les équipes de service Microsoft :

| Activité | Opérations de l’équipe de sécurité Microsoft | Microsoft Service Team Operations |

|---|---|---|

| Détection et analyse | - Exigences de détection - Surveillance et analyse de la sécurité - Indicateur de compromission (IOC) balayages - Chasse aux violations - 24h/24 et 7 j/7, responsable de la réponse aux incidents et de sécurité |

- Exigences de détection - Surveillance du déploiement de l’infrastructure - Analyse et insights du service - Tri des événements et des alertes - Ingénierie de service 24h/24 et 7 j/7 sur appel |

| Endiguement, éradication, récupération | - Responsable de réponse aux incidents - Investigation médico-légale - Expertise et conseil en sécurité - Conseils de récupération |

- Propriétaire de l’incident de sécurité - Insights et expertise du service - Exécuter l’endiguement, l’éradication et la récupération |

| Activité post-incident | - Prospect d’analyse post-incident - Collecte et archivage des données - Leçons apprises et demandes de bogues - Rapports d’incidents |

- Analyse des incidents côté service - Hiérarchiser les activités de suivi - Implémentation des investissements de sécurité - Préparation de la sécurité du service |

Articles connexes

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour