Stratégie de détections d’anomalies Cloud Discovery

Cet article vous fournit des détails de référence sur les stratégies. Les explications relatives à chaque type de stratégie et aux champs que vous pouvez configurer pour chaque stratégie sont listées.

Politique de détection d’anomalies de découverte cloud - Calendrier de dépréciation

Nous prévoyons de retirer le support de « détection d’anomalies de découverte cloud » de Microsoft Defender pour les applications Cloud d’ici juillet 2024.

Après une analyse minutieuse et une réflexion approfondie, nous avons décidé de le déprécier en raison du taux élevé de faux positifs associés à cette alerte, ce qui ne contribuait pas efficacement à la sécurité globale de votre organisation.

Nos recherches ont démontré que cette fonctionnalité n’ajoutait pas une valeur significative et n’était pas alignée sur notre objectif stratégique de fournir des solutions de sécurité fiables et de haute qualité.

Nous nous engageons à améliorer continuellement nos services et à nous assurer qu’ils répondent à vos besoins et attentes.

Pour ceux qui souhaitent continuer à utiliser cette alerte, nous suggérons d’utiliser la « Stratégie de découverte des applications » et sous « Déclencher une correspondance de stratégie si tous les éléments suivants se produisent le même jour », définissez les filtres en conséquence.

Informations de référence sur les stratégies de détection d’anomalies de Cloud Discovery

Une stratégie de détection d’anomalie de Cloud Discovery vous permet de configurer une surveillance permanente des augmentations inhabituelles de l’utilisation des applications cloud. Les augmentations du nombre de données téléchargées, du nombre de données chargées, du nombre de transactions et du nombre d’utilisateurs sont prises en compte pour chaque application cloud. Chaque augmentation est comparée au modèle d’utilisation normale de l’application déterminé à partir de son utilisation antérieure. Les augmentations les plus extrêmes déclenchent des alertes de sécurité.

Pour chaque stratégie, vous définissez des filtres qui vous permettent de superviser de manière sélective l’utilisation des applications. Les filtres incluent un filtre d’application, des vues de données sélectionnées et une date de début sélectionnée. Vous pouvez aussi définir la sensibilité, qui vous permet de définir le nombre d’alertes que la stratégie doit déclencher.

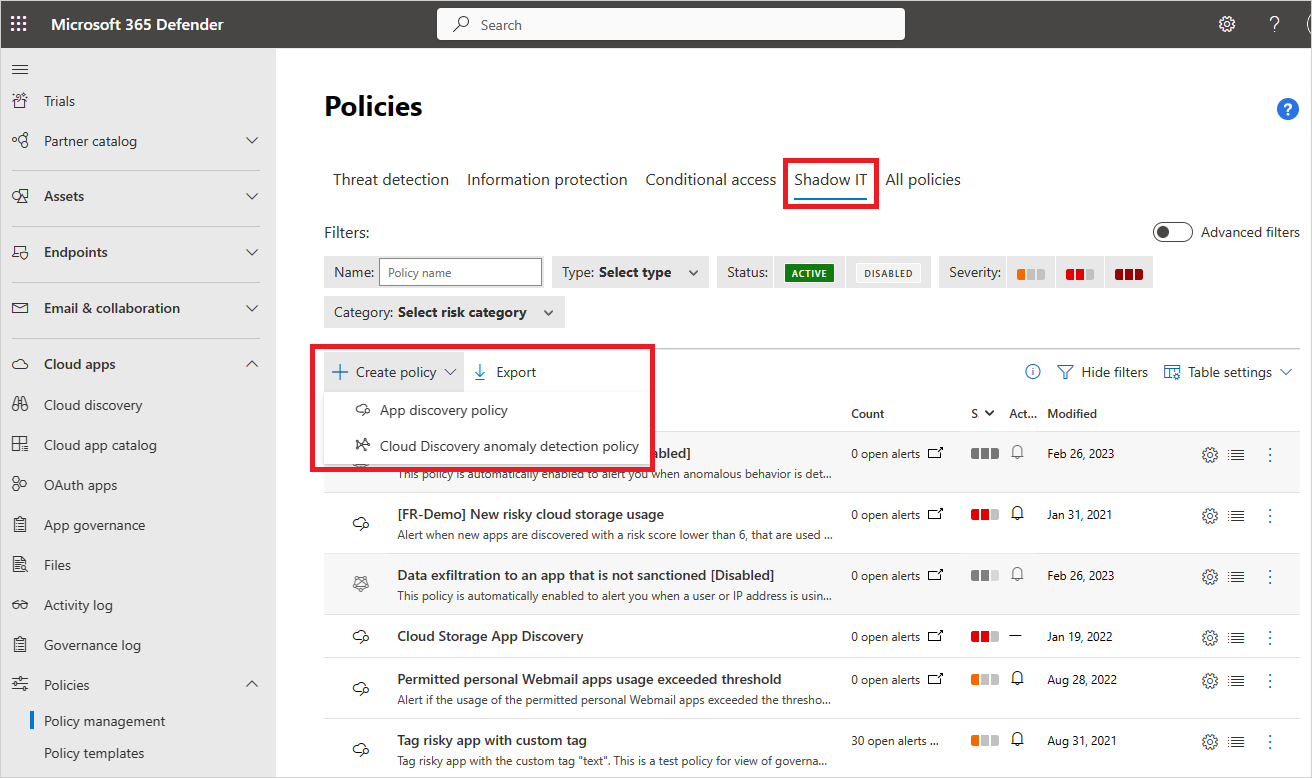

Dans le portail Microsoft Defender, sous Applications Cloud, accédez à Stratégies ->Gestion des stratégies. Sélectionnez ensuite l’onglet informatique fantôme.

Cliquez sur Créer une stratégie et sélectionnez Créer une stratégie de détection des anomalies de Cloud Discovery.

Vous accédez ainsi à la page Créer une stratégie de détection des anomalies Cloud Discovery.

Pour chaque stratégie, définissez les paramètres suivants :

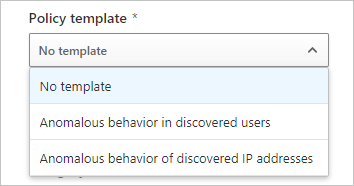

Déterminez si vous souhaitez baser la stratégie sur un modèle. Le modèle Comportement anormal dans les utilisateurs découverts est un modèle de stratégie pertinent. Il donne l’alerte quand un comportement anormal est détecté pour des utilisateurs et des applications découverts, par exemple quand de grandes quantités de données sont chargées par rapport à d’autres utilisateurs ou quand un grand nombre de transactions utilisateur sont effectuées par rapport à l’historique de l’utilisateur. Vous pouvez également sélectionner le modèle Comportement anormal des adresses IP découvertes. Ce modèle donne l’alerte quand un comportement anormal est détecté dans des adresses IP et des applications découvertes, par exemple quand de grandes quantités de données sont chargées par rapport à d’autres adresses IP ou quand un grand nombre de transactions d’application sont effectuées par rapport à l’historique de l’adresse IP.

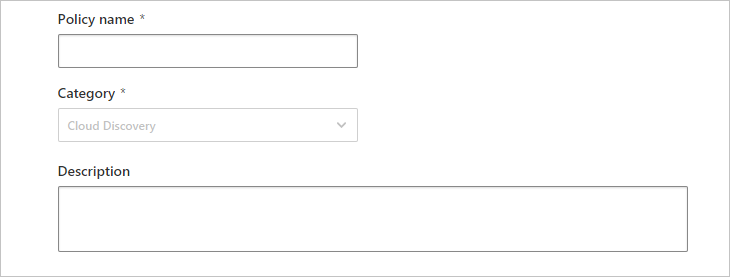

Spécifiez un Nom de stratégie et une Description.

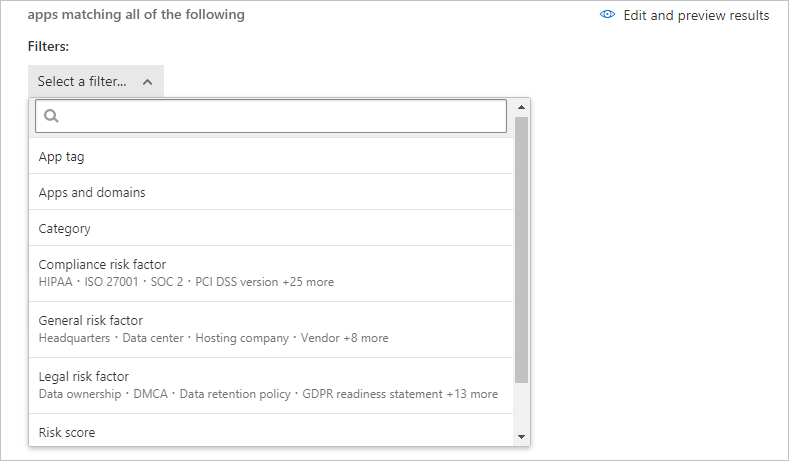

Créez un filtre pour les applications que vous voulez surveiller en cliquant sur Sélectionner un filtre. Vous pouvez sélectionner un filtre par Balise d’application, Applications et domaine, Catégorie, différents Facteurs de risque ou Score de risque. Pour créer des filtres supplémentaires, sélectionnez Ajouter un filtre.

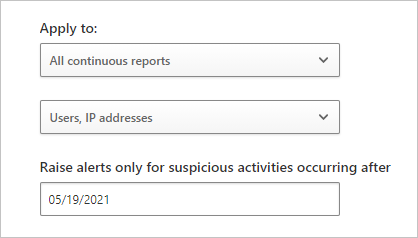

Sous Appliquer à, définissez comment vous voulez que l’utilisation soit filtrée. L’utilisation en cours de surveillance peut être filtrée de deux manières différentes :

Rapports continus - Choisissez si vous souhaitez superviser Tous les rapports continus (par défaut) ou des Rapports continus spécifiques.

- Quand vous sélectionnez Tous les rapports continus, chaque accroissement de l’utilisation est comparé au modèle d’utilisation normale, telle qu’elle est déterminée à partir de toutes les vues de données.

- Quand vous sélectionnez Rapports continus spécifiques, chaque augmentation de l’utilisation est comparée au modèle d’utilisation normale. Le modèle est déterminé à partir de la même vue de données que celle dans laquelle l’augmentation a été observée.

Utilisateurs et adresses IP - Chaque utilisation d’application cloud est associée à un utilisateur, à une adresse IP ou aux deux.

La sélection de l’option Utilisateurs permet d’ignorer l’association de l’utilisation d’application à des adresses IP.

La sélection de l’option Adresses IP permet d’ignorer l’association de l’utilisation d’application à des utilisateurs.

La sélection de l’option Utilisateurs et adresses IP (par défaut) prend en compte les deux associations, mais elle peut produire des alertes en doublon quand une correspondance étroite existe entre les utilisateurs et les adresses IP.

Déclencher des alertes seulement pour les activités suspectes après - Toute augmentation de l’utilisation de l’application avant la date sélectionnée est ignorée. Toutefois, les activités avant la date sélectionnée sont prises en compte pour établir le modèle d’utilisation normale.

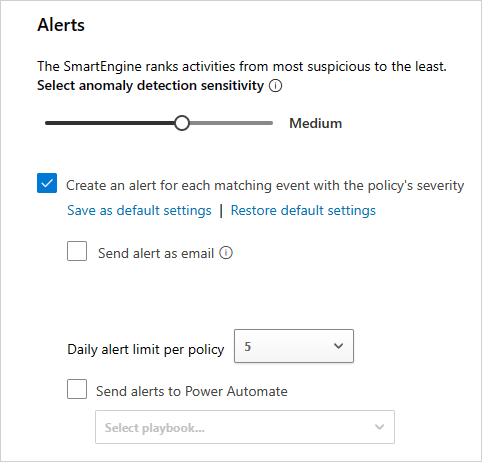

Sous Alertes, vous pouvez définir la sensibilité des alertes. Il existe de nombreuses façons de contrôler le nombre d’alertes déclenchées par la stratégie :

Curseur Sélectionnez la sensibilité de la détection d’anomalies : déclenche des alertes pour les X activités anormales les plus fréquentes par 1 000 utilisateurs par semaine. Les alertes sont déclenchées pour les activités dont le risque est le plus élevé.

Sélectionnez Créer une alerte pour chaque événement correspondant avec la gravité de la stratégie pour définir des paramètres supplémentaires pour l’alerte :

- Envoyer une alerte en tant qu’email - Si vous cochez cette zone, entrez les adresses email qui doivent recevoir l’alerte. Un maximum de 500 messages email seront envoyés par adresse email, par jour (réinitialisation à minuit dans le fuseau horaire UTC.)

- Limite d’alerte quotidienne - Vous pouvez limiter le nombre d’alertes générées sur une même journée.

- Envoyer des alertes à Power Automate - Si vous cochez cette zone, vous pouvez choisir un guide opérationnel pour exécuter des actions lorsqu’une alerte est déclenchée.

Si vous sélectionnez Enregistrer en tant que paramètres par défaut, vos choix de Limite d’alerte quotidienne et de paramètres d’email deviendront les paramètres par défaut de votre organisation. Pour renseigner ces paramètres par défaut pour une nouvelle stratégie, sélectionnez Restaurer les paramètres par défaut.

Sélectionnez Créer.

Comme avec toutes les stratégies, vous pouvez Modifier, Désactiver et Activer la stratégie en cliquant sur les trois points à la fin de la ligne dans la page Stratégies. Par défaut, quand vous créez une stratégie, celle-ci est activée.

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, veuillez ouvrir un ticket de support.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour