Examiner les risques d’application cloud et les activités suspectes

Une fois que Microsoft Defender for Cloud Apps est exécuté dans votre environnement cloud, vous avez besoin d’une phase d’apprentissage et d’investigation. Apprenez à utiliser les outils Microsoft Defender for Cloud Apps pour mieux comprendre ce qui se passe dans votre environnement cloud. Selon les spécificités de votre environnement et la façon dont il est utilisé, vous pouvez identifier les exigences relatives à la protection de votre organisation. Cet article décrit comment effectuer une investigation pour mieux comprendre l’environnement cloud.

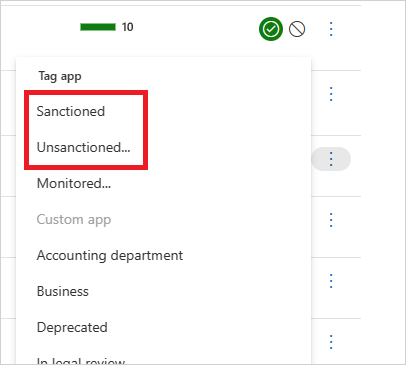

Marquer les applications comme approuvées ou non approuvées

Le marquage des applications comme approuvées ou non est une étape importante pour comprendre votre cloud. Une fois que vous avez approuvé une application, vous pouvez filtrer les applications qui ne sont pas approuvées et lancer une migration vers des applications approuvées du même type.

Dans le portail Microsoft Defender, sous Applications cloud, accédez au catalogue d’applications cloud ou Cloud Discovery - >Applications découvertes.

Dans la liste des applications, sur la ligne contenant l’application à marquer comme approuvée, cliquez sur les trois points à la fin de la ligne

et choisissez Approuvé.

et choisissez Approuvé.

Utiliser les outils d’examen

Dans le portail Microsoft Defender, sous Applications cloud, accédez au journal d’activité et filtrez par une application spécifique. Vérifiez les points suivants :

Qui accède à votre environnement cloud ?

À partir de quelles plages d’adresses IP ?

Quelle est l’activité administrative ?

À partir de quels emplacements les administrateurs se connectent-ils ?

Des appareils obsolètes se connectent-ils à votre environnement cloud ?

Les échecs de connexion proviennent-ils d’adresses IP attendues ?

Dans le portail Microsoft Defender, sous Applications cloud, accédez à Fichiers et vérifiez les éléments suivants :

Combien de fichiers sont partagés publiquement pour permettre à toute personne d’y accéder sans aucun lien ?

Avec quels partenaires partagez-vous des fichiers (partage sortant) ?

Des fichiers ont-ils un nom sensible ?

Certains fichiers partagés le sont-ils avec le compte personnel de quelqu’un ?

Dans le portail Microsoft Defender, accédez à Identités et vérifiez les éléments suivants :

Des comptes ont-ils été inactifs dans un service particulier pendant une longue période de temps ? Pouvez-vous révoquer la licence de cet utilisateur pour ce service ?

Voulez-vous connaître les utilisateurs qui remplissent un rôle spécifique ?

Certaines personnes qui ont été licenciées ont-elles toujours accès à une application, lequel accès pourrait leur permettre de dérober des informations ?

Voulez-vous révoquer l’autorisation d’un utilisateur pour une application spécifique ou obliger un utilisateur spécifique à effectuer une authentification multifacteur ?

Vous pouvez explorer le compte de l’utilisateur en cliquant sur les trois points à la fin de la ligne du compte de l’utilisateur, et en sélectionnant une action à effectuer. Vous pouvez Suspendre l’utilisateur ou Supprimer les collaborations de l’utilisateur. Si l’utilisateur a été importé à partir Microsoft Entra ID, vous pouvez également sélectionner les paramètres du compte Microsoft Entra pour accéder facilement aux fonctionnalités avancées de gestion des utilisateurs. Exemples de fonctionnalités d’administration : administration de groupes, MFA, détails relatifs aux connexions de l’utilisateur et blocage de la connexion.

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Logiciels cloud. Sous Applications connectées, sélectionnez Connecteurs d’applications puis sélectionnez une application. Le tableau de bord Application s’ouvre et vous donne des informations. Vous pouvez utiliser les onglets en haut pour vérifier :

Quels types d’appareils vos utilisateurs utilisent-ils pour se connecter à l’application ?

Quels types de fichiers enregistrent-ils dans le cloud ?

Quelle activité se produit dans l’application en ce moment même ?

Des applications tierces sont-elles connectées à votre environnement ?

Connaissez-vous ces applications ?

Sont-elles autorisées pour le niveau d’accès auquel elles correspondent ?

Combien d’utilisateurs les ont déployées ? Quelle est la fréquence de ces applications en général ?

Dans le portail Microsoft Defender, sous Applications cloud, accédez à Cloud Discovery. Sélectionnez l’onglet Tableau de bord et vérifiez les éléments suivants :

Quelles sont les applications cloud utilisées, dans quelle mesure et par quels utilisateurs ?

À quelles fins sont-elles utilisées ?

Quelle quantité de données est chargée vers ces applications cloud ?

Dans quelles catégories avez-vous des applications cloud approuvées, alors que les utilisateurs utilisent plutôt des solutions alternatives ?

Pour les solutions alternatives, voulez-vous rendre non approuvées des applications cloud dans votre organisation ?

Certaines applications cloud sont-elles utilisées, alors qu’elles ne sont pas conformes à la stratégie de votre organisation ?

Exemple d’examen

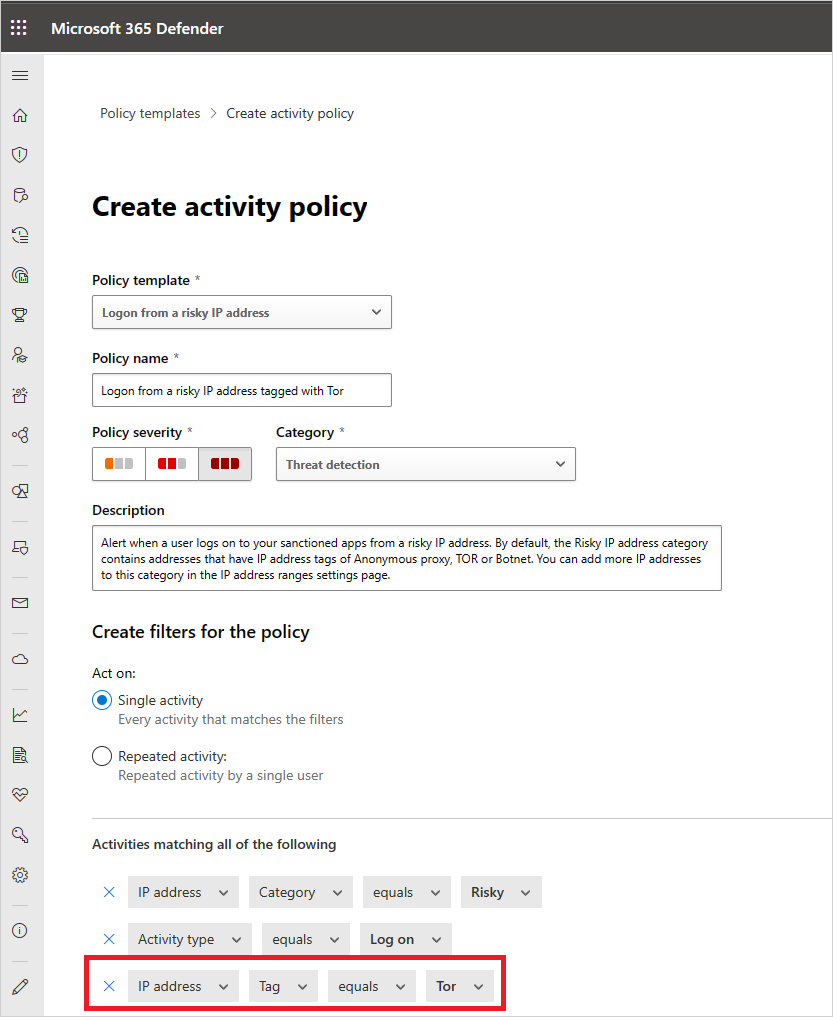

Partons du principe que vous pensez ne pas avoir d’accès à votre environnement cloud via des adresses IP présentant un risque. Prenons l’exemple de Tor. Vous créez cependant une stratégie pour les adresses IP à risques simplement pour vous en assurer :

Dans le portail Microsoft Defender, sous Applications cloud, accédez à Stratégies ->Modèles de stratégies.

Choisissez la stratégie d’activité correspondant au Type.

À la fin de la ligne Connexion depuis une adresse IP à risque, choisissez le signe plus (+) pour créer une stratégie.

Changez le nom de la stratégie pour pouvoir l’identifier.

Sous Activités remplissant toutes les conditions suivantes, choisissez + pour ajouter un filtre. Faites défiler jusqu’à Balises IP, puis choisissez Tor.

Maintenant que la stratégie est en place, vous découvrez que vous recevez une alerte indiquant que la stratégie a été violée.

Dans le portail Microsoft Defender, accédez à Incidents et alertes -> Alertes et affichez l’alerte concernant la violation de la stratégie.

Si vous constatez qu’il semble s’agir d’une réelle violation, vous pouvez contenir le risque ou le corriger.

Pour contenir le risque, vous pouvez envoyer à l’utilisateur une notification l’invitant à préciser si la violation était délibérée et s’il en avait conscience.

Vous pouvez également explorer l’alerte au niveau du détail et suspendre l’utilisateur jusqu’à ce que vous décidiez des mesures à prendre.

S’il s’agit d’un événement autorisé qui a peu de chances de se reproduire, vous pouvez rejeter l’alerte.

S’il est autorisé et que vous pensez qu’il va se reproduire, vous pouvez modifier la stratégie pour éviter que ce type d’événement soit considéré comme une violation à l’avenir.

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, veuillez ouvrir un ticket de support.