Vue d’ensemble : collaborer avec des invités à l’aide de l’ID externe dans votre locataire de personnel

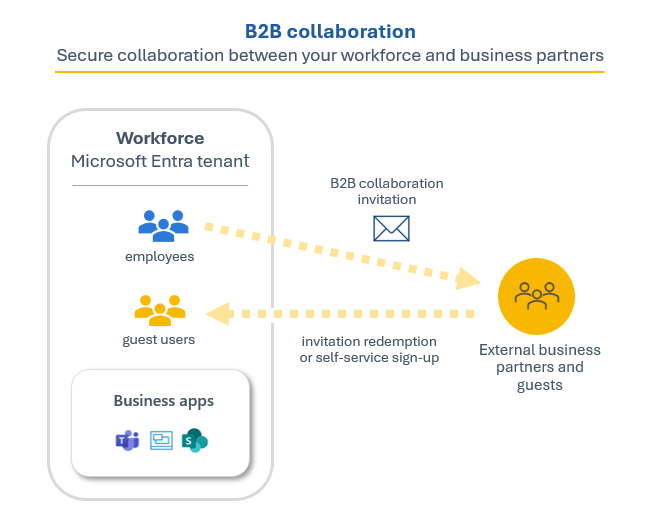

Microsoft Entra External ID inclut des fonctionnalités de collaboration qui permettent à votre personnel de travailler en toute sécurité avec des partenaires commerciaux et des invités. Dans votre locataire de personnel, vous pouvez utiliser la collaboration B2B pour partager les applications et services de votre entreprise avec des invités, tout en conservant le contrôle sur vos propres données d’entreprise. Collaborez en toute sécurité avec des partenaires externes, même s’ils n’ont pas de Microsoft Entra ID ou d’un service informatique.

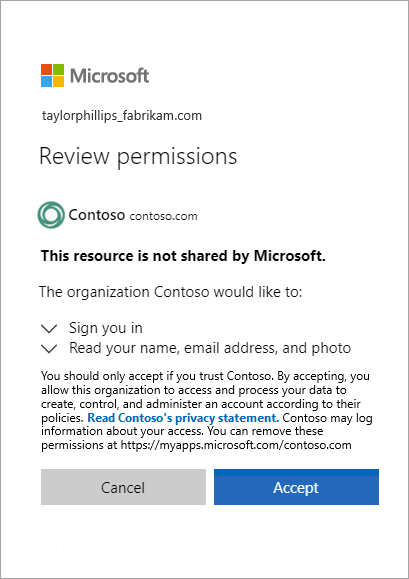

Un simple processus d’invitation et d’échange d’invitation permet à vos partenaires d’utiliser leurs propres informations d’identification pour accéder aux ressources de votre société. Vous pouvez également activer des flux d’utilisateur d’inscription libre-service pour permettre aux invités de s’inscrire à des applications ou des ressources. Une fois que l’invité a échangé son invitation ou terminé son inscription, il est représenté dans votre annuaire en tant qu’objet utilisateur. Le type d’utilisateur de ces utilisateurs de collaboration B2B est généralement défini sur « invité » et leur nom d’utilisateur principal contient l’identificateur #EXT#.

Les développeurs peuvent utiliser les API interentreprises Microsoft Entra pour personnaliser le processus d’invitation ou écrire des applications, par exemple des portails d’inscription en libre-service. Pour obtenir des informations sur les licences et les tarifs relatifs aux utilisateurs invités, consultez la section Tarifs de la solution ID externe Microsoft Entra.

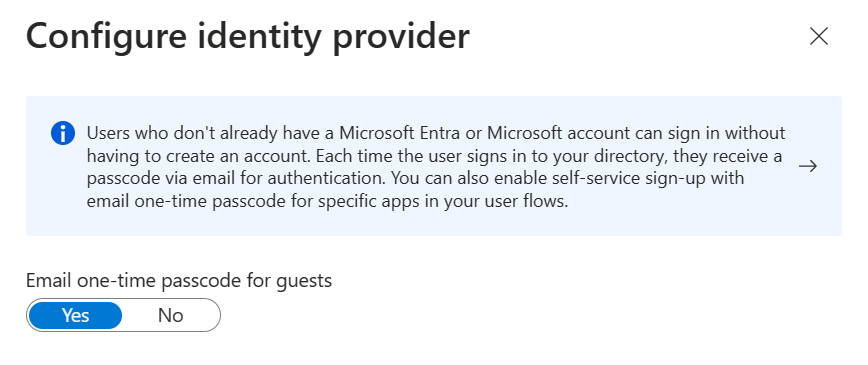

Important

La fonctionnalité de code secret à usage unique par e-mail est désormais activée par défaut pour tous les nouveaux locataires et pour tous les locataires existants où vous ne l’avez pas explicitement désactivée. Quand cette fonctionnalité est désactivée, la méthode d’authentification de secours consiste à inviter les invités à créer un compte Microsoft.

Collaborer avec tous les partenaires qui utilisent leur propre identité

Avec Microsoft Entra B2B, le partenaire utilise sa propre solution de gestion des identités. Il n’existe donc aucun frais d’administration externes pour votre organisation. Les utilisateurs invités peuvent se connecter à vos applications et services avec leurs propres identités professionnelles, scolaires ou sociales.

- Le partenaire utilise ses propres identités et informations d’identification, qu’il dispose ou non d’un compte Microsoft Entra.

- Vous n’avez pas à gérer les comptes externes ni les mots de passe.

- Vous n’avez pas à synchroniser les comptes ni à gérer les cycles de vie des comptes.

Gérer la collaboration B2B avec d’autres organisations

La collaboration B2B est activée par défaut, mais des paramètres d’administration complets vous permettent de contrôler votre collaboration B2B entrante et sortante avec des partenaires et des organisations externes.

Paramètres d’accès inter-clients. Pour la collaboration B2B avec d’autres organisations Microsoft Entra, utilisez des paramètres d’accès inter-locataire pour contrôler les utilisateurs qui peuvent s’authentifier avec quelles ressources. Gérez la collaboration B2B entrante et sortante, et limitez l’accès à des utilisateurs, groupes et applications spécifiques. Définissez une configuration par défaut qui s’applique à toutes les organisations externes, puis créez des paramètres individuels spécifiques à l’organisation en fonction des besoins. Avec les paramètres d'accès interlocataire, vous pouvez également approuver les revendications d'authentification multifacteur (MFA) ainsi que les revendications d'appareil (revendications conformes et revendications de jonctions Microsoft Entra hybrides) provenant d'autres organisations Microsoft Entra.

Paramètres de collaboration externe. Utilisez les paramètres de collaboration externe pour définir qui peut inviter des invités dans votre organisation en tant qu’invités. Vous pouvez également autoriser ou bloquer des domaines spécifiques B2B et définir des restrictions sur l’accès de l’utilisateur invité à votre annuaire.

Ces paramètres sont utilisés pour gérer deux aspects différents de la collaboration B2B. Les paramètres d’accès entre locataires contrôlent si les utilisateurs peuvent s’authentifier auprès des locataires Microsoft Entra externes. Ils s’appliquent à la fois à la collaboration B2B entrante et sortante. En revanche, les paramètres de collaboration externe contrôlent quels utilisateurs dans votre organisation autorisés à envoyer des invitations à la collaboration B2B à des invités de n’importe quelle organisation.

Fonctionnement conjoint des paramètres de l’accès inter-locataire et de la collaboration externe

Lorsque vous envisagez une collaboration B2B avec une organisation Microsoft Entra externe spécifique, déterminez si vos paramètres d’accès inter-locataires autorisent la collaboration B2B avec cette organisation. Déterminez également si vos paramètres de collaboration externe permettent à vos utilisateurs d’envoyer des invitations au domaine de cette organisation. Voici quelques exemples :

Exemple 1 : vous avez déjà ajouté

adatum.com(une organisation Microsoft Entra) à la liste des domaines bloqués dans vos paramètres de collaboration externe, mais vos paramètres d’accès inter-locataires permettent la collaboration B2B pour toutes les organisations Microsoft Entra. Dans ce cas, le paramètre le plus restrictif s’applique. Vos paramètres de collaboration externe empêchent vos utilisateurs d’envoyer des invitations aux utilisateurs àadatum.com.Exemple 2 : vous autorisez la collaboration B2B avec Fabrikam dans vos paramètres d’accès inter-locataires, mais vous ajoutez ensuite

fabrikam.comà vos domaines bloqués dans vos paramètres de collaboration externe. Vos utilisateurs ne peuvent pas inviter de nouveaux invités d’entreprise Fabrikam, mais les invités Fabrikam existants peuvent continuer à utiliser B2B Collaboration.

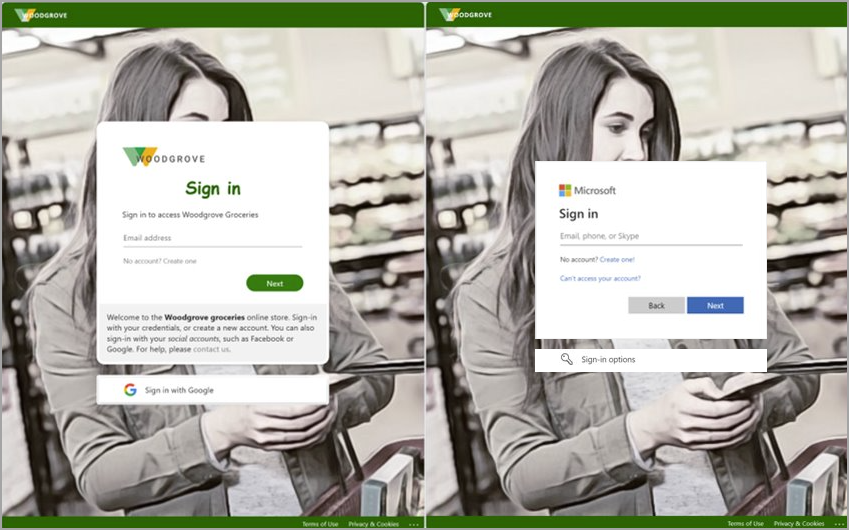

Pour les utilisateurs finaux B2B Collaboration qui effectuent des connexions entre locataires, la marque de leur locataire d’origine s’affiche, même si aucune marque personnalisée n’est spécifiée. Dans l’exemple suivant, la marque d’entreprise pour Woodgrove Groceries s’affiche sur la gauche. L’exemple de droite affiche la marque par défaut du locataire d’origine de l’utilisateur.

Gérer la collaboration B2B avec d’autres clouds Microsoft

Les services cloud Microsoft Azure sont disponibles dans des clouds nationaux distincts, qui sont des instances physiquement isolées d’Azure. De plus en plus, les organisations trouvent la nécessité de collaborer avec des organisations et des utilisateurs à la fois dans le cloud mondial et dans les clouds nationaux. Avec les paramètres cloud Microsoft, vous pouvez établir une collaboration B2B mutuelle entre les clouds Microsoft Azure suivants :

- Cloud global Microsoft Azure et Microsoft Azure Government

- Cloud global Microsoft Azure et Microsoft Azure géré par 21Vianet

Pour configurer la collaboration B2B entre les locataires dans différents clouds, les deux locataires doivent configurer leurs paramètres cloud Microsoft pour permettre la collaboration avec l’autre cloud. Ensuite, chaque locataire doit configurer l’accès entrant et sortant entre locataires avec le locataire dans l’autre cloud. Pour plus d’informations, consultez les paramètres du cloud Microsoft.

Inviter facilement des utilisateurs invités à partir du Centre d’administration Microsoft Entra

En tant qu’administrateur, vous pouvez facilement ajouter des utilisateurs invités à votre organisation dans le centre d’administration.

- Créez un utilisateur invité dans Microsoft Entra ID, de la même façon que vous ajoutez un nouvel utilisateur.

- Attribuez des utilisateurs invités à des applications ou à des groupes.

- Envoyez un e-mail d’invitation contenant un lien d’échange, ou envoyez un lien direct vers l’application que vous souhaitez partager.

- Les utilisateurs invités suivent quelques étapes d’échange simples pour se connecter.

Autoriser l’inscription en libre-service

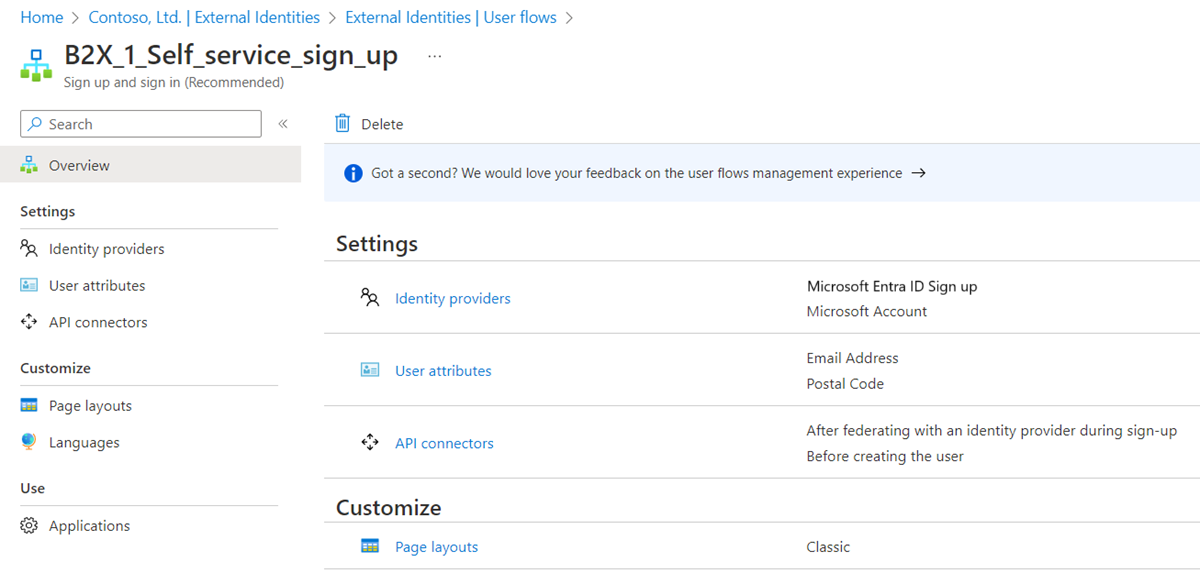

Avec un flux utilisateur d’inscription en libre-service, vous pouvez créer une expérience d’inscription pour des invités qui souhaitent accéder à vos applications. Dans le cadre du processus d’inscription, vous pouvez fournir des options pour différents fournisseurs d’identité de réseaux sociaux ou d’entreprise, et collecter des informations sur l’utilisateur. En savoir plus sur l’inscription en libre-service et sa configuration.

Vous pouvez également utiliser des connecteurs d’API pour intégrer vos flux d’utilisateur d’inscription en libre-service à des systèmes cloud externes. Vous pouvez vous connecter avec des workflows d’approbation personnalisés, effectuer une vérification de l’identité, valider des informations fournies par l’utilisateur, et bien plus encore.

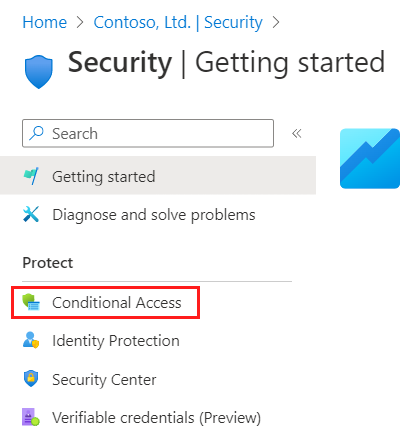

Utiliser des stratégies pour partager vos applications et vos services de manière sécurisée

Vous pouvez utiliser des stratégies d’authentification et d’autorisation pour protéger le contenu de votre entreprise. Les stratégies d’accès conditionnel, telles que l’authentification multifacteur, peuvent être appliquées :

- Au niveau du locataire

- Au niveau de l’application

- Pour certains utilisateurs invités afin de protéger les données et les applications d’entreprise

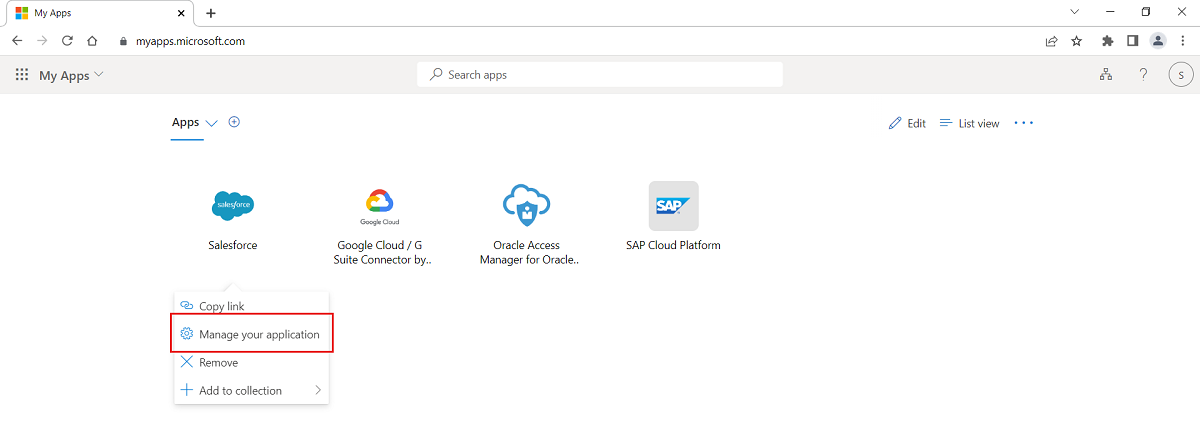

Déléguer à chaque propriétaire d’application ou de groupe la gestion de ses propres utilisateurs invités

Vous pouvez déléguer la gestion des utilisateurs invités aux propriétaires d’applications, afin qu’ils puissent les ajouter directement aux applications qu’ils souhaitent partager, qu’il s’agisse ou non d’une application Microsoft.

- Les administrateurs configurent la gestion des applications et des groupes libre-service.

- Les utilisateurs qui ne sont pas administrateurs utilisent leur panneau d’accès pour ajouter des utilisateurs invités aux applications ou aux groupes.

Personnaliser l’expérience d’intégration des utilisateurs invités B2B

Intégrez vos partenaires externes de façon personnalisée en fonction des besoins de votre organisation.

- Utilisez la gestion des droits d’utilisation Microsoft Entra pour configurer des stratégies qui permettent de gérer l’accès des utilisateurs externes.

- Utilisez les API d’invitation B2B Collaboration pour personnaliser vos expériences d’intégration.

Intégrer avec des fournisseurs d’identité

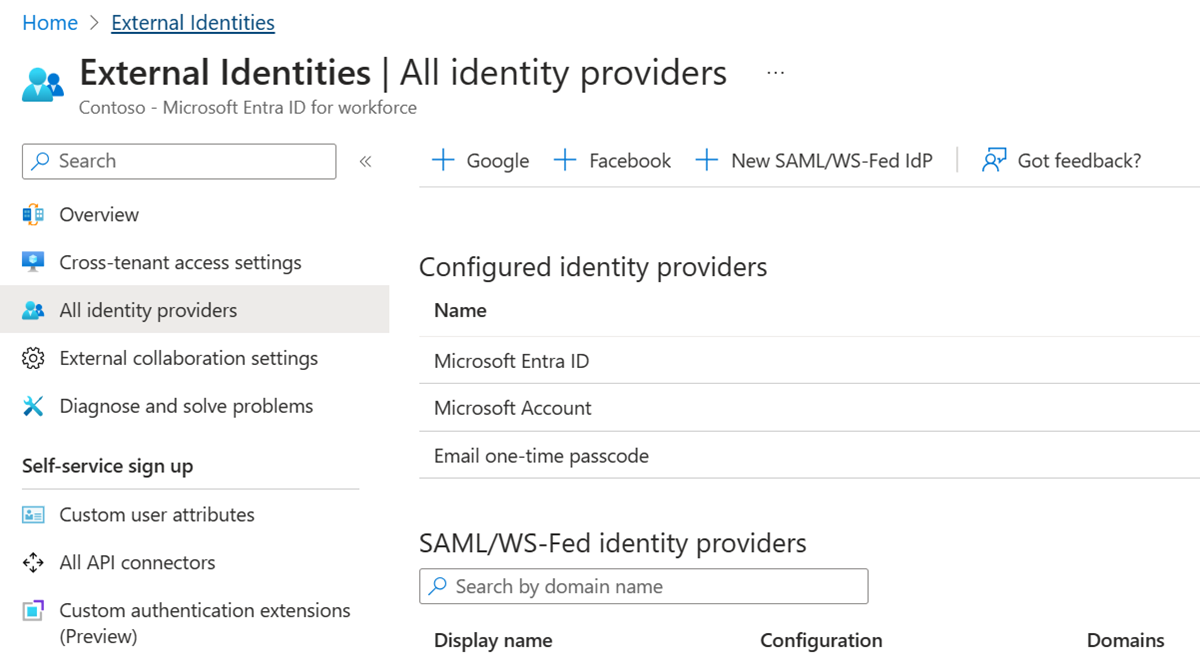

La solution ID externe Microsoft Entra prend en charge les fournisseurs d’identité externes tels que Facebook, les comptes Microsoft, Google ou les fournisseurs d’identité d’entreprise. Vous pouvez configurer la fédération avec des fournisseurs d’identité. Ainsi, vos invités peuvent se connecter avec leurs comptes sociaux ou d’entreprise existants au lieu de créer un compte uniquement pour votre application. En savoir plus sur les fournisseurs d’identité pour les ID externes.

Intégration à SharePoint et OneDrive

Vous pouvez activer l’intégration à SharePoint et OneDrive pour partager des fichiers, des dossiers, des éléments de liste, des bibliothèques de documents et des sites avec des personnes extérieures à votre organisation, tout en utilisant Azure B2B pour l’authentification et la gestion. Les utilisateurs avec lesquels vous partagez des ressources sont généralement ajoutés à votre annuaire en tant qu’invités, et les autorisations et les groupes fonctionnent de la même façon pour ces invités, comme c’est le cas pour les utilisateurs internes. Quand vous activez l’intégration à SharePoint et OneDrive, vous activez également la fonctionnalité de code secret à usage unique par e-mail dans Microsoft Entra B2B pour servir de méthode d’authentification de secours.