S/MIME pour Outlook pour iOS et Android dans Exchange Online

S/MIME (Secure/Multipurpose Internet Mail Extensions) est un protocole largement accepté pour l’envoi de messages signés numériquement et chiffrés. Pour plus d’informations, consultez S/MIME pour la signature et le chiffrement des messages dans Exchange Online.

Pour tirer parti de S/MIME dans Outlook pour iOS et Android, vous devez configurer des prérequis S/MIME spécifiques dans Exchange Online. Une fois ces étapes terminées, vous pouvez déployer des certificats S/MIME sur Outlook pour iOS et Android à l’aide des méthodes suivantes :

- Remise manuelle des certificats

- Remise automatisée des certificats

Cet article explique comment configurer Exchange Online pour S/MIME à l’aide d’Outlook pour iOS et Android, et comment utiliser S/MIME dans Outlook pour iOS et Android.

Prérequis S/MIME

Vérifiez que S/MIME a été correctement configuré dans Exchange Online en suivant les étapes décrites dans Configurer S/MIME dans Exchange Online. Plus précisément, il s’agit des éléments suivants :

- Configuration de la collection de certificats virtuelle.

- Publication de la liste de révocation de certificats sur Internet.

Dans les solutions de remise de certificats manuelles et automatisées, il est prévu que la chaîne racine approuvée du certificat soit disponible et détectable dans la collection de certificats virtuels de votre locataire Exchange Online. La vérification de l’approbation est effectuée sur tous les certificats numériques. Exchange Online valide le certificat en validant chaque certificat dans la chaîne de certificats jusqu’à ce qu’il atteigne un certificat racine approuvé. Cette vérification est effectuée en obtenant les certificats intermédiaires via l’attribut d’accès aux informations d’autorité dans le certificat jusqu’à ce qu’un certificat racine approuvé soit localisé. Les certificats intermédiaires peuvent également être inclus dans les messages électroniques signés numériquement. Si Exchange Online localise un certificat racine approuvé et peut interroger la liste de révocation de certificats pour l’autorité de certification, la chaîne du certificat numérique pour ce certificat numérique est considérée comme valide et approuvée et peut être utilisée. Si Exchange Online ne parvient pas à localiser un certificat racine approuvé ou à contacter la liste de révocation de certificats pour l’autorité de certification, ce certificat est considéré comme non valide et n’est pas approuvé.

Outlook pour iOS et Android tire parti de l’adresse SMTP principale de l’utilisateur pour les activités de flux de messagerie, qui est configurée lors de la configuration du profil de compte. Le certificat S/MIME utilisé par Outlook pour iOS et Android est calculé en comparant l’adresse SMTP principale de l’utilisateur, telle que définie dans le profil de compte, avec la valeur d’objet du certificat ou la valeur de l’autre nom de l’objet ; si elles ne correspondent pas, Outlook pour iOS et Android signale qu’un certificat n’est pas disponible (voir la figure 7) et n’autorise pas l’utilisateur à signer et/ou chiffrer des messages.

Remise manuelle des certificats

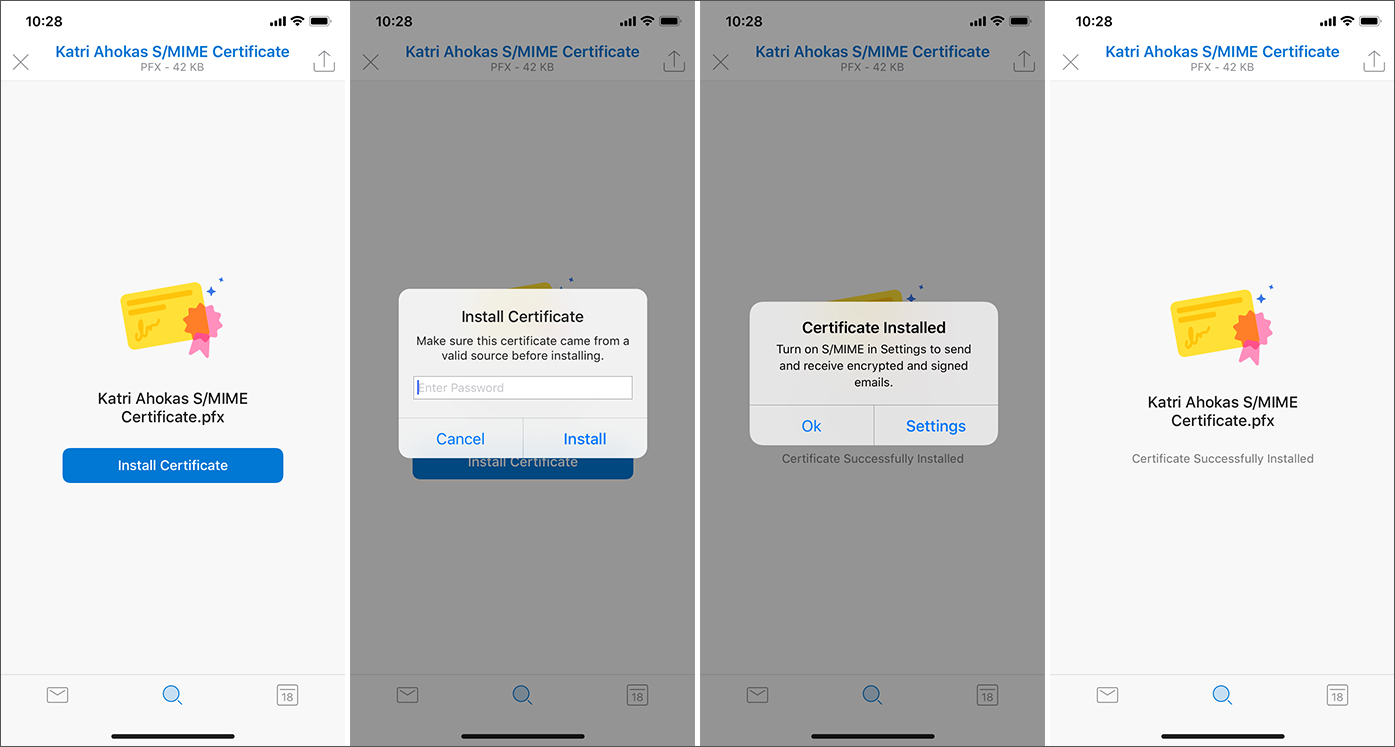

Outlook pour iOS et Outlook pour Android prennent en charge la remise manuelle des certificats, c’est-à-dire lorsque le certificat est envoyé par e-mail à l’utilisateur et que l’utilisateur appuie sur la pièce jointe du certificat dans l’application pour lancer l’installation du certificat. L’image suivante montre le fonctionnement de la remise manuelle des certificats dans iOS.

Un utilisateur peut exporter son propre certificat et l’envoyer par courrier électronique à l’aide d’Outlook. Pour plus d’informations, consultez Exportation d’un certificat numérique.

Importante

Lors de l’exportation du certificat, assurez-vous que le certificat exporté est protégé par mot de passe avec un mot de passe fort.

Remise automatisée des certificats

Importante

Outlook pour iOS et Android prend uniquement en charge la remise automatisée de certificats lorsque Microsoft Endpoint Manager est le fournisseur d’inscription.

Pour Outlook pour iOS, cela est dû à l’architecture iOS keychain. iOS offre un keychain système et des trousseaux d’éditeur. iOS empêche les applications tierces d’accéder au système keychain (seules les applications internes et le contrôleur Safari webview peuvent accéder au système keychain). Pour fournir des certificats accessibles par Outlook pour iOS, les certificats doivent résider dans l’éditeur Microsoft keychain auquel Outlook pour iOS a accès. Seules les applications publiées par Microsoft, comme le Portail d'entreprise, peuvent placer des certificats dans le keychain de l’éditeur Microsoft.

Outlook pour Android s’appuie sur Endpoint Manager pour remettre et approuver les certificats S/MIME. La remise automatique de certificats est prise en charge avec les scénarios d’inscription Android : administrateur d’appareil, profil professionnel Android Entreprise et Android Entreprise entièrement géré.

Avec Endpoint Manager, les organisations peuvent importer des historiques de certificats de chiffrement à partir de n’importe quelle autorité de certification. Endpoint Manager remet alors automatiquement ces certificats à n’importe quel appareil inscrit par l’utilisateur. En règle générale, le protocole SCEP (Simple Certificate Enrollment Protocol) est utilisé pour la signature des certificats. Avec SCEP, la clé privée est générée et stockée sur l’appareil inscrit et un certificat unique est remis à chaque appareil inscrit par un utilisateur, qui peut être utilisé pour la non-répudiation. Enfin, Endpoint Manager prend en charge les informations d’identification dérivées pour les clients qui ont besoin d’une prise en charge de la norme NIST 800-157. Le Portail d'entreprise est utilisé pour récupérer des certificats de signature et de chiffrement à partir d’Intune.

Pour remettre des certificats à Outlook pour iOS et Android, vous devez remplir les conditions préalables suivantes :

- Déployez des certificats racines approuvés via Endpoint Manager. Pour plus d’informations, consultez Créer des profils de certificat approuvés.

- Les certificats de chiffrement doivent être importés dans Endpoint Manager. Pour plus d’informations, consultez Configurer et utiliser des certificats PKCS importés avec Intune.

- Installez et configurez le connecteur PFX pour Microsoft Intune. Pour plus d’informations, consultez Télécharger, installer et configurer PFX Certificate Connector pour Microsoft Intune.

- Les appareils doivent être inscrits pour recevoir automatiquement des certificats racine et S/MIME approuvés à partir d’Endpoint Manager.

Remise automatisée de certificats Outlook pour iOS

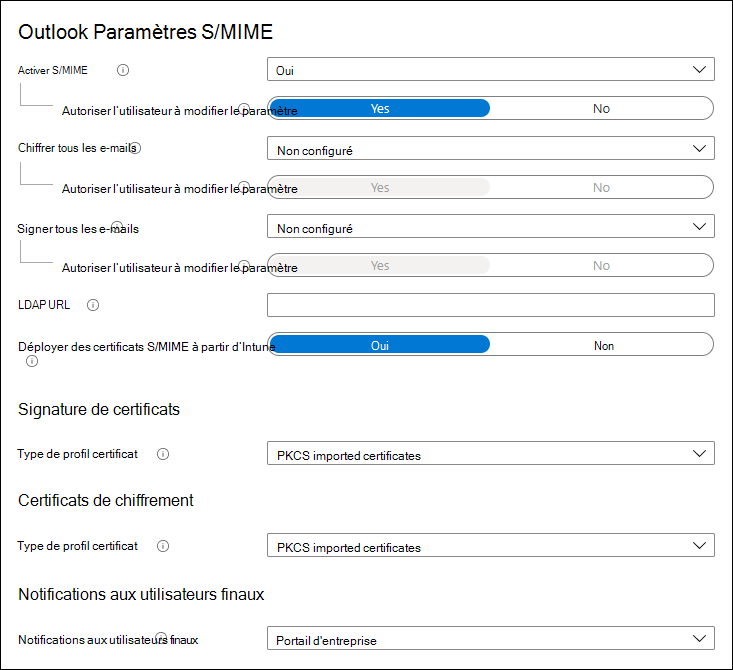

Procédez comme suit pour créer et configurer la stratégie S/MIME Outlook pour iOS dans Endpoint Manager. Ces paramètres fournissent une remise automatisée des certificats de signature et de chiffrement.

Connectez-vous à Microsoft Endpoint Manager.

Sélectionnez Applications, puis sélectionnez Stratégies de configuration d’application.

Dans le panneau stratégies App Configuration, choisissez Ajouter et sélectionnez Appareils gérés pour démarrer le flux de création de stratégie de configuration d’application.

Dans la section Informations de base , entrez un Nom, une Description facultative pour les paramètres de configuration de l’application.

Pour Plateforme, choisissez iOS/iPadOS.

Pour Application ciblée, choisissez Sélectionner l’application, puis, dans le panneau Application associée , choisissez Microsoft Outlook. Cliquez sur OK.

Remarque

Si Outlook n’est pas répertorié en tant qu’application disponible, vous devez l’ajouter en suivant les instructions fournies dans Attribuer des applications à des appareils android avec profil professionnel avec Intune et Ajouter des applications du Store iOS à Microsoft Intune.

Cliquez sur Paramètres de configuration pour ajouter des paramètres de configuration.

Sélectionnez Utiliser le concepteur de configuration en regard de Format des paramètres de configuration et acceptez ou modifiez les paramètres par défaut. Pour plus d’informations, consultez Déploiement des paramètres de configuration d’application Outlook pour iOS et Android.

Cliquez sur S/MIME pour afficher les paramètres S/MIME d’Outlook.

Définissez Activer S/MIME sur Oui. Lorsque vous sélectionnez Oui ou Non, les administrateurs peuvent choisir d’autoriser l’utilisateur à modifier la valeur du paramètre d’application. Sélectionnez Oui (valeur par défaut de l’application) pour permettre à l’utilisateur de modifier le paramètre ou choisissez Non si vous souhaitez empêcher l’utilisateur de modifier la valeur du paramètre.

Choisissez de chiffrer tous les e-mails en sélectionnant Oui ou Non. Lorsque vous sélectionnez Oui ou Non, les administrateurs peuvent choisir d’autoriser l’utilisateur à modifier la valeur du paramètre d’application. Sélectionnez Oui (valeur par défaut de l’application) pour permettre à l’utilisateur de modifier le paramètre ou choisissez Non si vous souhaitez empêcher l’utilisateur de modifier la valeur du paramètre.

Choisissez de signer tous les e-mails en sélectionnant Oui ou Non. Lorsque vous sélectionnez Oui ou Non, les administrateurs peuvent choisir d’autoriser l’utilisateur à modifier la valeur du paramètre d’application. Sélectionnez Oui (valeur par défaut de l’application) pour permettre à l’utilisateur de modifier le paramètre ou choisissez Non si vous souhaitez empêcher l’utilisateur de modifier la valeur du paramètre.

Si nécessaire, déployez une URL LDAP pour la recherche de certificat de destinataire. Pour plus d’informations sur le format d’URL, consultez Prise en charge LDAP pour la recherche de certificat.

Définissez Déployer des certificats S/MIME à partir d’Intune sur Oui.

Sous Certificats de signature en regard de Type de profil de certificat, choisissez l’une des options suivantes :

- SCEP : crée un certificat unique pour l’appareil et l’utilisateur qui peut être utilisé par Microsoft Outlook pour la signature. Pour plus d’informations sur ce qui est nécessaire pour utiliser les profils de certificat SCEP, consultez Configurer l’infrastructure pour prendre en charge SCEP avec Intune.

- Certificats importés PKCS : utilise un certificat propre à l’utilisateur, mais qui peut être partagé entre les appareils et qui a été importé dans Endpoint Manager par l’administrateur au nom de l’utilisateur. Le certificat est remis à n’importe quel appareil inscrit par un utilisateur. Endpoint Manager sélectionne automatiquement le certificat importé qui prend en charge la signature à remettre à l’appareil qui correspond à l’utilisateur inscrit. Pour plus d’informations sur ce qui est nécessaire pour utiliser des certificats PKCS importés, consultez Configurer et utiliser des certificats PKCS avec Intune.

- Informations d’identification dérivées : utilise un certificat qui se trouve déjà sur l’appareil et qui peut être utilisé pour la signature. Le certificat doit être récupéré sur l’appareil à l’aide des flux d’informations d’identification dérivées dans Intune.

Sous Certificats de chiffrement en regard de Type de profil de certificat, choisissez l’une des options suivantes :

- Certificats importés PKCS : fournit tous les certificats de chiffrement qui ont été importés dans Endpoint Manager par l’administrateur sur n’importe quel appareil inscrit par un utilisateur. Endpoint Manager sélectionne automatiquement le ou les certificats importés qui prennent en charge le chiffrement et les livrent aux appareils de l’utilisateur inscrit.

- Informations d’identification dérivées : utilise un certificat qui se trouve déjà sur l’appareil et qui peut être utilisé pour la signature. Le certificat doit être récupéré sur l’appareil à l’aide des flux d’informations d’identification dérivées dans Intune.

En regard de Notifications à l’utilisateur final, choisissez comment avertir les utilisateurs finaux de récupérer les certificats en sélectionnant Portail d'entreprise ou Email.

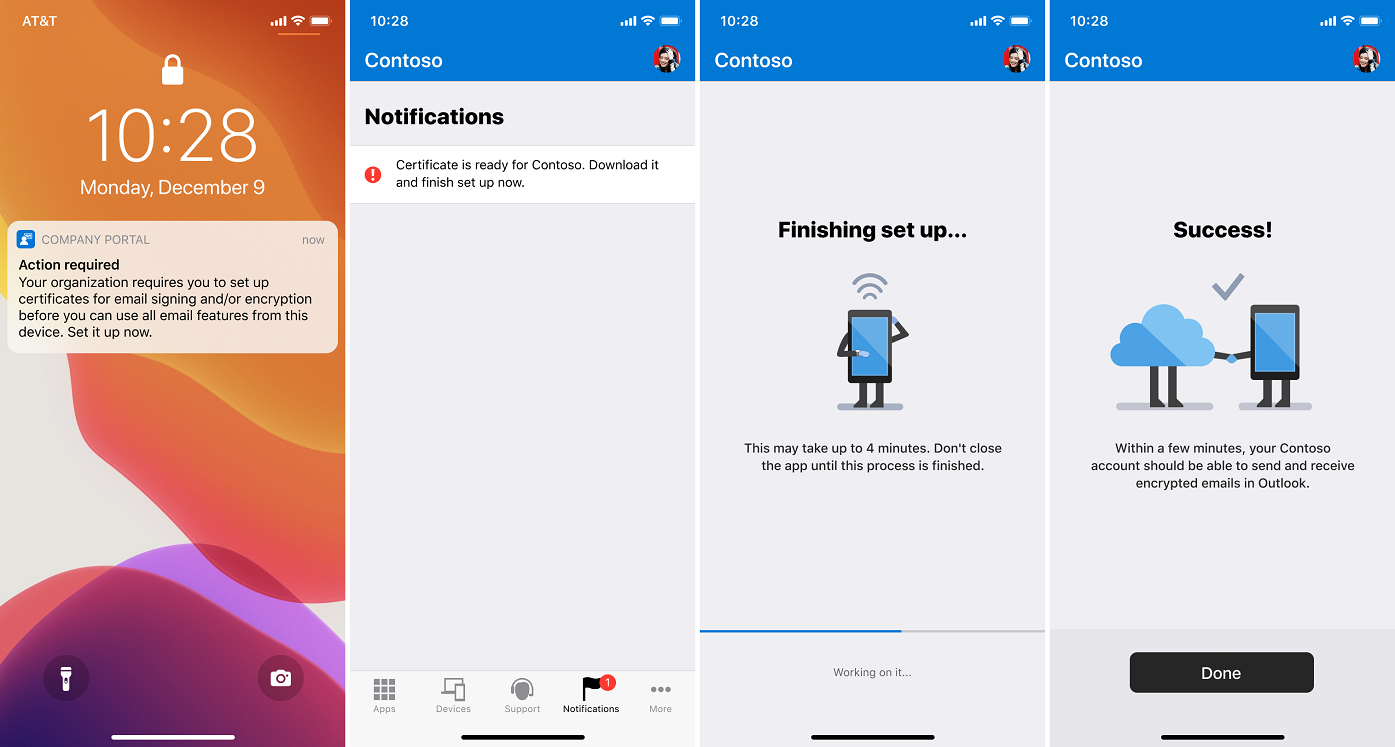

Sur iOS, les utilisateurs doivent utiliser l’application Portail d'entreprise pour récupérer leurs certificats S/MIME. Endpoint Manager informe l’utilisateur qu’il doit lancer le Portail d'entreprise pour récupérer ses certificats S/MIME via la section Notifications de Portail d'entreprise, une notification Push et/ou un e-mail. En cliquant sur l’une des notifications, l’utilisateur accède à une page d’accueil qui l’informe de la progression de la récupération des certificats. Une fois les certificats récupérés, l’utilisateur peut utiliser S/MIME à partir de Microsoft Outlook pour iOS pour signer et chiffrer les e-mails.

Les notifications de l’utilisateur final incluent les options suivantes :

- Portail d'entreprise : si cette option est sélectionnée, les utilisateurs recevront une notification Push sur leur appareil, qui les amènera à la page d’accueil dans Portail d'entreprise où les certificats S/MIME seront récupérés.

- Email : envoie un e-mail à l’utilisateur final l’informant qu’il doit lancer Portail d'entreprise pour récupérer ses certificats S/MIME. Si l’utilisateur se trouve sur son appareil iOS inscrit lorsqu’il clique sur le lien dans l’e-mail, il est redirigé vers le Portail d'entreprise pour récupérer ses certificats.

Les utilisateurs finaux verront une expérience similaire à la suivante pour la remise de certificat automatisée :

Sélectionnez Affectations pour affecter la stratégie de configuration d’application aux groupes Microsoft Entra. Pour plus d’informations, consultez Affecter des applications à des groupes avec Microsoft Intune.

Remise automatisée de certificats Outlook pour Android

Procédez comme suit pour créer et configurer la stratégie S/MIME Outlook pour iOS et Android dans Endpoint Manager. Ces paramètres fournissent une remise automatisée des certificats de signature et de chiffrement.

Connectez-vous à Microsoft Endpoint Manager.

Créez un profil de certificat SCEP ou un profil de certificat PKCS et affectez-le à vos utilisateurs mobiles.

Sélectionnez Applications, puis sélectionnez Stratégies de configuration d’application.

Dans le panneau stratégies App Configuration, choisissez Ajouter et sélectionnez Appareils gérés pour démarrer le flux de création de stratégie de configuration d’application.

Dans la section Informations de base , entrez un Nom, une Description facultative pour les paramètres de configuration de l’application.

Pour Plateforme, choisissez Android Entreprise et pour Type de profil, choisissez Tous les types de profils.

Pour Application ciblée, choisissez Sélectionner l’application, puis, dans le panneau Application associée , choisissez Microsoft Outlook. Cliquez sur OK.

Remarque

Si Outlook n’est pas répertorié en tant qu’application disponible, vous devez l’ajouter en suivant les instructions fournies dans Attribuer des applications à des appareils android avec profil professionnel avec Intune et Ajouter des applications du Store iOS à Microsoft Intune.

Cliquez sur Paramètres de configuration pour ajouter des paramètres de configuration.

Sélectionnez Utiliser le concepteur de configuration en regard de Format des paramètres de configuration et acceptez ou modifiez les paramètres par défaut. Pour plus d’informations, consultez Déploiement des paramètres de configuration d’application Outlook pour iOS et Android.

Cliquez sur S/MIME pour afficher les paramètres S/MIME d’Outlook.

Définissez Activer S/MIME sur Oui. Lorsque vous sélectionnez Oui ou Non, les administrateurs peuvent choisir d’autoriser l’utilisateur à modifier la valeur du paramètre d’application. Sélectionnez Oui (valeur par défaut de l’application) pour permettre à l’utilisateur de modifier le paramètre ou choisissez Non si vous souhaitez empêcher l’utilisateur de modifier la valeur du paramètre.

Choisissez de chiffrer tous les e-mails en sélectionnant Oui ou Non. Lorsque vous sélectionnez Oui ou Non, les administrateurs peuvent choisir d’autoriser l’utilisateur à modifier la valeur du paramètre d’application. Sélectionnez Oui (valeur par défaut de l’application) pour permettre à l’utilisateur de modifier le paramètre ou choisissez Non si vous souhaitez empêcher l’utilisateur de modifier la valeur du paramètre.

Choisissez de signer tous les e-mails en sélectionnant Oui ou Non. Lorsque vous sélectionnez Oui ou Non, les administrateurs peuvent choisir d’autoriser l’utilisateur à modifier la valeur du paramètre d’application. Sélectionnez Oui (valeur par défaut de l’application) pour permettre à l’utilisateur de modifier le paramètre ou choisissez Non si vous souhaitez empêcher l’utilisateur de modifier la valeur du paramètre.

Sélectionnez Affectations pour affecter la stratégie de configuration d’application aux groupes Microsoft Entra. Pour plus d’informations, consultez Affecter des applications à des groupes avec Microsoft Intune.

Activation de S/MIME dans le client

S/MIME doit être activé pour qu’Outlook pour iOS et Android affiche ou crée du contenu lié à S/MIME.

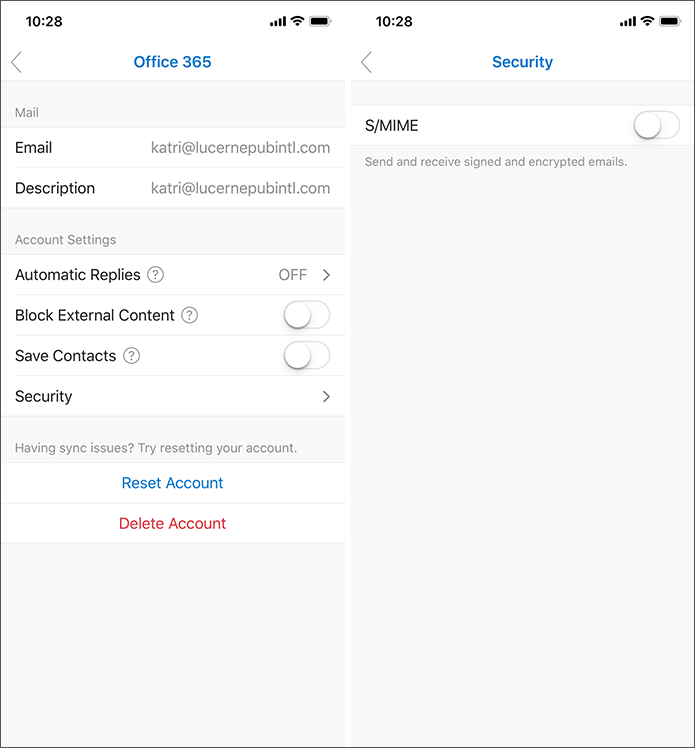

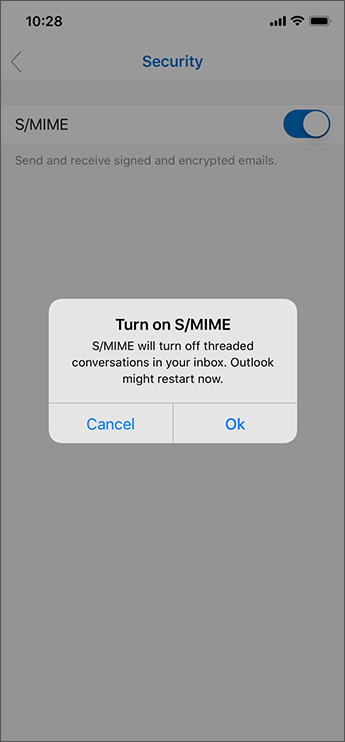

Les utilisateurs finaux doivent activer manuellement la fonctionnalité S/MIME en accédant aux paramètres de leur compte, en appuyant sur Sécurité et en appuyant sur le contrôle S/MIME, qui est désactivé par défaut. Le paramètre de sécurité S/MIME d’Outlook pour iOS se présente comme suit :

Lorsque le paramètre S/MIME est activé, Outlook pour iOS et Android désactive automatiquement le paramètre Organiser par thread . Cela est dû au fait que le chiffrement S/MIME devient plus complexe à mesure qu’un thread de conversation se développe. En supprimant l’affichage de conversation à threads, Outlook pour iOS et Android réduit les risques de problèmes liés aux certificats entre les destinataires lors de la signature et du chiffrement. Comme il s’agit d’un paramètre au niveau de l’application, cette modification affecte tous les comptes ajoutés à l’application. Cette boîte de dialogue de conversation à threads est rendue dans iOS comme suit :

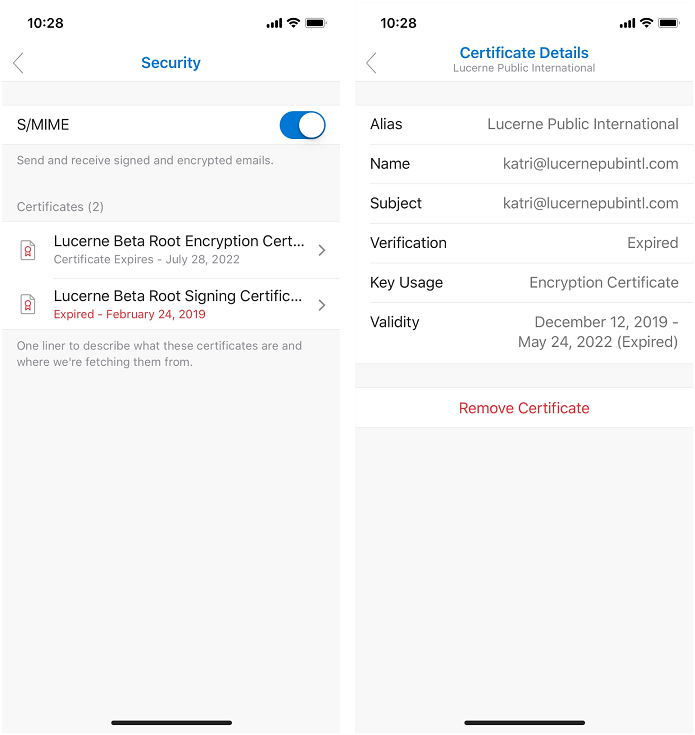

Une fois que S/MIME est activé et que les certificats S/MIME sont installés, les utilisateurs peuvent afficher les certificats installés en accédant aux paramètres de leur compte et en appuyant sur Sécurité. En outre, les utilisateurs peuvent appuyer sur chaque certificat S/MIME individuel et afficher les détails du certificat, y compris des informations telles que l’utilisation de la clé et la période de validité.

Les utilisateurs peuvent configurer Outlook pour signer ou chiffrer automatiquement les messages. Cela permet aux utilisateurs de gagner du temps pour envoyer des e-mails tout en étant sûrs que leurs e-mails sont signés/chiffrés.

Prise en charge LDAP pour la recherche de certificat

Outlook pour iOS et Android prend en charge l’accès aux clés de certificat d’utilisateur public à partir de points de terminaison d’annuaire LDAP sécurisés lors de la résolution du destinataire. Pour utiliser un point de terminaison LDAP, les conditions suivantes doivent être remplies :

- Le point de terminaison LDAP ne nécessite pas d’authentification.

- La configuration du point de terminaison LDAP est remise à Outlook pour iOS et ANdroid via une stratégie de configuration d’application. Pour plus d’informations, consultez Paramètres S/MIME.

- La configuration du point de terminaison LDAP est prise en charge à l’aide des formats suivants :

ldaps://contoso.comldap://contoso.comldap://contoso.com:389ldaps://contoso.com:636contoso.comcontoso.com:389contoso.com:636

Quand Outlook pour iOS et Android effectue une recherche de certificat pour un destinataire, l’application effectue d’abord une recherche sur l’appareil local, interroge l’ID de Microsoft Entra, puis évalue tout point de terminaison d’annuaire LDAP. Quand Outlook pour iOS et Android se connecte au point de terminaison d’annuaire LDAP pour rechercher le certificat public d’un destinataire, la validation du certificat est effectuée pour s’assurer que le certificat n’est pas révoqué. Le certificat est considéré comme valide par l’application uniquement si la validation du certificat se termine correctement.

Utilisation de S/MIME dans Outlook pour iOS et Android

Une fois que les certificats ont été déployés et que S/MIME a été activé dans l’application, les utilisateurs peuvent consommer du contenu lié à S/MIME et composer du contenu à l’aide de certificats S/MIME. Si le paramètre S/MIME n’est pas activé, les utilisateurs ne pourront pas consommer de contenu S/MIME.

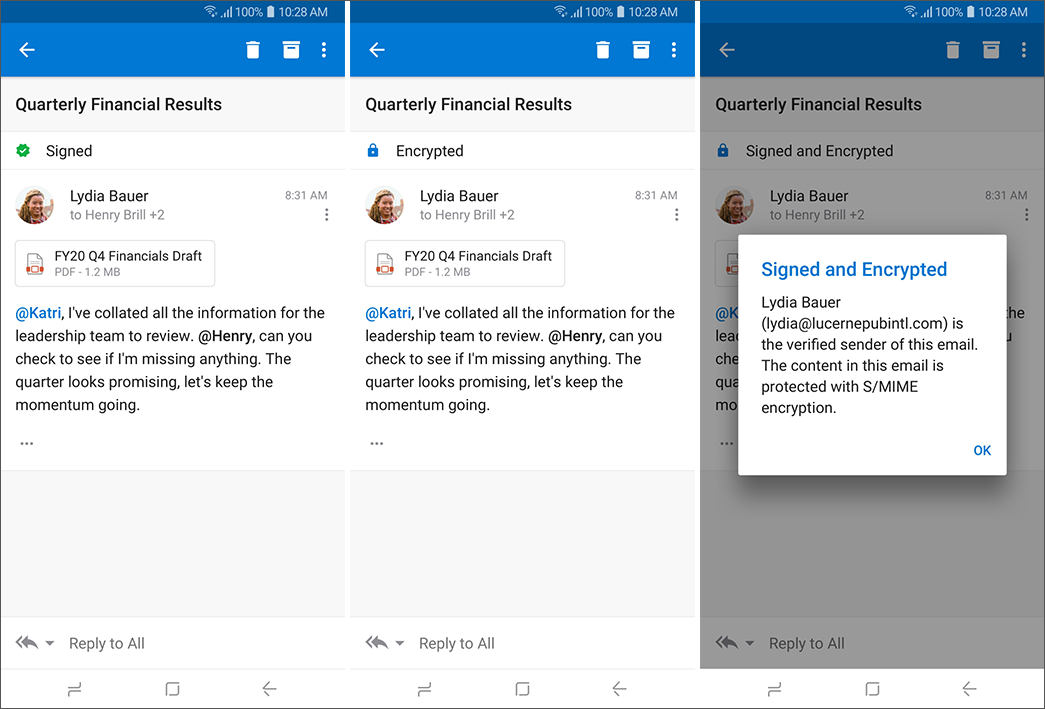

Afficher les messages S/MIME

Dans l’affichage des messages, les utilisateurs peuvent afficher les messages signés ou chiffrés S/MIME. En outre, les utilisateurs peuvent appuyer sur la barre de status S/MIME pour afficher plus d’informations sur les status S/MIME du message. Les captures d’écran suivantes montrent des exemples de la façon dont les messages S/MIME sont consommés dans Android.

Importante

Pour lire un message chiffré, la clé de certificat privé du destinataire doit être disponible sur l’appareil.

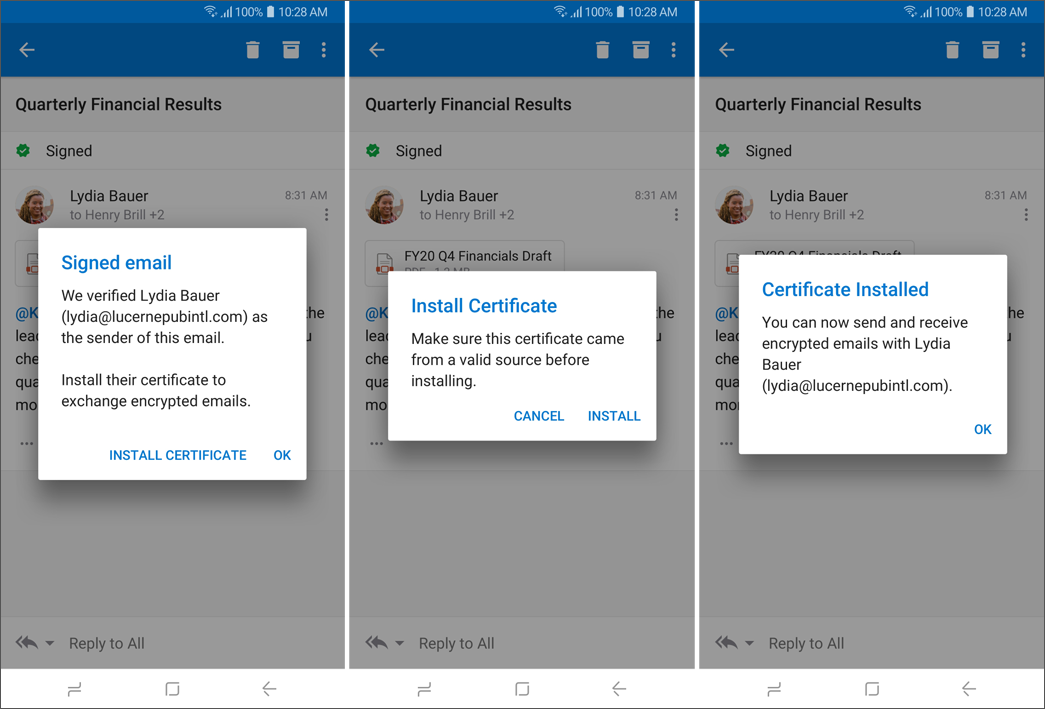

Les utilisateurs peuvent installer la clé de certificat publique d’un expéditeur en appuyant sur la barre de status S/MIME. Le certificat sera installé sur l’appareil de l’utilisateur, en particulier dans l’éditeur Microsoft keychain dans iOS ou le keystore système dans Android. La version d’Android ressemble à ce qui suit :

En cas d’erreur de certificat, Outlook pour iOS et Android avertit l’utilisateur. L’utilisateur peut appuyer sur la notification de barre de status S/MIME pour afficher plus d’informations sur l’erreur de certificat, comme dans l’exemple suivant.

Créer des messages S/MIME

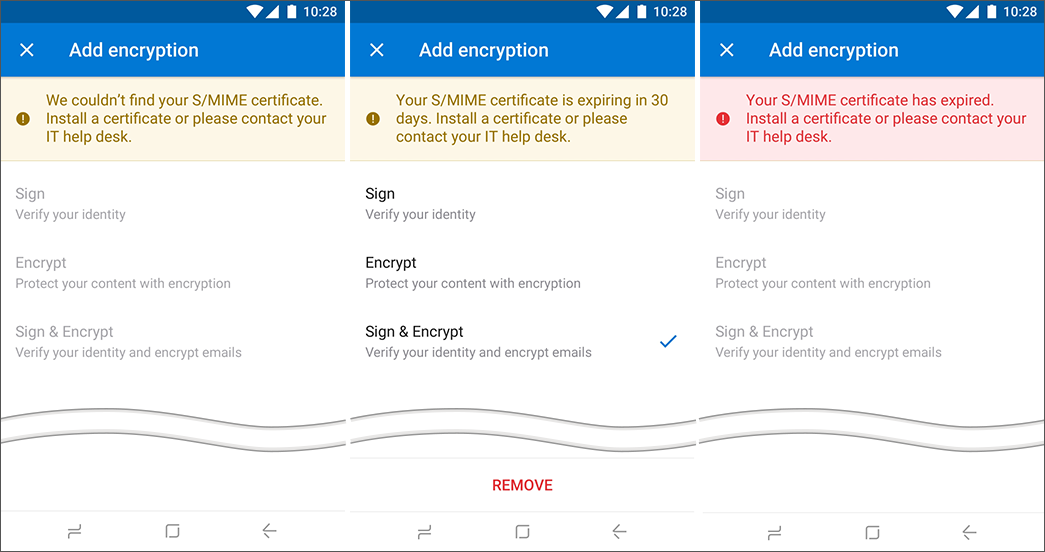

Avant qu’un utilisateur puisse envoyer un message signé et/ou chiffré, Outlook pour iOS et Android effectue une case activée de validité sur le certificat pour s’assurer qu’il est valide pour les opérations de signature ou de chiffrement. Si le certificat arrive à expiration, Outlook pour iOS et Android avertit l’utilisateur d’obtenir un nouveau certificat lorsque l’utilisateur tente de signer ou de chiffrer un message, à partir de 30 jours avant l’expiration.

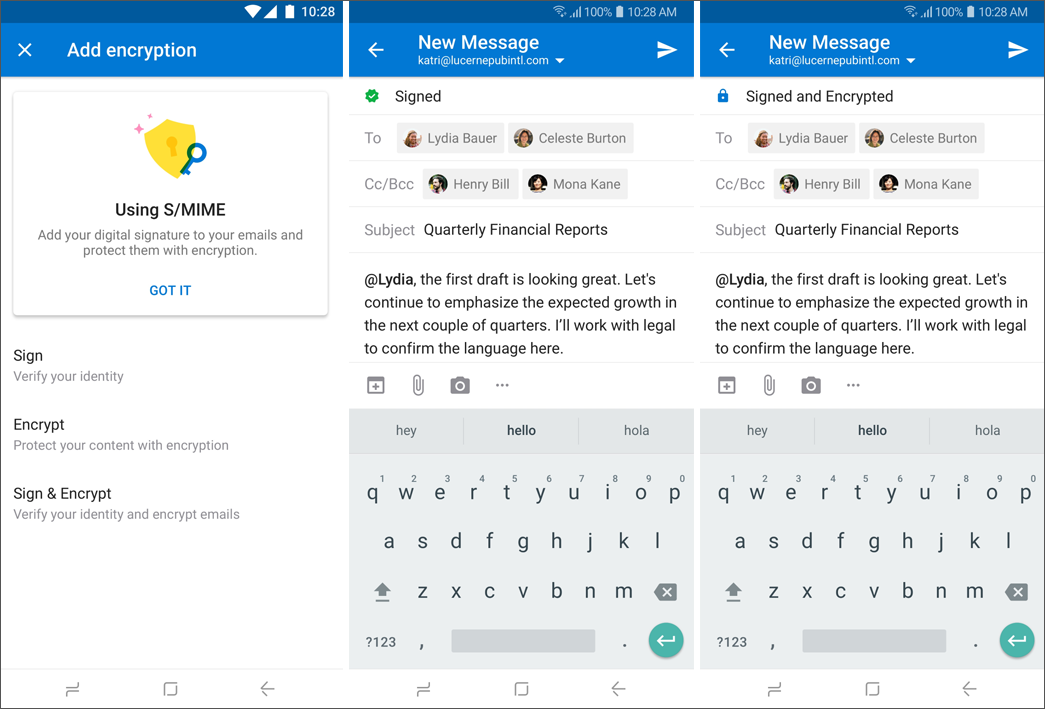

Lors de la composition d’un e-mail dans Outlook pour iOS et Android, l’expéditeur peut choisir de chiffrer et/ou de signer le message. En appuyant sur les points de suspension , puis sur Signer et chiffrer, les différentes options S/MIME sont présentées. La sélection d’une option S/MIME active l’encodage respectif sur l’e-mail dès que le message est enregistré ou envoyé, en supposant que l’expéditeur dispose d’un certificat valide.

Outlook pour iOS et Android peut envoyer des messages chiffrés et signés S/MIME à des groupes de distribution. Outlook pour iOS et Android énumère les certificats pour les utilisateurs définis dans le groupe de distribution, y compris ceux des groupes de distribution imbriqués, mais il faut veiller à limiter le nombre de groupes de distribution imbriqués afin de réduire l’impact sur le traitement.

Importante

- Outlook pour iOS et Android prend uniquement en charge l’envoi de messages en clair.

- Pour composer un message chiffré, la clé de certificat public du destinataire cible doit être disponible dans la liste d’adresses globale ou stockée sur l’appareil local. Pour composer un message signé, la clé de certificat privé de l’expéditeur doit être disponible sur l’appareil.

Voici comment les options S/MIME s’affichent dans Outlook pour Android :

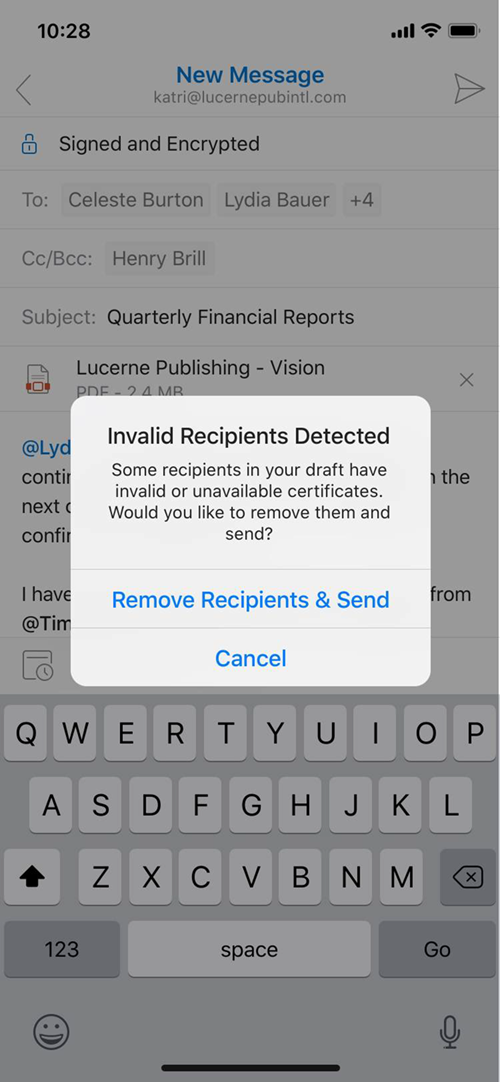

Outlook pour iOS et Android évalue tous les destinataires avant d’envoyer un message chiffré et vérifie qu’une clé de certificat public valide existe pour chaque destinataire. La liste d’adresses globale (GAL) est vérifiée en premier ; s’il n’existe pas de certificat pour le destinataire dans la liste d’adresses globale, Outlook interroge l’éditeur Microsoft keychain dans iOS ou le keystore système dans Android pour localiser la clé de certificat publique du destinataire. Pour les destinataires sans clé de certificat publique (ou clé non valide), Outlook demande leur suppression. Le message ne sera pas envoyé sans chiffrement à un destinataire, sauf si l’option de chiffrement est désactivée par l’expéditeur pendant la composition.