Utiliser l’authentification basée sur les revendications AD FS avec Outlook sur le web

L’installation et la configuration de Services ADFS (AD FS) dans Exchange Server organisations permettent aux clients d’utiliser l’authentification basée sur les revendications AD FS pour se connecter à Outlook sur le web (anciennement Outlook Web App) et au Centre d’administration Exchange (EAC). L’identité basée sur les revendications est une autre approche de l’authentification qui supprime la gestion de l’authentification de l’application et facilite la gestion des comptes en centralisant l’authentification. Lorsque l’authentification basée sur les revendications est activée, Outlook sur le web et le CAE ne sont pas responsables de l’authentification des utilisateurs, du stockage des comptes d’utilisateur et des mots de passe, de la recherche des détails de l’identité utilisateur ou de l’intégration à d’autres systèmes d’identité. La centralisation de l’authentification facilite la mise à niveau des méthodes d’authentification à l’avenir.

L’authentification basée sur les revendications AD FS remplace les méthodes d’authentification traditionnelles disponibles pour Outlook sur le web et le CAE. Par exemple :

- Authentification de certificats clients Active Directory

- Authentification de base

- Authentification Digest

- Authentification par formulaires

- Authentification Windows

La configuration de l’authentification basée sur les revendications AD FS pour Outlook sur le web et le Centre d’administration Exchange dans Exchange Server implique les serveurs supplémentaires suivants :

Un contrôleur de domaine Windows Server 2012 ou version ultérieure (services de domaine Active Directory rôle serveur).

Un serveur AD FS Windows Server 2012 ou version ultérieure (Services ADFS rôle serveur). Windows Server 2012 utilise AD FS 2.1 et Windows Server 2012 R2 utilise AD FS 3.0. Vous devez être membre du groupe de sécurité Administrateurs de domaine, Administrateurs d’entreprise ou Administrateurs locaux pour installer AD FS et créer les approbations de partie de confiance et les règles de revendication requises sur le serveur AD FS.

Si vous le souhaitez, un serveur de Proxy d'application Web Windows Server 2012 R2 ou version ultérieure (rôle serveur d’accès à distance, service de rôle web Proxy d'application).

Web Proxy d'application est un serveur proxy inverse pour les applications web qui se trouvent à l’intérieur du réseau d’entreprise. Web Proxy d'application permet aux utilisateurs sur de nombreux appareils d’accéder aux applications web publiées à partir de l’extérieur du réseau d’entreprise. Pour plus d’informations, consultez Installation et configuration d’Proxy d'application web pour la publication d’applications internes.

Bien que l’Proxy d'application web soit généralement recommandée quand AD FS est accessible aux clients externes, l’accès hors connexion dans Outlook sur le web n’est pas pris en charge lors de l’utilisation de l’authentification AD FS via web Proxy d'application.

L’installation de web Proxy d'application sur un serveur Windows Server 2012 R2 nécessite des autorisations d’administrateur local.

Vous devez déployer et configurer le serveur AD FS avant de configurer le serveur web Proxy d'application, et vous ne pouvez pas installer web Proxy d'application sur le serveur où AD FS est installé.

Ce qu'il faut savoir avant de commencer

Durée estimée pour effectuer cette procédure : 45 minutes.

Les procédures décrites dans cette rubrique sont basées sur Windows Server 2012 R2.

Outlook sur le web pour les appareils ne prend pas en charge l'authentification basée sur les revendications AD FS.

Pour les procédures du organization Exchange, vous devez disposer des autorisations gestion de l’organisation.

Pour des informations sur les raccourcis clavier applicables aux procédures de cette rubrique, voir Raccourcis clavier dans Exchange 2013Raccourcis clavier dans le Centre d'administration Exchange.

Conseil

Vous rencontrez des difficultés ? Demandez de l'aide en participant aux forums Exchange. Visitez le forum à l'adresse : Exchange Server, Exchange Online ou Exchange Online Protection.

Étape 1 : Passer en revue les exigences de certificat pour AD FS

AD FS nécessite deux types de certificats de base :

Un certificat SSL (Secure Sockets Layer) de communication de service pour le trafic de services web chiffrés entre le serveur AD FS, les clients, les serveurs Exchange et le serveur web Proxy d'application facultatif. Nous vous recommandons d’utiliser un certificat émis par une autorité de certification interne ou commerciale, car tous les clients doivent approuver ce certificat.

Certificat de signature de jeton pour la communication et l’authentification chiffrées entre le serveur AD FS, les contrôleurs de domaine Active Directory et les serveurs Exchange. Nous vous recommandons d’utiliser le certificat de signature de jeton AD FS auto-signé par défaut.

Pour plus d’informations sur la création et l’importation de certificats SSL dans Windows, consultez Certificats de serveur.

Voici un résumé des certificats que nous allons utiliser dans ce scénario :

| Nom commun (CN) dans le certificat (dans l’objet, l’autre nom de l’objet ou une correspondance de certificat générique) | Type | Requis sur les serveurs | Comments |

|---|---|---|---|

adfs.contoso.com |

Émis par une autorité de certification | Serveur AD FS Serveur Proxy d'application web |

Il s’agit du nom d’hôte visible par les clients. Les clients doivent donc approuver l’émetteur de ce certificat. |

ADFS Signing - adfs.contoso.com |

Auto-signé | Serveur AD FS Serveurs Exchange Serveur Proxy d'application web |

Le certificat auto-signé par défaut est automatiquement copié lors de la configuration du serveur web Proxy d'application facultatif, mais vous devez l’importer manuellement dans le magasin de certificats racines approuvés sur tous les serveurs Exchange de votre organization. Par défaut, les certificats de signature de jeton auto-signés sont valides pendant un an. Le serveur AD FS est configuré pour renouveler (remplacer) automatiquement ses certificats auto-signés avant qu’ils n’expirent, mais vous devez réimporter le certificat sur les serveurs Exchange. Vous pouvez augmenter la période d’expiration du certificat par défaut en exécutant cette commande dans Windows PowerShell sur le serveur AD FS : Pour exporter le certificat à partir de la console de gestion AD FS, sélectionnezCertificats> de service> en cliquant avec le bouton droit sur le certificat > de signature de jeton, sélectionnez Afficher le certificat>, cliquez sur l’onglet >Détails, cliquez sur Copier dans le fichier. |

mail.contoso.com |

Émis par une autorité de certification | Serveurs Exchange Serveur Proxy d'application web |

Il s’agit du certificat classique utilisé pour chiffrer les connexions client externes à Outlook sur le web (et probablement à d’autres services Iis Exchange). Pour plus d'informations, consultez la section relative aux Conditions requises les certificats des services Exchange. |

Pour plus d’informations, consultez la section « Exigences relatives aux certificats » dans Exigences AD FS.

Remarque

Le protocole SSL (Secure Sockets Layer) est remplacé par le protocole TLS (Transport Layer Security) comme protocole utilisé pour chiffrer les données envoyées entre des systèmes informatiques. Ils sont si étroitement liés que les termes « SSL » et « TLS » (sans versions) sont souvent utilisés indifféremment. En raison de cette similitude, les références à « SSL » dans les rubriques concernant Exchange, dans le Centre d'administration Exchange et dans l'Environnement de ligne de commande Exchange Management Shell recouvrent souvent les protocoles SSL et TLS. En règle générale, « SSL » fait référence au véritable protocole SSL uniquement lorsqu'une version est également fournie (par exemple, SSL 3.0). Pour savoir pourquoi vous devez désactiver le protocole SSL et passer au protocole TLS, consultez l'article relatif à la protection contre la vulnérabilité du protocole SSL 3.0.

Étape 2 : Déployer un serveur AD FS

Vous pouvez utiliser Gestionnaire de serveur ou Windows PowerShell pour installer le service de rôle Services ADFS sur le serveur cible.

Pour utiliser Gestionnaire de serveur pour installer AD FS, procédez comme suit :

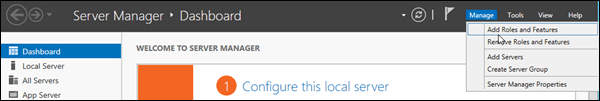

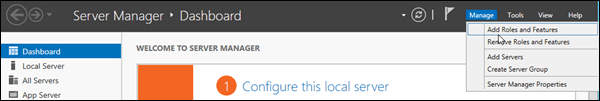

Sur le serveur cible, ouvrez Gestionnaire de serveur, cliquez sur Gérer, puis sélectionnez Ajouter des rôles et des fonctionnalités.

L’Assistant Ajout de rôles et de fonctionnalités s’ouvre. Vous démarrez sur la page Avant de commencer , sauf si vous avez précédemment sélectionné Ignorer cette page par défaut. Cliquez sur Suivant.

Dans la page Sélectionner le type d’installation , vérifiez que l’option Installation basée sur un rôle ou une fonctionnalité est sélectionnée, puis cliquez sur Suivant.

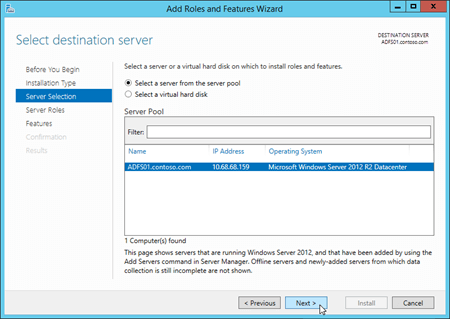

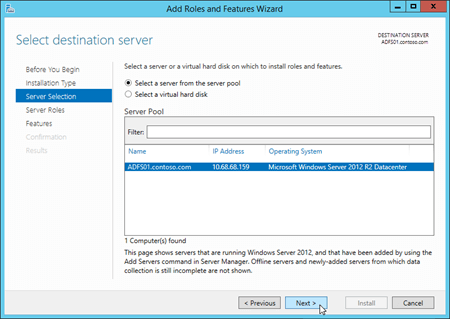

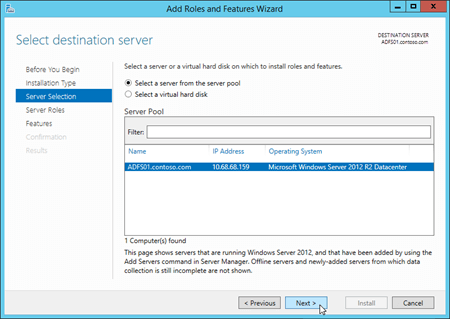

Dans la page Sélectionner le serveur de destination , vérifiez la sélection du serveur, puis cliquez sur Suivant.

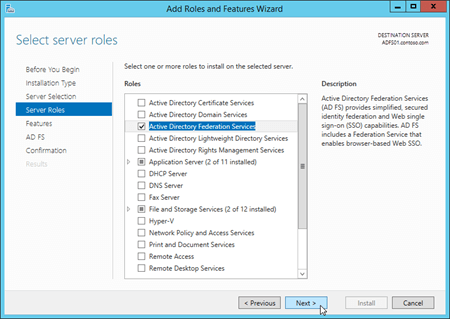

Dans la page Sélectionner les rôles de serveur, sélectionnez Services ADFS dans la liste, puis cliquez sur Suivant.

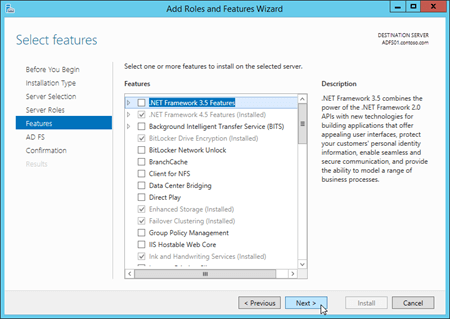

Dans la page Sélectionner des fonctionnalités , cliquez sur Suivant (acceptez les sélections de fonctionnalités par défaut).

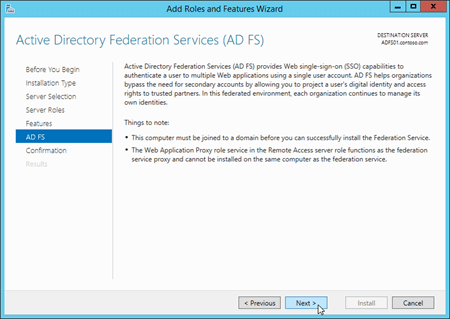

Dans la page Services ADFS (AD FS), cliquez sur Suivant.

Windows Server 2012 uniquement : dans la page Sélectionner les services de rôle , cliquez sur Suivant (acceptez les sélections de service de rôle par défaut).

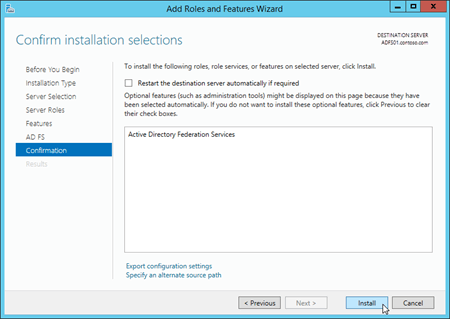

Dans la page Confirmer les sélections d’installation , cliquez sur Installer.

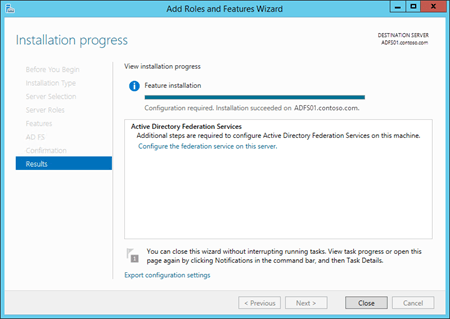

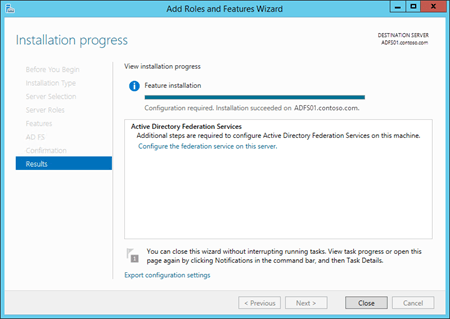

Dans la page Progression de l’installation, vous pouvez watch la barre de progression pour vérifier que l’installation a réussi. Une fois l’installation terminée, laissez l’Assistant ouvert pour pouvoir cliquer sur Configurer le service de fédération sur ce serveur à l’étape 3b : Configurer le serveur AD FS.

Pour utiliser Windows PowerShell pour installer AD FS, exécutez la commande suivante :

Install-WindowsFeature ADFS-Federation -IncludeManagementTools

Étape 3 : Configurer et tester le serveur AD FS

Vous pouvez également consulter cette liste de vérification pour vous aider à configurer AD FS : Check-list : Configuration d’un serveur de fédération.

Étape 3a : Créer un compte gMSA sur un contrôleur de domaine

Avant de configurer le serveur AD FS, vous devez créer un compte de service administré de groupe (gMSA) sur un contrôleur de domaine Windows Server 2012 ou version ultérieure. Vous effectuez cette opération dans une fenêtre de Windows PowerShell avec élévation de privilèges sur le contrôleur de domaine (fenêtre Windows PowerShell que vous ouvrez en sélectionnant Exécuter en tant qu’administrateur).

Exécutez la commande suivante :

Add-KdsRootKey -EffectiveTime (Get-Date).AddHours(-10)Si la commande réussit, une valeur GUID est retournée. Par exemple :

Guid

----

2570034b-ab50-461d-eb80-04e73ecf142bPour créer un compte gMSA pour le serveur AD FS, utilisez la syntaxe suivante :

New-ADServiceAccount -Name <AccountName> -DnsHostName <FederationServiceName> -ServicePrincipalNames http/<FederationServiceName>Cet exemple crée un compte gMSA nommé FSgMSA pour le service de fédération nommé adfs.contoso.com. Le nom du service de fédération est la valeur visible par les clients.

New-ADServiceAccount -Name FSgMSA -DnsHostName adfs.contoso.com -ServicePrincipalNames http/adfs.contoso.com

Étape 3b : Configurer le serveur AD FS

Pour configurer le serveur AD FS, vous pouvez utiliser Gestionnaire de serveur ou Windows PowerShell.

Pour utiliser Gestionnaire de serveur, procédez comme suit :

Si vous avez laissé l’Assistant Ajout de rôles et de fonctionnalités ouvert sur le serveur AD FS à partir de l’Étape 2 : Déployer un serveur AD FS, vous pouvez cliquer sur le lien Configurer le service de fédération sur ce serveur sur la page Progression de l’installation .

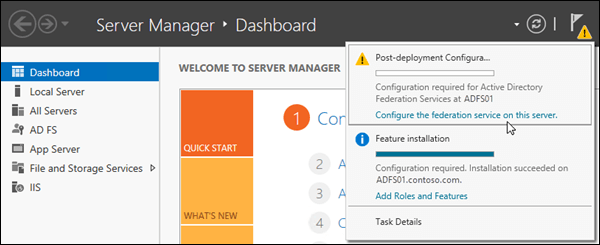

Si vous avez fermé l’Assistant Ajout de rôles et de fonctionnalités ou si vous avez utilisé Windows PowerShell pour installer AD FS, vous pouvez accéder au même emplacement dans Gestionnaire de serveur en cliquant sur Notifications, puis en cliquant sur Configurer le service de fédération sur ce serveur dans l’avertissement de configuration post-déploiement.

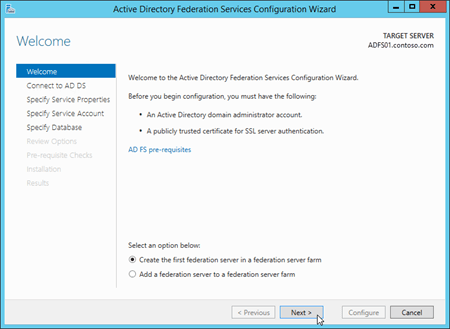

L’Assistant Services ADFS s’ouvre. Dans la page Bienvenue , vérifiez que l’option Créer le premier serveur de fédération dans une batterie de serveurs de fédération est sélectionnée, puis cliquez sur Suivant.

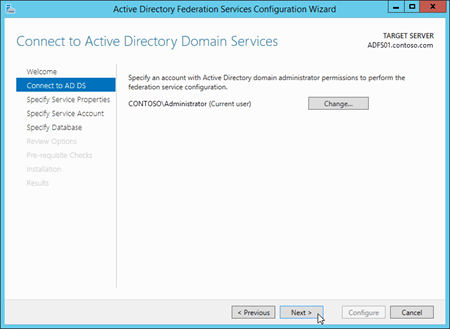

Dans la page Se connecter à Services ADFS, sélectionnez un compte d’administrateur de domaine dans le domaine où réside le serveur AD FS (vos informations d’identification actuelles sont sélectionnées par défaut). Si vous devez sélectionner un autre utilisateur, cliquez sur Modifier. Lorsque vous avez terminé, cliquez sur Suivant.

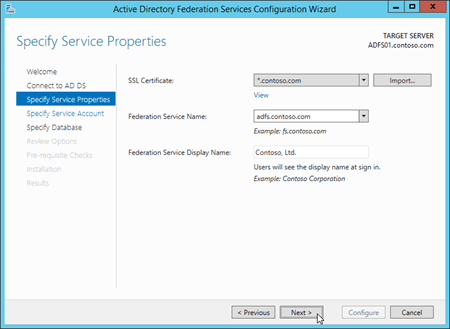

Dans la page Spécifier les propriétés du service, configurez les paramètres suivants :

Certificat SSL : importez ou sélectionnez le certificat SSL qui contient le nom du service de fédération que vous avez configuré à l’étape 3a : Créer un gMSA sur un contrôleur de domaine (par exemple

adfs.contoso.com). Lorsque vous importez un certificat qui n’est pas déjà installé sur le serveur, vous devez importer un fichier .pfx (probablement, un fichier protégé par mot de passe qui contient la clé privée du certificat). La valeur de nom commun (CN) dans le champ Objet du certificat s’affiche ici.Nom du service de fédération : ce champ est automatiquement rempli en fonction du type de certificat SSL que vous sélectionnez ou importez :

Certificat à objet unique : la valeur CN du champ Objet du certificat s’affiche et vous ne pouvez pas la modifier (par exemple,

adfs.contoso.com).Certificat SAN : si le certificat contient le nom du service de fédération requis, cette valeur s’affiche (par exemple,

adfs.contoso.com). Vous pouvez utiliser la liste déroulante pour afficher d’autres valeurs CN dans le certificat.Certificat générique : la valeur CN du champ Objet du certificat s’affiche (par exemple,

*.contoso.com), mais vous devez la remplacer par le nom du service de fédération requis (par exemple,adfs.contoso.com).

Remarque : Si le certificat que vous sélectionnez ne contient pas le nom du service de fédération requis (le champ Nom du service de fédération ne contient pas la valeur requise), vous recevez l’erreur suivante :

The federation service name does not match any of the subject names found in the certificate.Nom complet du service de fédération : entrez le nom de votre organization. Par exemple, Contoso, Ltd..

Lorsque vous avez terminé, cliquez sur Suivant.

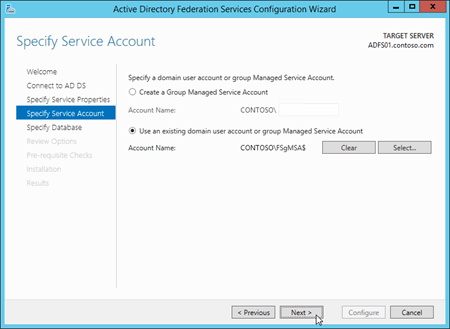

Dans la page Spécifier le compte de service , configurez les paramètres suivants :

Sélectionnez Utiliser un compte d’utilisateur de domaine ou un compte de service administré de groupe existant.

Nom du compte : cliquez sur Sélectionner et entrez le compte gMSA que vous avez créé à l’étape 3a : Créer un compte gMSA sur un contrôleur de domaine (par exemple,

FSgMSA). Notez qu’une fois que vous l’avez sélectionné, la valeur affichée est<Domain>\<gMSAAccountName>$(par exemple,CONTOSO\FSgMSA$).

Lorsque vous avez terminé, cliquez sur Suivant.

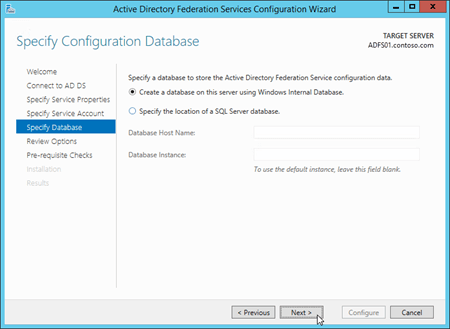

Dans la page Spécifier la base de données de configuration, vérifiez que l’option Créer une base de données sur ce serveur à l’aide de Base de données interne Windows est sélectionnée, puis cliquez sur Suivant.

Dans la page Options de révision, vérifiez vos sélections. Vous pouvez cliquer sur le bouton Afficher le script pour copier le Windows PowerShell équivalent des sélections que vous avez effectuées pour une utilisation ultérieure. Lorsque vous avez terminé, cliquez sur Suivant.

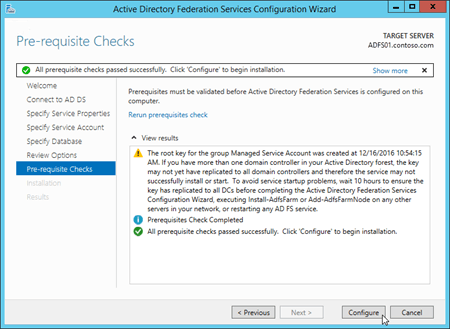

Dans la page Vérifications préalables , vérifiez que toutes les vérifications des prérequis ont été effectuées avec succès, puis cliquez sur Configurer.

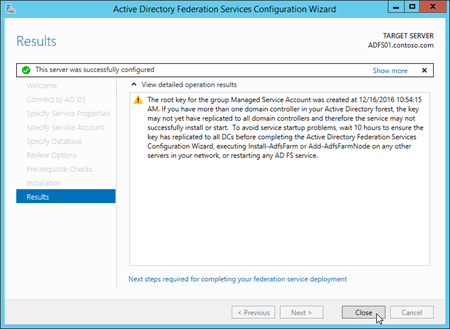

Dans la page Résultats , passez en revue les résultats, vérifiez que la configuration s’est terminée correctement. Vous pouvez cliquer sur Étapes suivantes requises pour terminer le déploiement de votre service de fédération si vous souhaitez en savoir plus sur les étapes suivantes (par exemple, la configuration de DNS). Lorsque vous avez terminé, cliquez sur Fermer.

Pour utiliser Windows PowerShell pour configurer AD FS, procédez comme suit :

Exécutez la commande suivante sur le serveur AD FS pour rechercher la valeur d’empreinte numérique du certificat installé qui contient

adfs.contoso.com:Set-Location Cert:\LocalMachine\My; Get-ChildItem | Format-List FriendlyName,Subject,ThumbprintExécutez la commande suivante :

Import-Module ADFSUtilisez la syntaxe suivante :

Install-AdfsFarm -CertificateThumbprint <ThumbprintValue> -FederationServiceName <FederationServiceName> -FederationServiceDisplayName <FederationServiceDisplayName> -GroupServiceAccountIdentifier <gMSA>

Cet exemple configure AD FS avec les paramètres suivants :

adfs.contoso.com empreinte numérique du certificat :

*.contoso.comcertificat qui a la valeur5AE82C737900B29C2BAC3AB6D8C44D249EE05609d’empreinte numérique .Nom du service de fédération :

adfs.contoso.comNom complet du service de fédération :

Contoso, Ltd.Nom et domaine du compte SAM gMSA de fédération : par exemple, pour le compte gMSA nommé

FSgMSAdans lecontoso.comdomaine, la valeur requise estcontoso\FSgMSA$.

Install-AdfsFarm -CertificateThumbprint 5AE82C737900B29C2BAC3AB6D8C44D249EE05609 -FederationServiceName adfs.contoso.com -FederationServiceDisplayName "Contoso, Ltd." -GroupServiceAccountIdentifier "contoso\FSgMSA`$"

Remarques :

Lorsque vous créez le gMSA, le

$est automatiquement ajouté à la valeur Name pour créer la valeur SamAccountName , qui est requise ici.Le caractère d’échappement (« '') est requis pour le

$dans samAccountName.

Pour plus de détails et d'informations sur la syntaxe, consultez la page relative à Install-AdfsFarm.

Étape 3c : Tester le serveur AD FS

Après avoir configuré AD FS, vous pouvez vérifier l’installation sur le serveur AD FS en ouvrant correctement l’URL des métadonnées de fédération dans un navigateur web. L’URL utilise la syntaxe https://<FederationServiceName>/federationmetadata/2007-06/federationmetadata.xml. Par exemple : https://adfs.contoso.com/federationmetadata/2007-06/federationmetadata.xml.

Étape 4 : Créer une approbation de partie de confiance et des règles de revendication personnalisées dans AD FS pour Outlook sur le web et le CAE

Sur le serveur Exchange, Outlook sur le web utilise le répertoire virtuel nommé

owaet le CAE utilise le répertoire virtuel nomméecp.La barre oblique de fin (

/) utilisée dans les valeurs d’URL Outlook sur le web et EAC est intentionnelle. Il est important que les approbations de la partie de confiance AD FS et les URI d’audience Exchange soient identiques. Ils doivent tous les deux avoir ou les deux doivent omettre les barres obliques de fin dans leurs URL. Les exemples de cette section contiennent les barres obliques de fin après les URL owa et ecp (owa/etecp/).Dans les organisations avec plusieurs sites Active Directory qui utilisent des espaces de noms distincts (par exemple,

eu.contoso.cometna.contoso.com), vous devez configurer des approbations de partie de confiance pour chaque espace de noms pour Outlook sur le web et le CAE.

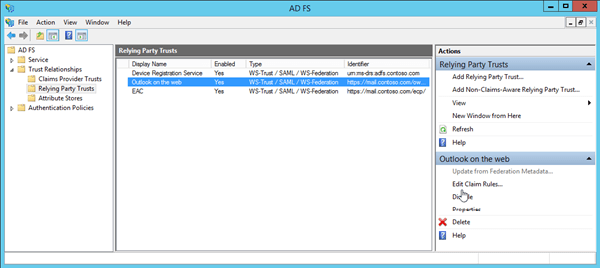

Étape 4a : Créer des approbations de partie de confiance dans AD FS pour Outlook sur le web et le CAE

Pour créer les approbations de partie de confiance sur le serveur AD FS, vous pouvez utiliser la console de gestion AD FS ou Windows PowerShell.

Pour utiliser la console de gestion AD FS afin de créer les approbations de partie de confiance, procédez comme suit :

Remarque : Vous devez effectuer ces étapes deux fois : une fois pour Outlook sur le web et une fois pour le CAE. La seule différence réside dans les valeurs que vous entrez aux étapes 5 et 8 (les pages Spécifier le nom d’affichage et Configurer l’URL dans l’Assistant).

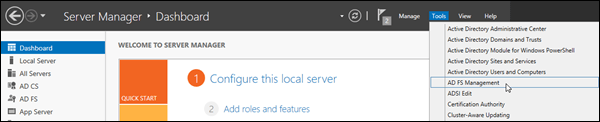

Dans Gestionnaire de serveur, cliquez sur Outils, puis sélectionnez Gestion AD FS.

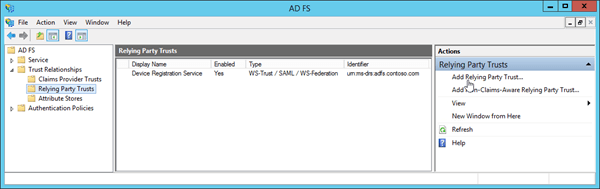

Dans la console de gestion AD FS, développez Relations d’approbation , puis sélectionnez Approbations de partie de confiance. Dans le volet Actions , sélectionnez Ajouter une approbation de partie de confiance.

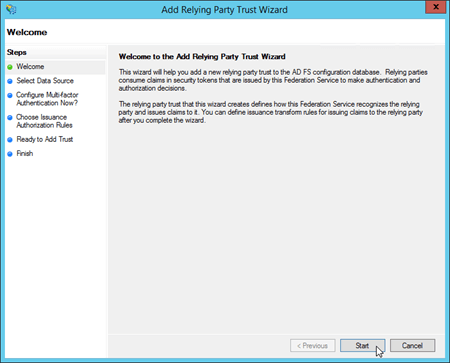

L’Assistant Ajout d’une approbation de partie de confiance s’ouvre. Sur la page Bienvenue, cliquez sur Démarrer.

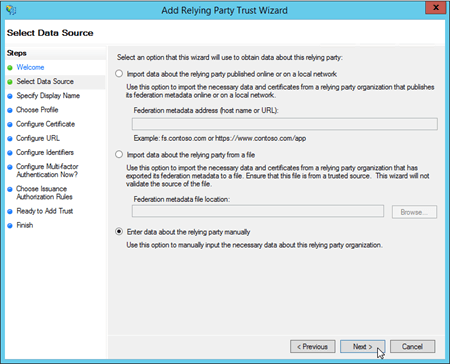

Dans la page Sélectionner une source de données , sélectionnez Entrer manuellement des données sur la partie de confiance, puis cliquez sur Suivant.

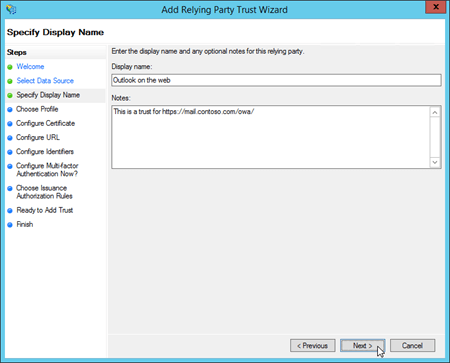

Dans la page Spécifier un nom d’affichage , configurez les paramètres suivants :

Pour Outlook sur le web :

Nom d’affichage : tapez Outlook sur le web.

Remarques : entrez une description. Par exemple, il s’agit d’une approbation pour https://mail.contoso.com/owa/.

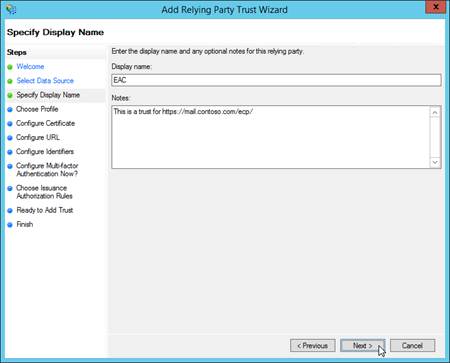

Pour le CENTRE d’administration Exchange :

Nom d’affichage : tapez EAC.

Remarques : entrez une description. Par exemple, il s’agit d’une approbation pour https://mail.contoso.com/ecp/.

Lorsque vous avez terminé, cliquez sur Suivant.

Dans la page Choisir un profil , vérifiez que profil AD FS est sélectionné, puis cliquez sur Suivant.

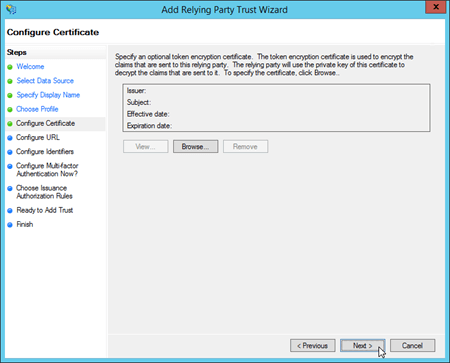

Dans la page Configurer le certificat , cliquez sur Suivant (ne spécifiez pas de certificat de chiffrement de jeton facultatif).

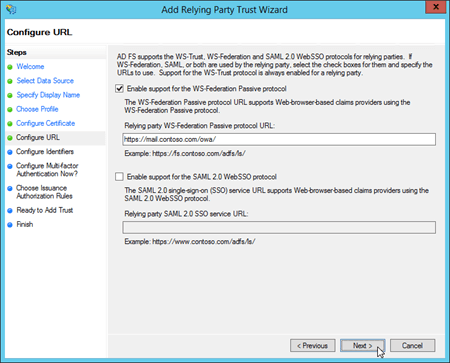

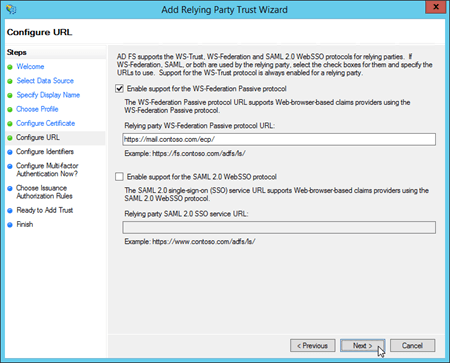

Dans la page Configurer l’URL , sélectionnez Activer la prise en charge du protocole passif WS-Federation, puis, dans Relying party WS-Federation Passive protocol URL (URL du protocole passif), entrez les informations suivantes :

Outlook sur le web : tapez votre URL de Outlook sur le web externe (par exemple, https://mail.contoso.com/owa/).

EAC : tapez votre URL CAE externe (par exemple, https://mail.contoso.com/ecp/).

Lorsque vous avez terminé, cliquez sur Suivant.

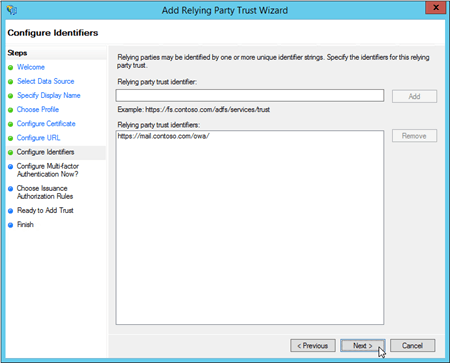

Dans la page Configurer les identificateurs , cliquez sur Suivant (l’URL de l’étape précédente est répertoriée dans Identificateurs d’approbation de la partie de confiance).

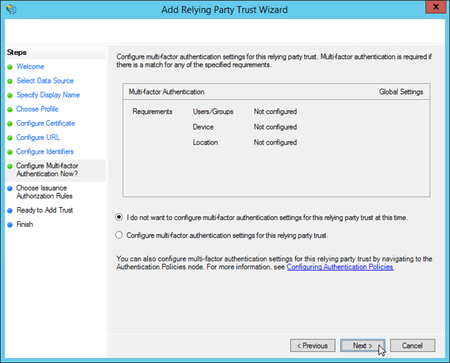

Dans la page Configurer l’authentification multifacteur maintenant ? , vérifiez que je ne souhaite pas configurer les paramètres d’authentification multifacteur pour cette approbation de partie de confiance est sélectionnée pour le moment , puis cliquez sur Suivant.

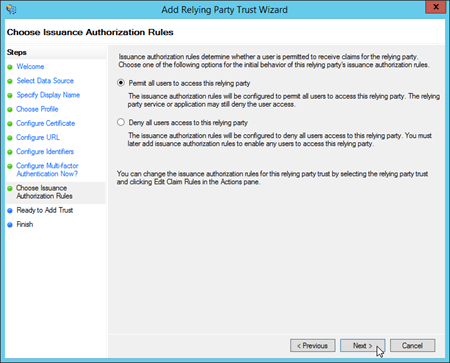

Dans la page Choisir les règles d’autorisation d’émission , vérifiez que l’option Autoriser tous les utilisateurs à accéder à cette partie de confiance est sélectionnée, puis cliquez sur Suivant.

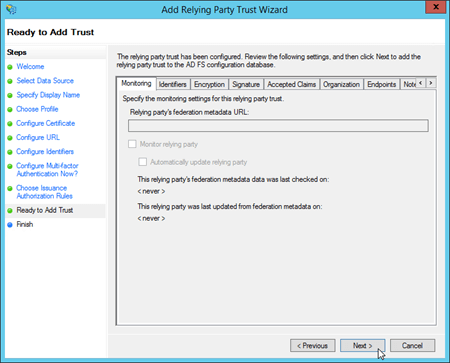

Sur la page Prêt à ajouter l'approbation, vérifiez les paramètres, puis cliquez sur Suivant pour enregistrer les informations relatives à votre approbation de partie de confiance.

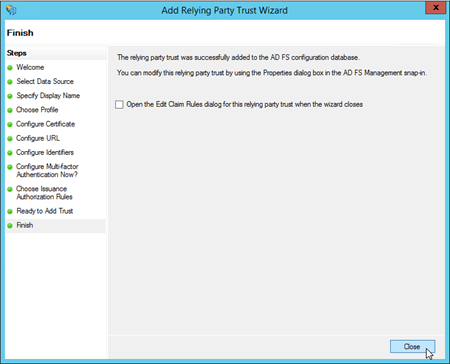

Dans la page Terminer , décochez Ouvrir la boîte de dialogue Modifier les règles de revendication pour cette approbation de partie de confiance lorsque l’Assistant se ferme, puis cliquez sur Fermer.

Pour utiliser Windows PowerShell invite pour créer les approbations de partie de confiance, procédez comme suit :

Dans une fenêtre de Windows PowerShell avec élévation de privilèges, exécutez la commande suivante :

Import-Module ADFSUtilisez la syntaxe suivante :

Add-AdfsRelyingPartyTrust -Name <"Outlook on the web" | EAC> -Notes "This is a trust for <OotwURL | EACURL>" -Identifier <OotwURL | EACURL> -WSFedEndpoint <OotwURL | EACURL> -IssuanceAuthorizationRules '@RuleTemplate = "AllowAllAuthzRule" => issue(Type = "http://schemas.microsoft.com/authorization/claims/permit", Value = "true");' -IssueOAuthRefreshTokensTo NoDevice

Cet exemple crée une approbation de partie de confiance pour Outlook sur le web à l’aide des valeurs suivantes :

- Nom : Outlook sur le web

- Remarques : Il s’agit d’une approbation pour https://mail.contoso.com/owa/

- Identificateur : https://mail.contoso.com/owa/

- WSFedEndpoint : https://mail.contoso.com/owa/

Add-AdfsRelyingPartyTrust -Name "Outlook on the web" -Notes "This is a trust for https://mail.contoso.com/owa/" -Identifier https://mail.contoso.com/owa/ -WSFedEndpoint https://mail.contoso.com/owa/ -IssuanceAuthorizationRules '@RuleTemplate = "AllowAllAuthzRule" => issue(Type = "http://schemas.microsoft.com/authorization/claims/permit", Value = "true");' -IssueOAuthRefreshTokensTo NoDevice

Cet exemple crée une approbation de partie de confiance pour le CAE à l’aide des valeurs suivantes :

- Nom : EAC

- Remarques : Il s’agit d’une approbation pour https://mail.contoso.com/ecp/

- Identificateur : https://mail.contoso.com/ecp/

- WSFedEndpoint : https://mail.contoso.com/ecp/

Add-AdfsRelyingPartyTrust -Name EAC -Notes "This is a trust for https://mail.contoso.com/ecp/" -Identifier https://mail.contoso.com/ecp/ -WSFedEndpoint https://mail.contoso.com/ecp/ -IssuanceAuthorizationRules '@RuleTemplate = "AllowAllAuthzRule" => issue(Type = "http://schemas.microsoft.com/authorization/claims/permit", Value = "true");' -IssueOAuthRefreshTokensTo NoDevice

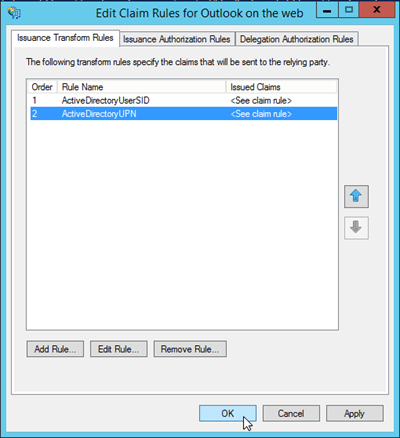

Étape 4b : Créer des règles de revendication personnalisées dans AD FS pour Outlook sur le web et le CAE

Pour Outlook sur le web et le CAE, vous devez créer deux règles de revendication :

SID d'utilisateur Active Directory

Active Directory UPN

Pour créer les règles de revendication sur le serveur AD FS, vous pouvez utiliser la console de gestion AD FS ou Windows PowerShell.

Pour utiliser la console de gestion AD FS afin de créer les règles de revendication, procédez comme suit :

Remarque : Vous devez effectuer ces étapes deux fois : une fois pour Outlook sur le web et une fois pour eac. La seule différence réside dans l’approbation de partie de confiance que vous sélectionnez à la première étape. Toutes les autres valeurs de la procédure sont identiques.

Pour ajouter les règles de revendication requises :

Dans la console de gestion AD FS, développez Relations d’approbation, sélectionnez Approbations de partie de confiance, puis sélectionnez l’approbation de partie de confiance Outlook sur le web ou EAC. Dans le volet Actions , sélectionnez Modifier les règles de revendication.

Dans la fenêtre Modifier les règles de revendication pour <RuleName> qui s’ouvre, vérifiez que l’onglet Règles de transformation d’émission est sélectionné, puis cliquez sur Ajouter une règle.

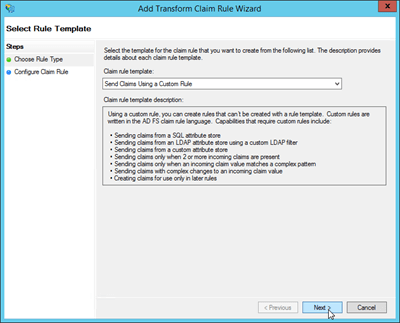

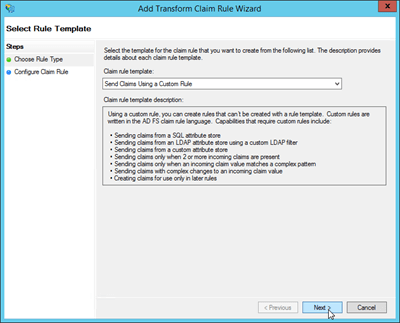

L’Assistant Ajouter une règle de revendication de transformation s’ouvre. Dans la page Sélectionner un modèle de règle , cliquez sur la liste déroulante Modèle de règle de revendication , puis sélectionnez Envoyer des revendications à l’aide d’une règle personnalisée. Lorsque vous avez terminé, cliquez sur Suivant.

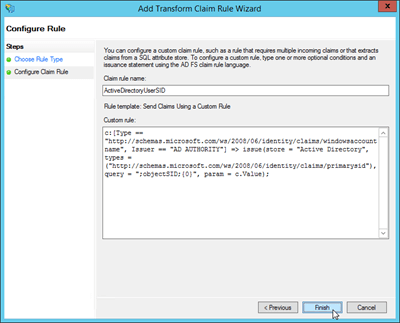

Dans la page Configurer la règle , entrez les informations suivantes :

Nom de la règle de revendication : entrez un nom descriptif pour la règle de revendication. Par exemple, ActiveDirectoryUserSID.

Règle personnalisée : copiez et collez le texte suivant :

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"] => issue(store = "Active Directory", types = ("http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid"), query = ";objectSID;{0}", param = c.Value);

Lorsque vous avez terminé, cliquez sur Terminer.

De retour dans la fenêtre Modifier les règles de revendication pour <RuleName> , vérifiez que l’onglet Règles de transformation d’émission est sélectionné, puis cliquez sur Ajouter une règle.

L’Assistant Ajouter une règle de revendication de transformation s’ouvre. Dans la page Sélectionner un modèle de règle , cliquez sur la liste déroulante Modèle de règle de revendication , puis sélectionnez Envoyer des revendications à l’aide d’une règle personnalisée. Lorsque vous avez terminé, cliquez sur Suivant.

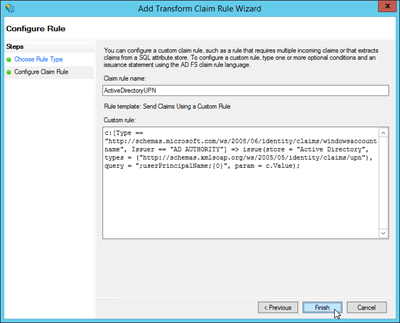

Dans la page Configurer la règle , entrez les informations suivantes :

Nom de la règle de revendication : entrez un nom descriptif pour la règle de revendication. Par exemple, ActiveDirectoryUPN.

Règle personnalisée : copiez et collez le texte suivant :

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"] => issue(store = "Active Directory", types = ("http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn"), query = ";userPrincipalName;{0}", param = c.Value);

Lorsque vous avez terminé, cliquez sur Terminer.

De retour dans la fenêtre Modifier les règles de revendication pour <RuleName> , cliquez sur OK.

Pour utiliser Windows PowerShell afin de créer les règles de revendication personnalisées, procédez comme suit :

Ouvrez une fenêtre de Windows PowerShell avec élévation de privilèges et exécutez la commande suivante :

Import-Module ADFSUtilisez la syntaxe suivante :

Set-AdfsRelyingPartyTrust -TargetName <OotwRelyingPartyTrust | EACRelyingPartyTrust> -IssuanceTransformRules '@RuleName = "ActiveDirectoryUserSID" c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"] => issue(store = "Active Directory", types = ("http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid"), query = ";objectSID;{0}", param = c.Value); @RuleName = "ActiveDirectoryUPN" c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"] => issue(store = "Active Directory", types = ("http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn"), query = ";userPrincipalName;{0}", param = c.Value);'

Pour créer les règles de revendication personnalisées dans l’approbation de partie de confiance existante nommée Outlook sur le web, exécutez la commande suivante :

Set-AdfsRelyingPartyTrust -TargetName "Outlook on the web" -IssuanceTransformRules '@RuleName = "ActiveDirectoryUserSID" c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"] => issue(store = "Active Directory", types = ("http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid"), query = ";objectSID;{0}", param = c.Value); @RuleName = "ActiveDirectoryUPN" c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"] => issue(store = "Active Directory", types = ("http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn"), query = ";userPrincipalName;{0}", param = c.Value);'

Pour créer les règles de revendication personnalisées dans l’approbation de partie de confiance existante nommée EAC, exécutez la commande suivante :

Set-AdfsRelyingPartyTrust -TargetName EAC -IssuanceTransformRules '@RuleName = "ActiveDirectoryUserSID" c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"] => issue(store = "Active Directory", types = ("http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid"), query = ";objectSID;{0}", param = c.Value); @RuleName = "ActiveDirectoryUPN" c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"] => issue(store = "Active Directory", types = ("http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn"), query = ";userPrincipalName;{0}", param = c.Value);'

Étape 5 : (Facultatif) Déployer et configurer un serveur Web Proxy d'application Windows Server 2012 R2

Les étapes décrites dans cette section sont requises uniquement si vous souhaitez publier Outlook sur le web et le Centre d’administration Exchange à l’aide de web Proxy d'application, et si vous souhaitez que web Proxy d'application effectuer l’authentification AD FS. N’oubliez pas :

Vous ne pouvez pas utiliser l’accès hors connexion dans Outlook sur le web si vous utilisez l’authentification AD FS via web Proxy d'application.

Vous ne pouvez pas installer web Proxy d'application sur le serveur où AD FS est installé.

Si vous ne comptez pas utiliser web Proxy d'application, passez à l’étape 6.

Étape 5a : Installer web Proxy d'application

Pour utiliser Gestionnaire de serveur pour installer web Proxy d'application, procédez comme suit :

Sur le serveur cible, ouvrez Gestionnaire de serveur, cliquez sur Gérer, puis sélectionnez Ajouter des rôles et des fonctionnalités.

L’Assistant Ajout de rôles et de fonctionnalités s’ouvre. Vous démarrez sur la page Avant de commencer , sauf si vous avez précédemment sélectionné Ignorer cette page par défaut. Cliquez sur Suivant.

Dans la page Sélectionner le type d’installation , vérifiez que l’option Installation basée sur un rôle ou une fonctionnalité est sélectionnée, puis cliquez sur Suivant.

Dans la page Sélectionner le serveur de destination , vérifiez la sélection du serveur, puis cliquez sur Suivant.

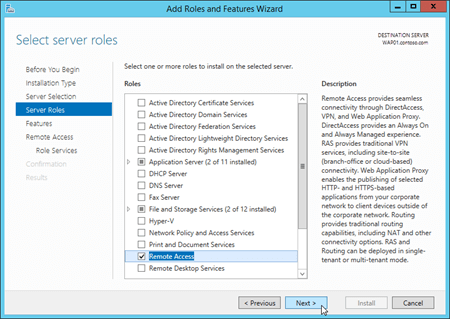

Dans la page Sélectionner des rôles de serveur , sélectionnez Accès à distance dans la liste des rôles, puis cliquez sur Suivant.

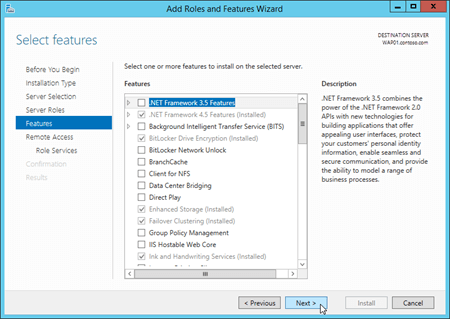

Dans la page Fonctionnalités , cliquez sur Suivant (acceptez les sélections de fonctionnalités par défaut).

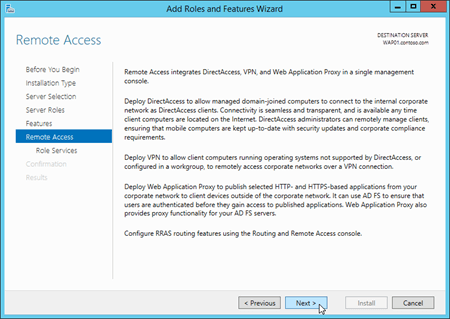

Sur la page Accès à distance, consultez les informations, puis cliquez sur Suivant:

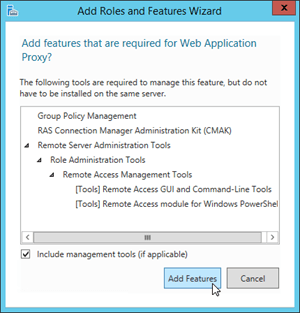

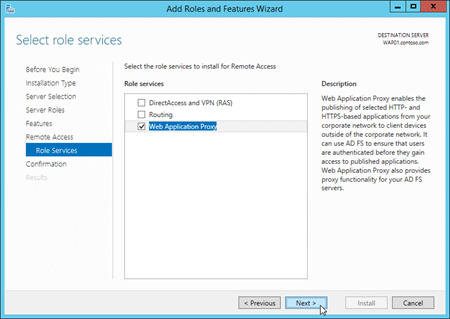

Dans la page Sélectionner les services de rôle, sélectionnez Web Proxy d'application. Dans la boîte de dialogue Ajouter des fonctionnalités qui s’ouvre, cliquez sur Ajouter des fonctionnalités pour accepter les valeurs par défaut et fermer la boîte de dialogue. De retour dans la page Sélectionner les services de rôle , cliquez sur Suivant.

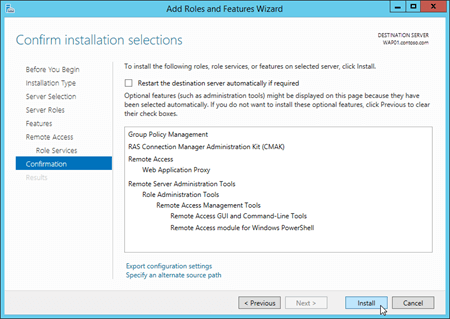

Dans la page Confirmer les sélections d’installation , cliquez sur Installer.

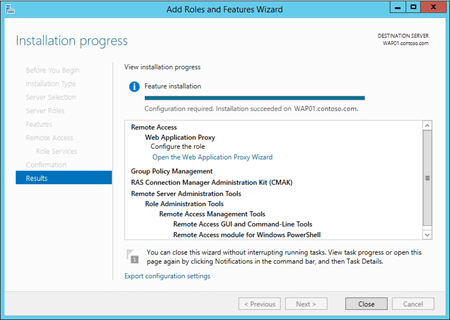

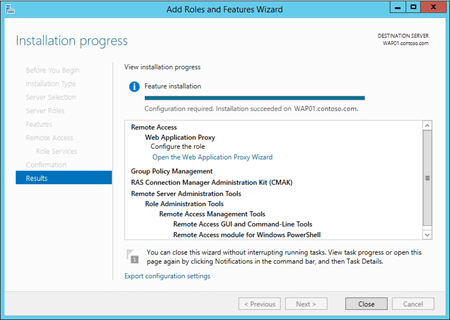

Dans la page Progression de l’installation, watch la barre de progression pour vérifier que l’installation a réussi. Une fois l’installation terminée, laissez l’Assistant ouvert afin de pouvoir cliquer sur Ouvrir l’Assistant Proxy d'application Web à l’étape suivante (5b).

Pour utiliser Windows PowerShell pour installer web Proxy d'application, exécutez la commande suivante :

Install-WindowsFeature Web-Application-Proxy -IncludeManagementTools

Étape 5b : Configurer le serveur web Proxy d'application

Après avoir déployé le serveur web Proxy d'application, vous devez configurer les paramètres de Proxy d'application web suivants :

Nom du service de fédération : par exemple,

adfs.contoso.com.Informations d’identification d’approbation du service de fédération : nom d’utilisateur et mot de passe d’un compte d’administrateur local sur le serveur AD FS.

Certificat proxy AD FS : certificat installé sur le serveur web Proxy d'application qui identifie le serveur aux clients en tant que proxy pour le service de fédération et contient donc le nom du service de fédération (par exemple,

adfs.contoso.com). En outre, le nom du service de fédération doit être accessible au serveur web Proxy d'application (pouvant être résolu dans DNS).

Vous pouvez utiliser Gestionnaire de serveur ou Windows PowerShell pour configurer le serveur web Proxy d'application.

Pour utiliser Gestionnaire de serveur pour configurer Proxy d'application Web, procédez comme suit :

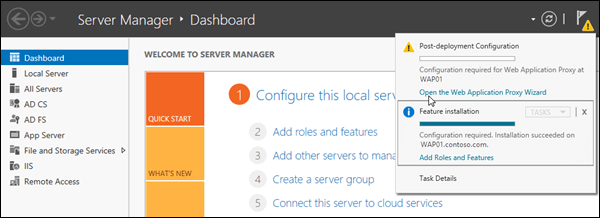

Si vous avez laissé l’Assistant Ajout de rôles et de fonctionnalités ouvert sur le serveur web Proxy d'application à l’étape précédente, vous pouvez cliquer sur le lien Ouvrir l’Assistant Proxy d'application Web dans la page Progression de l’installation.

Si vous avez fermé l’Assistant Ajout de rôles et de fonctionnalités ou si vous avez utilisé Windows PowerShell pour installer web Proxy d'application, vous pouvez accéder au même emplacement en cliquant sur Notifications, puis en cliquant sur Ouvrir l’Assistant Proxy d'application Web dans l’avertissement de configuration post-déploiement.

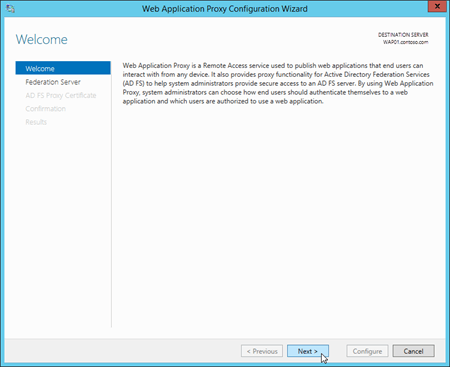

L’Assistant Configuration Proxy d'application Web s’ouvre. Sur la page Bienvenue, cliquez sur Suivant.

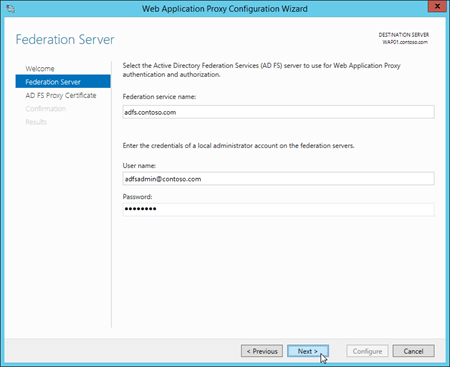

Dans la page Serveur de fédération , entrez les informations suivantes :

Nom du service de fédération : par exemple,

adfs.contoso.com.Nom d’utilisateur et mot de passe : tapez les informations d’identification d’un compte d’administrateur local sur le serveur AD FS.

Lorsque vous avez terminé, cliquez sur Suivant.

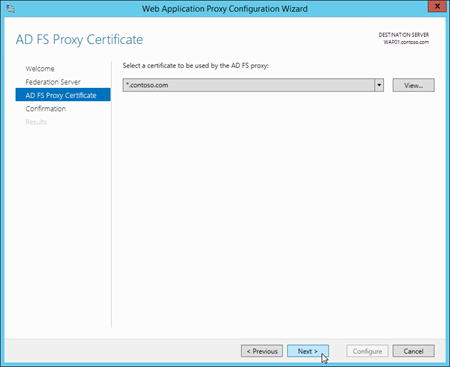

Dans la page Certificat de proxy AD FS , sélectionnez un certificat installé qui contient le nom du service de fédération (par exemple

adfs.contoso.com). Vous pouvez sélectionner un certificat dans la liste déroulante, puis cliquer sur Afficher les>détails pour afficher plus d’informations sur le certificat. Lorsque vous avez terminé, cliquez sur Suivant.

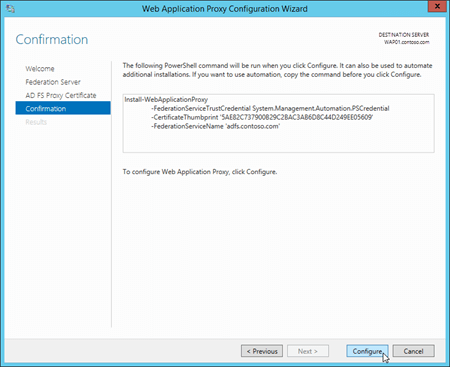

Dans la page Confirmation , passez en revue les paramètres. Vous pouvez copier la commande Windows PowerShell pour automatiser des installations supplémentaires (en particulier, la valeur de l’empreinte numérique du certificat). Lorsque vous avez terminé, cliquez sur Configurer.

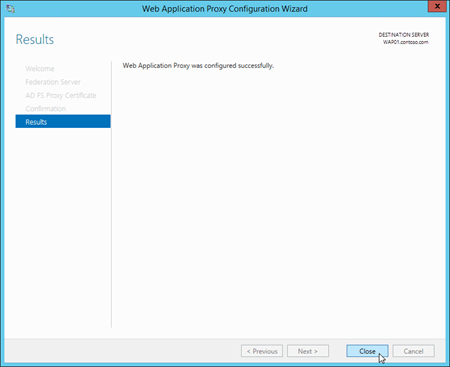

Dans la page Résultats , vérifiez que la configuration a réussi, puis cliquez sur Fermer.

Pour utiliser Windows PowerShell pour configurer les Proxy d'application web, procédez comme suit :

Exécutez la commande suivante sur le serveur web Proxy d'application pour rechercher la valeur d’empreinte numérique du certificat installé qui contient

adfs.contoso.com:Set-Location Cert:\LocalMachine\My; Get-ChildItem | Format-List FriendlyName,Subject,ThumbprintExécutez la commande suivante, puis entrez le nom d’utilisateur et le mot de passe d’un compte d’administrateur local sur le serveur AD FS.

$ADFSServerCred = Get-CredentialUtilisez la syntaxe suivante :

Install-WebApplicationProxy -FederationServiceName <FederationServiceName> -FederationServiceTrustCredential $ADFSServerCred -CertificateThumprint <ADFSCertThumbprint>Cet exemple configure le serveur web Proxy d'application avec les paramètres suivants :

Nom du service de fédération :

adfs.contoso.comEmpreinte numérique du certificat SSL AD FS :

*.contoso.comcertificat qui a la valeur5AE82C737900B29C2BAC3AB6D8C44D249EE05609d’empreinte numérique .

Install-WebApplicationProxy -FederationServiceName adfs.contoso.com -FederationServiceTrustCredential $ADFSServerCred -CertificateThumprint 5AE82C737900B29C2BAC3AB6D8C44D249EE05609

Étape 5c : Publier les approbations de partie de confiance des revendications pour Outlook sur le web et le CAE dans Web Proxy d'application

Pour publier les approbations de partie de confiance dans web Proxy d'application, vous pouvez utiliser la console de gestion de l’accès à distance ou Windows PowerShell.

Pour utiliser la console de gestion de l’accès à distance, procédez comme suit :

Remarque : Vous devez effectuer ces étapes deux fois : une fois pour Outlook sur le web et une fois pour eac. Les paramètres requis sont décrits dans la procédure.

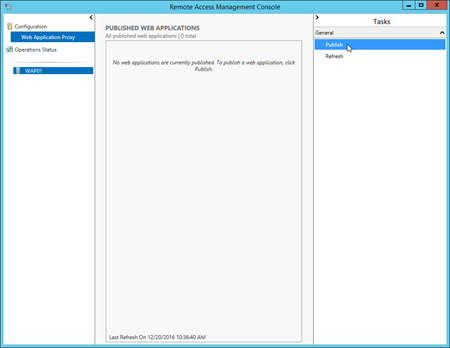

Ouvrez la console Gestion de l’accès à distance sur le serveur web Proxy d'application : dans Gestionnaire de serveur, cliquez sur Outils>gestion de l’accès à distance.

Dans la console Gestion de l’accès à distance, sous Configuration, cliquez sur Web Proxy d'application, puis dans le volet Tâches, cliquez sur Publier.

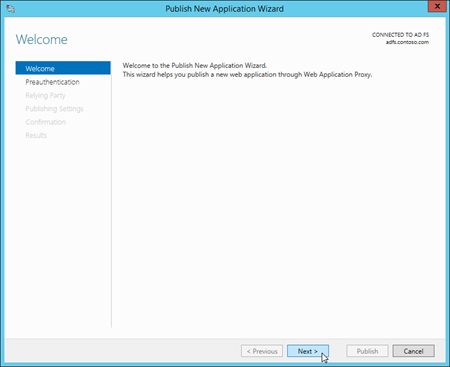

L’Assistant Publication d’une nouvelle application s’ouvre. Sur la page Bienvenue, cliquez sur Suivant.

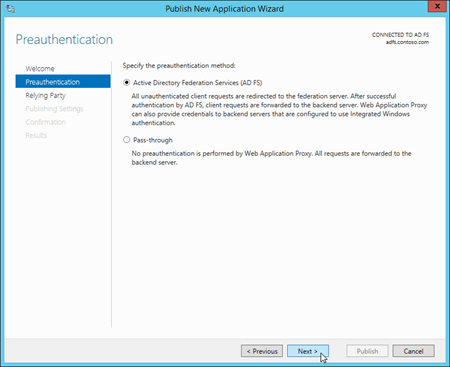

Dans la page Préauthentification, vérifiez que Services ADFS (AD FS) est sélectionné, puis cliquez sur Suivant.

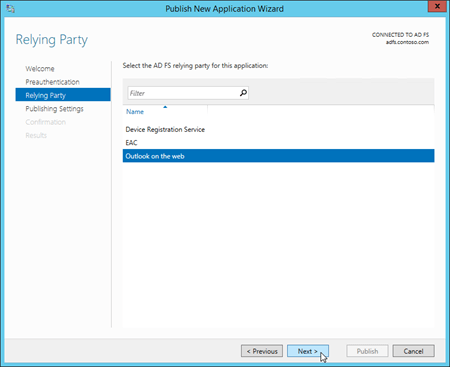

Dans la page Partie de confiance, sélectionnez la partie de confiance que vous avez créée sur le serveur AD FS à l’Étape 4 : Créer une approbation de partie de confiance et des règles de revendication personnalisées dans AD FS pour Outlook sur le web et le CAE :

Pour Outlook sur le web : sélectionnez Outlook sur le web.

Pour le CAE : sélectionnez EAC.

Lorsque vous avez terminé, cliquez sur Suivant.

Dans la page Paramètres de publication , entrez les informations suivantes :

Par Outlook sur le web

Nom : par exemple,

Outlook on the web. Ce nom n’est visible que dans la console gestion de l’accès à distance.URL externe : par exemple,

https://mail.contoso.com/owa/.Certificat externe : sélectionnez un certificat installé qui contient le nom d’hôte de l’URL externe pour Outlook sur le web (par exemple,

mail.contoso.com). Vous pouvez sélectionner un certificat dans la liste déroulante, puis cliquer sur Afficher les>détails pour afficher plus d’informations sur le certificat.URL du serveur principal : cette valeur est automatiquement remplie par l’URL externe. Vous devez uniquement la modifier si l’URL du serveur principal est différente de l’URL externe. Par exemple :

https://server01.contoso.com/owa/. Notez que les chemins d’accès dans l’URL externe et l’URL du serveur principal doivent correspondre à (/owa/), mais que les valeurs du nom d’hôte peuvent être différentes (par exemple,mail.contoso.cometserver01.contoso.com).

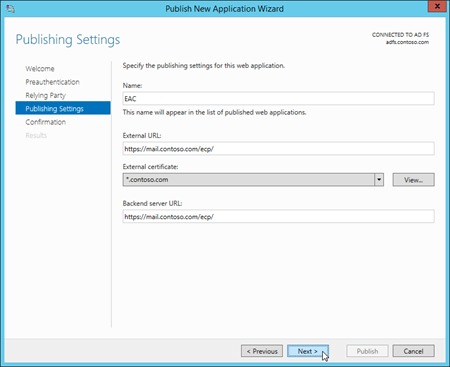

Pour le CENTRE d’administration Exchange

Nom : par exemple,

EAC. Ce nom n’est visible que dans la console gestion de l’accès à distance.URL externe : URL externe du CAE. Par exemple : https://mail.contoso.com/ecp/.

Certificat externe : sélectionnez un certificat installé qui contient le nom d’hôte de l’URL externe pour le CAE (par exemple,

mail.contoso.com). Le certificat est probablement un certificat générique ou un certificat SAN. Vous pouvez sélectionner un certificat dans la liste déroulante, puis cliquer sur Afficher les>détails pour afficher plus d’informations sur le certificat.URL du serveur principal : cette valeur est automatiquement remplie par l’URL externe. Vous devez uniquement la modifier si l’URL du serveur principal est différente de l’URL externe. Par exemple :

https://server01.contoso.com/ecp/. Notez que les chemins d’accès dans l’URL externe et l’URL du serveur principal doivent correspondre à (/ecp/), mais que les valeurs du nom d’hôte peuvent être différentes (par exemple,mail.contoso.cometserver01.contoso.com).

Lorsque vous avez terminé, cliquez sur Suivant.

Dans la page Confirmation , passez en revue les paramètres. Vous pouvez copier la commande Windows PowerShell pour automatiser des installations supplémentaires (en particulier, la valeur de l’empreinte numérique du certificat). Lorsque vous avez terminé, cliquez sur Publier.

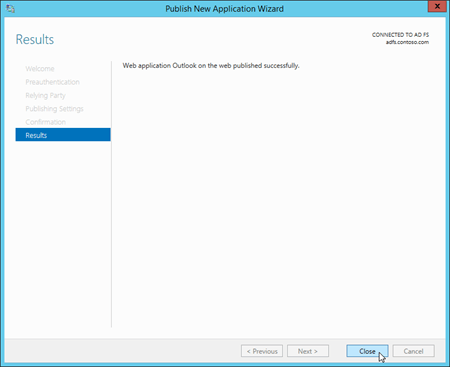

Dans la page Résultats , vérifiez que l’application a été correctement publiée, puis cliquez sur Fermer.

Pour utiliser Windows PowerShell pour publier les approbations de partie de confiance, procédez comme suit :

Exécutez la commande suivante sur le serveur web Proxy d'application pour rechercher l’empreinte numérique du certificat installé qui contient le nom d’hôte des URL Outlook sur le web et EAC (par exemple,

mail.contoso.com) :Set-Location Cert:\LocalMachine\My; Get-ChildItem | Format-List FriendlyName,Subject,ThumbprintUtilisez la syntaxe suivante :

Add-WebApplicationProxyApplication -ExternalPreAuthentication ADFS -ADFSRelyingPartyName <OotwRelyingParty | EACRelyingParty> -Name "<Outlook on the web | EAC>" -ExternalUrl <OotwURL | EACURL> -ExternalCertificateThumbprint <Thumbprint> -BackendServerUrl <OotwURL | EACURL>Cet exemple publie Outlook sur le web dans web Proxy d'application avec les paramètres suivants :

- Partie de confiance AD FS : Outlook sur le web

- Nom : Outlook sur le web

- URL externe : https://mail.contoso.com/owa/

- Empreinte numérique du certificat externe : certificat

*.contoso.comqui a la valeur5AE82C737900B29C2BAC3AB6D8C44D249EE05609d’empreinte numérique . - URL du serveur principal : https://mail.contoso.com/owa/

Add-WebApplicationProxyApplication -ExternalPreAuthentication ADFS -ADFSRelyingPartyName "Outlook on the web" -Name "Outlook on the web" -ExternalUrl https://mail.contoso.com/owa/ -ExternalCertificateThumbprint 5AE82C737900B29C2BAC3AB6D8C44D249EE056093 -BackendServerUrl https://mail.contoso.com/owa/Cet exemple publie le CAE dans web Proxy d'application avec les paramètres suivants :

- Nom : EAC

- URL externe : https://external.contoso.com/ecp/

- Empreinte numérique du certificat externe : certificat

*.contoso.comqui a la valeur5AE82C737900B29C2BAC3AB6D8C44D249EE05609d’empreinte numérique . - URL du serveur principal : https://mail.contoso.com/ecp/

Add-WebApplicationProxyApplication -ExternalPreAuthentication ADFS -ADFSRelyingPartyName EAC -Name EAC -ExternalUrl https://external.contoso.com/ecp/ -ExternalCertificateThumbprint 5AE82C737900B29C2BAC3AB6D8C44D249EE05609 -BackendServerUrl https://mail.contoso.com/ecp/

Remarque : Tous les points de terminaison AD FS que vous souhaitez publier via web Proxy d'application doivent être activés pour le proxy. Vous effectuez cette opération dans la console de gestion AD FS au niveaudes points de terminaison de service> (vérifiez que proxy activé est Oui pour le point de terminaison spécifié).

Étape 6 : Configurer l’organization Exchange pour utiliser l’authentification AD FS

Pour configurer l’organization Exchange afin d’utiliser l’authentification AD FS, vous devez utiliser Exchange Management Shell. Pour en savoir plus sur l'ouverture de l'environnement de ligne de commande Exchange Management Shell dans votre organisation Exchange locale, consultez la rubrique Open the Exchange Management Shell.

Exécutez la commande suivante pour rechercher la valeur d’empreinte numérique du certificat de signature de jeton AD FS importé :

Set-Location Cert:\LocalMachine\Root; Get-ChildItem | Sort-Object SubjectRecherchez la valeur

CN=ADFS Signing - <FederationServiceName>Subject (par exemple,CN=ADFS Signing - adfs.contoso.com).Vous pouvez confirmer cette valeur d’empreinte numérique sur le serveur AD FS dans une fenêtre de Windows PowerShell avec élévation de privilèges en exécutant la commande

Import-Module ADFS, puis en exécutant la commandeGet-AdfsCertificate -CertificateType Token-Signing.Utilisez la syntaxe suivante :

Set-OrganizationConfig -AdfsIssuer https://<FederationServiceName>/adfs/ls/ -AdfsAudienceUris "<OotwURL>","<EACURL>" -AdfsSignCertificateThumbprint "<Thumbprint>"Cet exemple utilise les valeurs suivantes :

URL AD FS :

https://adfs.contoso.com/adfs/ls/URL Outlook sur le web :

https://mail.contoso.com/owa/URL DU CENTRE D’ADMINISTRATION EXCHANGE :

https://mail.contoso.com/ecp/Empreinte numérique du certificat de signature de jeton AD FS :

ADFS Signing - adfs.contoso.comcertificat qui a la valeur88970C64278A15D642934DC2961D9CCA5E28DA6Bd’empreinte numérique .

Set-OrganizationConfig -AdfsIssuer https://adfs.contoso.com/adfs/ls/ -AdfsAudienceUris "https://mail.contoso.com/owa/","https://mail.contoso.com/ecp/" -AdfsSignCertificateThumbprint "88970C64278A15D642934DC2961D9CCA5E28DA6B"Remarque : Le paramètre AdfsEncryptCertificateThumbprint n’est pas pris en charge dans ces scénarios.

Étape 7 : Configurer l’authentification AD FS sur les répertoires virtuels Outlook sur le web et EAC

Pour les répertoires virtuels Outlook sur le web et EAC, vous devez configurer l’authentification AD FS comme seule méthode d’authentification disponible en désactivant toutes les autres méthodes d’authentification.

Vous devez configurer le répertoire virtuel du CAE avant de configurer le répertoire virtuel Outlook sur le web.

Vous souhaiterez probablement configurer l’authentification AD FS uniquement sur des serveurs Exchange accessibles sur Internet que les clients utilisent pour se connecter à Outlook sur le web et au CAE.

Par défaut, seule l’authentification de base et l’authentification par formulaire sont activées pour les répertoires virtuels Outlook sur le web et EAC.

Pour utiliser Exchange Management Shell afin de configurer un cae ou un répertoire virtuel Outlook sur le web afin d’accepter uniquement l’authentification AD FS, utilisez la syntaxe suivante :

Set-EcpVirtualDirectory -Identity <VirtualDirectoryIdentity> -AdfsAuthentication $true -BasicAuthentication $false -DigestAuthentication $false -FormsAuthentication $false -OAuthAuthentication $false -WindowsAuthentication $false

Cet exemple configure le répertoire virtuel du CAE dans le site web par défaut sur le serveur nommé Mailbox01 :

Set-EcpVirtualDirectory -Identity "Mailbox01\ecp (Default Web Site)" -AdfsAuthentication $true -BasicAuthentication $false -DigestAuthentication $false -FormsAuthentication $false -OAuthAuthentication $false -WindowsAuthentication $false

Cet exemple configure le répertoire virtuel Outlook sur le web dans le site par défaut que nous avons sur le serveur nommé Mailbox01 :

Set-OwaVirtualDirectory -Identity "Mailbox01\owa (Default Web Site)" -AdfsAuthentication $true -BasicAuthentication $false -DigestAuthentication $false -FormsAuthentication $false -OAuthAuthentication $false -WindowsAuthentication $false

Remarque : Pour configurer tous les répertoires virtuels cae et Outlook sur le web sur chaque serveur Exchange de votre organization, exécutez les commandes suivantes :

Get-EcpVirtualDirectory | Set-EcpVirtualDirectory -AdfsAuthentication $true -BasicAuthentication $false -DigestAuthentication $false -FormsAuthentication $false -OAuthAuthentication $false -WindowsAuthentication $false

Get-OwaVirtualDirectory | Set-OwaVirtualDirectory -AdfsAuthentication $true -BasicAuthentication $false -DigestAuthentication $false -FormsAuthentication $false -OAuthAuthentication $false -WindowsAuthentication $false

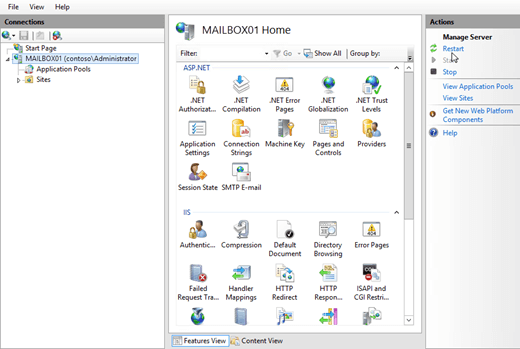

Étape 8 : Redémarrer IIS sur le serveur Exchange

Ouvrez le Gestionnaire des services Internet (IIS) sur le serveur Exchange. Un moyen simple pour effectuer cette action dans Windows Server 2012 ou version ultérieure est d'appuyer sur la touche Windows + Q, de taper inetmgr et de sélectionner Gestionnaire des services Internet (IIS) dans les résultats.

Dans le Gestionnaire des services Internet (IIS), sélectionnez le serveur.

Dans le volet Actions, cliquez sur Redémarrer.

Remarque : Pour effectuer cette procédure sur la ligne de commande, ouvrez une invite de commandes avec élévation de privilèges sur le serveur Exchange (fenêtre d’invite de commandes que vous ouvrez en sélectionnant Exécuter en tant qu’administrateur) et exécutez les commandes suivantes :

net stop w3svc /y

net start w3svc

Comment savoir si cela a fonctionné ?

Pour tester les revendications AD FS pour Outlook sur le web :

Dans un navigateur web, ouvrez Outlook sur le web (par exemple, https://mail.contoso.com/owa).

Si vous obtenez une erreur de certificat dans le navigateur web, passez simplement au site Outlook sur le web. Vous devez être redirigé vers la page de connexion AD FS ou l’invite AD FS pour les informations d’identification.

Tapez votre nom d’utilisateur (domaine\utilisateur) et votre mot de passe, puis cliquez sur Se connecter.

Outlook sur le web se chargeront dans la fenêtre.

Pour tester les revendications AD FS pour le CAE :

Dans un navigateur web, ouvrez EAC (par exemple, https://mail.contoso.com/ecp).

Si vous obtenez une erreur de certificat dans le navigateur web, passez simplement au site web du CAE. Vous devez être redirigé vers la page de connexion AD FS ou l’invite AD FS pour les informations d’identification.

Tapez votre nom d’utilisateur (domaine\utilisateur) et votre mot de passe, puis cliquez sur Se connecter.

LE CAE se charge dans la fenêtre.

Considérations supplémentaires

Authentification multifacteur

Le déploiement et la configuration d’AD FS pour l’authentification basée sur les revendications permettent à Outlook sur le web et au CAE de prendre en charge l’authentification multifacteur, telle que l’authentification basée sur les certificats, les jetons d’authentification ou de sécurité et l’authentification par empreinte digitale. L’authentification multifacteur nécessite deux de ces trois facteurs d’authentification :

Quelque chose que seul l’utilisateur connaît (par exemple, le mot de passe, le code confidentiel ou le modèle).

Un élément dont seul l’utilisateur dispose (par exemple, un carte atm, un jeton de sécurité, un carte intelligent ou un téléphone mobile).

Quelque chose que seul l’utilisateur est (par exemple, une caractéristique biométrique, telle qu’une empreinte digitale).

Par exemple, un mot de passe et un code de sécurité envoyés à un téléphone mobile, ou un code confidentiel et une empreinte digitale.

Pour plus de détails sur l'authentification multifacteur dans Windows Server 2012 R2, consultez la rubrique Vue d'ensemble : gérer les risques avec une authentification multifacteur supplémentaire pour les applications sensibles et Guide pas à pas : gérer les risques avec une authentification multifacteur supplémentaire pour les applications sensibles.

Sur le serveur AD FS, le service de fédération fonctionne comme un service de jeton de sécurité et fournit les jetons de sécurité utilisés avec les revendications. Le service de fédération émet des jetons à partir des informations d'identification présentées. Une fois que le magasin de comptes a vérifié les informations d'identification de l'utilisateur, les revendications concernant l'utilisateur sont générées selon les règles de la stratégie d'approbation, puis ajoutées à un jeton de sécurité qui est remis au client. Pour plus d'informations sur les revendications, consultez la rubrique Présentation des revendications.

Coexistence avec d’autres versions d’Exchange

Vous pouvez utiliser l’authentification AD FS pour Outlook sur le web et le CAE lorsque vous avez déployé plusieurs versions d’Exchange dans votre organization. Ce scénario est pris en charge uniquement si tous les clients se connectent via des serveurs Exchange et que tous ces serveurs ont été configurés pour l’authentification AD FS.

Dans les organisations Exchange 2016, les utilisateurs disposant de boîtes aux lettres sur des serveurs Exchange 2010 peuvent accéder à leurs boîtes aux lettres via un serveur Exchange 2016 configuré pour l’authentification AD FS. La connexion cliente initiale au serveur Exchange 2016 utilise l’authentification AD FS. Toutefois, la connexion par proxy à Exchange 2010 utilise Kerberos. Il n’existe aucun moyen pris en charge de configurer Exchange 2010 pour l’authentification AD FS directe.