Restrictions d’adresse IP dynamique IIS 8.0

Auteur :Robert McMurray

Compatibilité

| Version | Notes |

|---|---|

| IIS 8.0 | Restrictions d’adresse IP dynamique intégrées pour IIS 8.0. |

| IIS 7.5 | Les restrictions d’adresse IP dynamique étaient disponibles en tant que module hors bande pour IIS 7.5. |

| IIS 7.0 | Les restrictions d’adresse IP dynamique étaient disponibles en tant que module hors bande pour IIS 7.0. |

Problème

IIS 7 et versions antérieures disposaient de fonctionnalités intégrées qui permettaient aux administrateurs d’autoriser ou de refuser l’accès pour des adresses IP individuelles ou des plages d’adresses IP. Lorsqu’une adresse IP a été bloquée, tous les clients HTTP de cette adresse IP reçoivent une réponse d’erreur HTTP « 403.6 Interdit » du serveur. Cette fonctionnalité permet aux administrateurs de personnaliser l’accès de leur serveur en fonction de l’activité qu’ils voient dans les journaux de leur serveur ou l’activité du site web. Toutefois, il s’agit d’un processus manuel. Même si les fonctionnalités peuvent être scriptées pour détecter des utilisateurs malveillants en examinant les fichiers journaux IIS à l’aide d’un outil tel que l’utilitaire LogParser de Microsoft, cela nécessite toujours une intervention manuelle.

Solution

Dans IIS 8.0, Microsoft a développé les fonctionnalités intégrées pour inclure plusieurs fonctionnalités nouvelles :

- Filtrage d’adresses IP dynamiques, qui permet aux administrateurs de configurer leur serveur pour bloquer l’accès aux adresses IP qui dépassent le nombre spécifié de demandes.

- Les fonctionnalités de filtrage des adresses IP permettent désormais aux administrateurs de spécifier le comportement quand IIS bloque une adresse IP, afin que les demandes de clients malveillants puissent être abandonnées par le serveur au lieu de renvoyer des réponses HTTP 403.6 au client.

- Le filtrage IP comporte désormais un mode proxy, qui permet aux adresses IP d’être bloquées non seulement par l’adresse IP du client qui est vue par IIS, mais également par les valeurs reçues dans l’en-tête HTTP x-forwarded-for

Instructions pas à pas

Configuration requise :

Ordinateur Windows Server 2012 avec IIS 8.0 installé.

Remarque

La fonctionnalité Restriction d’adresses IP et de domaines doit être installée dans le cadre d’IIS.

Solutions de contournement pour les bogues connus :

Actuellement, il n'y a aucun bogue connu pour cette fonctionnalité.

Configuration d’IIS pour refuser l’accès en fonction de requêtes HTTP

IIS 8.0 peut être configuré pour refuser l’accès aux sites web en fonction du nombre de fois où un client HTTP accède au serveur dans un intervalle de temps spécifié ou en fonction du nombre de connexions simultanées à partir d’un client HTTP.

Pour configurer IIS afin de refuser l’accès en fonction du nombre de requêtes HTTP qu’il reçoit, procédez comme suit :

- Connectez-vous en tant qu'administrateur sur votre ordinateur Windows Server 2012.

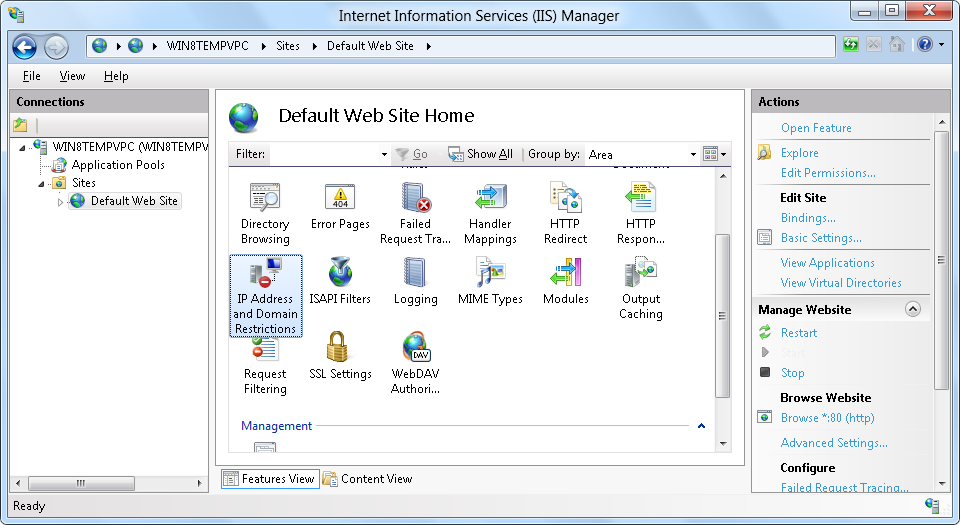

- Ouvrez le Gestionnaire Internet Information Services (IIS).

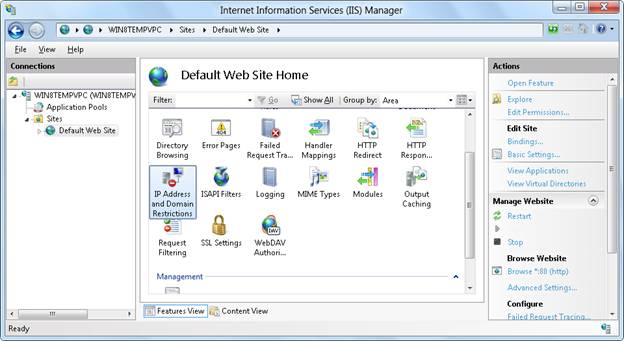

- Mettez en surbrillance le nom du serveur, le site web ou le chemin du dossier dans le volet Connexions, puis double-cliquez sur Restriction d’adresses IP et de domaines dans la liste des fonctionnalités.

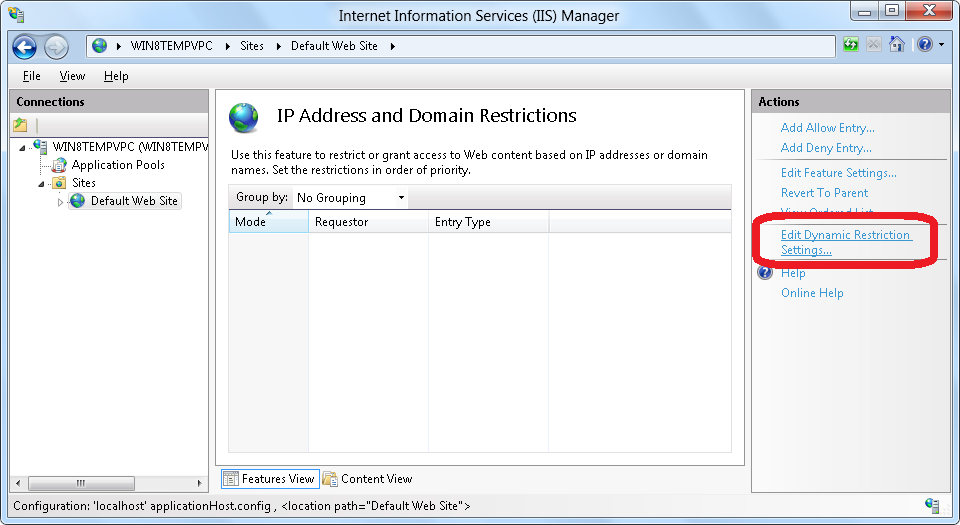

- Cliquez sur Modifier les paramètres de restriction dynamique dans le volet Actions.

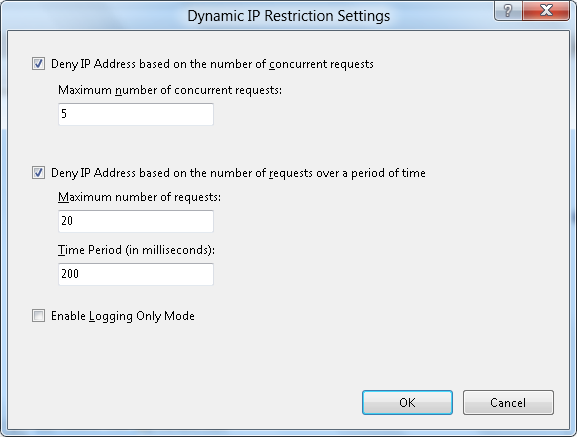

- Lorsque la boîte de dialogue Paramètres de restriction IP dynamique s’affiche, cochez l’option Refuser l’adresse IP en fonction du nombre de demandes simultanées si vous souhaitez empêcher un client HTTP d’établir trop de connexions simultanées. Et cochez la case Refuser l’adresse IP en fonction du nombre de demandes sur une période donnée si vous souhaitez empêcher un client HTTP d’établir trop de connexions dans une période spécifique.

- Cliquez sur OK.

Configuration du comportement pour IIS lors du refus d’adresses IP

Dans IIS 7 et versions antérieures, IIS renvoie une réponse d’erreur HTTP « 403.6 Interdit » du serveur lorsqu’une adresse IP de client est bloquée. Dans IIS 8.0, les administrateurs peuvent configurer leur serveur pour refuser l’accès aux adresses IP de plusieurs façons supplémentaires.

Pour configurer le comportement qu’IIS utilisera lors du refus d’adresses IP, procédez comme suit :

Connectez-vous en tant qu'administrateur sur votre ordinateur Windows Server 2012.

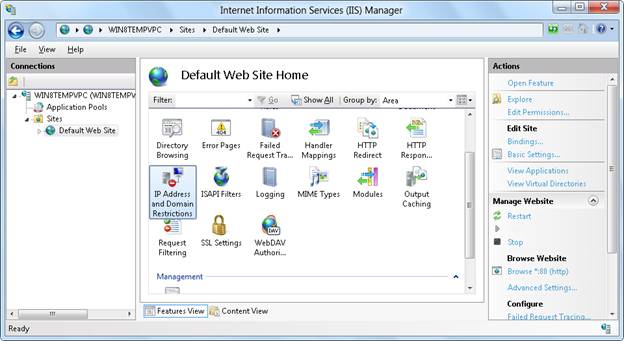

Ouvrez le Gestionnaire Internet Information Services (IIS).

Mettez en surbrillance le nom du serveur, le site web ou le chemin du dossier dans le volet Connexions, puis double-cliquez sur Restriction d’adresses IP et de domaines dans la liste des fonctionnalités.

Cliquez sur Modifier les paramètres de fonctionnalité dans le volet Actions.

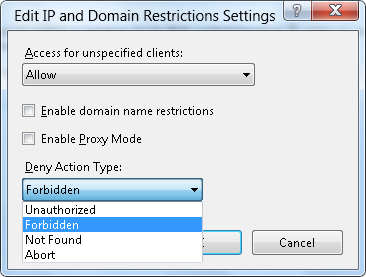

Lorsque la boîte de dialogue Modifier les paramètres de restriction d’adresses IP et de domaines s’affiche, cliquez sur le menu déroulant Refuser le type d’action et choisissez le comportement utilisé par IIS parmi les valeurs suivantes :

Non autorisé : IIS retourne une réponse HTTP 401.

Interdit : IIS retourne une réponse HTTP 403.

Introuvable : IIS retourne une réponse HTTP 404.

Abandon : IIS met fin à la connexion HTTP.

Cliquez sur OK.

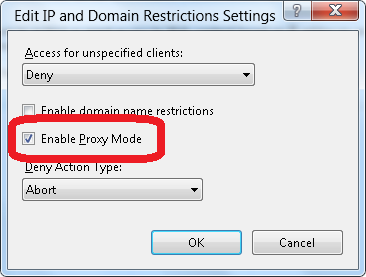

Configuration d’IIS pour le mode proxy

L’un des défis liés au filtrage IP est que de nombreux clients accèdent à IIS via un ou plusieurs pare-feu, via l’équilibrage de charge ou via des serveurs proxy ; ainsi, l’adresse IP peut toujours apparaître en tant que serveur dans le chemin de demande le plus proche du serveur IIS. Dans IIS 8.0, les administrateurs peuvent configurer leur serveur pour examiner l’en-tête HTTP x-forwarded-for en plus de l’adresse IP du client afin de déterminer les demandes à bloquer. Ce comportement est appelé « Mode proxy ».

Pour configurer IIS pour le mode proxy, procédez comme suit :

- Connectez-vous en tant qu'administrateur sur votre ordinateur Windows Server 2012.

- Ouvrez le Gestionnaire Internet Information Services (IIS).

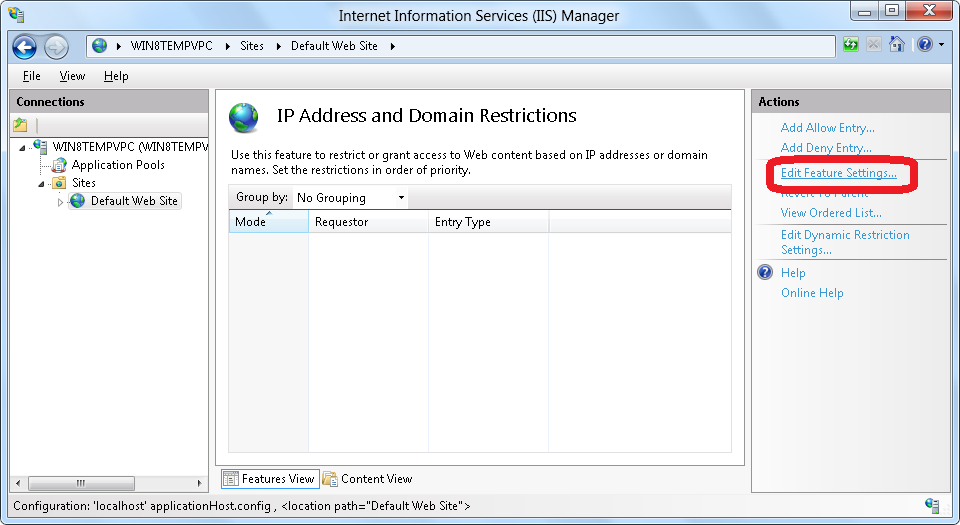

- Mettez en surbrillance le nom du serveur, le site web ou le chemin du dossier dans le volet Connexions, puis double-cliquez sur Restriction d’adresses IP et de domaines dans la liste des fonctionnalités.

- Cliquez sur Modifier les paramètres de fonctionnalité dans le volet Actions.

- Lorsque la boîte de dialogue Modifier les paramètres de restriction d’adresses IP et de domaines s’affiche, cochez la case Activer le mode proxy.

- Cliquez sur OK.

Résumé

Dans ce guide, vous avez examiné la configuration d’IIS pour refuser dynamiquement l’accès à votre serveur en fonction du nombre de demandes provenant d’une adresse IP d’un client, ainsi que la configuration du comportement qu’IIS utilisera lorsqu’il refuse l’accès à des utilisateurs potentiellement malveillants.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour