Configurer le Certificate Connector pour Microsoft Intune afin de prendre en charge la plateforme PKI DigiCert

Vous pouvez utiliser le Certificate Connector pour Microsoft Intune pour émettre des certificats PKCS de la plateforme PKI DigiCert aux appareils gérés par Intune. Le connecteur de certificat fonctionne avec une autorité de certification DigiCert uniquement ou avec une autorité de certification DigiCert et une autorité de certification Microsoft.

Conseil

DigiCert a acquis les solutions de sécurité web de Symantec et les solutions PKI associées. Pour plus d’informations sur cette modification, consultez l’article du support technique Symantec.

Si vous utilisez déjà Certificate Connector pour Microsoft Intune pour émettre des certificats depuis une autorité de certification Microsoft en utilisant PKCS ou Simple Certificate Enrollment Protocol (SCEP), vous pouvez utiliser ce même connecteur pour configurer et émettre des certificats PKCS depuis une autorité de certification DigiCert. Une fois la configuration de la prise en charge de l’autorité de certification DigiCert effectuée, le connecteur peut émettre les certificats suivants :

- Certificats PKCS à partir d’une AC Microsoft

- Certificats PKCS d’une AC DigiCert

- Certificats Endpoint Protection d’une AC Microsoft

Si le connecteur n’est pas installé mais que vous envisagez de l’utiliser à la fois pour une AC Microsoft et une AC DigiCert, effectuez d’abord la configuration du connecteur pour l’AC Microsoft. Ensuite, revenez à cet article pour le configurer pour qu’il prenne également en charge DigiCert. Pour plus d’informations sur les profils de certificat et le connecteur, consultez Configurer un profil de certificat pour vos appareils dans Microsoft Intune.

Si vous utilisez le connecteur uniquement avec l’AC DigiCert, vous pouvez suivre les instructions de cet article pour installer et configurer le connecteur.

Configuration requise

Pour prendre en charge l’utilisation d’une autorité de certification DigiCert, vous avez besoin des éléments suivants :

Un abonnement actif à l’autorité de certification DigiCert : l’abonnement est nécessaire pour obtenir un certificat d’autorité d’inscription auprès de l’autorité de certification DigiCert.

Certificate Connector pour Microsoft Intune: vous serez invité à installer et à configurer le connecteur de certificat Plus loin dans cet article. Pour vous aider à planifier les prérécupérateurs de connecteurs à l’avance, consultez les articles suivants :

- La vue d’ensemble du connecteur Certificate Connector pour Microsoft Intune.

- Configuration requise.

- Installation et configuration.

Installer le certificat d’autorité d’inscription DigiCert

Enregistrez l’extrait de code suivant comme dans un fichier nommé certreq.ini et mettez-le à jour en fonction des besoins (par exemple : nom du sujet au format CN).

[Version] Signature="$Windows NT$" [NewRequest] ;Change to your,country code, company name and common name Subject = "Subject Name in CN format" KeySpec = 1 KeyLength = 2048 Exportable = TRUE MachineKeySet = TRUE SMIME = False PrivateKeyArchive = FALSE UserProtected = FALSE UseExistingKeySet = FALSE ProviderName = "Microsoft RSA SChannel Cryptographic Provider" ProviderType = 12 RequestType = PKCS10 KeyUsage = 0xa0 [EnhancedKeyUsageExtension] OID=1.3.6.1.5.5.7.3.2 ; Client Authentication // Uncomment if you need a mutual TLS authentication ;-----------------------------------------------Ouvrez une invite de commandes avec élévation de privilèges et générez une demande de signature de certificat (CSR) à l’aide de la commande suivante :

Certreq.exe -new certreq.ini request.csrOuvrez le fichier request.csr dans le Bloc-notes et copiez le contenu CSR, qui est au format suivant :

-----BEGIN NEW CERTIFICATE REQUEST----- MIID8TCCAtkCAQAwbTEMMAoGA1UEBhMDVVNBMQswCQYDVQQIDAJXQTEQMA4GA1UE … … fzpeAWo= -----END NEW CERTIFICATE REQUEST-----Connectez-vous à l’autorité de certification DigiCert et accédez à Obtenir un certificat RA à partir des tâches.

a. Dans la zone de texte, fournissez le contenu CSR de l’étape 3.

b. Fournissez un nom convivial pour le certificat.

c. Cliquez sur Continuer.

d. Utilisez le lien fourni pour télécharger le certificat d’autorité d’inscription sur votre ordinateur local.

Importez le certificat d’autorité d’inscription dans le magasin de certificats Windows :

a. Ouvrez une console MMC.

b. Sélectionnez Fichier>Ajouter ou supprimer des composants logiciels enfichables>Certificat>Ajouter.

c. Sélectionnez Compte de l’ordinateur>Suivant.

d. Sélectionnez Ordinateur local>Terminer.

e. Sélectionnez OK dans la fenêtre Ajouter ou supprimer des composants logiciels enfichables. Développez Certificats (Ordinateur local)>Personnel>Certificats.

f. Cliquez avec le bouton droit sur le nœud Certificats, et sélectionnez Toutes les tâches>Importer.

g. Sélectionnez l’emplacement du certificat d’autorité d’inscription que vous avez téléchargé à partir de l’AC DigiCert, puis sélectionnez Suivant.

h. Sélectionnez Magasin de certificats personel>Suivant.

i. Sélectionnez Terminer pour importer le certificat RA et sa clé privée dans le magasin Ordinateur local-Personnel.

Exportez et importez le certificat de clé privée :

a. Développez Certificats (Ordinateur local)>Personnel>Certificats.

b. Sélectionnez le certificat qui a été importé à l’étape précédente.

c. Cliquez avec le bouton droit sur le certificat et sélectionnez Toutes les tâches>Exporter.

d. Sélectionnez Suivant, puis entrez le mot de passe.

e. Sélectionnez l’emplacement d’exportation et sélectionnez Terminer.

f. Utilisez la même procédure qu’à l’étape 5 pour importer le certificat de clé privée dans le magasin Ordinateur local-Personnel.

g. Enregistrez une copie de l’empreinte du certificat d’autorité d’inscription sans les espaces. Voici un exemple d’empreinte :

RA Cert Thumbprint: "EA7A4E0CD1A4F81CF0740527C31A57F6020C17C5"Plus tard, après avoir installé Certificate Connector pour Microsoft Intune, vous utiliserez cette valeur pour mettre à jour trois fichiers .config pour le connecteur.

Remarque

Pour obtenir de l’aide pour récupérer le certificat RA auprès de l’autorité de certification DigiCert, contactez le support client DigiCert.

Configurer le connecteur de certificat pour prendre en charge DigiCert

Utilisez les informations de Installez Certificate Connector pour Microsoft Intune pour commencer par télécharger, puis installer et configurer Certificate Connector pour Microsoft Intune :

- Lors de l’étape d’installation 2 de la procédure d’installation du connecteur, sélectionnez les options pour PKCS et éventuellement pour Révocation de certificat.

- Une fois que vous avez terminé l’installation et la procédure de configuration du connecteur, revenez à cette procédure pour continuer.

Configurez le connecteur pour prendre en charge DigiCert en modifiant trois fichiers .config pour le connecteur, puis en redémarrant leurs services associés :

Sur le serveur sur lequel le connecteur est installé, accédez à %ProgramFiles%\Microsoft Intune\PFXCertificateConnector\ConnectorSvc. (Par défaut, le Certificate Connector pour Microsoft Intune s’installe sur %ProgramFiles%\Microsoft Intune\PFXCertificateConnector.)

Utilisez un éditeur de texte simple comme Notepad.exe pour mettre à jour la valeur de clé RACertThumbprint dans les trois fichiers suivants. Remplacez la valeur dans les fichiers par la valeur que vous avez copiée à l’étape 6.g. de la procédure de la section précédente :

- Microsoft.Intune.ConnectorsPkiCreate.exe.config

- Microsoft.Intune.ConnectorsPkiRevoke.exe.config

- Microsoft.Intune.ConnectorsPkiCreateLegacy.exe.config

Par exemple, localisez l'entrée dans chaque fichier qui est similaire à

<add key="RACertThumbprint" value="EA7A4E0CD1A4F81CF0740527C31A57F6020C17C5"/>, et remplacezEA7A4E0CD1A4F81CF0740527C31A57F6020C17C5par la nouvelle valeur de l'empreinte digitale RA Cert.Exécutez services.msc , arrêtez, puis redémarrez les trois services suivants :

- PFX Révoque Certificate Connector pour Microsoft Intune (PkiRevokeConnectorSvc)

- PFX Créé Certificate Connector pour Microsoft Intune (PkiCreateConnectorSvc)

- PFX Créé un Connector pour Microsoft Intune hérité (PfxCreateLegacyConnectorSvc)

Créer un profil de certificat approuvé

Les certificats PKCS déployés pour les appareils gérés par Intune doivent être enchaînés avec un certificat racine approuvé. Pour établir cette chaîne, créez un profil de certificat approuvé Intune avec le certificat racine de l’autorité de certification DigiCert et déployez le profil de certificat approuvé et le profil de certificat PKCS sur les mêmes groupes.

Récupérez un certificat racine approuvé auprès de l’AC DigiCert :

a. Connectez-vous au portail d’administration de l’AC DigiCert.

b. Sélectionnez Gérer les AC dans Tâches.

c. Sélectionnez l’AC correspondante dans la liste.

d. Sélectionnez Télécharger le certificat racine pour télécharger le certificat racine approuvé.

Créez un profil de certificat approuvé dans le centre d’administration Microsoft Intune. Pour obtenir des instructions détaillées, consultez Créer un profil de certificat approuvé. Veillez à attribuer ce profil aux appareils qui recevront les certificats. Pour attribuer ce profil à des groupes, consultez Attribuer des profils d’appareil.

Une fois créé, le profil apparaît dans la liste des profils dans le volet Configuration de l’appareil – Profils, avec le type de profil Certificat approuvé.

Récupérer l’OID du profil de certificat

L’OID du profil de certificat est associé à un modèle de profil de certificat dans l’AC DigiCert. Pour créer un profil de certificat PKCS sur Intune, le nom du modèle de certificat doit être sous la forme d’un OID de profil de certificat associé à un modèle de certificat dans l’AC DigiCert.

Connectez-vous au portail d’administration de l’AC DigiCert.

Sélectionnez Gérer les profils de certificats.

Sélectionnez le profil de certificat que vous voulez utiliser.

Copiez l’OID du profil de certificat. Il se présente sous la forme suivante :

Certificate Profile OID = 2.16.840.1.113733.1.16.1.2.3.1.1.47196109

Remarque

Si vous avez besoin d’aide pour obtenir l’OID du profil de certificat, contactez le support client DigiCert.

Créer un profil de certificat PKCS

Connectez-vous au Centre d’administration Microsoft Intune.

SélectionnezConfiguration>des appareils>Créer.

Entrez les propriétés suivantes :

- Plateforme : choisir la plateforme de vos appareils.

- Profil : sélectionner Certificat PKCS. Ou sélectionnez Modèles>Certificat PKCS.

Sélectionnez Créer.

Dans Informations de base, entrez les propriétés suivantes :

- Nom : entrez un nom descriptif pour le profil. Nommer vos profils afin de pouvoir les identifier facilement ultérieurement.

- Description : entrez une description pour le profil. Ce paramètre est facultatif, mais recommandé.

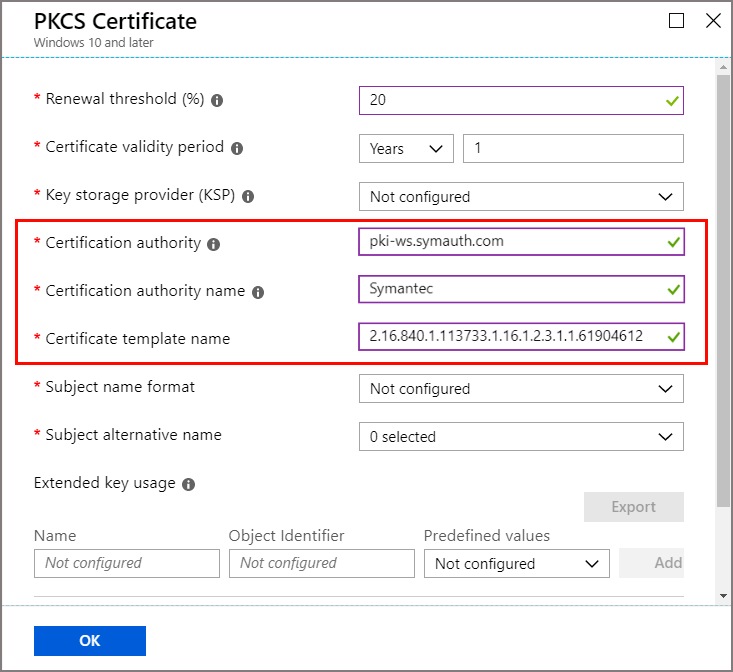

Dans Paramètres de configuration, configurez les paramètres avec les valeurs du tableau suivant. Ces valeurs sont requises pour émettre des certificats PKCS à partir d’une autorité de certification DigiCert, via Certificate Connector pour Microsoft Intune.

Paramètre du certificat PKCS Valeur Description Autorité de certification pki-ws.symauth.com Cette valeur doit être le nom de domaine complet du service de base de l’AC DigiCert, sans les barres obliques de fin. Si vous n’avez pas la certitude qu’il s’agisse du bon nom de domaine complet du service de base pour votre abonnement à l’AC DigiCert, contactez le service clientèle de DigiCert.

Avec le passage de Symantec à DigiCert, cette URL reste inchangée.

Si ce nom de domaine complet est incorrect, le connecteur de certificat n’émet pas de certificats PKCS à partir de l’autorité de certification DigiCert.Nom de l’autorité de certification Symantec Cette valeur doit être la chaîne Symantec.

En cas de modification de cette valeur, le connecteur de certificat n’émet pas de certificats PKCS à partir de l’autorité de certification DigiCert.Nom du modèle de certificat OID de profil de certificat de l’AC DigiCert. Par exemple : 2.16.840.1.113733.1.16.1.2.3.1.1.61904612 Cette valeur doit être un OID de profil de certificat obtenu dans la section précédente à partir du modèle de profil de certificat de l’AC DigiCert.

Si le connecteur de certificat ne trouve pas de modèle de certificat associé à cet OID de profil de certificat dans l’autorité de certification DigiCert, il n’émet pas de certificats PKCS à partir de l’autorité de certification DigiCert.

Remarque

Il n’est pas nécessaire d’associer les profils de certificats PKCS des plateformes Windows à un profil de certificat approuvé. Cette opération est toutefois requise pour les profils de plateformes autres que Windows, comme Android.

Effectuez la configuration du profil de façon à répondre aux besoins de votre entreprise, puis sélectionnez Créer pour l’enregistrer.

Sur la page Vue d’ensemble du nouveau profil, sélectionnez Affectations et configurez un groupe adapté qui recevra ce profil. Au moins un utilisateur ou un appareil doit faire partie du groupe affecté.

Une fois que vous avez effectué les étapes précédentes, Certificate Connector pour Microsoft Intune émet des certificats PKCS de l’autorité de certification DigiCert vers les appareils gérés par Intune dans le groupe attribué. Ces certificats seront disponibles dans le magasin Personnel du magasin de certificats Utilisateur actuel de l’appareil géré par Intune.

Attributs pris en charge par les profils de certificats PKCS

| Attribut | Formats pris en charge par Intune | Formats pris en charge par l’AC DigiCert Cloud | result |

|---|---|---|---|

| Nom de sujet | Intune prend en charge le nom de l’objet aux formats suivants uniquement : 1. Nom commun : 2. Nom commun, adresse e-mail incluse 3. Nom commun comme adresse e-mail Par exemple : CN = IWUser0 <br><br> E = IWUser0@samplendes.onmicrosoft.com |

L’AC DigiCert prend en charge davantage d’attributs. Si vous souhaitez sélectionner d’autres attributs, ils doivent avoir des valeurs fixes dans le modèle de profil de certificat DigiCert. | Nous utilisons le Nom commun ou l’adresse e-mail de la demande de certificat PKCS. La moindre différence de sélection d’attributs entre le profil de certificat Intune et le modèle de profil de certificat DigiCert empêche l’émission de certificats par l’AC DigiCert. |

| SAN | Intune prend en charge uniquement les valeurs de champs SAN suivantes : AltNameTypeEmail AltNameTypeUpn AltNameTypeOtherName (valeur encodée) |

L’AC DigiCert Cloud prend également en charge ces paramètres. Si vous souhaitez sélectionner d’autres attributs, ils doivent avoir des valeurs fixes dans le modèle de profil de certificat DigiCert. AltNameTypeEmail : si ce type est introuvable dans le san, le connecteur de certificat utilise la valeur de AltNameTypeUpn. Si AltNameTypeUpn est également introuvable dans le SAN, le connecteur de certificat utilise la valeur du nom de l’objet s’il est au format de messagerie. Si le type est toujours introuvable, le connecteur de certificat ne parvient pas à émettre les certificats. Exemple : RFC822 Name=IWUser0@ndesvenkatb.onmicrosoft.com AltNameTypeUpn : si ce type est introuvable dans le SAN, le connecteur de certificat utilise la valeur de AltNameTypeEmail. Si AltNameTypeEmail est également introuvable dans le SAN, le connecteur de certificat utilise la valeur du nom de l’objet s’il est au format de messagerie. Si le type est toujours introuvable, le connecteur de certificat ne parvient pas à émettre les certificats. Exemple : Other Name: Principal Name=IWUser0@ndesvenkatb.onmicrosoft.com altNameTypeOtherName: si ce type est introuvable dans le san, le connecteur de certificat ne parvient pas à émettre les certificats. Exemple : Other Name: DS Object Guid=04 12 b8 ba 65 41 f2 d4 07 41 a9 f7 47 08 f3 e4 28 5c ef 2c La valeur de ce champ n’est prise en charge par l’AC DigiCert que dans un format encodé (valeur hexadécimale). Pour toute valeur de ce champ, le connecteur de certificat la convertit en encodage base64 avant de soumettre la demande de certificat. Certificate Connector pour Microsoft Intune ne vérifie pas si cette valeur est déjà encodée ou non. |

Aucun |

Résolution des problèmes

Les journaux du connecteur de certificats pour Microsoft Intune sont disponibles sous forme de journaux d’événements sur le serveur sur lequel le connecteur est installé. Ces journaux fournissent des détails sur l’opération des connecteurs et peuvent être utilisés pour identifier les problèmes liés au connecteur de certificat et aux opérations. Pour plus d’informations, consultez Logging.

Prochaines étapes

Utilisez les informations de cet article et celles de la page Qu’est-ce qu’un profil d’appareil Microsoft Intune ? pour gérer les appareils de votre organisation et les certificats dont ils disposent.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour