Comprendre les fournisseurs de connecteurs de données

Microsoft Defender XDR

Le connecteur de données Microsoft Defender XDR fournit des alertes, des incidents et des données brutes provenant des produits Microsoft Defender XDR, notamment (mais non limités à) :

Microsoft Defender for Endpoint

Microsoft Defender pour Identity

Microsoft Defender pour Office 365

Microsoft Defender for Cloud Apps

Services Microsoft Azure

Les connecteurs pour les services liés à Azure et Microsoft comprennent (mais non limités à) :

Microsoft Entra ID

Activité Azure

Protection de l'identifiant Microsoft Entra

Protection DDoS dans Azure

Microsoft Defender pour IoT

Azure Information Protection

Pare-feu Azure

Microsoft Defender pour le cloud

Pare-feu d’application web (WAF) Azure (anciennement Microsoft WAF)

Serveur de noms de domaine

Office 365

Pare-feu Windows

Événements de sécurité

Connecteurs de fournisseurs

Microsoft Sentinel propose une liste en constante évolution de connecteurs de données spécifiques au fournisseur. Ces connecteurs utilisent principalement le CEF et le connecteur Syslog comme base.

Conseil

N’oubliez pas de consulter la page du connecteur pour voir le type de données (table) dans lequel le connecteur écrit.

Personnaliser des connecteurs à l’aide de l’API Log Analytics

Vous pouvez utiliser l’API du collecteur de données Log Analytics pour envoyer des données de journal à l’espace de travail Microsoft Sentinel Log Analytics.

Plug-in Logstash

Le plug-in de sortie Microsoft Sentinel dédié au moteur de collecte de données Logstash vous permet d’utiliser Logstash pour envoyer tous les journaux à votre espace de travail Log Analytics dans Microsoft Sentinel. Les journaux sont écrits dans une table personnalisée que vous définissez à l'aide du plug-in de sortie.

Connecteur Common Event Format et Syslog

S’il n’existe aucun connecteur de fournisseur, vous pouvez utiliser le CEF (Common Event format) générique ou le connecteur Syslog.

Syslog est un protocole de journalisation d’événements commun à Linux. Les applications envoient les messages qui peuvent être stockés sur l’ordinateur local ou remis à un collecteur Syslog.

Common Event Format (CEF) est un format standard du secteur d’activité en plus des messages Syslog. Il est utilisé par de nombreux fournisseurs de sécurité pour permettre l’interopérabilité des événements entre différentes plateformes.

Syslog et Common Event Format

CEF est toujours un choix supérieur, car les données de journal sont analysées dans des champs prédéfinis dans la table CommonSecurityLog. Syslog fournit des champs d’en-tête, mais le message de journal brut est stocké dans un champ nommé SyslogMessage dans la table Syslog. Pour que les données Syslog soient interrogées, vous devez écrire un analyseur pour extraire les champs spécifiques. Le processus de création d’un analyseur pour un message Syslog est présenté dans un module ultérieur.

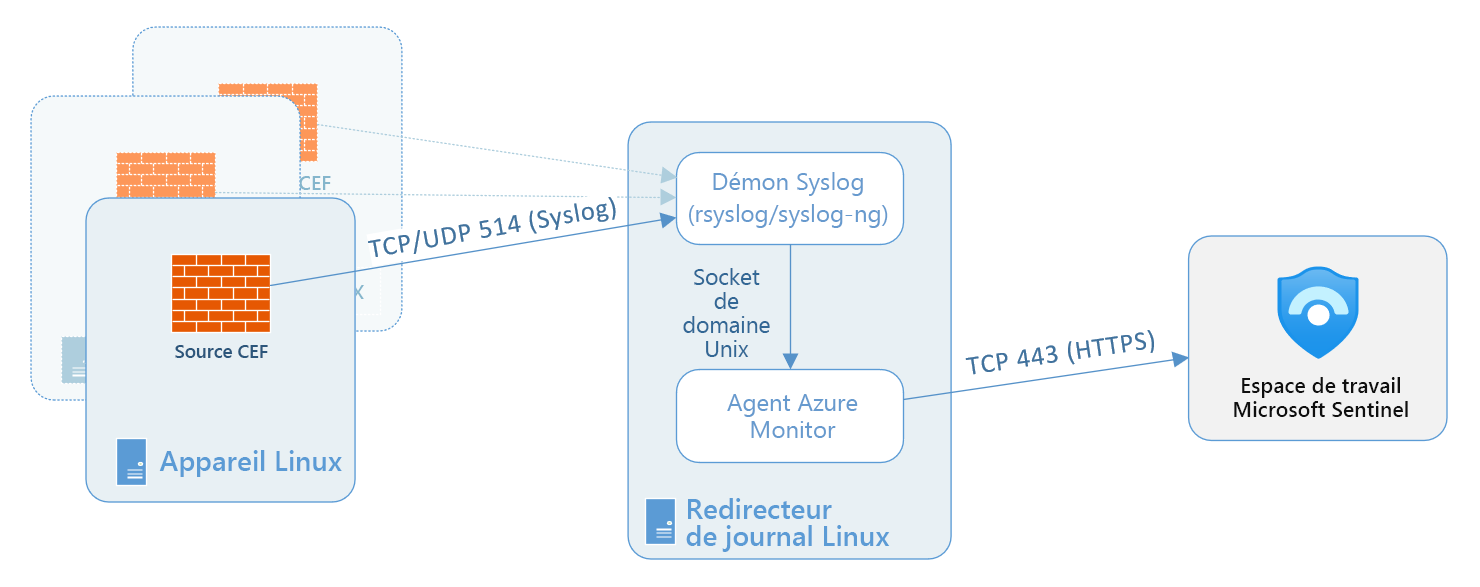

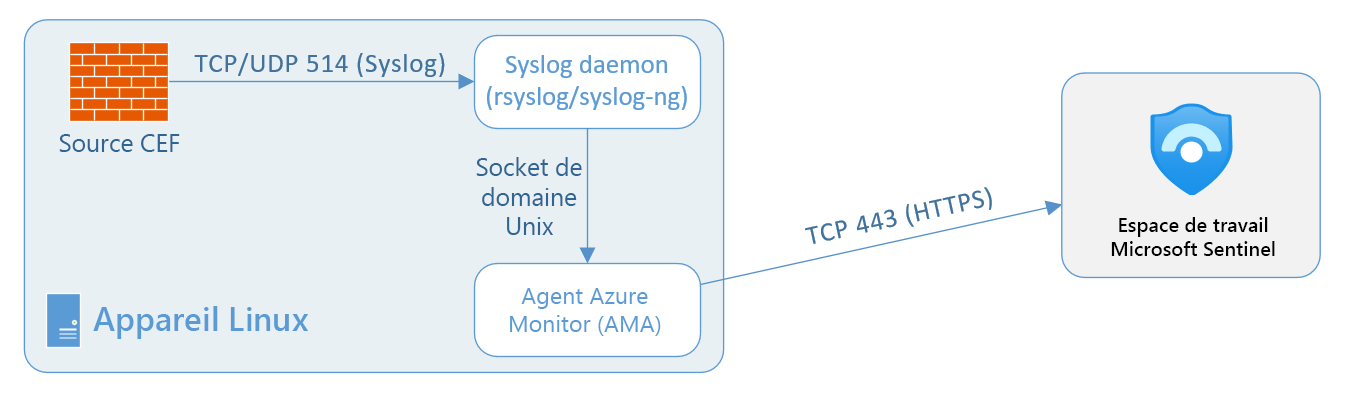

Options d’architecture du connecteur

Pour connecter le collecteur Syslog ou le CEF à Microsoft Sentinel, l’agent doit être déployé sur une machine virtuelle Azure dédiée ou un système local pour prendre en charge la communication de l’appliance avec Microsoft Sentinel. Vous pouvez déployer l’agent manuellement ou automatiquement. Le déploiement automatique n’est disponible que si votre ordinateur dédié est connecté à Azure Arc ou est une machine virtuelle dans Azure.

Le diagramme suivant illustre les systèmes locaux qui envoient des données Syslog à une machine virtuelle Azure dédiée exécutant l’agent Microsoft Sentinel.

Vous pouvez également déployer manuellement l’agent sur une machine virtuelle Azure existante, une machine virtuelle dans un autre cloud ou un ordinateur local. Le diagramme suivant illustre les systèmes locaux qui envoient des données Syslog à un système local dédié exécutant l’agent Microsoft Sentinel.