Configurer et gérer l’inscription des appareils

Avec la prolifération des appareils de toutes formes et toutes tailles et du BYOD (apportez votre propre appareil), les professionnels de l’informatique sont confrontés à deux objectifs quelque peu contradictoires :

- Permettre aux utilisateurs finaux d’être productifs où et quand ils le veulent sur n’importe quel appareil

- Protéger les ressources de l’entreprise

Pour protéger ces ressources, le personnel informatique doit tout d’abord gérer les identités des appareils. Le personnel informatique peut s’appuyer sur l’identité de l’appareil avec des outils tels que Microsoft Intune pour garantir le respect des normes de sécurité et de conformité. Microsoft Entra ID active l’authentification unique sur des appareils, des applications et des services depuis n’importe où via ces appareils.

- Vos utilisateurs ont accès aux ressources de votre organisation dont ils ont besoin.

- Votre personnel informatique bénéficient des contrôles nécessaires pour sécuriser votre organisation.

Appareils enregistrés Microsoft Entra

L’objectif des appareils inscrits auprès de Microsoft Entra est de fournir à vos utilisateurs un support pour des scénarios de BYOD ou d’appareils mobiles. Dans ces scénarios, un utilisateur peut accéder aux ressources contrôlées Microsoft Entra ID de votre organisation à l’aide d’un appareil personnel.

| Inscrit auprès de Microsoft Entra | Description |

|---|---|

| Définition | Inscrit à Microsoft Entra ID sans devoir utiliser un compte professionnel pour se connecter à l’appareil |

| Public principal | Applicable aux appareils BYOD (Bring Your Own Device) et mobiles |

| Propriété des appareils | Utilisateur ou organisation |

| Systèmes d’exploitation | Windows 10, Windows 11, iOS, Android et macOS |

| Options de connexion de l’appareil | Informations d’identification locales de l’utilisateur final, mot de passe, Windows Hello, biométrie pour code PIN |

| Gestion des appareils | Gestion des périphériques mobiles (exemple : Microsoft Intune) |

| Fonctionnalités clés | Authentification unique pour les ressources cloud, accès conditionnel |

Les appareils inscrits auprès de Microsoft Entra sont connectés à l’aide d’un compte local, tel un compte Microsoft sur un appareil Windows 10, mais disposent également d’un compte Microsoft Entra attaché pour accéder aux ressources de l’organisation. L’accès aux ressources de l’organisation peut être limité davantage en fonction de ce compte Microsoft Entra et des stratégies d’accès conditionnel appliquées à l’identité de l’appareil.

Les administrateurs peuvent sécuriser et contrôler davantage ces appareils inscrits auprès de Microsoft Entra à l’aide d’outils de GPM (gestion des périphériques mobiles) comme Microsoft Intune. Ces outils permettent d’appliquer les configurations requises par l’organisation, comme l’exigence du chiffrement du stockage, la complexité des mots de passe et la mise à jour des logiciels de sécurité.

L’inscription auprès de Microsoft Entra ID peut être effectuée lors du premier accès à une application de travail, ou manuellement à l’aide du menu Paramètres de Windows 10.

Scénarios pour les appareils inscrits

Un utilisateur de votre organisation souhaite accéder aux outils pour la messagerie électronique et signaler des congés tout en bénéficiant de l’inscription depuis chez lui. Votre organisation dispose de ces outils derrière une stratégie d’accès conditionnel qui nécessite un accès depuis un appareil compatible avec Intune. L’utilisateur ajoute son compte d’organisation et inscrit son PC personnel auprès de Microsoft Entra ID. Les stratégies Intune requises sont alors appliquées pour permettre à l’utilisateur d’accéder à ses ressources.

Un autre utilisateur souhaite accéder à sa messagerie professionnelle sur son téléphone Android personnel qui a été rooté. Votre entreprise exige un appareil conforme et a créé une stratégie de conformité à Intune pour bloquer les appareils rootés. L’employé ne peut pas accéder aux ressources de l’organisation sur cet appareil.

Microsoft Entra Appareils joints

La jointure Microsoft Entra est destinée aux organisations qui souhaitent adopter une approche cloud en priorité ou cloud uniquement. Toute organisation peut déployer des appareils joints Microsoft Entra, quels que soient leur taille et leur secteur d’activité. La jointure Microsoft Entra permet un accès aux applications et ressources locales et cloud.

| Joint à Microsoft Entra | Description |

|---|---|

| Définition | Joint uniquement à Microsoft Entra ID nécessitant la connexion du compte d’organisation à l’appareil |

| Public principal | Approprié pour les organisations utilisant uniquement le cloud et pour les organisations hybrides |

| Propriété des appareils | Organisation |

| Systèmes d’exploitation | Tous les appareils Windows 10 et 11 à l’exception de Windows 10/11 Famille |

| Gestion des appareils | Gestion des périphériques mobiles (exemple : Microsoft Intune) |

| Fonctionnalités clés | Authentification unique pour les ressources cloud et locales, accès conditionnel, réinitialisation de mot de passe en libre-service et réinitialisation du code PIN Windows Hello |

Microsoft Entra appareils joints sont connectés à l’aide d’un compte de Microsoft Entra organisationnel. L’accès aux ressources de l’organisation peut être limité davantage en fonction de ce compte Microsoft Entra et des stratégies d’accès conditionnel appliquées à l’identité de l’appareil.

Les administrateurs peuvent sécuriser et contrôler davantage les appareils joints à Microsoft Entra à l’aide d’outils GPM (gestion des périphériques mobiles) tels que Microsoft Intune, ou dans des scénarios de cogestion à l’aide de Microsoft Endpoint Configuration Manager. Ces outils permettent d’appliquer les configurations requises par l’organisation, comme l’exigence du chiffrement du stockage, la complexité des mots de passe, les installations de logiciels et les mises à jour logicielles. Les administrateurs peuvent mettre des applications d’organisation à la disposition des appareils joints à Microsoft Entra à l’aide de Configuration Manager.

La jonction Microsoft Entra peut se faire à l’aide d’options libre-service telles que le mode OOBE (Out of Box Experience), l’inscription en bloc ou Windows Autopilot.

Les appareils joints Microsoft Entra peuvent conserver un accès avec authentification unique vers les ressources locales lorsqu’ils se trouvent sur le réseau de l’organisation. Les appareils joints à Microsoft Entra s’authentifient auprès de serveurs locaux comme ceux pour des applications de fichiers, d’impression et autres.

Scénarios pour les appareils joints

Bien que la jointure Microsoft Entra soit principalement destinée aux organisations qui ne disposent pas d’une infrastructure Windows Server Active Directory locale, vous pouvez tout à fait l’utiliser dans des scénarios dans lesquels :

- Vous souhaitez passer à une infrastructure cloud avec Microsoft Entra ID et un système de gestion des appareils mobiles comme Intune.

- Vous ne pouvez pas utiliser de jonction de domaine locale, par exemple, si vous avez besoin de contrôler des appareils mobiles, tels que des tablettes et des téléphones.

- Vos utilisateurs ont principalement besoin d’accéder à Microsoft 365 ou d’autres applications SaaS intégrées à Microsoft Entra ID.

- Vous souhaitez gérer un groupe d’utilisateurs dans Microsoft Entra ID et non dans un répertoire Active Directory. Par exemple, ce scénario peut concerner les travailleurs saisonniers, les prestataires ou les étudiants.

- Vous souhaitez fournir des fonctionnalités de jonction aux travailleurs dans des succursales distantes avec une infrastructure locale limitée.

Vous pouvez configurer des appareils joints à Microsoft Entra pour tous les appareils Windows 10, à l’exception de Windows 10 Famille.

Les appareils joints Microsoft Entra ont pour objectif de simplifier :

- Les déploiements Windows des appareils professionnels

- L’accès aux applications et aux ressources d’organisation à partir de n’importe quel appareil Windows

- Gestion cloud des appareils professionnels

- Aux utilisateurs de se connecter à leurs appareils à partir de leurs comptes Microsoft Entra ID ou Active Directory synchronisés professionnels ou scolaires.

La jointure Microsoft Entra peut être déployée à l’aide de différentes méthodes.

Appareils hybrides joints à Microsoft Entra

Pendant plus de dix ans, de nombreuses organisations ont utilisé la jonction de domaine dans leur répertoire Active Directory local pour permettre :

- Aux services informatiques de gérer les appareils professionnels à partir d’un emplacement central.

- Aux utilisateurs de se connecter à leurs appareils à partir de leurs comptes Active Directory professionnels ou scolaires.

En règle générale, les organisations disposant d’une empreinte locale s’appuient sur des méthodes de création d’images pour configurer les appareils et utilisent souvent Configuration Manager ou une stratégie de groupe pour les gérer.

Si votre environnement a une empreinte AD locale et que vous souhaitez également bénéficier des fonctionnalités fournies par Microsoft Entra ID vous pouvez implémenter des appareils hybrides joints à Microsoft Entra. Il s’agit d’appareils joints à votre Active Directory local et inscrits auprès de votre répertoire Microsoft Entra.

| Hybrides joints à Microsoft Entra | Description |

|---|---|

| Définition | Joint aux systèmes AD local et Microsoft Entra ID nécessitant un compte professionnel pour se connecter à l’appareil |

| Public principal | Convient aux organisations hybrides avec une infrastructure AD locale existante |

| Propriété des appareils | Organisation |

| Systèmes d’exploitation | Windows 11, 10, 8.1 et 7, ainsi que Windows Server 2008/R2, 2012/R2, 2016 et 2019 |

| Options de connexion de l’appareil | Mot de passe ou Windows Hello Entreprise |

| Gestion des appareils | Stratégie de groupe, Configuration Manager autonome ou cogestion avec Microsoft Intune |

| Fonctionnalités clés | Authentification unique pour les ressources cloud et locales, accès conditionnel, réinitialisation de mot de passe en libre-service et réinitialisation du code PIN Windows Hello |

Scénarios pour les appareils joints hybrides

Utiliser des appareils à jonction hybride Microsoft Entra si :

- Vous avez déployé sur ces appareils des applications WIN32 qui s’appuient sur l’authentification d’ordinateur Active Directory.

- Vous souhaitez continuer à utiliser la stratégie de groupe pour gérer la configuration de l’appareil.

- Vous souhaitez continuer à utiliser des solutions de création d’images existantes pour déployer et configurer des appareils.

- Vous devez prendre en charge les appareils Windows 7 et 8.1 de bas niveau, en plus des appareils Windows 10.

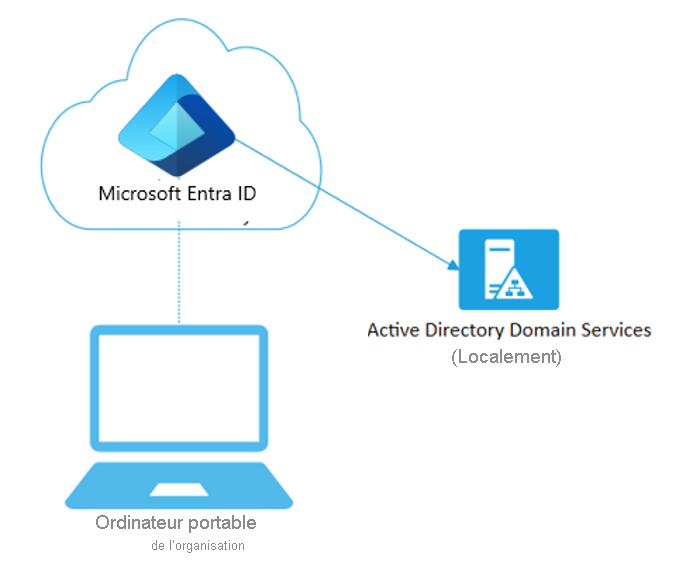

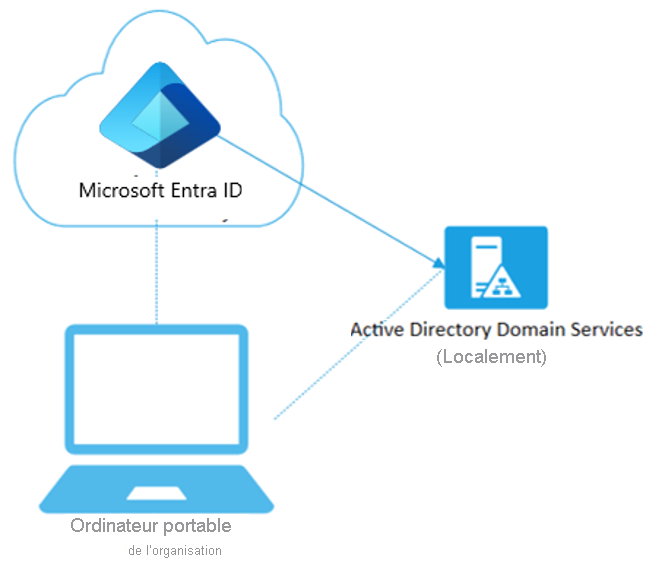

Réécriture d’appareil

Dans une configuration Microsoft Entra ID basée sur le cloud, les appareils sont inscrits uniquement auprès de Microsoft Entra ID. Votre AD local n’a aucune visibilité des appareils. Cela signifie que l’accès conditionnel dans le cloud est facile à configurer et à gérer. Toutefois, dans cette section, nous abordons les installations hybrides avec Microsoft Entra Connect. Comment pouvez-vous effectuer un accès conditionnel local avec des appareils, s’ils existent uniquement dans Microsoft Entra ID ? La réécriture d’appareil vous permet de suivre des appareils inscrits auprès de Microsoft Entra ID dans AD. Vous aurez une copie des objets d’appareil dans le conteneur « Appareils inscrits »

Scénario : Vous avez une application et souhaitez en donner l’accès aux utilisateurs uniquement s’ils proviennent d’appareils inscrits.

Cloud : Vous pouvez écrire des stratégies d’accès conditionnel pour toutes les applications intégrées Microsoft Entra afin de donner des autorisations, que l’appareil soit joint à Microsoft Entra ID ou non.

Local : Ce n’est pas possible sans réécriture d’appareil. Si l’application est intégrée à ADFS (2012 ou ultérieur), vous pouvez écrire des règles de revendication pour vérifier l’état des appareils, puis fournir l’accès uniquement si la revendication « est gérée » est présente. Pour émettre cette revendication, ADFS recherche l’objet d’appareil dans le conteneur « Appareils inscrits », puis émet la revendication en conséquence.

Windows Hello Entreprise nécessite la réécriture d’appareil dans les scénarios hybrides et fédérés.