Collaborer à l’aide de comptes invités et de Microsoft Entra B2B

Vous souhaitez que l’équipe externe puisse travailler en collaboration avec l’équipe de développement interne selon un processus simple et sécurisé. Avec Microsoft Entra business to business (B2B), vous pouvez ajouter des personnes d’autres entreprises à votre locataire Microsoft Entra en tant qu’utilisateurs invités.

Si votre organisation compte plusieurs locataires Microsoft Entra, vous pouvez également utiliser Microsoft Entra B2B pour accorder à un utilisateur du locataire A un accès aux ressources du locataire B. Chaque locataire Microsoft Entra est distinct et séparé des autres locataires Microsoft Entra et a sa propre représentation des identités et des inscriptions d’applications.

Accès utilisateur invité dans Microsoft Entra B2B

Dans les scénarios où des utilisateurs externes ont besoin d’un accès temporaire ou restreint aux ressources de votre organisation, accordez aux utilisateurs un accès en tant qu’utilisateurs invités. Vous pouvez accorder l’accès à un utilisateur invité avec les restrictions appropriées en place, puis supprimer l’accès quand le travail est terminé.

Vous pouvez utiliser le portail Azure pour inviter des utilisateurs à la collaboration B2B. Conviez des utilisateurs en tant qu’invités à l’organisation, au groupe ou à l’application Microsoft Entra. Une fois qu’un utilisateur a été invité, son compte est ajouté à Microsoft Entra ID en tant que compte invité.

L’invité peut recevoir l’invitation par e-mail, ou vous pouvez partager l’invitation à une application en utilisant un lien direct. L’invité accepte ensuite son invitation pour accéder aux ressources.

Par défaut, les utilisateurs et les administrateurs dans Microsoft Entra ID peuvent inviter des utilisateurs invités, mais l’administrateur général peut limiter ou désactiver cette possibilité.

Collaborer avec des partenaires qui utilisent leur propre identité

Si votre organisation doit gérer les identités de tous les utilisateurs invités externes appartenant à une organisation partenaire, elle fait face à des responsabilités accrues, car elle doit sécuriser ces identités. La charge de travail liée à la gestion et à l’administration de toutes ces identités s’en trouverait alourdie. Vous devez aussi synchroniser les comptes, gérer le cycle de vie de chaque compte et faire le suivi de chaque compte externe individuel pour satisfaire à vos obligations. Votre organisation doit suivre cette procédure pour chaque organisation partenaire avec laquelle elle veut collaborer. En outre, si un problème se produit avec ces comptes, votre organisation en est tenue responsable.

Avec Microsoft Entra B2B, vous n’avez pas besoin de gérer les identités de vos utilisateurs externes. L’organisation partenaire a la responsabilité de gérer ses propres identités. Les utilisateurs externes se servent de leurs identités actuelles pour collaborer avec votre organisation.

Par exemple, imaginons que vous travaillez avec la partenaire externe Giovanna Carvalho de Proseware. Son organisation gère son identité, qui est gcarvalho@proseware.com. Vous utilisez cette identité pour créer le compte invité dans Microsoft Entra ID de votre organisation. Après que Giovanna a accepté l’invitation de compte Invité, elle utilise la même identité (nom et mot de passe) pour le compte Invité que celle qu’elle utilise déjà dans son organisation.

Pourquoi utiliser Microsoft Entra B2B au lieu de la fédération ?

Avec Microsoft Entra B2B, vous n’avez pas à vous préoccuper de la gestion et de l’authentification des informations d’identification et des identités des partenaires. Vos partenaires peuvent collaborer avec vous même s’ils ne disposent pas d’un service informatique. Par exemple, vous pouvez collaborer avec un sous-traitant qui possède seulement une adresse e-mail personnelle ou professionnelle et qui n’utilise aucune solution de gestion des identités gérée par un service informatique.

Donner un accès aux utilisateurs externes est beaucoup plus facile que dans une fédération. Vous n’avez pas besoin de faire appel à un administrateur Active Directory pour créer et gérer des comptes d’utilisateurs externes. Tout utilisateur autorisé peut inviter d’autres utilisateurs. Un responsable opérationnel peut, par exemple, inviter des utilisateurs externes à collaborer avec son équipe. Quand la collaboration n’est plus nécessaire, vous pouvez facilement supprimer ces utilisateurs externes.

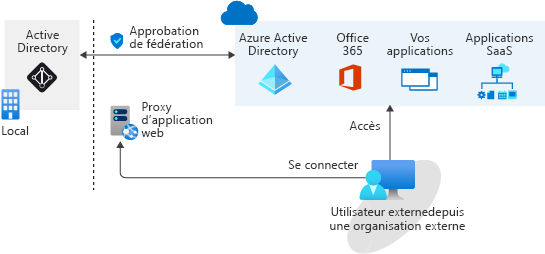

Une fédération est plus complexe. Dans une fédération, vous établissez une relation d’approbation avec une autre organisation ou une collection de domaines, pour partager l’accès à un ensemble de ressources. Vous utilisez peut-être un fournisseur d’identité local et un service d’autorisation comme Active Directory Federation Services (ADFS) qui a une relation d’approbation établie avec Microsoft Entra ID. Pour accéder aux ressources, tous les utilisateurs doivent fournir leurs informations d’identification et s’authentifier auprès du serveur AD FS. Pour les personnes qui tentent de s’authentifier à partir d’un emplacement externe au réseau interne, vous devez configurer un proxy d’application web. L’architecture requise peut ressembler à celle présentée dans le diagramme suivant :

Une fédération locale avec Microsoft Entra ID peut être une solution appropriée si votre organisation souhaite que toutes les authentifications auprès de ressources Azure s’effectuent dans l’environnement local. Les administrateurs peuvent implémenter des niveaux de contrôle d’accès plus rigoureux, mais cela signifie que si votre environnement local est en panne, les utilisateurs ne peuvent pas accéder aux ressources et aux services Azure dont ils ont besoin.

Avec une collaboration B2B, les équipes externes ont l’accès nécessaire aux ressources et services Azure, avec les autorisations appropriées. Vous n’avez pas à établir une fédération et une relation d’approbation, et l’authentification n’est pas dépendante d’un serveur local. L’authentification est effectuée directement via Azure. La collaboration s’en trouve simplifiée, et vous n’avez pas à vous soucier des problèmes de connexion rencontrés par les utilisateurs quand un annuaire local n’est pas disponible.