Sécuriser les machines virtuelles migrées

Vous avez terminé la migration de vos charges de travail vers le Cloud. Ce pilote impliquait un petit ensemble de machines virtuelles comprenant des applications relativement anciennes, qui ne sont pas considérées comme critiques. Vous avez appris beaucoup sur le fonctionnement du processus de migration et êtes désormais prêt à déplacer un plus grand nombre de charges de travail plus complexes vers Azure.

Le déplacement de vos charges de travail vers le Cloud ne vous libère pas de toutes vos responsabilités en matière de sécurité de votre système d’exploitation, de vos applications et de vos données. Bien que la plateforme Azure offre une infrastructure sécurisée, il existe un modèle de responsabilité de sécurité partagé. Vous devez vous assurer que votre environnement Azure est sécurisé au niveau des couches administration, application et réseau.

Et si la sécurisation de votre environnement est une activité continue, vous devez effectuer certaines actions juste après la migration pour garantir la protection et la sécurité de vos charges de travail.

Dans cette unité, vous découvrirez les techniques que vous pouvez utiliser pour sécuriser vos machines virtuelles récemment migrées immédiatement après la migration. Vous allez continuer à ajuster les contrôles de sécurité sur vos charges de travail et vos applications au fil du temps, à mesure que vous vous efforcez de protéger les données et les ressources de vos clients.

Améliorer la résilience des machines virtuelles

Vos clients s’attendent à ce que vos applications soient disponibles lorsqu’ils doivent les utiliser, et à ce que leurs données sont sûres. Les menaces informatiques vont croissantes et les temps d’arrêt non planifiés des applications se produisent et peuvent nuire à l’expérience utilisateur.

Les utilisateurs peuvent rencontrer des temps d’arrêt des applications dans un environnement cloud pour diverses raisons. Assurez-vous que vos machines virtuelles migrées ont un niveau de résilience suffisant en implémentant une solution de sauvegarde et de récupération.

Dans un premier temps, envisagez d’utiliser le service de sauvegarde Azure. La sauvegarde Azure est intégrée dans Azure et ne nécessite aucune infrastructure supplémentaire.

À l’aide de la sauvegarde Azure, vous pouvez planifier des sauvegardes régulières de machines virtuelles Windows ou Linux entières, de fichiers et de dossiers, voire d’une base de données SQL. Pour les scénarios plus complexes, vous souhaiterez envisager des options supplémentaires pour améliorer la résilience, mais la sauvegarde Azure vous permet d’imposer immédiatement un contrôle de sécurité sur vos machines virtuelles migrées.

Pour améliorer encore votre solution, configurez l’authentification multifacteur (MFA) afin que seuls les utilisateurs autorisés puissent effectuer des opérations de sauvegarde critiques.

Limiter l’accès entrant aux machines virtuelles

Avec vos charges de travail maintenant dans le Cloud, les machines virtuelles Azure peuvent devenir vulnérables aux attaques de sécurité via des ports de gestion ouverts, tels que le port 3389. Les adresses IP Azure sont bien connues et les pirates les sondent continuellement pour réaliser des attaques sur les ports 3389 ouverts. Si une personne malveillante peut accéder à une machine virtuelle via un port de gestion ouvert, elle peut pénétrer dans votre environnement.

Pour réduire le risque d’attaques par le biais de ports ouverts, vous pouvez limiter l’accès entrant à vos machines virtuelles. À l’aide d’Azure Security Center, activez l’accès juste-à-temps (JIT) à la machine virtuelle. JIT utilise des groupes de sécurité réseau (NSG) et des règles de trafic entrant qui limitent la durée d’ouverture d’un port spécifique.

Vous configurez une stratégie JIT sur une machine virtuelle individuelle. Vous pouvez le faire à partir de la machine virtuelle, directement ou par programme, à partir du Security Center. La stratégie spécifie les règles permettant aux utilisateurs de se connecter aux machines virtuelles.

Si un utilisateur dispose d’autorisations sur la machine virtuelle, une requête d’accès est approuvée et Security Center configure les groupes NSG pour autoriser le trafic entrant sur les ports sélectionnés pendant la durée spécifiée dans la stratégie. Après l’expiration de la durée, Security Center rétablit le pare-feu et les règles antérieures applicables aux NSG.

Chiffrer les disques

Les violations de sécurité qui entraînent la perte de données peuvent avoir des conséquences graves, ce qui entraîne généralement des pénalités juridiques et financières majeures pour les entreprises dans lesquelles des violations se produisent. Naturellement, les initiatives de conformité majeures, telles que HIPAA et PCI, ont des exigences de chiffrement de données fortes.

Le chiffrement des données protège contre la perte ou le vol d’un appareil en empêchant tout accès ou retrait non autorisé du disque dur. Il protège également les fichiers internes au cas où une personne malveillante tenterait d’y accéder par d’autres méthodes.

Pour protéger vos machines virtuelles Azure, vous pouvez utiliser Azure Disk Encryption pour chiffrer vos disques de machines virtuelles Windows et Linux. Le chiffrement de disque tire parti de BitLocker pour Windows et DM-Crypt pour Linux pour le chiffrement de volume pour le système d’exploitation et les disques de données.

Vous pouvez utiliser une clé de chiffrement créée par Azure ou fournir votre propre clé de chiffrement sauvegardée dans Azure Key Vault. Avec la fonctionnalité Azure Disk Encryption, les données de la machine virtuelle IaaS sont sécurisées au repos (sur disque) et pendant le démarrage de la machine virtuelle.

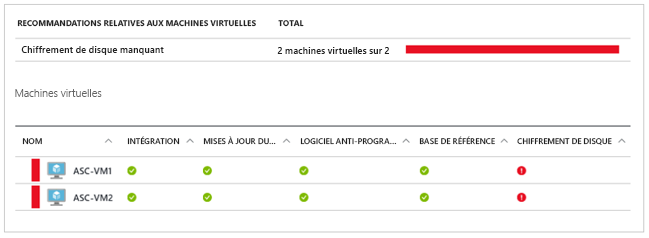

Azure Security Center fournit un ensemble d’outils pour la surveillance et la gestion de la sécurité des machines virtuelles et d’autres ressources de cloud computing avec le cloud public Azure. Si vous utilisez Azure Security Center, il vous avertit si vous avez des machines virtuelles qui ne sont pas chiffrées et vous recommande de les chiffrer.