Planifier les paramètres de sécurité par défaut

La gestion de la sécurité peut s’avérer ardue lorsque les attaques courantes liées aux identités, telles que la pulvérisation de mot de passe, la relecture et le hameçonnage, deviennent de plus en plus monnaie courante. Les paramètres de sécurité par défaut fournissent des paramètres par défaut sécurisés que Microsoft gère pour le compte des organisations afin de garantir la sécurité des clients jusqu’à ce que les organisations soient prêtes à gérer leur propre histoire de sécurité des identités. Les paramètres de sécurité par défaut fournissent des paramètres de sécurité préconfigurés, tels que :

Exiger que tous les utilisateurs s’inscrivent pour l’authentification multifacteur.

Exigez des administrateurs qu’ils effectuent l’authentification multifacteur.

En restreignant les protocoles d’authentification hérités.

Exigez des utilisateurs qu’ils effectuent l’authentification multifacteur, lorsque cela est nécessaire.

En protégeant des activités privilégiées, telles que l’accès au Portail Azure.

Disponibilité

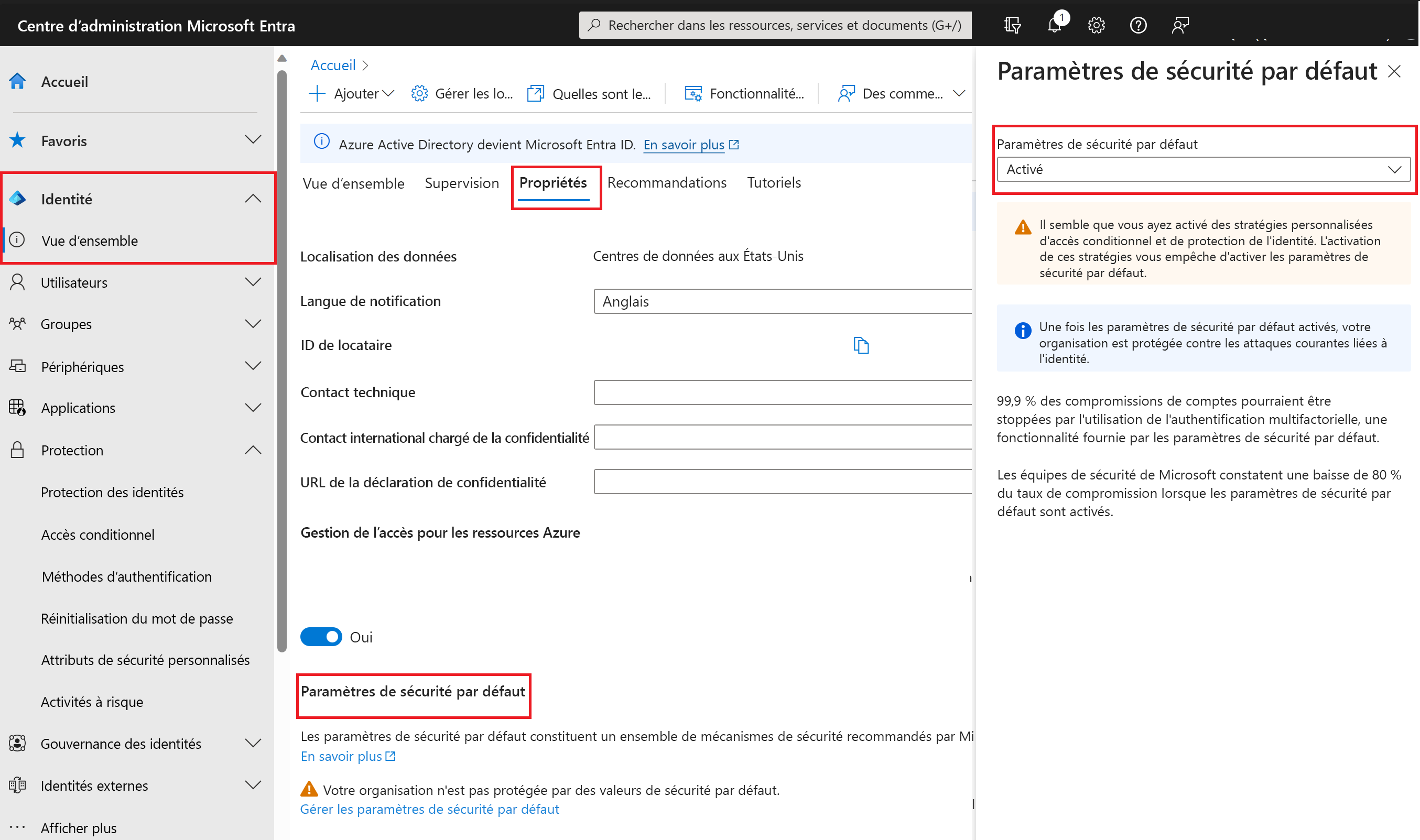

Les paramètres par défaut de sécurité Microsoft sont accessibles à tout le monde. Le but est de s’assurer que toutes les organisations bénéficient d’un niveau de sécurité de base activé, sans coût supplémentaire. Vous activez les paramètres de sécurité par défaut dans le Portail Azure. Si votre locataire a été créé le 22 octobre 2019 ou à une date ultérieure, il est possible que les paramètres de sécurité par défaut soient déjà activés dans votre locataire. Pour protéger tous nos utilisateurs, la fonctionnalité de paramètres de sécurité par défaut est appliquée à tous les nouveaux locataires créés.

À qui cela s’adresse-t-il ?

| Qui doit utiliser les paramètres par défaut de sécurité ? | Qui ne doit pas utiliser les paramètres par défaut de sécurité ? |

|---|---|

| Les organisations qui souhaitent augmenter leur niveau de sécurité, mais ne savent pas comment ou par où commencer | Les organisations utilisant des stratégies d’accès conditionnel pour regrouper les signaux, prendre des décisions et appliquer des stratégies organisationnelles |

| Les organisations utilisant le niveau gratuit de licences Microsoft Entra ID | Organisations disposant de licences Microsoft Entra ID Premium |

| Les organisations avec des exigences de sécurité complexes qui justifient l’utilisation de l’accès conditionnel |

Stratégies appliquées

Inscription à l’authentification multifacteur unifiée

Tous les utilisateurs de votre locataire doivent s’inscrire à l’authentification multifacteur (MFA) par le formulaire d’authentification multifacteur. Les utilisateurs disposent de 14 jours pour s’inscrire à l’authentification multifacteur dans Microsoft Entra ID, qui fait partie de Microsoft Entra, à l’aide de l’application Microsoft Authenticator. Au bout de ces 14 jours, l’utilisateur ne sera plus en mesure de se connecter, jusqu’à ce que l’inscription soit effectuée. Ainsi, la période de 14 jours d’un utilisateur commence après la première connexion interactive réussie, une fois les paramètres de sécurité par défaut activés.

Protection des administrateurs

Les utilisateurs disposant d’un accès privilégié ont un accès plus large à votre environnement. En raison de l’importance de ces comptes, vous devez leur accorder une attention particulière. Une méthode courante pour améliorer la protection de comptes privilégiés consiste à demander une forme de vérification de compte plus stricte pour se connecter. Dans Microsoft Entra ID, vous pouvez obtenir une vérification plus élevée des comptes en exigeant l’authentification multifacteur.

Une fois l’inscription terminée avec l’authentification multifacteur, les neuf rôles Administrateur Microsoft Entra suivants sont nécessaires pour effectuer une authentification supplémentaire chaque fois qu’ils se connectent :

- Administrateur général

- Administrateur SharePoint

- Administrateur Exchange

- Administrateur de l’accès conditionnel

- Security Administrator

- Administrateur du support technique

- Administrateur de facturation

- Administrateur d'utilisateurs

- Administrateur d’authentification

Protection de tous les utilisateurs

Nous avons tendance à considérer que les comptes administrateur sont les seuls qui nécessitent des couches d’authentification supplémentaires. Les administrateurs ont largement accès à des informations sensibles et peuvent modifier des paramètres à l’échelle d’un abonnement. Pourtant, les attaquants ciblent souvent les utilisateurs finaux.

Une fois que ces personnes malveillantes ont accès, elles peuvent demander l’accès aux informations privilégiées pour le compte du détenteur du compte d’origine. Elles peuvent même télécharger l’annuaire entier pour effectuer une attaque par hameçonnage sur l’ensemble de votre organisation.

Une méthode courante pour améliorer la protection de tous les utilisateurs consiste à demander une forme de vérification de compte plus stricte, telle que l’authentification multifacteur, pour tous. Lorsque les utilisateurs ont terminé l’inscription de l’authentification multifacteur, ils sont invités à fournir une authentification supplémentaire chaque fois que nécessaire. Cette fonctionnalité protège toutes les applications inscrites avec Microsoft Entra ID, y compris les applications SaaS.

Blocage de l’authentification héritée

Pour permettre à vos utilisateurs d’accéder facilement à vos applications cloud, Microsoft Entra ID prend en charge un éventail de protocoles d’authentification, notamment l’authentification héritée. L’authentification héritée est une requête d’authentification effectuée par :

- Les clients Office qui n'utilisent pas l'authentification moderne (par exemple, un client Office 2010). L’authentification moderne englobe des clients qui implémentent des protocoles, tels que OAuth 2.0, pour prendre en charge des fonctionnalités telles que l’authentification multifacteur et les cartes à puce. L’authentification héritée ne prend généralement en charge que des mécanismes moins sécurisés, tels que les mots de passe.

- Client utilisant des protocoles de messagerie tels que IMAP, SMTP ou POP3.

Aujourd’hui, la majorité des tentatives de connexion compromettantes ont pour origine l’authentification héritée. L’authentification héritée ne prend pas en charge l’authentification multifacteur. Même si une stratégie d’authentification multifacteur est activée sur votre annuaire, un attaquant peut s’authentifier à l’aide d’un protocole plus ancien et contourner l’authentification multifacteur.

Lorsque les paramètres de sécurité par défaut sont activés dans votre locataire, toutes les demandes d’authentification effectuées par un protocole hérité sont bloquées. Les paramètres par défaut de sécurité bloquent l’authentification de base Exchange Active Sync.