Planifier les stratégies d’accès conditionnel

La planification de votre déploiement d’accès conditionnel joue un rôle capital dans la réussite de la stratégie d’accès de votre organisation pour les applications et les ressources.

Dans un monde où la mobilité et le cloud sont la priorité, vos utilisateurs accèdent, en tous lieux, aux ressources de votre organisation depuis un large éventail d’appareils et d’applications. Ainsi, s’attacher exclusivement au contrôle des personnes accédant à une ressource ne suffit plus. Vous devez également tenir compte de l’endroit où l’utilisateur se trouve, de l’appareil qui est utilisé, de la ressource à laquelle il accède, et bien plus encore.

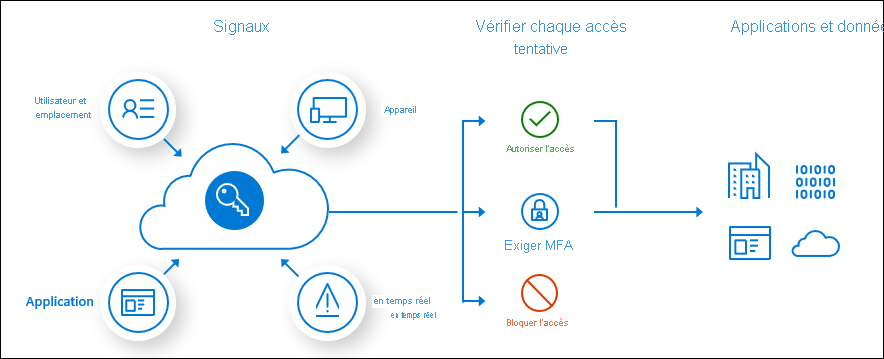

L’accès conditionnel (CA) Microsoft Entra analyse des signaux, comme l’utilisateur, l’appareil et la localisation, afin d’automatiser les décisions et d’appliquer les stratégies d’accès propres à l’organisation pour la ressource. Vous pouvez utiliser des stratégies d’accès conditionnel pour appliquer des contrôles d’accès tels que l’authentification multifacteur (MFA). Les stratégies d’accès conditionnel vous permettent d’inviter des utilisateurs à l’authentification multifacteur lorsque cela est nécessaire pour la sécurité et à ne pas le leur demander lorsque cela n’est pas nécessaire.

Bien que les paramètres de sécurité par défaut garantissent un niveau de sécurité De base, votre organisation a besoin de plus de souplesse que celle offerte par les paramètres de sécurité par défaut. Vous pouvez utiliser l’accès conditionnel pour personnaliser les paramètres de sécurité par défaut avec une plus grande granularité, et pour configurer de nouvelles stratégies qui répondent à vos besoins.

Avantages

Les avantages du déploiement de l’accès conditionnel sont les suivants :

- Meilleure productivité. N’interrompt que les utilisateurs dotés d’une condition de connexion, telle que MFA, lorsqu’un ou plusieurs signaux le justifient. Les stratégies d’accès conditionnel vous permettent de contrôler le moment auquel les utilisateurs sont invités à utiliser l’authentification multifacteur, quand l’accès est bloqué et quand les utilisateurs doivent utiliser un appareil de confiance.

- Gérer le risque. Automatiser l’évaluation des risques avec des conditions de stratégie signifie que les connexions risquées sont immédiatement identifiées et corrigées ou bloquées. Le couplage de l’accès conditionnel à Identity Protection, qui détecte les anomalies et les événements suspects, vous permet de cibler le moment où l’accès aux ressources est bloqué ou contrôlé.

- Gouvernance et conformité des adresses. L’accès conditionnel vous permet d’auditer l’accès aux applications, de présenter les conditions d’utilisation pour le consentement et de restreindre l’accès en fonction des stratégies de conformité.

- Gestion des coûts. Le déplacement des stratégies d’accès vers Microsoft Entra ID réduit le recours à des solutions locales ou personnalisées pour l’accès conditionnel, ainsi que leurs coûts d’infrastructure associés.

- Zéro confiance. L’accès conditionnel vous permet de passer à un environnement de confiance nulle.

Comprendre les composants des stratégies d’accès conditionnel

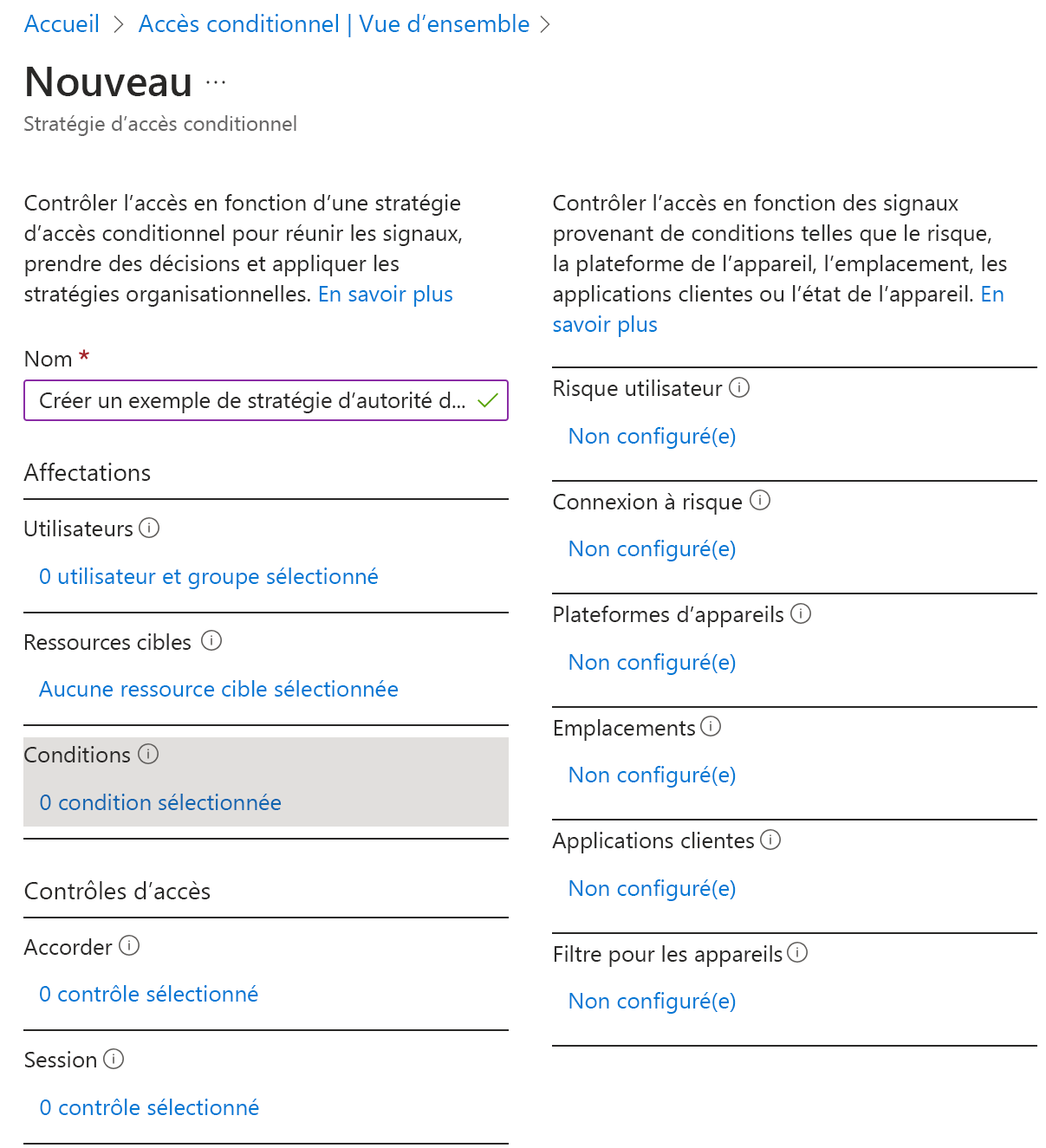

Les stratégies d’accès conditionnel sont des instructions de type si-alors : si une affectation est remplie, alors appliquer ces contrôles d’accès. Lorsque l’administrateur configure des stratégies d’autorité de certification, les conditions sont appelées affectations. Les stratégies d’accès conditionnel vous permettent d’appliquer des contrôles d’accès aux applications de votre organisation, en fonction de certaines affectations.

Les affectations définissent les utilisateurs et les groupes qui doivent être concernés par la stratégie, les applications cloud ou les actions auxquelles la stratégie s’applique, ainsi que les conditions dans lesquelles la stratégie s’applique. Les paramètres de contrôle d’accès octroient ou bloquent l’accès à différentes applications cloud et peuvent permettre des expériences limitées dans des applications cloud spécifiques.

Questions courantes sur les affectations, les contrôles d’accès et les contrôles de session :

- Utilisateurs et groupes : quels utilisateurs et groupes seront inclus ou exclus de la stratégie ? Cette stratégie peut-elle inclure tous les utilisateurs, groupes d’utilisateurs particuliers, rôles d’annuaire ou utilisateurs externes ?

- Applications cloud ou actions : à quelles applications la stratégie s’applique-t-elle ? Quelles actions de l’utilisateur seront soumises à cette stratégie ?

- Conditions : quelles plateformes d’appareils seront incluses ou exclues de la stratégie ? Quels sont les emplacements approuvés de l’organisation ?

- Contrôles d’accès : Voulez-vous octroyer l’accès aux ressources en implémentant des exigences telles que l’authentification multifacteur, des appareils marqués comme conformes ou des appareils à jointure hybride Microsoft Entra ?

- Contrôles de session : voulez-vous contrôler l’accès aux applications cloud en implémentant des exigences telles que des autorisations ou des contrôles d’application par accès conditionnel ?

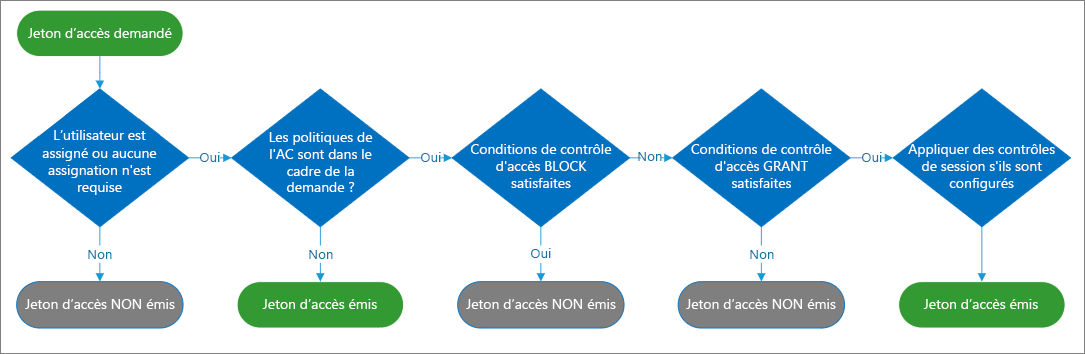

Émission de jetons d’accès

Les jetons d’accès permettent aux clients d’appeler de manière sécurisée des API web protégées et ils sont utilisés par les API web pour effectuer l’authentification et l’autorisation. Selon la spécification OAuth, les jetons d'accès sont des chaînes opaques sans format défini. Certains fournisseurs d’identité (IDP) utilisent des GUID. D’autres utilisent des objets BLOB chiffrés. La plateforme d’identités Microsoft utilise un large éventail de formats de jeton d’accès en fonction de la configuration de l’API qui accepte le jeton.

Il est important de comprendre comment les jetons d’accès sont émis.

Remarque

Si aucune affectation n’est requise et qu’aucune stratégie d’accès conditionnel n’est appliquée, le comportement par défaut consiste à émettre un jeton d’accès.

Par exemple, imaginons une stratégie dans laquelle :

SI l’utilisateur est dans le groupe 1, ALORS forcer MFA sur l’accès à l’application 1.

Si un utilisateur qui n’est pas dans le groupe 1 tente d’accéder à l’application, aucune condition « If » n’est remplie et un jeton est émis. L’exclusion d’utilisateurs hors du groupe 1 nécessite une stratégie distincte qui permet de bloquer tous les autres utilisateurs.

Suivre les bonnes pratiques

L’infrastructure d’accès conditionnel vous offre une grande flexibilité de configuration. Toutefois, une grande flexibilité implique également que vous examiniez soigneusement chaque stratégie de configuration avant de la mettre en œuvre, afin d’éviter des résultats indésirables.

Configurer des comptes d’accès d’urgence

Si votre stratégie est mal configurée, elle peut verrouiller les organisations à l’extérieur du portail Azure. Vous pouvez pallier le verrouillage accidentel d’administrateurs en créant quelques comptes d’accès d’urgence dans votre organisation. Vous en saurez plus sur les comptes d’accès d’urgence plus loin dans ce cours.

Configurer le mode Rapport seul

Il peut ne pas être aisé de prévoir le nombre et les noms des utilisateurs concernés par des initiatives de déploiement courantes, comme :

- Le blocage de l’authentification héritée.

- L’obligation d’utiliser MFA.

- L’implémentation de stratégies de connexion à risque.

Le mode Rapport uniquement permet aux administrateurs d’évaluer les stratégies d’accès conditionnel avant de les activer dans leur environnement.

Exclure les pays depuis lesquels vous n’espérez jamais aucune connexion

Microsoft Entra ID vous permet de créer des emplacements nommés. Créez un emplacement nommé qui comprend tous les pays à partir desquels vous n’escomptez jamais qu’une connexion se produise. Créez ensuite une stratégie pour toutes les applications qui bloquent la connexion à partir de cet emplacement nommé. Veillez à exempter vos administrateurs de cette stratégie.

Stratégies courantes

Quand vous planifiez votre solution de stratégie d’accès conditionnel, déterminez si vous devez créer des stratégies pour obtenir les résultats suivants.

Exiger une authentification multifacteur. Les cas d’usage courants incluent l’exigence de MFA par les administrateurs, pour des applications spécifiques, pour tous les utilisateurs ou à partir d’emplacements réseau non fiables.

Répondre aux comptes potentiellement compromis. Trois stratégies par défaut peuvent être activées : exiger que tous les utilisateurs s’inscrivent à l’authentification multifacteur, exiger une modification de mot de passe pour les utilisateurs à haut risque et exiger l’authentification multifacteur pour les utilisateurs avec un risque de connexion moyen ou élevé.

Exiger des appareils gérés. L’augmentation du nombre d’appareils pris en charge pour accéder aux ressources cloud permet d’améliorer la productivité de vos utilisateurs. Il est probable que vous ne souhaitiez pas que des appareils dont le niveau de protection est inconnu puissent accéder à certaines ressources de votre environnement. Pour ces ressources, exigez que les utilisateurs y accèdent uniquement au moyen d’un appareil géré.

Exiger des applications clientes approuvées. Les employés utilisent leurs appareils mobiles pour des tâches à la fois personnelles et professionnelles. Pour les scénarios BYOD, vous devez décider si vous voulez gérer l’appareil entièrement, ou seules les données qu’il contient. Si vous gérez uniquement les données et les accès, vous pouvez exiger des applications cloud approuvées qui peuvent protéger vos données d’entreprise.

Bloquer l’accès. Le blocage de l’accès remplace toutes les autres affectations pour un utilisateur et a la possibilité d’empêcher l’ensemble de votre organisation de se connecter à votre locataire. Il peut être utilisé, lorsque vous migrez une application vers Microsoft Entra ID par exemple, mais que vous n’êtes pas encore prêt à ce que tout le monde s’y connecte. Vous pouvez également empêcher certains emplacements réseau d’accéder à vos applications cloud ou empêcher des applications utilisant l’authentification héritée d’accéder aux ressources de votre locataire.

Important

Si vous créez une stratégie pour bloquer l’accès de tous les utilisateurs, veillez à exclure de la stratégie les comptes d’accès d’urgence, et éventuellement tous les administrateurs.

Générer et tester les stratégies

À chaque étape de votre déploiement, assurez-vous que les évaluations effectuées donnent les résultats attendus.

Lorsque de nouvelles stratégies sont prêtes, déployez-les en phases dans l’environnement de production :

- Indiquez aux utilisateurs finaux les changements internes.

- Commencez par un petit ensemble d’utilisateurs et vérifiez que la stratégie se comporte comme prévu.

- Quand vous étendez une stratégie à davantage d’utilisateurs, continuez à exclure tous les administrateurs. De cette façon, au moins une personne a accès à la stratégie si un changement est nécessaire.

- N’appliquez une stratégie à tous les utilisateurs qu’après l’avoir testée minutieusement. Vérifiez que vous disposez au moins d’un compte administrateur auquel une stratégie ne s’applique pas.

Créer des utilisateurs de test

Créez un ensemble d’utilisateurs de test qui reflète les utilisateurs de votre environnement de production. La création d’utilisateurs de test vous permet de vérifier que vos stratégies fonctionnent comme prévu avant d’impacter les utilisateurs réels, et de risquer d’interrompre leur accès aux applications et aux ressources.

Certaines organisations ont des locataires de test dans ce but. Toutefois, il peut être difficile de recréer toutes les conditions et les applications dans un locataire de test pour tester intégralement le résultat d’une stratégie.

Créer un plan de test

Le plan de test est important pour comparer les résultats attendus et les résultats réels. Vous devez toujours avoir un objectif avant de tester quelque chose. Le tableau suivant décrit des exemples de cas de test. Ajustez les scénarios et les résultats attendus en fonction de la configuration de vos stratégies d’accès conditionnel.

| Nom de la stratégie | Scénario | Résultat attendu |

|---|---|---|

| Exiger l’authentification multifacteur | L’utilisateur autorisé se connecte à l’application quand il est dans un emplacement approuvé / au bureau | L’utilisateur n’est pas invité à utiliser l’authentification multifacteur. L’utilisateur dispose d’un droit d’accès. L’utilisateur se connecte à partir d’un emplacement approuvé. Vous pouvez choisir d’exiger l’authentification multifacteur dans ce cas. |

| Exiger l’authentification multifacteur | L’utilisateur autorisé se connecte à l’application quand il n’est pas dans un emplacement approuvé / au bureau | L’utilisateur est invité à utiliser l’authentification multifacteur et peut se connecter |

| Exiger l’authentification multifacteur (pour les administrateurs) | L’administrateur général se connecte à l’application | L’administrateur est invité à utiliser l’authentification multifacteur |

| Connexions risquées | L’utilisateur se connecte à l’application à l’aide d’un navigateur non approuvé | L’utilisateur est invité à utiliser l’authentification multifacteur |

| Gestion des périphériques | L’utilisateur autorisé tente de se connecter à partir d’un appareil autorisé | Accès accordé |

| Gestion des appareils | L’utilisateur autorisé tente de se connecter à partir d’un appareil non autorisé | Accès bloqué |

| Changement de mot de passe pour les utilisateurs à risque | L’utilisateur autorisé tente de se connecter avec des informations d’identification compromises (connexion à risque élevé) | L’utilisateur est invité à changer le mot de passe ou l’accès est bloqué selon votre stratégie |

Conditions de licence :

- Microsoft Entra ID gratuit – Aucun accès conditionnel

- Abonnement gratuit à Office 365 : Aucun accès conditionnel

- Microsoft Entra ID Premium 1 (ou Microsoft 365 E3 et les versions ultérieures) : Travail de l’accès conditionnel basé sur des règles standard

- Microsoft Entra ID Premium 2 : Accès conditionnel et vous pouvez également utiliser les options de connexion risquée, d’utilisateurs à risque et de connexion basée sur les risques (à partir d’Identity Protection)