Implémenter des contrôles d’application

Le contrôle d’application par accès conditionnel permet de superviser et de contrôler en temps réel les sessions et accès utilisateur aux applications en fonction des stratégies d’accès et de session. Les stratégies d’accès et de session s’utilisent sur le portail Microsoft Defender for Cloud Apps pour affiner davantage les filtres et définir les mesures à prendre pour un utilisateur.

Contrôle d’application par accès conditionnel

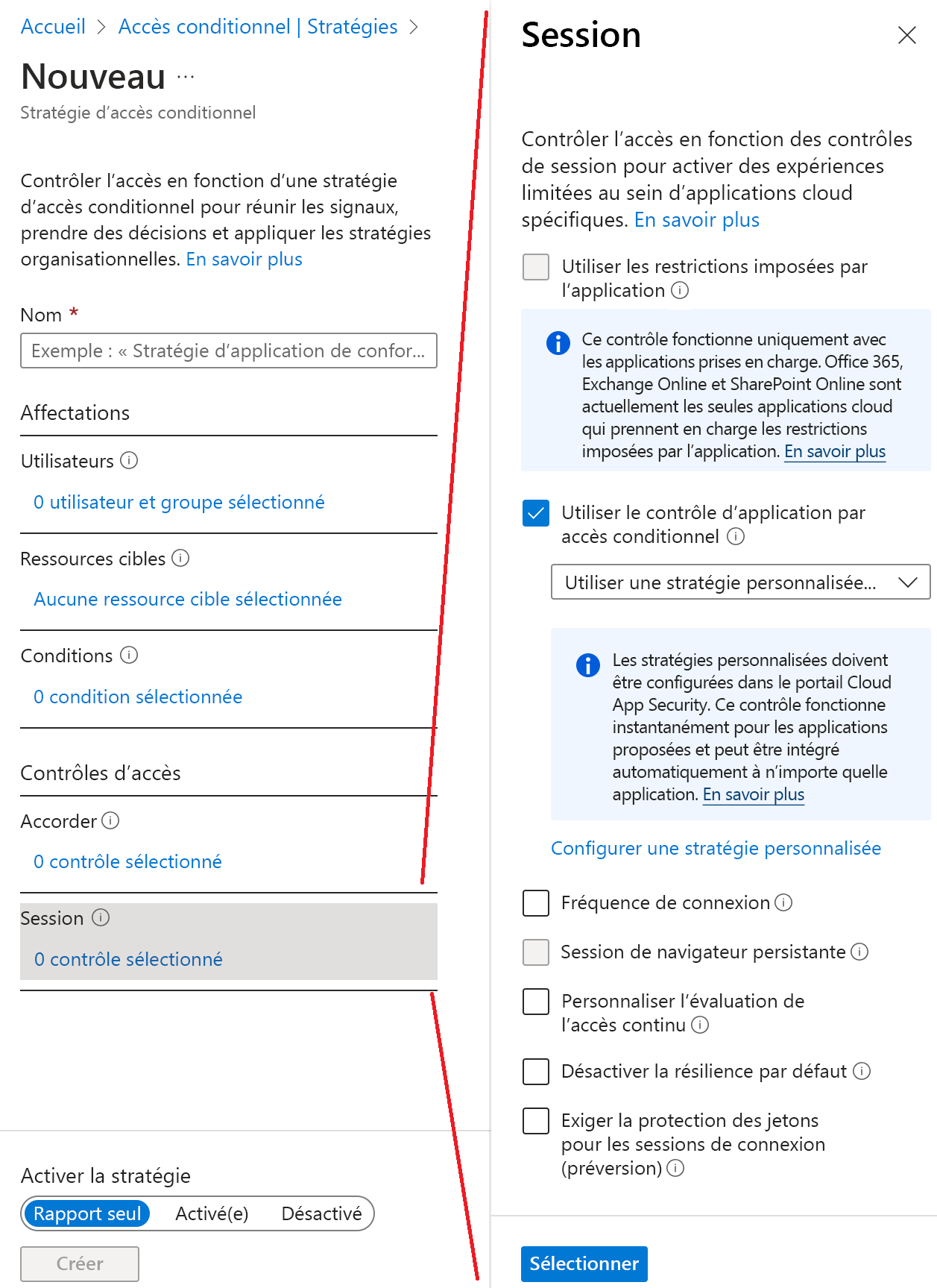

Le contrôle d’application par accès conditionnel utilise une architecture de proxy inverse et il est intégré de manière unique à l’accès conditionnel Microsoft Entra. L’accès conditionnel Microsoft Entra vous permet d’appliquer des contrôles d’accès aux applications de votre organisation en fonction de certaines conditions. Les conditions définissent à qui (utilisateur ou groupe d’utilisateurs), à quoi (quelles applications cloud) et où (quels emplacements et réseaux) s’applique une stratégie d’accès conditionnel. Une fois que vous avez déterminé les conditions, vous pouvez router les utilisateurs vers Microsoft Defender for Cloud Apps afin de protéger les données avec un contrôle d’application par accès conditionnel en appliquant des contrôles d’accès et de session.

Avec les stratégies d’accès et de session, vous pouvez :

- Empêcher l’exfiltration de données : vous pouvez bloquer le téléchargement, les opérations couper et copier, ainsi que l’impression des documents à contenu sensible sur les appareils non managés, par exemple.

- Protéger au téléchargement : au lieu de bloquer le téléchargement de documents à contenu sensible, vous pouvez exiger l’étiquetage et la protection des documents avec Azure Information Protection. Cette action garantit que le document est protégé et que l’accès utilisateur est limité dans une session potentiellement risquée.

- Empêcher le chargement de fichiers sans étiquette : avant qu’un fichier à contenu sensible puisse être chargé, distribué et utilisé par d’autres personnes, il est important de s’assurer que le fichier est configuré avec l’étiquette et la protection appropriées. Vous pouvez bloquer le chargement des fichiers sans étiquette qui ont du contenu sensible tant que l’utilisateur n’a pas classifié leur contenu.

- Vérifier la conformité des sessions utilisateur : les utilisateurs à risque font l’objet d’une supervision quand ils se connectent à des applications et les actions qu’ils effectuent durant la session sont journalisées. Vous pouvez examiner et analyser le comportement des utilisateurs pour comprendre où et dans quelles conditions les stratégies de session doivent être appliquées à l’avenir.

- Bloquer l’accès : vous pouvez bloquer l’accès de façon précise pour des applications et des utilisateurs spécifiques en fonction de plusieurs facteurs de risque. Par exemple, vous pouvez les bloquer s’ils utilisent des certificats clients comme moyen de gérer les appareils.

- Bloquer des activités personnalisées : certaines applications ont des scénarios uniques qui comportent un risque, par exemple, l’envoi de messages avec du contenu sensible dans des applications, telles que Microsoft Teams ou Slack. Dans ce genre de scénarios, vous pouvez analyser les messages pour rechercher la présence de contenu sensible et les bloquer en temps réel.

Procédure : Exiger une stratégie de protection d’application pour l’accès aux applications cloud avec l’accès conditionnel

Les appareils mobiles sont régulièrement utilisés pour effectuer des tâches aussi bien personnelles que professionnelles. Tout en veillant à ce que le personnel puisse être productif, les organisations veulent également empêcher la perte de données depuis des applications potentiellement non sécurisées. Avec l’accès conditionnel, les organisations peuvent limiter l’accès aux seules applications clientes approuvées (avec une authentification moderne).

Cette section présente deux scénarios permettant de configurer des stratégies d’accès conditionnel pour des ressources comme Microsoft 365, Exchange Online et SharePoint Online.

Remarque

Pour exiger des applications clientes approuvées pour les appareils iOS et Android, ces derniers doivent d’abord s’inscrire auprès de Microsoft Entra ID.

Scénario 1 : Les applications Microsoft 365 demandent une application cliente approuvée

Dans ce scénario, Contoso a décidé que les utilisateurs se servant d’appareils mobiles peuvent accéder à tous les services Microsoft 365, à condition qu’ils utilisent des applications clientes approuvées, comme Outlook Mobile, OneDrive et Microsoft Teams. Tous les utilisateurs de Contoso se connectent déjà à l’aide d’informations d’identification Microsoft Entra et disposent de licences qui leur sont attribuées, notamment Microsoft Entra ID Premium P1 ou P2 et Microsoft Intune.

Les organisations doivent effectuer les trois étapes suivantes pour exiger l’utilisation d’une application cliente approuvée sur des appareils mobiles.

Étape 1 : Stratégie pour les clients à authentification moderne basés sur Android et iOS, nécessitant l’utilisation d’une application cliente approuvée lors de l’accès à Exchange Online

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur général, administrateur de la sécurité ou administrateur de l’accès conditionnel.

Accédez à Identity, puis Protection, enfin à Accès conditionnel.

Sélectionnez +Créer une stratégie.

Donnez un nom à votre stratégie. Nous recommandons aux organisations de créer une norme explicite pour les noms de leurs stratégies.

Sous Affectations, sélectionnez Utilisateurs et groupes.

- Sous Inclure, sélectionnez Tous les utilisateurs ou les Utilisateurs et groupes particuliers auxquels vous souhaitez appliquer cette stratégie.

- Sélectionnez Terminé.

Sous Applications cloud ou actions, puis Inclure, sélectionnez Office 365.

Sous Conditions, sélectionnez Plateformes d’appareils.

- Définissez Configurer sur Oui.

- Incluez Android et iOS.

Sous Conditions, sélectionnez Applications clientes (préversion) .

- Définissez Configurer sur Oui.

- Sélectionnez Applications mobiles et clients de bureau et Clients de l’authentification moderne.

Sous Contrôles d’accès, puis Octroyer, sélectionnez Accorder l’accès, Demander l’approbation de l’application cliente, puis sélectionnez Sélectionner.

Confirmez vos paramètres et réglez Activer la stratégie sur Activé.

Sélectionnez Créer pour créer et activer votre stratégie.

Étape 2 : Configurer une stratégie d’accès conditionnel Microsoft Entra pour Exchange Online avec ActiveSync (EAS).

Accédez à Identity, puis Protection, enfin à Accès conditionnel.

Sélectionnez +Créer une stratégie.

Donnez un nom à votre stratégie. Nous recommandons aux organisations de créer une norme explicite pour les noms de leurs stratégies.

Sous Affectations, sélectionnez Utilisateurs et groupes.

- Sous Inclure, sélectionnez Tous les utilisateurs ou les Utilisateurs et groupes particuliers auxquels vous souhaitez appliquer cette stratégie.

- Sélectionnez Terminé.

Sous Applications cloud ou actions, puis Inclure, sélectionnez Office 365 Exchange Online.

Sous Conditions :

Applications clientes (préversion) :

- Définissez Configurer sur Oui.

- Sélectionnez Applications mobiles et clients de bureau et Clients Exchange ActiveSync.

Sous Contrôles d’accès, puis Octroyer, sélectionnez Accorder l’accès, Demander l’approbation de l’application cliente, puis sélectionnez Sélectionner.

Confirmez vos paramètres et réglez Activer la stratégie sur Activé.

Sélectionnez Créer pour créer et activer votre stratégie.

Étape 3 : Configurer la stratégie Intune App Protection pour les applications clientes iOS et Android

Consultez l’article Guide pratique pour créer et assigner des stratégies de protection d’application afin de connaître les étapes de création des stratégies de protection d’application pour Android et iOS.

Scénario 2 : Exchange Online et SharePoint Online demandent une application cliente approuvée

Dans ce scénario, Contoso a décidé que les utilisateurs peuvent uniquement accéder aux e-mails et aux données SharePoint sur des appareils mobiles, à condition qu’ils utilisent une application cliente approuvée comme Outlook Mobile. Tous les utilisateurs de Contoso se connectent déjà à l’aide d’informations d’identification Microsoft Entra et disposent de licences qui leur sont attribuées, notamment Microsoft Entra ID Premium P1 ou P2 et Microsoft Intune.

Les organisations doivent effectuer les trois étapes suivantes pour exiger l’utilisation d’une application cliente approuvée sur des appareils mobiles et des clients ActiveSync.

Étape 1 : Stratégie pour les clients à authentification moderne basés sur Android et iOS, nécessitant l’utilisation d’une application cliente approuvée lors de l’accès à Exchange Online et SharePoint Online

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur général, administrateur de la sécurité ou administrateur de l’accès conditionnel.

Accédez à Identity, puis Protection, enfin à Accès conditionnel.

Sélectionnez Nouvelle stratégie.

Donnez un nom à votre stratégie. Nous recommandons aux organisations de créer une norme explicite pour les noms de leurs stratégies.

Sous Affectations, sélectionnez Utilisateurs et groupes.

- Sous Inclure, sélectionnez Tous les utilisateurs ou les Utilisateurs et groupes particuliers auxquels vous souhaitez appliquer cette stratégie.

- Sélectionnez Terminé.

Sous Applications cloud ou actions puis Inclure, sélectionnez Office 365 Exchange Online et Office 365 SharePoint Online.

Sous Conditions, sélectionnez Plateformes d’appareils.

- Définissez Configurer sur Oui.

- Incluez Android et iOS.

Sous Conditions, sélectionnez Applications clientes (préversion) .

- Définissez Configurer sur Oui.

- Sélectionnez Applications mobiles et clients de bureau et Clients de l’authentification moderne.

Sous Contrôles d’accès, puis Octroyer, sélectionnez Accorder l’accès, Demander l’approbation de l’application cliente, puis sélectionnez Sélectionner.

Confirmez vos paramètres et réglez Activer la stratégie sur Activé.

Sélectionnez Créer pour créer et activer votre stratégie.

Étape 2 : Stratégie pour les clients Exchange ActiveSync nécessitant l’utilisation d’une application cliente approuvée

Accédez à Identity, puis Protection, enfin à Accès conditionnel.

Sélectionnez Nouvelle stratégie.

Donnez un nom à votre stratégie. Nous recommandons aux organisations de créer une norme explicite pour les noms de leurs stratégies.

Sous Affectations, sélectionnez Utilisateurs et groupes.

- Sous Inclure, sélectionnez Tous les utilisateurs ou les Utilisateurs et groupes particuliers auxquels vous souhaitez appliquer cette stratégie.

- Sélectionnez Terminé.

Sous Applications cloud ou actions, puis Inclure, sélectionnez Office 365 Exchange Online.

Sous Conditions :

Applications clientes (préversion) :

- Définissez Configurer sur Oui.

- Sélectionnez Applications mobiles et clients de bureau et Clients Exchange ActiveSync.

Sous Contrôles d’accès, puis Octroyer, sélectionnez Accorder l’accès, Demander l’approbation de l’application cliente, puis sélectionnez Sélectionner.

Confirmez vos paramètres et réglez Activer la stratégie sur Activé.

Sélectionnez Créer pour créer et activer votre stratégie.

Étape 3 : Configurer la stratégie Intune App Protection pour les applications clientes iOS et Android

Consultez l’article Guide pratique pour créer et assigner des stratégies de protection d’application afin de connaître les étapes de création des stratégies de protection d’application pour Android et iOS.

Vue d’ensemble des stratégies de protection des applications

Les stratégies de protection des applications (APP) sont des règles qui garantissent que les données d’une organisation sont sécurisées ou restent dans une application managée. Une stratégie peut être une règle qui est appliquée lorsque l’utilisateur tente d’accéder à des données « d’entreprise » ou de les déplacer, ou s’il tente un ensemble d’actions interdites ou surveillées lorsqu’il se trouve dans l’application. Une application gérée est une application à laquelle des stratégies de protection sont appliquées et elle peut être gérée par Intune.

Les stratégies de protection des applications de gestion des applications mobiles (GAM) vous permettent de gérer et de protéger les données de votre organisation au sein d’une application. Avec MAM sans inscription (MAM-WE, without enrollment), une application professionnelle ou scolaire contenant des données sensibles peut être gérée sur pratiquement tout appareil, notamment les appareils personnels dans des scénarios BYOD (Apportez votre propre appareil). Plusieurs applications de productivité, telles que les applications Microsoft Office, peuvent être gérées par la MAM Intune.

Comment protéger les données d’application

Vos employés utilisent des appareils mobiles pour des tâches à la fois personnelles et professionnelles. Tout en veillant à ce que vos employés soient productifs, vous voulez éviter toute perte de données, qu’elle soit intentionnelle ou non. Vous devez également protéger les données d’entreprise accessibles à partir d’appareils que vous ne gérez pas.

Vous pouvez utiliser des stratégies de protection des applications Intune indépendamment de toute solution de gestion des appareils mobiles (GAM) . Cette indépendance vous permet de protéger les données de votre entreprise avec ou sans l’inscription des appareils dans une solution de gestion des appareils. En implémentant des stratégies au niveau de l’application, vous pouvez restreindre l’accès aux ressources d’entreprise et conserver les données au sein de votre département informatique.

Stratégies de protection des applications sur les appareils

Vous pouvez configurer des stratégies de protection des applications pour les applications qui s’exécutent sur des appareils qui sont :

Inscrits dans Microsoft Intune : ces appareils appartiennent généralement à l’entreprise.

Inscrits dans une solution de gestion des périphériques mobiles tierce : ces appareils appartiennent généralement à l’entreprise.

Notes

Les stratégies de gestion des applications mobiles ne doivent pas être utilisées avec des solutions de gestion des applications mobiles tierces ni des solutions de conteneur sécurisé.

Non inscrits dans une solution de gestion des périphériques mobiles : Ces appareils sont généralement la propriété d’employés et ne sont pas gérés ou inscrits dans Intune ou d’autres solutions GPM.

Important

Vous pouvez créer des stratégies de gestion des applications mobiles pour les applications mobiles Office qui se connectent aux services Microsoft 365. Vous pouvez aussi protéger l’accès aux boîtes aux lettres locales Exchange en créant des stratégies de protection d’application Intune pour Outlook sous iOS/iPadOS et Android avec authentification moderne hybride. Avant d’utiliser cette fonctionnalité, vérifiez que vous répondez aux exigences relatives à Outlook pour iOS/iPadOS et Android. Les stratégies de protection d’applications ne sont pas prises en charge pour les autres applications qui se connectent à des services Exchange ou SharePoint sur site.

Avantages de l’utilisation de stratégies de protection des applications

Les principaux avantages de l’utilisation de stratégies de protection des applications sont les suivants :

Protection des données de votre entreprise au niveau de l’application. Étant donné que la gestion des applications mobiles ne nécessite pas de gestion des appareils, vous pouvez protéger les données d’entreprise à la fois sur les appareils gérés et non gérés. La gestion est centrée autour de l’identité de l’utilisateur, ce qui supprime la nécessité de gérer les appareils.

La productivité des utilisateurs finaux n’est pas affectée et les stratégies ne s’appliquent pas en cas d’utilisation de l’application dans un contexte personnel. Les stratégies sont appliquées uniquement dans un contexte professionnel, ce qui vous donne la possibilité de protéger les données d’entreprise sans toucher aux données personnelles.

Les stratégies de protection des applications permettent de s’assurer que des protections de la couche application sont en place. Par exemple, vous pouvez :

- Exiger un code PIN pour ouvrir une application dans un contexte de travail

- Contrôler le partage des données entre les applications

- Empêcher l’enregistrement des données d’applications d’entreprise dans un emplacement de stockage personnel

La gestion des périphériques mobiles, en plus de celle des applications mobiles, permet de s’assurer que l’appareil est protégé. Par exemple, vous pouvez demander un code confidentiel pour accéder à l’appareil ou déployer des applications gérées sur l’appareil. Vous pouvez également déployer des applications sur des appareils via votre solution de gestion des appareils mobiles pour mieux contrôler la gestion des applications.

Il existe d’autres avantages à utiliser la gestion des périphériques mobiles avec des stratégies de protection des applications, et les entreprises peuvent, ou non, les utiliser simultanément. Considérons, par exemple, un employé qui utilise un téléphone fourni par l’entreprise et sa tablette personnelle. Le téléphone de l’entreprise est inscrit dans la gestion des périphériques mobiles et protégé par des stratégies de protection des applications, tandis que l’appareil personnel est protégé uniquement par des stratégies de protection des applications.

Si vous appliquez une stratégie de gestion MAM à l’utilisateur sans définir l’état de l’appareil, l’utilisateur reçoit la stratégie à la fois sur l’appareil BYOD et sur l’appareil géré par Intune. Il est également possible d’appliquer une stratégie de gestion MAM en fonction de l’état géré. Si vous créez une stratégie de protection d’applications, sélectionnez Non à côté de Cibler tous les types d’application. Ensuite, choisissez entre les deux solutions suivantes :

- Appliquer une stratégie de gestion MAM moins stricte aux appareils gérés par Intune et une autre plus stricte aux appareils non inscrits à la gestion MDM.

- Appliquer une stratégie de gestion MAM aux appareils non inscrits exclusivement.