Implémenter la gestion des sessions

Dans les déploiements complexes, les organisations peuvent avoir besoin de limiter les sessions d’authentification. Certains scénarios peuvent inclure les éléments suivants :

- L’accès aux ressources à partir d’un appareil non géré ou partagé.

- L’accès à des informations sensibles depuis un réseau externe.

- Priorité élevée ou utilisateurs exécutifs.

- Des applications métier critiques.

Les contrôles d’accès conditionnel permettent de créer des stratégies qui ciblent des cas d’usage particuliers au sein de votre organisation, sans affecter tous les utilisateurs.

Avant de plonger dans les détails sur la façon de configurer la stratégie, examinons la configuration par défaut.

Fréquence de connexion de l’utilisateur

La fréquence de connexion définit la durée à l’issue de laquelle un utilisateur est invité à se reconnecter lorsqu’il tente d’accéder à une ressource.

La configuration par défaut de Microsoft Entra ID pour la fréquence de connexion utilisateur est une fenêtre dynamique de 90 jours. Demander des informations d’identification aux utilisateurs semble souvent une chose sensée à faire, mais celle-ci peut avoir l’effet inverse que celui prévu : les utilisateurs qui sont habitués à entrer leurs informations d’identification machinalement peuvent involontairement les fournir à une invite de demande d’informations d’identification malveillante.

Il peut paraître alarmant de ne pas demander à un utilisateur de se reconnecter, en réalité toute violation des stratégies informatiques révoquera la session. Certains exemples incluent une modification de mot de passe, un appareil non conforme ou une désactivation de compte. Vous pouvez aussi explicitement révoquer les sessions des utilisateurs avec PowerShell. La configuration par défaut de Microsoft Entra ID se résume à « ne pas demander aux utilisateurs de fournir leurs informations d’identification si l’état de la sécurité de leurs sessions n’a pas changé ».

Le paramètre de fréquence de connexion fonctionne avec les applications qui ont implémenté les protocoles OAUTH2 ou OIDC conformément aux standards. La plupart des applications natives de Microsoft pour Windows, Mac et mobiles, notamment les applications web suivantes, sont conformes au paramètre.

- Word, Excel, PowerPoint Online

- OneNote Online

- Office.com

- Portail d’administration Microsoft 365

- Exchange Online

- SharePoint et OneDrive

- Client web Teams

- Dynamics CRM en ligne

- Portail Azure

Le paramètre de fréquence de connexion fonctionne également avec les applications SAML, à condition que celles-ci ne suppriment pas leurs propres cookies et qu’elles soient régulièrement redirigées vers Microsoft Entra ID pour l’authentification.

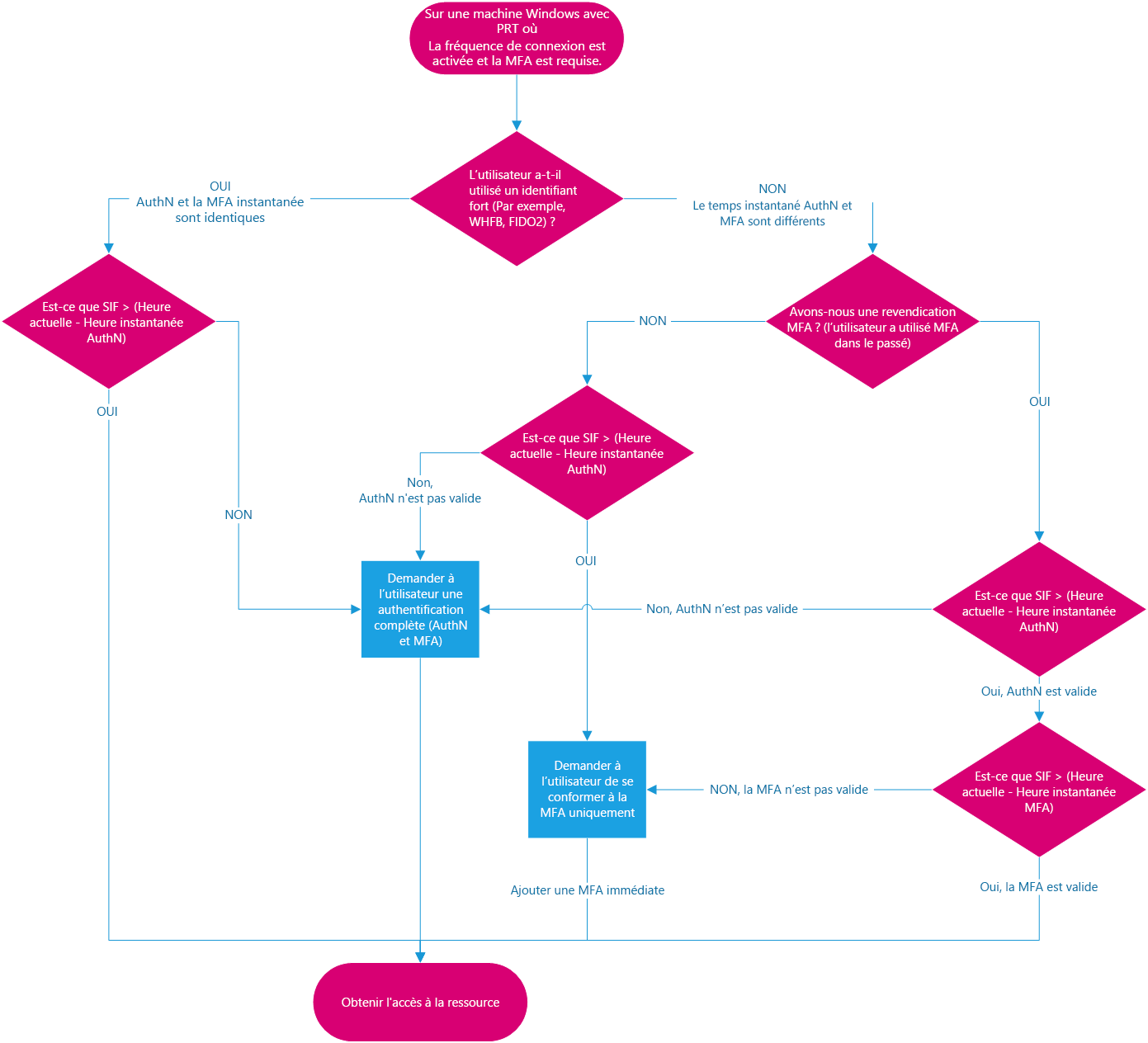

Fréquence de connexion des utilisateurs et authentification multifacteur

La fréquence de connexion ne s’appliquait qu’à l’authentification au premier facteur de l’authentification sur les appareils qui étaient joints à Microsoft Entra, avec jointure hybride Microsoft Entra et inscrits auprès de Microsoft Entra. Il n'y avait pas de moyen facile pour nos clients de renforcer l'authentification multifacteur (MFA) sur ces appareils. Conformément aux commentaires des clients, la fréquence de connexion s'appliquera également à l'authentification multifacteur.

Fréquence de connexion des utilisateurs et identités des appareils

Si vous avez des appareils joints à Microsoft Entra, à jointure hybride Microsoft Entra ou inscrits auprès de Microsoft Entra, quand un utilisateur déverrouille son appareil ou se connecte de façon interactive, cet événement satisfait également à la stratégie de fréquence de connexion. Dans les deux exemples suivants, la fréquence de connexion des utilisateurs est définie sur une heure :

Exemple 1 :

- À 00:00, un utilisateur se connecte à son appareil Windows 10 joint à Microsoft Entra et commence à travailler sur un document stocké sur SharePoint Online.

- L’utilisateur continue à travailler au même document sur son appareil pendant une heure.

- À 01:00, l’utilisateur est invité à se reconnecter en fonction de la fréquence de connexion spécifiée dans la stratégie d’accès conditionnel configurée par son administrateur.

Exemple 2 :

- À 00:00, un utilisateur se connecte à son appareil Windows 10 joint à Microsoft Entra et commence à travailler sur un document stocké sur SharePoint Online.

- À 00:30, l’utilisateur se lève et fait une pause en bloquant son appareil.

- À 00:45, l’utilisateur revient de sa pause et déverrouille l’appareil.

- À 01:45, l’utilisateur est invité à se reconnecter en fonction de la fréquence de connexion spécifiée dans la stratégie d’accès conditionnel configurée par son administrateur, car la dernière connexion s’est faite à 00:45.

Persistance des sessions de navigation

Une session de navigateur persistante permet aux utilisateurs de rester connectés après la fermeture et la réouverture de la fenêtre du navigateur. La valeur par défaut de Microsoft Entra ID pour la persistance de la session du navigateur permet aux utilisateurs se servant d’appareils personnels de choisir s’il faut conserver la session en affichant une invite « Restez connecté ? » après une authentification réussie.

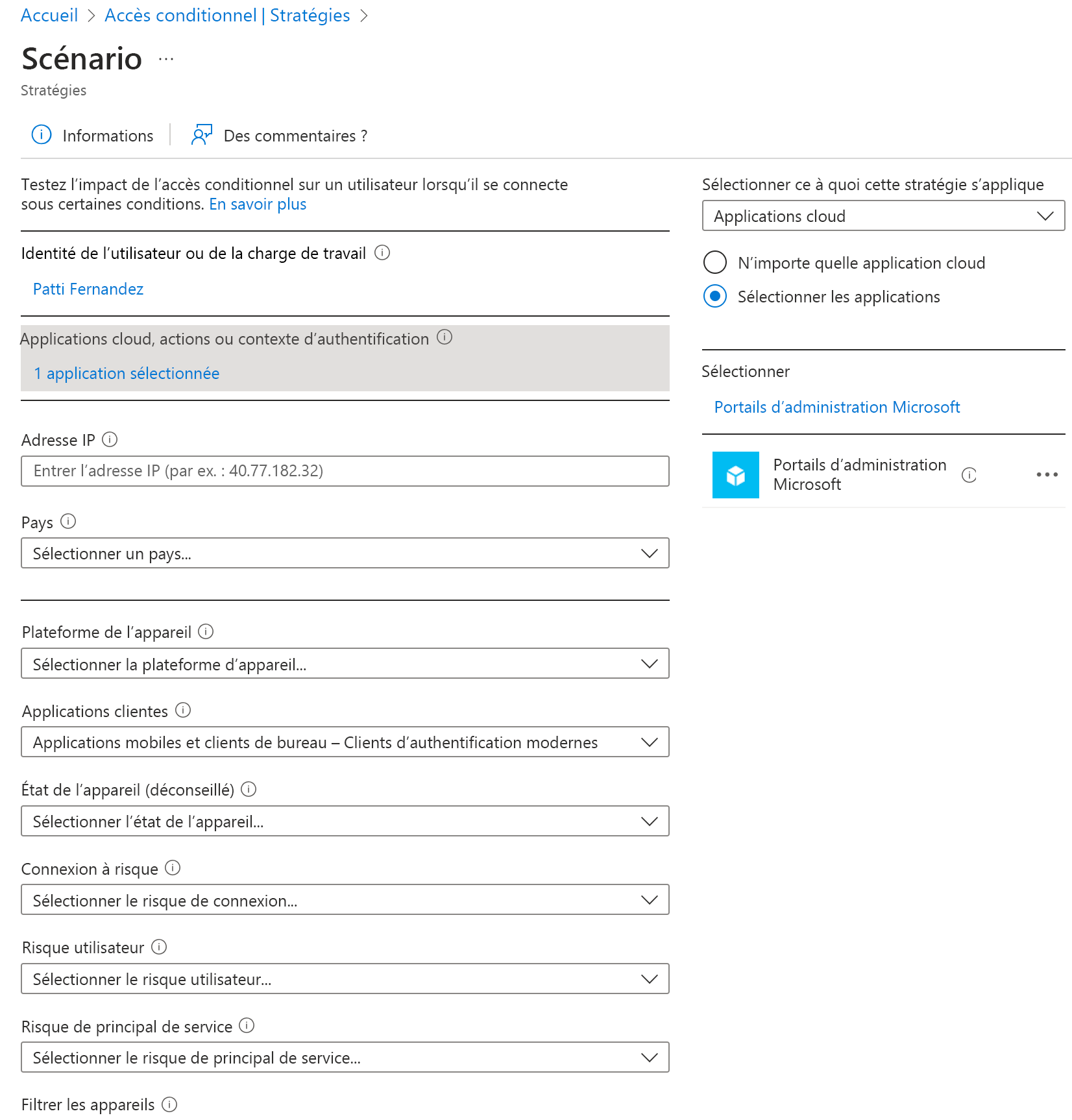

Validation

Utilisez l’outil What-If (Scénarios) pour simuler une connexion de l’utilisateur vers l’application cible et d’autres conditions en fonction de la configuration de votre stratégie. Les contrôles de gestion de session d’authentification s’affichent dans le résultat de l’outil.

Déploiement de stratégie

Pour vous assurer que votre stratégie fonctionne comme prévu, la meilleure pratique recommandée consiste à la tester avant de la déployer en production. Dans l’idéal, utilisez un locataire de test pour vérifier si votre nouvelle stratégie fonctionne comme prévu.