Configurer un VPN par application pour les appareils iOS/iPadOS dans Intune

Dans Microsoft Intune, vous pouvez créer et utiliser des réseaux privés virtuels (VPN) affectés à une application. Cette fonctionnalité est appelée VPN par application. Il vous incombe de choisir les applications gérées qui peuvent utiliser votre VPN sur des appareils gérés par Intune. Lorsque vous utilisez des VPN par application, les utilisateurs finaux se connectent automatiquement via le VPN et ont accès aux ressources de l’organisation, telles que les documents.

Cette fonctionnalité s’applique à :

- iOS 9 et ultérieur

- iPadOS 13.0 et ultérieur

Consultez la documentation de votre fournisseur VPN pour savoir si votre VPN prend en charge le VPN par application.

Cet article vous montre comment créer un profil VPN par application et attribuer ce profil à vos applications. Utilisez ces étapes pour créer une expérience VPN par application sans interruption pour vos utilisateurs finaux. Pour la plupart des VPN qui prennent en charge le VPN par application, l’utilisateur ouvre une application et se connecte automatiquement au VPN.

Avec le VPN par application, certains VPN permettent une authentification par nom d’utilisateur et mot de passe. Autrement dit, les utilisateurs doivent entrer un nom d’utilisateur et un mot de passe pour se connecter au VPN.

Importante

- Sur iOS/iPadOS, le VPN par application n’est pas pris en charge pour les profils VPN IKEv2.

Réseau VPN par application avec Microsoft Tunnel ou Zscaler

Microsoft Tunnel et Zscaler Private Access (ZPA) s’intègrent à Microsoft Entra ID pour l’authentification. Quand vous utilisez Tunnel ou ZPA, vous n’avez pas besoin des profils de certificat approuvé ni de certificat SCEP ou PKCS (décrits dans cet article).

Si vous avez configuré un profil VPN par application pour Zscaler, le fait d’ouvrir une des applications associées ne la connecte pas automatiquement à ZPA. En effet, l’utilisateur doit se connecter à l’application Zscaler. Ensuite, l’accès à distance est limité aux applications associées.

Configuration requise

Votre fournisseur VPN peut avoir d’autres exigences pour le VPN par application, telles que du matériel ou des licences spécifiques. Veillez à consulter leur documentation et répondez aux prérequis avant de configurer les VPN par application dans Intune.

Exportez le fichier de certificat

.cerracine approuvé à partir de votre serveur VPN. Vous ajoutez ce fichier au profil de certificat approuvé que vous créez dans Intune, décrit dans cet article.Pour exporter le fichier :

Sur votre serveur VPN, ouvrez la console d’administration.

Vérifiez que votre serveur VPN utilise une authentification basée sur les certificats.

Exportez le fichier du certificat racine approuvé. Il a une

.cerextension.Ajoutez le nom de l’autorité de certification qui a émis le certificat pour l’authentification sur le serveur VPN.

Si l’autorité de certification présentée par l’appareil correspond à une autorité de certification de la liste des autorités de certification approuvées sur le serveur VPN, celui-ci authentifie l’appareil.

Pour prouver son identité, le serveur VPN présente le certificat qui doit être accepté sans invite par l’appareil. Pour confirmer l’approbation automatique du certificat, vous créez un profil de certificat approuvé dans Intune (dans cet article). Le profil de certificat approuvé Intune doit inclure le certificat racine du serveur VPN (

.cerfichier) émis par l’autorité de certification .-

Pour créer la stratégie, connectez-vous au minimum au centre d’administration Microsoft Intune avec un compte disposant du rôle intégré Gestionnaire de stratégies et de profils. Pour plus d’informations sur les rôles intégrés, accédez à Contrôle d’accès en fonction du rôle pour Microsoft Intune.

Étape 1 : Créer un groupe pour vos utilisateurs VPN

Créez ou choisissez un groupe existant dans Microsoft Entra ID. Ce groupe :

- Doit inclure les utilisateurs ou les appareils qui utiliseront le VPN par application.

- Reçoit toutes les stratégies Intune que vous créez.

Pour connaître les étapes de création d’un groupe, accédez à Ajouter des groupes pour organiser les utilisateurs et les appareils.

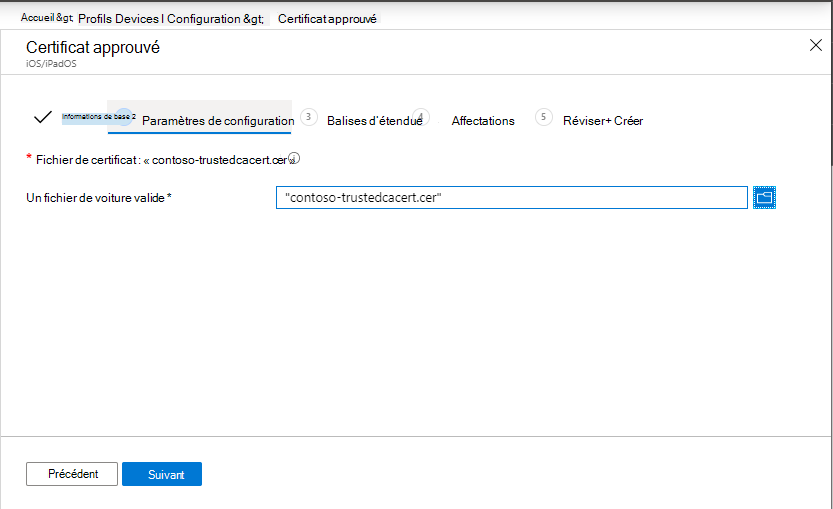

Étape 2 : Créer un profil de certificat approuvé

Importez le certificat racine du serveur VPN émis par l’autorité de certification dans un profil Intune. Ce certificat racine est le .cer fichier que vous avez exporté dans Prérequis (dans cet article). Le profil de certificat approuvé indique à l’appareil iOS/iPadOS d’approuver automatiquement l’autorité de certification présentée par le serveur VPN.

Connectez-vous au Centre d’administration Microsoft Intune.

SélectionnezConfiguration>des appareils>Créer.

Entrez les propriétés suivantes :

- Plateforme : sélectionnez iOS/iPadOS

- Type de profil : sélectionnez Certificat approuvé.

Sélectionnez Créer.

Dans Informations de base, entrez les propriétés suivantes :

- Nom : entrez un nom descriptif pour le profil. Nommez vos profils afin de pouvoir les identifier facilement ultérieurement. Par exemple, Profil VPN de certificat approuvé iOS/iPadOS pour toute l’entreprise est un nom de profil approprié.

- Description : entrez une description pour le profil. Ce paramètre est facultatif, mais recommandé.

Sélectionnez Suivant.

Dans Paramètres de configuration, sélectionnez l’icône de dossier, puis accédez au certificat VPN (fichier

.cer) que vous avez exporté à partir de votre console d’administration VPN.Sélectionnez Suivant et poursuivez la création de votre profil. Pour plus d’informations, consultez Créer un profil VPN.

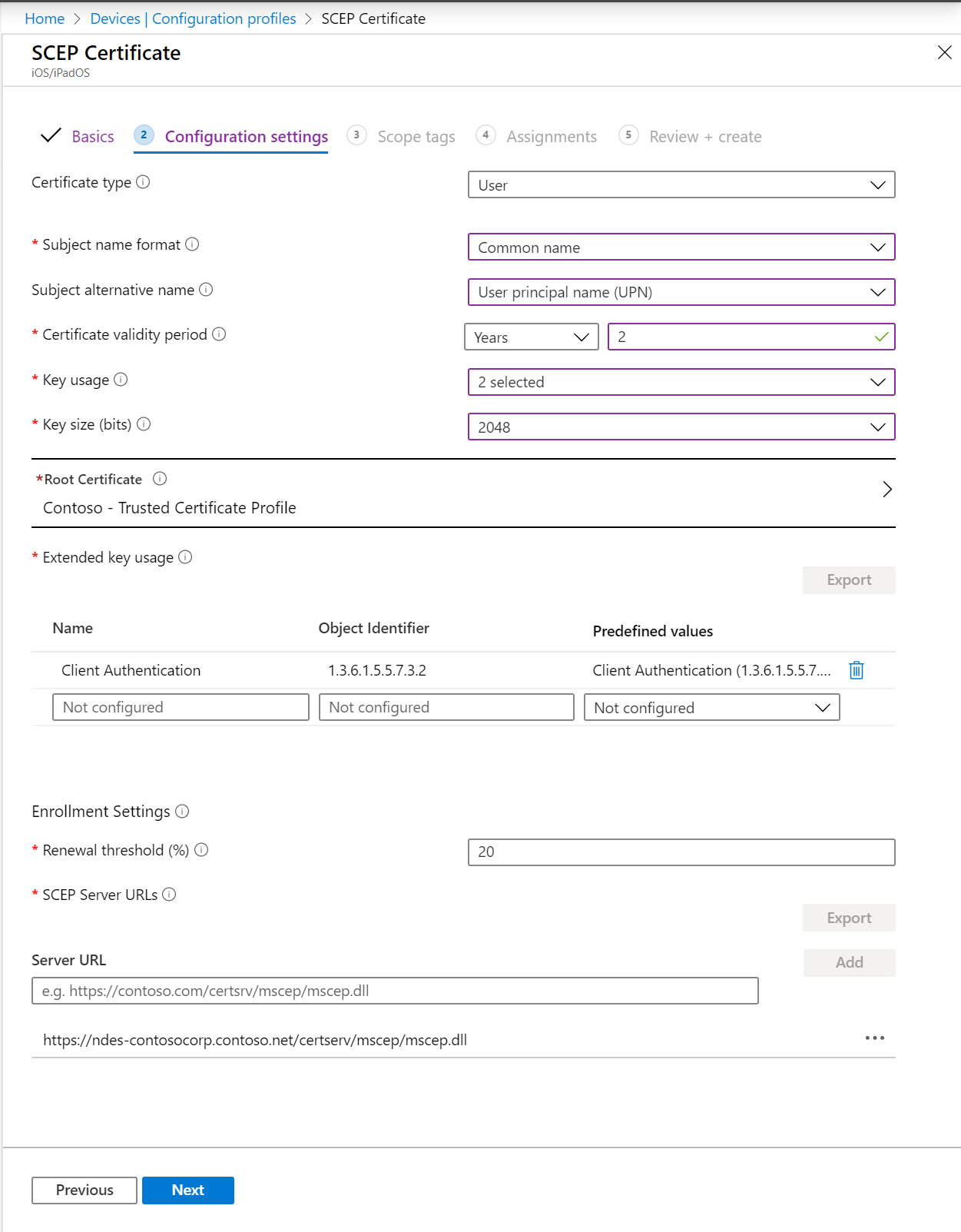

Étape 3 : Créer un profil de certificat SCEP ou PKCS

Le profil de certificat racine approuvé que vous avez créé à l’étape 2 permet à l’appareil d’approuver automatiquement le serveur VPN.

Dans cette étape, créez le profil de certificat SCEP ou PKCS dans Intune. Le certificat SCEP ou PKCS fournit les informations d’identification du client VPN iOS/iPadOS au serveur VPN. Il permet à l’appareil de s’authentifier en mode silencieux sans demander un nom d’utilisateur et un mot de passe.

Pour configurer et affecter le certificat d’authentification client dans Intune, accédez à l’un des articles suivants :

- Configurer l’infrastructure pour la prise en charge de SCEP avec Intune

- Configurer et gérer les certificats PKCS avec Intune

Veillez à configurer le certificat pour l’authentification du client. Vous pouvez définir l’authentification client directement dans les profils de certificat SCEP (liste >d’utilisation de clé étendueAuthentification du client). Pour PKCS, définissez l’authentification du client dans le modèle de certificat de l’autorité de certification.

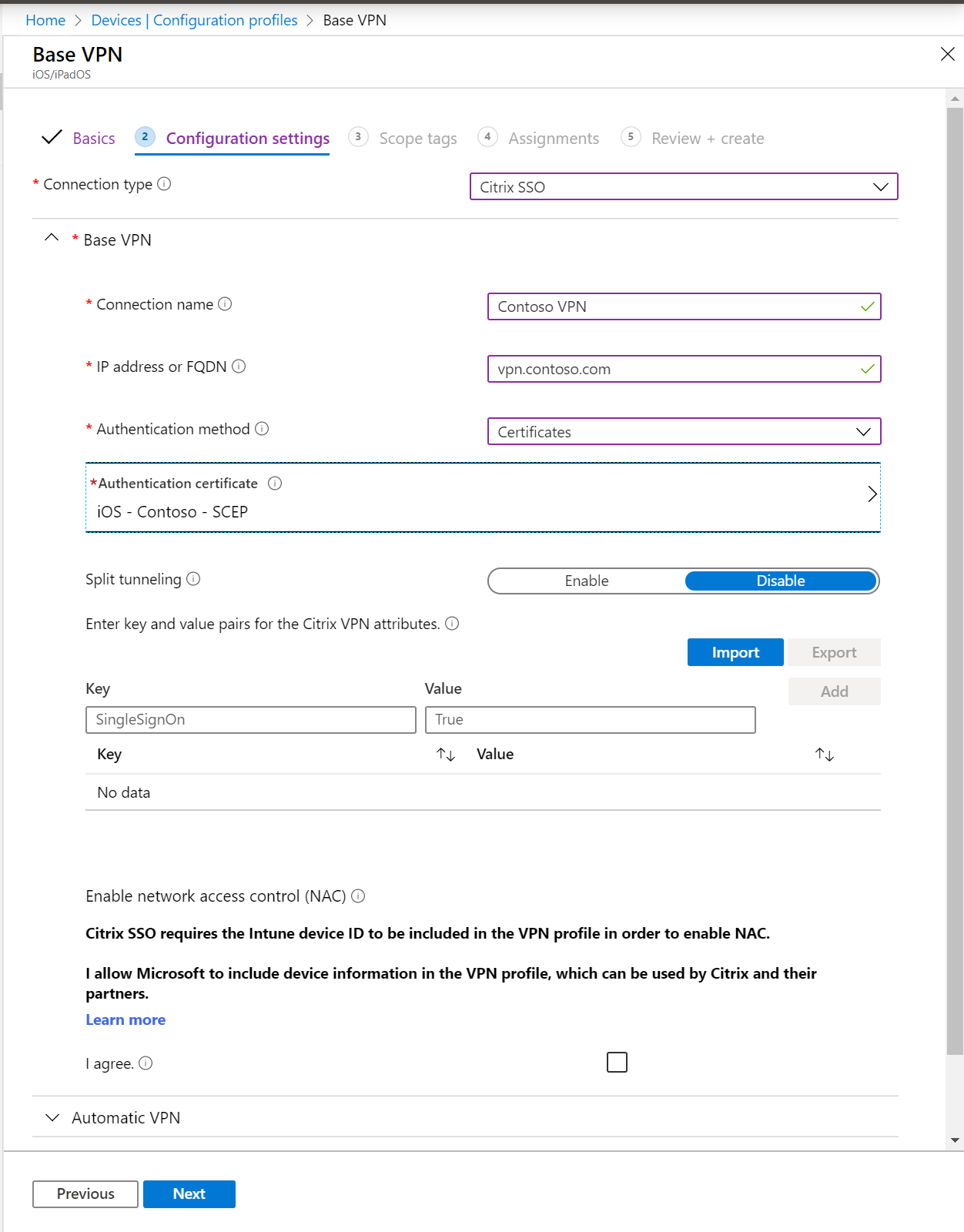

Étape 4 : Créer un profil VPN par application

Ce profil VPN inclut le certificat SCEP ou PKCS contenant les informations d’identification du client, les informations de connexion au VPN et l’indicateur VPN par application qui active le VPN par application utilisé par l’application iOS/iPadOS.

Dans le centre d’administration Microsoft Intune, sélectionnez Configuration des appareils>>Créer.

Entrez les propriétés suivantes, puis sélectionnez Créer :

- Plateforme : sélectionnez iOS/iPadOS.

- Type de profil : sélectionnez VPN.

Dans Informations de base, entrez les propriétés suivantes :

- Nom: Donnez un nom explicite au profil personnalisé. Nommez vos profils afin de pouvoir les identifier facilement ultérieurement. Par exemple, Profil VPN par application iOS/iPadOS pour myApp est un nom de profil approprié.

- Description : entrez une description pour le profil. Ce paramètre est facultatif, mais recommandé.

Dans Paramètres de configuration, configurez les paramètres suivants :

Type de connexion, sélectionnez votre application de client VPN.

VPN de base: configurer vos paramètres. Paramètres VPN iOS/iPadOS décrit tous les paramètres. Si vous prévoyez d’utiliser le VPN par application, veillez à configurer les propriétés suivantes comme indiqué :

- Méthode d’authentification: sélectionnez des certificats.

- Certificat d’authentification : sélectionnez un certificat > SCEP ou PKCS existant OK.

- Tunnelage fractionné: sélectionnez Désactiver pour forcer l’ensemble du trafic à utiliser le tunnel VPN quand la connexion VPN est active.

Pour plus d’informations sur les autres paramètres, accédez à Paramètres VPN iOS/iPadOS.

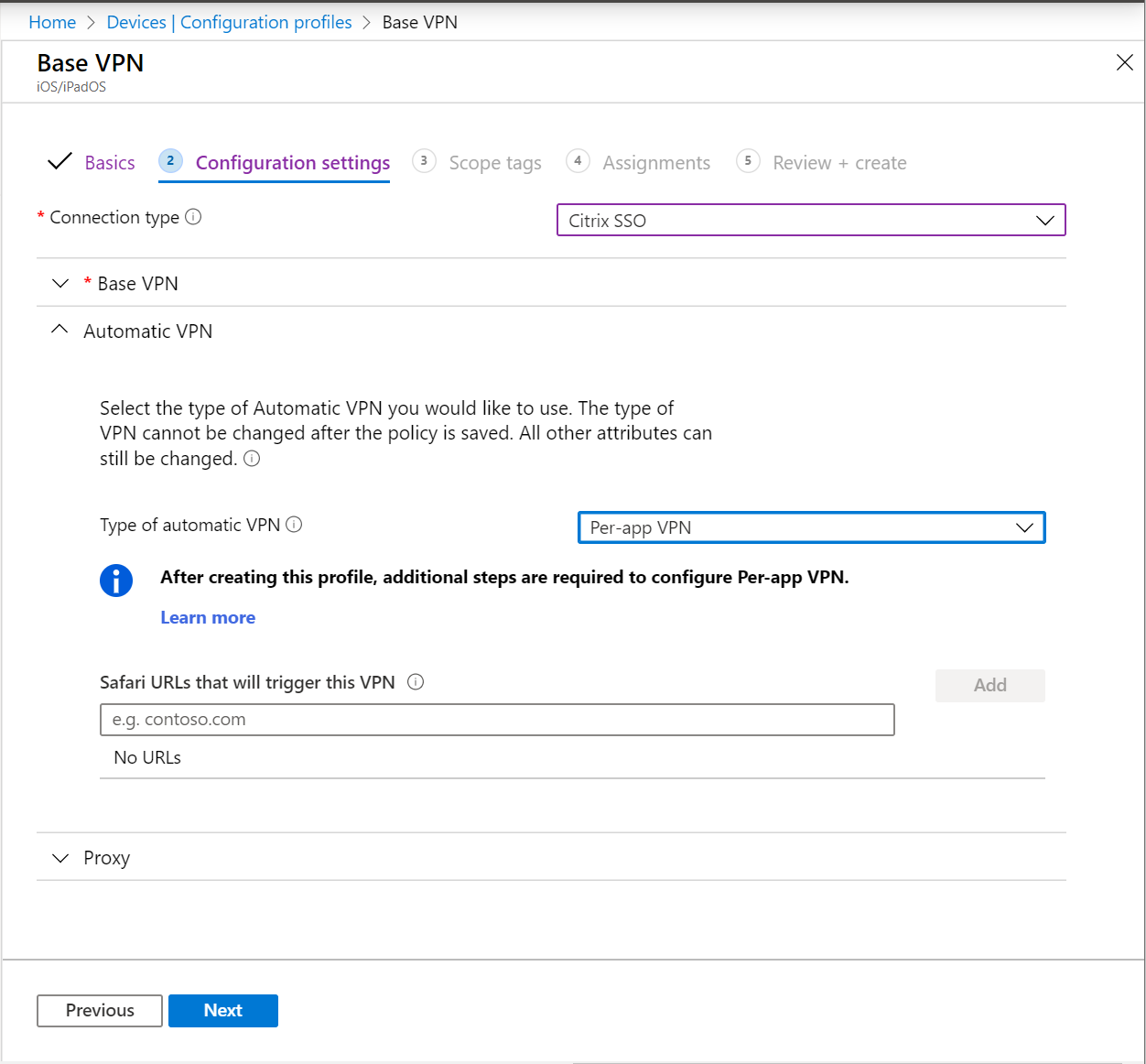

VPN automatique>Type de VPN automatique>VPN par application

Sélectionnez Suivant et poursuivez la création de votre profil. Pour plus d’informations, consultez Créer un profil VPN.

Étape 5 : Associer une application au profil VPN

Après avoir ajouté votre profil VPN, associez l’application et Microsoft Entra groupe au profil.

Dans le centre d’administration Microsoft Intune, sélectionnez Applications>Toutes les applications.

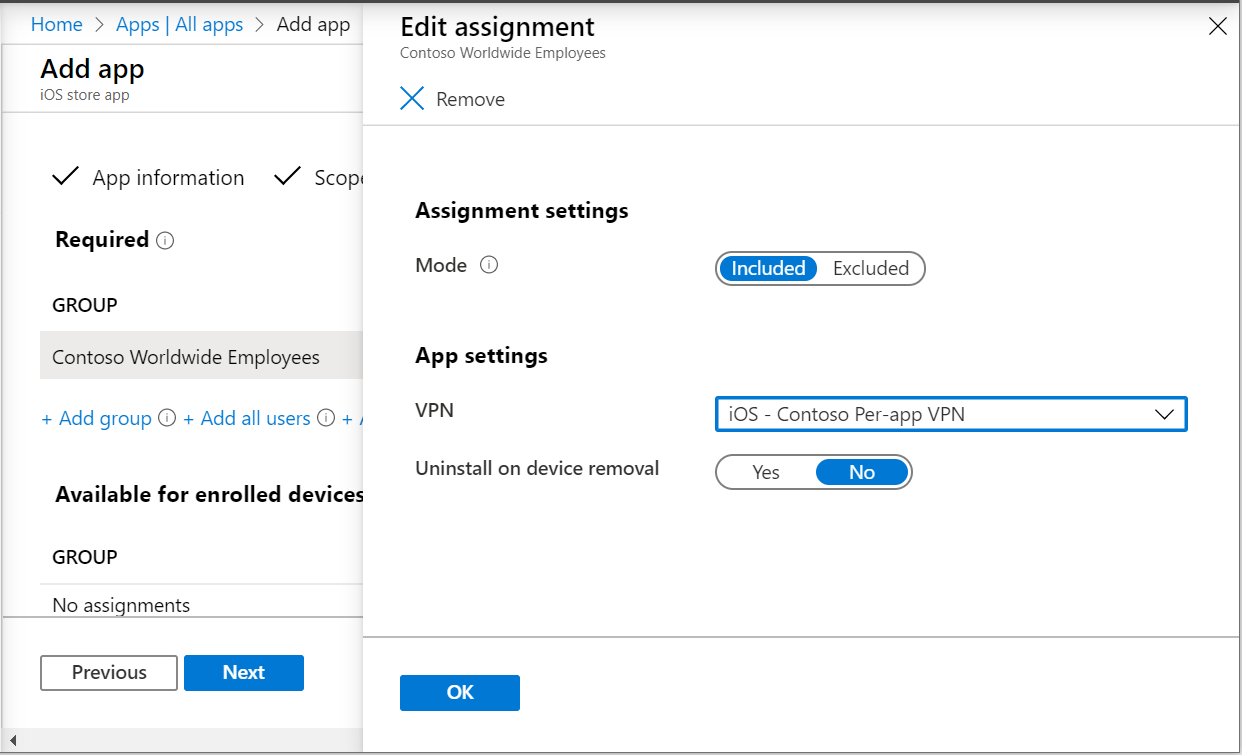

Sélectionnez une application dans la liste >Propriétés>Affectations>Modifier.

Accédez à la section Obligatoire ou Disponible pour les appareils inscrits.

Sélectionnez Ajouter un groupe> Sélectionnez le groupe que vous avez créé (dans cet article) >Sélectionnez.

Dans VPN, sélectionnez le profil VPN par application que vous avez créé (dans cet article).

Sélectionnez OK>Enregistrer.

Une association entre une application et un profil est conservée jusqu’à ce que l’utilisateur demande une réinstallation à partir de l’application Portail d’entreprise, si toutes les conditions suivantes sont réunies :

- L’application a été ciblée avec l’intention d’installation disponible.

- Le profil et l’application sont attribués au même groupe.

- L’utilisateur final a demandé l’installation de l’application dans l’application Portail d’entreprise. Cette demande entraîne l’installation de l’application et du profil sur l’appareil.

- Vous supprimez ou changez la configuration VPN par application dans l’affectation d’applications.

Une association entre une application et un profil est supprimée au prochain archivage de l’appareil si toutes les conditions suivantes sont réunies :

- L’application a été ciblée avec l’intention d’installation requise.

- Le profil et l’application sont attribués au même groupe.

- Vous supprimez la configuration du VPN par application de l’affectation d'applications.

Vérifier la connexion sur l’appareil iOS/iPadOS

Une fois votre VPN par application configuré et associé à votre application, vérifiez que la connexion fonctionne à partir d’un appareil.

Avant d’essayer de se connecter

Veillez à déployer toutes les stratégies décrites dans cet article dans le même groupe. À défaut, l’expérience VPN par application ne fonctionnera pas.

Si vous utilisez l’application PULSE Secure VPN ou une application cliente VPN personnalisée, vous pouvez choisir d’utiliser le tunneling de couche application ou de couche paquets :

- Pour le tunneling de couche application, définissez la valeur ProviderType sur app-proxy.

- Pour le tunneling de couche paquet, définissez la valeur ProviderType sur packet-tunnel.

Consultez la documentation de votre fournisseur VPN pour vérifier que vous utilisez la valeur correcte.

Se connecter avec le VPN par application

Vérifiez l’expérience sans contact en vous connectant sans devoir sélectionner le VPN ni taper vos informations d’identification. L’expérience sans contact signifie que :

- L’appareil ne vous demande pas d’approuver le serveur VPN. Autrement dit, l’utilisateur ne voit pas la boîte de dialogue Approbation dynamique.

- L’utilisateur n’a pas à saisir d’informations d’identification.

- L’appareil de l’utilisateur est connecté au VPN quand l’utilisateur ouvre l’une des applications associées.

Ressources

- Pour passer en revue les paramètres iOS/iPadOS, accédez à Paramètres VPN pour les appareils iOS/iPadOS dans Microsoft Intune.

- Pour en savoir plus sur le paramètre VPN et Intune, accédez à Configurer les paramètres VPN dans Microsoft Intune.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour