Contrôlez le cryptage des appareils avec Intune

Le rapport de chiffrement Microsoft Intune est un emplacement centralisé qui permet de consulter des informations sur l'état de chiffrement d'un appareil et de trouver des options pour gérer les clés de récupération de l'appareil. Les options de clé de récupération disponibles dépendent du type d'appareil que vous consultez.

Conseil

Pour configurer des stratégies Intune afin de gérer le chiffrement sur les appareils, consultez :

Pour trouver le rapport, connectez-vous au centre d’administration Microsoft Intune. SélectionnezConfigurationdes appareils>, sélectionnez l’onglet Moniteur*, puis sélectionnez Chiffrement de l’appareil status.

Voir les détails du cryptage

Le rapport de chiffrement montre des détails courants sur les appareils pris en charge que vous gérez. Les sections suivantes fournissent des détails sur les informations qu' Intune présente dans le rapport.

Configuration requise

Le rapport de chiffrement prend en charge la création de rapports sur les appareils qui exécutent les versions suivantes du système d'exploitation :

- macOS 10.13 ou ultérieur

- Windows version 1607 ou ultérieure

Détails du rapport

Le volet Rapport de chiffrement affiche la liste des appareils que vous gérez avec des détails généraux sur ces appareils. Vous pouvez sélectionner un appareil dans la liste pour afficher des détails supplémentaires à partir du volet État du chiffrement de l’appareil des appareils.

Nom de l’appareil : Nom de l’appareil.

Système d’exploitation : Plateforme de l’appareil, comme Windows ou macOS.

Version du système d'exploitation–La version de Windows ou de macOS sur l'appareil.

Version du module de plateforme sécurisée (s’applique à Windows 10/11 uniquement) : version de la puce du module de plateforme sécurisée (TPM) détectée sur l’appareil Windows.

Pour plus d'informations sur la façon dont nous interrogeons la version de TPM, voir DeviceStatus CSP – TPM Specification.

Préparation au cryptage–Une évaluation de la capacité des appareils à prendre en charge une technologie de cryptage applicable, comme le cryptage BitLocker ou FileVault. Les appareils sont identifiés de la manière suivante :

Prêt : l'appareil peut être crypté en utilisant la stratégie MDM, ce qui nécessite que l'appareil réponde aux exigences suivantes :

Pour les appareils macOS:

- macOS version 10.13 ou ultérieure

Pour les appareils Windows:

- Windows 10 version 1709 ou ultérieure de Business , Enterprise , Education , Windows 10 version 1809 ou ultérieure de Pro , et Windows 11.

- L'appareil doit être équipé d'une puce TPM

Pour plus d'informations sur les prérequis Windows pour le cryptage, consultez le fournisseur de services de configuration (CSP) BitLocker dans la documentation Windows.

Pas prêt : l'appareil ne dispose pas de capacités de cryptage complètes, mais peut encore prendre en charge le cryptage.

Non applicable: Il n'y a pas assez d'informations pour classer cet appareil.

Non applicable : Il n'y a pas assez d'informations pour classer cet appareil.

Nom principal de l’utilisateur : utilisateur principal de l’appareil.

État du chiffrement de l’appareil

Quand vous sélectionnez un appareil dans le rapport de chiffrement, Intune affiche le volet État du chiffrement de l’appareil. Ce volet fournit les détails suivants :

Nom de l'appareil – Le nom de l'appareil que vous visualisez.

Préparation au chiffrement – Une évaluation de la préparation de l'appareil à la prise en charge du chiffrement par la stratégie MDM sur la base d'un TPM activé.

Lorsqu'un appareil Windows 10/11 est considéré comme non prêt, il peut encore prendre en charge le cryptage. Pour avoir la désignation Prêt, un appareil Windows doit avoir une puce TPM activée. Toutefois, les puces TPM ne sont pas nécessaires pour prendre en charge le cryptage, car le dispositif peut toujours être crypté manuellement. ou par le biais d’un paramètre MDM/de stratégie de groupe défini pour permettre le chiffrement sans TPM.

Statut de cryptage – Indique si le lecteur OS est crypté. Un maximum de 24 heures peut être nécessaire pour qu'Intune signale l'état de chiffrement d'un appareil ou un changement de cet état. Cette durée comprend le temps nécessaire au cryptage du système d'exploitation et le temps nécessaire à l'appareil pour faire un rapport à Intune.

Pour accélérer l'établissement de rapports sur l'état du chiffrement de FileVault avant que l'enregistrement de l'appareil ne se produise normalement, demandez aux utilisateurs de synchroniser leurs appareils une fois le chiffrement terminé.

Pour les appareils Windows, ce champ ne vérifie pas si d’autres lecteurs, tels que les lecteurs fixes, sont chiffrés. L’état du chiffrement provient du fournisseur de services de configuration DeviceStatus - DeviceStatus/Compliance/EncryptionCompliance.

Profils – Une liste des profils de configuration de l'appareil qui s'appliquent à cet appareil et qui sont configurés avec les valeurs suivantes :

macOS :

- Type de profil = Protection des points de terminaison

- Paramètres > FileVault > FileVault = Activer

Windows 10/11 :

- Type de profil = Protection des points de terminaison

- Paramètres > Chiffrement > Windows Chiffrer les appareils = Exiger

Vous pouvez utiliser la liste des profils pour identifier les stratégies individuelles à examiner si le résumé de l'état du profil indique des problèmes.

Résumé de l'état du profil– Un résumé des profils qui s'appliquent à cet appareil. Le récapitulatif représente la condition la moins favorable parmi les profils applicables. Par exemple, si un seul des profils applicables entraîne une erreur, le résumé de l’état du profil affiche Erreur.

Pour afficher plus de détails sur un status dans le Centre d’administration Intune, accédez àConfiguration>des appareils>, sélectionnez le profil. Détails de l'état – Détails avancés sur l'état de cryptage de l'appareil.

Détails de l'état – Détails avancés sur l'état de cryptage de l'appareil.

Ce champ affiche des informations pour chaque erreur applicable qui peut être détectée. Vous pouvez utiliser ces informations pour comprendre pourquoi un appareil n’est pas prêt pour le chiffrement.

Voici des exemples de détails d'état qu' Intune peut signaler :

macOS:

La clé de récupération n’a pas encore été récupérée et stockée. Le plus souvent, l'appareil n'a pas été déverrouillé, ou il n'a pas été enregistré.

Considérez : Ce résultat ne représente pas nécessairement une condition d’erreur, mais un état temporaire qui peut être dû au minutage sur l’appareil où l’entiercement des clés de récupération doit être configuré avant l’envoi de la demande de chiffrement à l’appareil. Cette status peut également indiquer que l’appareil reste verrouillé ou qu’il n’a pas été archivé avec Intune récemment. Enfin, étant donné que le chiffrement FileVault ne démarre pas tant qu’un appareil n’est pas branché (charge), il est possible pour un utilisateur de recevoir une clé de récupération pour un appareil qui n’est pas encore chiffré.

L'utilisateur diffère le chiffrement ou est en train de le faire.

Considérez : soit l’utilisateur ne s’est pas encore déconnecté après la réception de la demande de chiffrement, ce qui est nécessaire pour que FileVault puisse chiffrer l’appareil, soit l’utilisateur a déchiffré manuellement l’appareil. Intune ne peut pas empêcher un utilisateur de déchiffrer son appareil.

L'appareil est déjà crypté. L'utilisateur de l'appareil doit décrypter l'appareil pour continuer.

Considérez : Intune ne peut pas configurer FileVault sur un appareil déjà chiffré. Toutefois, une fois qu’un appareil reçoit une stratégie d’activation de FileVault, un utilisateur peut charger sa clé de récupération personnelle pour permettre à Intune de gérer ensuite le chiffrement sur cet appareil. L’utilisateur peut également déchiffrer manuellement son appareil afin qu’il puisse ensuite être chiffré par la stratégie Intune ultérieurement. Toutefois, nous déconseillons le déchiffrement manuel, car cela peut laisser un appareil non chiffré pendant un certain temps.

FileVault a besoin que l'utilisateur approuve son profil de gestion dans macOS Catalina et plus.

Considérez : à compter de macOS version 10.15 (Catalina), les paramètres d’inscription approuvés par l’utilisateur peuvent entraîner l’obligation pour les utilisateurs d’approuver manuellement le chiffrement FileVault. Pour plus d’informations, consultez Inscription approuvée par l’utilisateur dans la documentation Intune.

Inconnu.

Considérez : l’une des causes possibles d’un status inconnu est que l’appareil est verrouillé et qu’Intune ne peut pas démarrer le processus d’entiercement ou de chiffrement. Une fois l’appareil déverrouillé, la progression peut continuer.

Windows 10/11 :

Pour les appareils Windows, Intune n'affiche les détails de l'état que pour les appareils qui exécutent la mise à jour Windows 10 April 2019 ou une version ultérieure, ou Windows 11. Les détails du statut proviennent de BitLocker CSP– Status/DeviceEncryptionStatus.

La stratégie BitLocker exige le consentement de l'utilisateur pour lancer l'assistant de chiffrement de lecteur BitLocker afin de commencer le chiffrement du volume du système d'exploitation, mais l'utilisateur n'a pas donné son consentement.

La méthode de chiffrement du volume de système d’exploitation ne correspond pas à la stratégie BitLocker.

La stratégie BitLocker nécessite un protecteur par TPM pour protéger le volume de système d’exploitation, mais aucun TPM n’est utilisé.

La stratégie BitLocker nécessite un protecteur uniquement par TPM pour le volume de système d’exploitation, mais aucune protection par TPM n’est utilisée.

La stratégie BitLocker nécessite une protection par TPM+code PIN pour le volume de système d’exploitation, mais aucun protecteur de ce type n’est utilisé.

La stratégie BitLocker nécessite une protection par TPM+clé de démarrage pour le volume de système d’exploitation, mais aucun protecteur de ce type n’est utilisé.

La stratégie BitLocker nécessite une protection par TPM+code PIN+clé de démarrage pour le volume de système d’exploitation, mais aucun protecteur de ce type n’est utilisé.

Le volume du système d'exploitation n'est pas protégé.

Considérez : une stratégie BitLocker pour chiffrer les lecteurs de système d’exploitation a été appliquée sur l’ordinateur, mais le chiffrement a été suspendu ou n’a pas été effectué pour le lecteur du système d’exploitation.

La sauvegarde de la clé de récupération a échoué.

Considérez : Vérifiez le journal des événements sur l’appareil pour voir pourquoi la sauvegarde de la clé de récupération a échoué. Vous devrez peut-être exécuter la commande manage-bde pour supprimer manuellement les clés de récupération.

Un disque fixe n'est pas protégé.

Considérez : Une stratégie BitLocker pour chiffrer les lecteurs fixes a été appliquée sur l’ordinateur, mais le chiffrement a été suspendu ou n’a pas été effectué pour le lecteur fixe.

La méthode de cryptage du disque fixe ne correspond pas à la stratégie BitLocker.

Pour chiffrer des lecteurs, la stratégie BitLocker exige que l’utilisateur se connecte en tant qu’administrateur ou, si l’appareil est joint à Microsoft Entra ID, la stratégie AllowStandardUserEncryption doit être définie sur

1.L'environnement de récupération Windows (WinRE) n'est pas configuré.

Considérez : Vous devez exécuter la ligne de commande pour configurer WinRE sur une partition distincte ; car cela n’a pas été détecté. Pour plus d’informations, consultez Options de ligne de commande REAgentC.

Un TPM n'est pas disponible pour BitLocker, soit parce qu'il n'est pas présent, soit parce qu'il a été rendu indisponible dans le registre, soit parce que le système d'exploitation est sur un disque amovible.

Considérez : La stratégie BitLocker appliquée à cet appareil nécessite un TPM, mais sur cet appareil, le CSP BitLocker a détecté que le TPM peut être désactivé au niveau du BIOS.

Le TPM n'est pas prêt pour BitLocker.

Considérez : le fournisseur de services de configuration BitLocker constate que cet appareil dispose d’un module TPM disponible, mais que le module de plateforme sécurisée peut avoir besoin d’être initialisé. Envisagez d’exécuter intialize-tpm sur l’ordinateur pour initialiser le module de plateforme sécurisée.

Le réseau n'est pas disponible, ce qui est nécessaire pour la sauvegarde des clés de récupération.

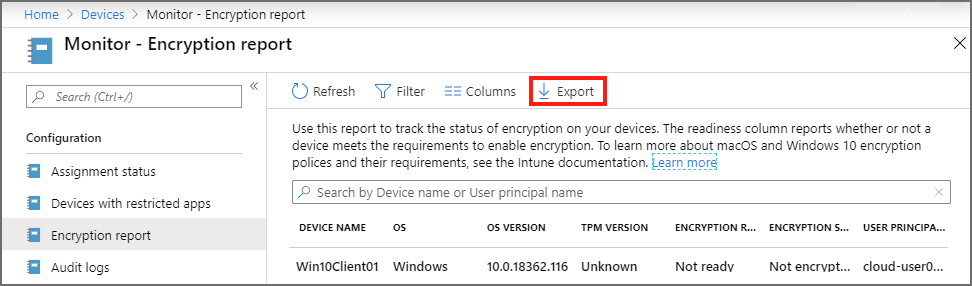

Exporter les détails du rapport

Quand vous affichez le volet Rapport de chiffrement , vous pouvez sélectionner Exporter pour créer un fichier .csv téléchargé des détails du rapport. Ce rapport comprend les informations générales du volet Rapport de chiffrement et des détails sur l’État du chiffrement de l’appareil pour chaque appareil que vous gérez.

Ce rapport peut être utile pour identifier les problèmes de groupes d'appareils. Par exemple, vous pouvez utiliser le rapport pour identifier une liste des appareils macOS qui signalent tous que FileVault est déjà activé par l'utilisateur , ce qui indique les appareils qui doivent être déchiffrés manuellement avant qu' Intune puisse gérer leurs paramètres FileVault.

Gérer les clés de récupération

Pour plus d’informations sur la gestion des clés de récupération, consultez les sections suivantes dans la documentation Intune :

FileVault pour macOS :

- Obtenir la clé de récupération personnelle

- Utiliser la rotation des clés de récupération

- Récupérer les clés de récupération

Windows BitLocker :

Prochaines étapes

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour