Résolution des problèmes de communication appareil-serveur NDES pour les profils de certificat SCEP dans Microsoft Intune

Utilisez les informations suivantes pour déterminer si un appareil qui a reçu et traité un profil de certificat SCEP (Simple Certificate Enrollment Protocol) Intune peut contacter correctement le service d’inscription de périphérique réseau (NDES) pour présenter un défi. Sur l’appareil, une clé privée est générée et la demande de signature de certificat (CSR) et le défi sont transmis de l’appareil au serveur NDES. Pour contacter le serveur NDES, l’appareil utilise l’URI du profil de certificat SCEP.

Cet article fait référence à l’étape 2 de la vue d’ensemble du flux de communication SCEP.

Passer en revue les journaux IIS pour une connexion à partir de l’appareil

Les fichiers journaux IIS (Internet Information Services) incluent le même type d’entrées pour toutes les plateformes.

Sur le serveur NDES, ouvrez le fichier journal IIS le plus récent qui se trouve dans le dossier suivant : %SystemDrive%\inetpub\logs\logfiles\w3svc1

Recherchez dans le journal des entrées similaires aux exemples suivants. Les deux exemples contiennent une status 200, qui apparaît vers la fin :

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll/pkiclient.exe operation=GetCACaps&message=default 80 - fe80::f53d:89b8:c3e8:5fec%13 Mozilla/4.0+(compatible;+Win32;+NDES+client) - 200 0 0 186 0.And

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll/pkiclient.exe operation=GetCACert&message=default 80 - fe80::f53d:89b8:c3e8:5fec%13 Mozilla/4.0+(compatible;+Win32;+NDES+client) - 200 0 0 3567 0Lorsque l’appareil contacte IIS, une requête HTTP GET pour mscep.dll est journalisée.

Passez en revue le code status vers la fin de cette demande :

Code d’état 200 : cette status indique que la connexion avec le serveur NDES est établie.

Code d’état 500 : le groupe IIS_IUSRS peut ne pas avoir les autorisations appropriées. Consultez Résoudre les problèmes status code 500, plus loin dans cet article.

Si le code status n’est pas 200 ou 500 :

Consultez Tester et dépanner l’URL du serveur SCEP plus loin dans cet article pour valider la configuration.

Pour plus d’informations sur les codes d’erreur moins courants, consultez Code de status HTTP dans IIS 7 et versions ultérieures.

Si la demande de connexion n’est pas consignée du tout, le contact de l’appareil peut être bloqué sur le réseau entre l’appareil et le serveur NDES.

Passer en revue les journaux d’appareils pour les connexions à NDES

Périphériques Android

Passez en revue le journal OMADM des appareils. Recherchez les entrées qui ressemblent aux exemples suivants, qui sont journalisées lorsque l’appareil se connecte à NDES :

2018-02-27T05:16:08.2500000 VERB Event com.microsoft.omadm.platforms.android.certmgr.CertificateEnrollmentManager 18327 10 There are 1 requests

2018-02-27T05:16:08.2500000 VERB Event com.microsoft.omadm.platforms.android.certmgr.CertificateEnrollmentManager 18327 10 Trying to enroll certificate request: ModelName=AC_51bad41f-3854-4eb5-a2f2-0f7a94034ee8%2FLogicalName_39907e78_e61b_4730_b9fa_d44a53e4111c;Hash=1677525787

2018-02-27T05:16:09.5530000 VERB Event org.jscep.transport.UrlConnectionGetTransport 18327 10 Sending GetCACaps(ca) to https://<server>.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=ca

2018-02-27T05:16:14.6440000 VERB Event org.jscep.transport.UrlConnectionGetTransport 18327 10 Received '200 OK' when sending GetCACaps(ca) to https://<server>.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=ca

2018-02-27T05:16:21.8220000 VERB Event org.jscep.message.PkiMessageEncoder 18327 10 Encoding message: org.jscep.message.PkcsReq@2b06f45f[messageData=org.<server>.pkcs.PKCS10CertificationRequest@699b3cd,messageType=PKCS_REQ,senderNonce=Nonce [D447AE9955E624A56A09D64E2B3AE76E],transId=251E592A777C82996C7CF96F3AAADCF996FC31FF]

2018-02-27T05:16:21.8790000 VERB Event org.jscep.message.PkiMessageEncoder 18327 10 Signing pkiMessage using key belonging to [dn=CN=<uesrname>; serial=1]

2018-02-27T05:16:21.9580000 VERB Event org.jscep.transaction.EnrollmentTransaction 18327 10 Sending org.<server>.cms.CMSSignedData@ad57775

Les entrées clés incluent les exemples de chaînes de texte suivants :

- Il y a 1 demande

- Reçu « 200 OK » lors de l’envoi de GetCACaps(ca) à

https://<server>.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=ca - Signature de pkiMessage à l’aide d’une clé appartenant à [dn=CN=<username> ; serial=1]

La connexion est également journalisée par IIS dans le dossier %SystemDrive%\inetpub\logs\LogFiles\W3SVC1\ du serveur NDES. Voici un exemple :

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll operation=GetCACert&message=ca 443 -

fe80::f53d:89b8:c3e8:5fec%13 Dalvik/2.1.0+(Linux;+U;+Android+5.0;+P01M+Build/LRX21V) - 200 0 0 3909 0

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll operation=GetCACaps&message=ca 443 -

fe80::f53d:89b8:c3e8:5fec%13 Dalvik/2.1.0+(Linux;+U;+Android+5.0;+P01M+Build/LRX21V) - 200 0 0 421

Appareils iOS/iPadOS

Passez en revue le journal de débogage des appareils. Recherchez les entrées qui ressemblent aux exemples suivants, qui sont journalisées lorsque l’appareil se connecte à NDES :

debug 18:30:53.691033 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACert&message=SCEP%20Authority\

debug 18:30:54.640644 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=SCEP%20Authority\

default 18:30:55.483977 -0500 profiled Attempting to retrieve issued certificate...\

debug 18:30:55.487798 -0500 profiled Sending CSR via GET.\

debug 18:30:55.487908 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=PKIOperation&message=MIAGCSqGSIb3DQEHAqCAMIACAQExDzANBglghkgBZQMEAgMFADCABgkqhkiG9w0BBwGggCSABIIZfzCABgkqhkiG9w0BBwOggDCAAgEAMYIBgjCCAX4CAQAwZjBPMRUwEwYKCZImiZPyLGQBGRYFbG9jYWwxHDAaBgoJkiaJk/IsZAEZFgxmb3VydGhjb2ZmZWUxGDAWBgNVBAMTD0ZvdXJ0aENvZmZlZSBDQQITaAAAAAmaneVjEPlcTwAAAAAACTANBgkqhkiG9w0BAQEFAASCAQCqfsOYpuBToerQLkw/tl4tH9E+97TBTjGQN9NCjSgb78fF6edY0pNDU+PH4RB356wv3rfZi5IiNrVu5Od4k6uK4w0582ZM2n8NJFRY7KWSNHsmTIWlo/Vcr4laAtq5rw+CygaYcefptcaamkjdLj07e/Uk4KsetGo7ztPVjSEFwfRIfKv474dLDmPqp0ZwEWRQGZwmPoqFMbX3g85CJT8khPaqFW05yGDTPSX9YpuEE0Bmtht9EwOpOZe6O7sd77IhfFZVmHmwy5mIYN7K6mpx/4Cb5zcNmY3wmTBlKEkDQpZDRf5PpVQ3bmQ3we9XxeK1S4UsAXHVdYGD+bg/bCafMIAGCSqGSIb3DQEHATAUBggqhkiG9w0DBwQI5D5J2lwZS5OggASCF6jSG9iZA/EJ93fEvZYLV0v7GVo3JAsR11O7DlmkIqvkAg5iC6DQvXO1j88T/MS3wV+rqUbEhktr8Xyf4sAAPI4M6HMfVENCJTStJw1PzaGwUJHEasq39793nw4k268UV5XHXvzZoF3Os2OxUHSfHECOj

Les entrées clés incluent les exemples de chaînes de texte suivants :

- operation=GetCACert

- Tentative de récupération du certificat émis

- Envoi d’une demande de signature de certificat via GET

- operation=PKIOperation

Appareils Windows

Sur un appareil Windows qui est en train d’établir une connexion à NDES, vous pouvez afficher les appareils observateur d'événements Windows et rechercher les indications d’une connexion réussie. Connections sont enregistrés en tant qu’ID d’événement36 dans le journal deviceManagement-Enterprise-Diagnostics-Provide> Administration des appareils.

Pour ouvrir le journal :

Sur l’appareil, exécutez eventvwr.msc pour ouvrir Windows observateur d'événements.

Développez Applications et services Journaux>Microsoft>Windows>DeviceManagement-Enterprise-Diagnostic-Provider>Administration.

Recherchez l’événement 36, qui ressemble à l’exemple suivant, avec la ligne clé de SCEP : Demande de certificat générée avec succès :

Event ID: 36 Task Category: None Level: Information Keywords: User: <UserSid> Computer: <Computer Name> Description: SCEP: Certificate request generated successfully. Enhanced Key Usage: (1.3.6.1.5.5.7.3.2), NDES URL: (https://<server>/certsrv/mscep/mscep.dll/pkiclient.exe), Container Name: (), KSP Setting: (0x2), Store Location: (0x1).

Résoudre les problèmes status code 500

Connections qui ressemblent à l’exemple suivant, avec un code de status de 500, indiquent que le droit d’utilisateur Emprunter l’identité d’un client après l’authentification n’est pas attribué au groupe IIS_IUSRS sur le serveur NDES. La valeur status de 500 apparaît à la fin :

2017-08-08 20:22:16 IP_address GET /certsrv/mscep/mscep.dll operation=GetCACert&message=SCEP%20Authority 443 - 10.5.14.22 profiled/1.0+CFNetwork/811.5.4+Darwin/16.6.0 - 500 0 1346 31

Effectuez les étapes suivantes pour résoudre ce problème :

- Sur le serveur NDES, exécutez secpol.msc pour ouvrir la stratégie de sécurité locale.

- Développez Stratégies locales, puis sélectionnez Attribution des droits utilisateur.

- Double-cliquez sur Emprunter l’identité d’un client après l’authentification dans le volet droit.

- Sélectionnez Ajouter un utilisateur ou un groupe..., entrez IIS_IUSRS dans la zone Entrer les noms d’objets à sélectionner, puis sélectionnez OK.

- Sélectionnez OK.

- Redémarrez l’ordinateur, puis réessayez la connexion à partir de l’appareil.

Tester et dépanner l’URL du serveur SCEP

Procédez comme suit pour tester l’URL spécifiée dans le profil de certificat SCEP.

Dans Intune, modifiez votre profil de certificat SCEP et copiez l’URL du serveur. L’URL doit ressembler à

https://contoso.com/certsrv/mscep/mscep.dll.Ouvrez un navigateur web, puis accédez à l’URL de ce serveur SCEP. Le résultat doit être : Erreur HTTP 403.0 – Interdit. Ce résultat indique que l’URL fonctionne correctement.

Si vous ne recevez pas cette erreur, sélectionnez le lien qui ressemble à l’erreur que vous voyez pour afficher les conseils spécifiques au problème :

- Je reçois un message général du service d’inscription de périphérique réseau

- Je reçois « Erreur HTTP 503. Le service n’est pas disponible »

- Je reçois l’erreur « GatewayTimeout »

- Je reçois « HTTP 414 Request-URI Too Long »

- Je reçois « Cette page ne peut pas être affichée »

- Je reçois « 500 - Erreur de serveur interne »

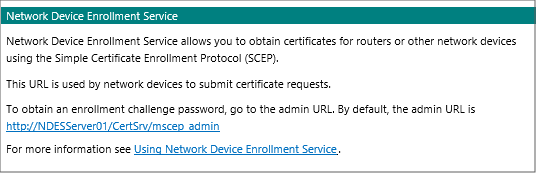

Message NDES général

Lorsque vous accédez à l’URL du serveur SCEP, le message suivant s’affiche :

Cause : Ce problème est généralement lié à l’installation du connecteur Microsoft Intune.

Mscep.dll est une extension ISAPI qui intercepte la requête entrante et affiche l’erreur HTTP 403 si elle est correctement installée.

Solution : examinez le fichier SetupMsi.log pour déterminer si Microsoft Intune Connector est correctement installé. Dans l’exemple suivant, l’installation s’est terminée avec succès et la réussite ou l’erreur de l’installation status : 0 indiquent une installation réussie :

MSI (c) (28:54) [16:13:11:905]: Product: Microsoft Intune Connector -- Installation completed successfully. MSI (c) (28:54) [16:13:11:999]: Windows Installer installed the product. Product Name: Microsoft Intune Connector. Product Version: 6.1711.4.0. Product Language: 1033. Manufacturer: Microsoft Corporation. Installation success or error status: 0.Si l’installation échoue, supprimez le connecteur Microsoft Intune, puis réinstallez-le. Si l’installation a réussi et que vous continuez à recevoir le message NDES général, exécutez la commande iisreset pour redémarrer IIS.

Erreur HTTP 503

Lorsque vous accédez à l’URL du serveur SCEP, vous recevez l’erreur suivante :

Ce problème est généralement dû au fait que le pool d’applications SCEP dans IIS n’est pas démarré. Sur le serveur NDES, ouvrez le Gestionnaire iis et accédez à Pools d’applications. Recherchez le pool d’applications SCEP et vérifiez qu’il a démarré.

Si le pool d’applications SCEP n’est pas démarré, case activée le journal des événements d’application sur le serveur :

Sur l’appareil, exécutez eventvwr.msc pour ouvrir observateur d'événements et accéder àApplicationjournaux> Windows.

Recherchez un événement similaire à l’exemple suivant, ce qui signifie que le pool d’applications se bloque lors de la réception d’une demande :

Log Name: Application Source: Application Error Event ID: 1000 Task Category: Application Crashing Events Level: Error Keywords: Classic Description: Faulting application name: w3wp.exe, version: 8.5.9600.16384, time stamp: 0x5215df96 Faulting module name: ntdll.dll, version: 6.3.9600.18821, time stamp: 0x59ba86db Exception code: 0xc0000005

Causes courantes d’un plantage d’un pool d’applications

Cause 1 : Il existe des certificats d’autorité de certification intermédiaires (non auto-signés) dans le magasin de certificats autorités de certification racines de confiance du serveur NDES.

Solution : Supprimez les certificats intermédiaires du magasin de certificats Autorités de certification racines de confiance, puis redémarrez le serveur NDES.

Pour identifier tous les certificats intermédiaires dans le magasin de certificats Autorités de certification racines de confiance, exécutez l’applet de commande PowerShell suivante :

Get-Childitem -Path cert:\LocalMachine\root -Recurse | Where-Object {$_.Issuer -ne $_.Subject}Un certificat qui a les mêmes valeurs Issued to et Issued by est un certificat racine. Sinon, il s’agit d’un certificat intermédiaire.

Après avoir supprimé les certificats et redémarré le serveur, réexécutez l’applet de commande PowerShell pour vérifier qu’il n’existe aucun certificat intermédiaire. Le cas échéant, case activée si un stratégie de groupe envoie (push) les certificats intermédiaires au serveur NDES. Si c’est le cas, excluez le serveur NDES du stratégie de groupe et supprimez à nouveau les certificats intermédiaires.

Cause 2 : Les URL de la liste de révocation de certificats (CRL) sont bloquées ou inaccessibles pour les certificats utilisés par l’Intune Certificate Connector.

Solution : Activez la journalisation supplémentaire pour collecter plus d’informations :

- Ouvrez observateur d'événements, sélectionnez Afficher, vérifiez que l’option Afficher les journaux d’analyse et de débogage est cochée.

- Accédez à Journaux >des applications et des servicesMicrosoft>Windows>CAPI2> Opérationnel, cliquez avec le bouton droit sur Opérationnel, puis sélectionnez Activer le journal.

- Une fois la journalisation CAPI2 activée, reproduisez le problème et examinez le journal des événements pour résoudre le problème.

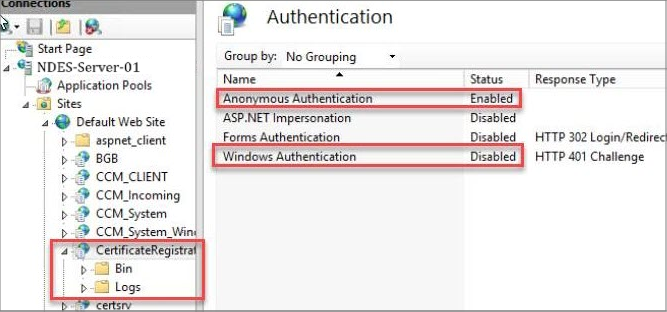

Cause 3 : L’authentification Windows est activée pour l’autorisation IIS sur CertificateRegistrationSvc.

Solution : activez l’authentification anonyme et désactivez l’authentification Windows, puis redémarrez le serveur NDES.

Cause 4 : Le certificat du module NDESPolicy a expiré.

Le journal CAPI2 (voir la solution de cause 2) affiche les erreurs relatives au certificat référencé

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP\Modules\NDESPolicy\NDESCertThumbprinten dehors de la période de validité du certificat.Solution : Renouvelez le certificat et réinstallez le connecteur.

Utilisez

certlm.mscpour ouvrir le magasin de certificats de l’ordinateur local, développez Personnel, puis sélectionnez Certificats.Dans la liste des certificats, recherchez un certificat expiré qui remplit les conditions suivantes :

- La valeur des objectifs prévus est Authentification du client.

- La valeur de Issued To ou Common Name correspond au nom du serveur NDES.

Remarque

L’utilisation étendue de la clé (EKU) de l’authentification client est requise. Sans cette référence EKU, CertificateRegistrationSvc retourne une réponse HTTP 403 aux requêtes NDESPlugin. Cette réponse sera consignée dans les journaux IIS.

Double-cliquez sur le certificat. Dans la boîte de dialogue Certificat , sélectionnez l’onglet Détails , recherchez le champ Empreinte , puis vérifiez que la valeur correspond à la valeur de la

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP\Modules\NDESPolicy\NDESCertThumbprintsous-clé de Registre.Sélectionnez OK pour fermer la boîte de dialogue Certificat .

Cliquez avec le bouton droit sur le certificat, sélectionnez Toutes les tâches, puis sélectionnez Demander un certificat avec une nouvelle clé ou Renouveler le certificat avec une nouvelle clé.

Dans la page Inscription de certificat , sélectionnez Suivant, sélectionnez le modèle SSL approprié, puis sélectionnez Plus d’informations sont requises pour l’inscription de ce certificat. Cliquez ici pour configurer les paramètres.

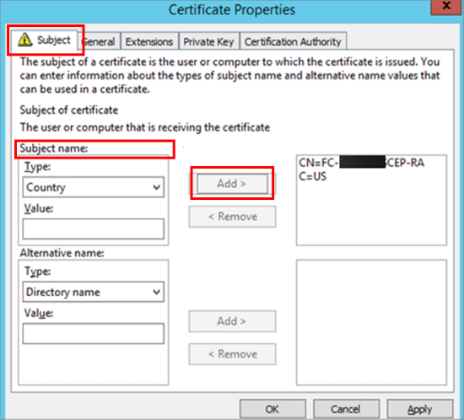

Dans la boîte de dialogue Propriétés du certificat , sélectionnez l’onglet Objet , puis procédez comme suit :

- Sous Nom de l’objet, dans la zone de liste déroulante Type , sélectionnez Nom commun. Dans la zone Valeur , entrez le nom de domaine complet (FQDN) du serveur NDES. Puis sélectionnez Ajouter.

- Sous Autre nom, dans la zone de liste déroulante Type , sélectionnez DNS. Dans la zone Valeur , entrez le nom de domaine complet du serveur NDES. Puis sélectionnez Ajouter.

- Sélectionnez OK pour fermer la boîte de dialogue Propriétés du certificat .

Sélectionnez Inscrire, attendez que l’inscription se termine correctement, puis sélectionnez Terminer.

Réinstallez le Intune Certificate Connector pour le lier au certificat nouvellement créé. Pour plus d’informations, consultez Installer Certificate Connector pour Microsoft Intune.

Après avoir fermé l’interface utilisateur de Certificate Connector, redémarrez le service connecteur Intune et le service de publication World Wide Web.

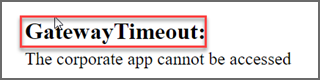

GatewayTimeout

Lorsque vous accédez à l’URL du serveur SCEP, vous recevez l’erreur suivante :

Cause : Le service connecteur proxy d’application Microsoft Entra n’est pas démarré.

Solution : exécutez services.msc, puis vérifiez que le service de connecteur proxy d’application Microsoft Entra est en cours d’exécution et que type de démarrage est défini sur Automatique.

Requête HTTP 414 - URI trop long

Lorsque vous accédez à l’URL du serveur SCEP, vous recevez l’erreur suivante : HTTP 414 Request-URI Too Long

Cause : le filtrage des requêtes IIS n’est pas configuré pour prendre en charge les longues URL (requêtes) que le service NDES reçoit. Cette prise en charge est configurée lorsque vous configurez le service NDES pour une utilisation avec votre infrastructure pour SCEP.

Solution : Configurez la prise en charge des URL longues.

Sur le serveur NDES, ouvrez le Gestionnaire IIS, sélectionnezFiltrage> des demandes de site> web par défautModifier le paramètre de fonctionnalité pour ouvrir la page Modifier les paramètres de filtrage des demandes.

Configurez les paramètres suivants :

- Longueur maximale de l’URL (octets) = 65534

- Chaîne de requête maximale (octets) = 65534

Sélectionnez OK pour enregistrer cette configuration et fermer le Gestionnaire iis.

Validez cette configuration en localisant la clé de Registre suivante pour confirmer qu’elle a les valeurs indiquées :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\HTTP\Parameters

Les valeurs suivantes sont définies en tant qu’entrées DWORD :

- Nom : MaxFieldLength, avec une valeur décimale de 65534

- Nom : MaxRequestBytes, avec une valeur décimale de 65534

Redémarrez le serveur NDES.

Cette page ne peut pas être affichée

Vous avez Microsoft Entra proxy d’application configuré. Lorsque vous accédez à l’URL du serveur SCEP, vous recevez l’erreur suivante :

This page can't be displayed

Cause : ce problème se produit lorsque l’URL externe SCEP est incorrecte dans la configuration Proxy d'application. Un exemple de cette URL est

https://contoso.com/certsrv/mscep/mscep.dll.Solution : utilisez le domaine par défaut de yourtenant.msappproxy.net pour l’URL externe SCEP dans la configuration Proxy d'application.

500 - Internal server error

Lorsque vous accédez à l’URL du serveur SCEP, vous recevez l’erreur suivante :

Cause 1 : le compte de service NDES est verrouillé ou son mot de passe a expiré.

Solution : déverrouillez le compte ou réinitialisez le mot de passe.

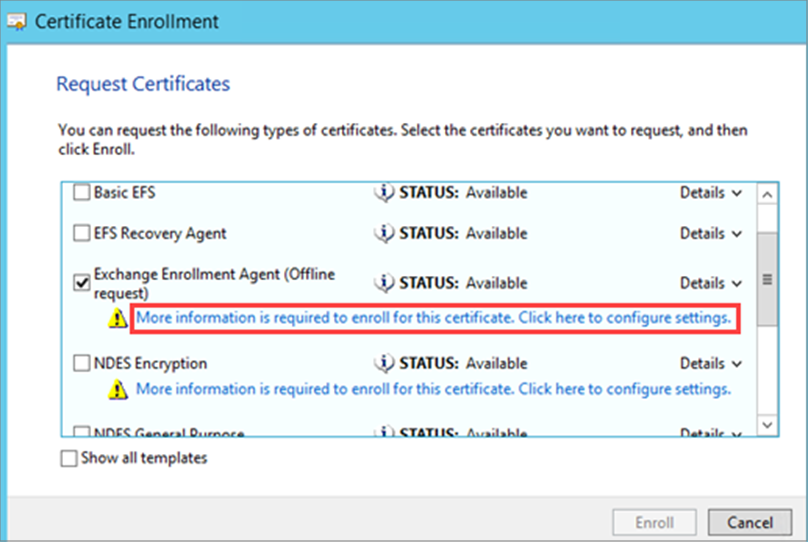

Cause 2 : Les certificats MSCEP-RA ont expiré.

Solution : Si les certificats MSCEP-RA ont expiré, réinstallez le rôle NDES ou demandez de nouveaux certificats chiffrement CEP et Agent d’inscription Exchange (demande hors connexion).

Pour demander de nouveaux certificats, procédez comme suit :

Sur l’autorité de certification ou l’autorité de certification émettrice, ouvrez la console MMC Modèles de certificats. Assurez-vous que l’utilisateur connecté et le serveur NDES disposent d’autorisations de lecture et d’inscription sur les modèles de certificat Chiffrement CEP et Agent d’inscription Exchange (demande hors connexion).

Vérifiez les certificats expirés sur le serveur NDES, copiez les informations de l’objet du certificat.

Ouvrez le compte Certificats MMC pour ordinateur.

Développez Personnel, cliquez avec le bouton droit sur Certificats, puis sélectionnez Toutes les tâches>Demander un nouveau certificat.

Dans la page Demander un certificat , sélectionnez Chiffrement CEP, puis sélectionnez Plus d’informations sont requises pour l’inscription à ce certificat. Cliquez ici pour configurer les paramètres.

Dans Propriétés du certificat, sélectionnez l’onglet Objet , renseignez le nom de l’objet avec les informations que vous avez collectées à l’étape 2, sélectionnez Ajouter, puis sélectionnez OK.

Terminez l’inscription du certificat.

Ouvrez la console MMC Certificats pour Mon compte d’utilisateur.

Lorsque vous vous inscrivez pour le certificat agent d’inscription Exchange (demande hors connexion), cela doit être effectué dans le contexte de l’utilisateur. Étant donné que le type d’objet de ce modèle de certificat est défini sur Utilisateur.

Développez Personnel, cliquez avec le bouton droit sur Certificats, puis sélectionnez Toutes les tâches>Demander un nouveau certificat.

Dans la page Demander un certificat , sélectionnez Agent d’inscription Exchange (demande hors connexion), puis sélectionnez Plus d’informations sont requises pour l’inscription de ce certificat. Cliquez ici pour configurer les paramètres.

Dans Propriétés du certificat, sélectionnez l’onglet Objet , renseignez le nom de l’objet avec les informations que vous avez collectées à l’étape 2, puis sélectionnez Ajouter.

Sélectionnez l’onglet Clé privée , sélectionnez Rendre la clé privée exportable, puis sélectionnez OK.

Terminez l’inscription du certificat.

Exportez le certificat Agent d’inscription Exchange (demande hors connexion) à partir du magasin de certificats utilisateur actuel. Dans l’Assistant Exportation de certificat, sélectionnez Oui, exporter la clé privée.

Importez le certificat dans le magasin de certificats de l’ordinateur local.

Dans la console MMC Certificats, effectuez l’action suivante pour chacun des nouveaux certificats :

Cliquez avec le bouton droit sur le certificat, sélectionnez Toutes les tâches>Gérer les clés privées, puis ajoutez l’autorisation lecture au compte de service NDES.

Exécutez la commande iisreset pour redémarrer IIS.

Prochaines étapes

Si l’appareil atteint le serveur NDES pour présenter la demande de certificat, l’étape suivante consiste à passer en revue le module de stratégie Intune Certificate Connectors.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour