Intégrer Jamf Mobile Threat Protection à Intune

Effectuez les étapes suivantes pour intégrer la solution Jamf Mobile Threat Defense à Intune.

Remarque

En juillet 2021, Jamf a finalisé l’acquisition de Wandera et, plus récemment, a commencé à changer de nom et à mettre à jour wandera vers le portefeuille Jamf. Mettez à jour le centre d’administration Intune pour refléter la nouvelle personnalisation en cours. Ce contenu reflète la nouvelle personnalisation Jamf dans la mesure du possible, mais continue à refléter la personnalisation Wandera si nécessaire pour conserver la précision de l’interface utilisateur actuelle dans le centre d’administration.

Avant de commencer

Avant de commencer le processus d’intégration de Jamf à Intune, vérifiez que vous disposez des conditions préalables suivantes :

Abonnement Microsoft Intune Plan 1

Microsoft Entra informations d’identification d’administrateur et le rôle attribué qui est en mesure d’accorder les autorisations suivantes :

- Activer la connexion et lire le profil utilisateur

- Accès à l’annuaire en tant qu’utilisateur connecté

- Lire les données de l’annuaire

- Envoi des informations sur les risques de l’appareil à Intune

Un abonnement Jamf Security Cloud valide

- Compte administrateur doté de privilèges de super administrateur

Vue d’ensemble de l’intégration

L’activation de l’intégration de Mobile Threat Defense entre Jamf et Intune implique les éléments suivants :

- Activation du service UEM Connect de Jamf pour synchroniser les informations avec Azure et Intune. La synchronisation inclut les métadonnées de gestion du cycle de vie des utilisateurs et des appareils (LCM), ainsi que le niveau de menace de l’appareil MtD (Mobile Threat Defense).

- Créez des profils d’activation dans Jamf pour définir le comportement d’inscription des appareils.

- Déployez l’application Jamf Trust sur des appareils iOS et Android gérés.

- Configurez Jamf pour l’utilisateur final en libre-service à l’aide de la gestion des applications mobiles sur les appareils iOS et Android.

Configurer l’intégration de Jamf Mobile Threat Defense

La configuration de l’intégration entre Jamf et Intune ne nécessite aucun support du personnel Jamf et peut être facilement réalisée en quelques minutes.

Activer la prise en charge de Jamf dans Intune

Connectez-vous au Centre d’administration Microsoft Intune.

Sélectionnez Administration abonné>Connecteurs et jetons>Protection contre les menaces mobiles>Ajouter.

Dans la page Ajouter un connecteur, utilisez la liste déroulante et sélectionnez Wandera. Ensuite, sélectionnez Créer.

Dans le volet Protection contre les menaces mobiles, sélectionnez le connecteur MTD Wandera dans la liste des connecteurs pour ouvrir le volet Modifier le connecteur. Sélectionnez Ouvrir la console d’administration Wandera pour ouvrir le portail Jamf Security Cloud et connectez-vous.

Dans le portail Jamf Security Cloud, accédez à Intégrations > UEM, puis sélectionnez l’onglet UEM Connect. Utilisez la liste déroulante Fournisseur EMM et sélectionnez Microsoft Intune.

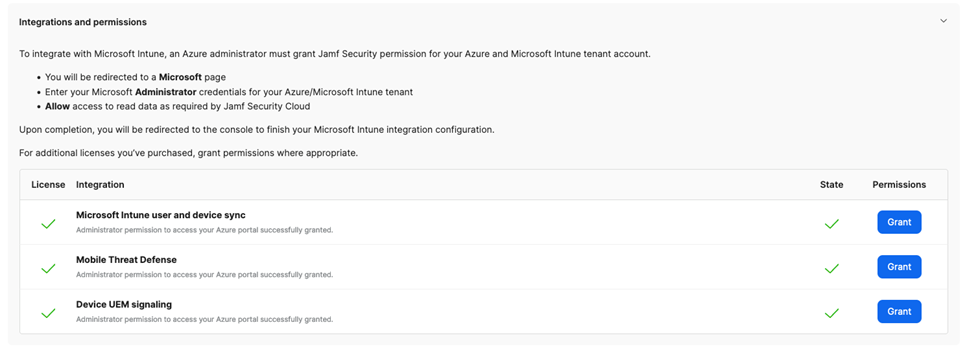

Un écran similaire à l’image suivante s’affiche, indiquant les autorisations requises pour terminer l’intégration :

En regard de Microsoft Intune synchronisation des utilisateurs et des appareils, sélectionnez le bouton Accorder pour démarrer le processus de consentement pour que Jamf effectue des fonctions de gestion du cycle de vie (LCM) avec Azure et Intune.

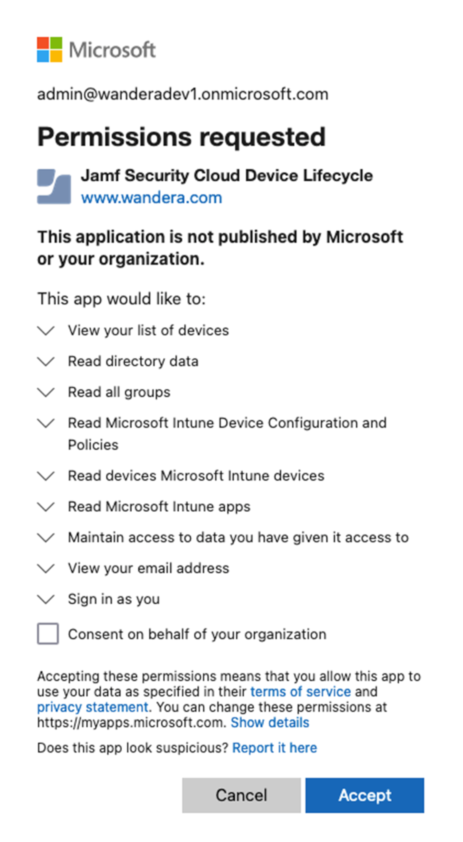

Lorsque vous y êtes invité, sélectionnez ou entrez vos informations d’identification d’administrateur Azure. Passez en revue les autorisations demandées, puis cochez la case Consentement pour le compte de votre organisation. Enfin, sélectionnez Accepter pour autoriser l’intégration LCM.

Vous êtes automatiquement renvoyé au portail Jamf Security Cloud. Si l’autorisation a réussi, il y a une graduation verte en regard du bouton Accorder.

Répétez le processus de consentement pour les autres intégrations listées en cliquant sur les boutons Accorder correspondants jusqu’à ce que des coches vertes apparaissent en regard de chacune d’elles.

Revenez au centre d’administration Intune et reprenez la modification du connecteur MTD. Définissez tous les boutons bascules disponibles sur On, puis enregistrez la configuration.

Intune et Jamf sont désormais connectés.

Créer des profils d’activation dans Jamf

Les déploiements basés sur Intune sont facilités à l’aide des profils d’activation Jamf définis dans le portail Jamf Security Cloud. Chaque profil d’activation définit des options de configuration spécifiques comme des exigences d’authentification, des fonctionnalités de service et une appartenance à un groupe initial.

Après avoir créé un profil d’activation dans Jamf, vous l’affectez aux utilisateurs et aux appareils dans Intune. Bien qu’un profil d’activation soit universel sur les plateformes d’appareils et les stratégies de gestion, les étapes suivantes définissent comment configurer Intune en fonction de ces différences.

Les étapes ci-dessous supposent que vous avez créé un profil d’activation dans Jamf que vous souhaitez déployer via Intune sur vos appareils cibles. Pour plus d’informations sur la création et l’utilisation des profils d’activation Jamf, consultez Profils d’activation dans la documentation de Jamf Security.

Remarque

Lorsque vous créez des profils d’activation pour le déploiement via Intune, veillez à définir l’option Utilisateur associé sur Authentifié par le fournisseur > d’identité Microsoft Entra pour une sécurité maximale, une compatibilité multiplateforme et une expérience utilisateur final rationalisée.

Déploiement de Jamf Over-the-Air sur des appareils gérés par GPM

Pour les appareils iOS et Android que vous gérez avec Intune, Jamf peut déployer ota pour des activations push rapides. Veillez à avoir déjà créé les profils d’activation dont vous avez besoin avant de passer à cette section. Le déploiement de Jamf sur des appareils gérés implique :

- Ajout de profils de configuration Jamf à Intune et affectation aux appareils cibles.

- Ajout de l’application d’approbation Jamf et des configurations d’application respectives à Intune et affectation aux appareils cibles.

Configurer et déployer des profils de configuration iOS

Dans cette section, vous allez télécharger les fichiers de configuration d’appareil iOS requis, puis les remettre par voie ota à vos appareils gérés par Intune.

Dans le portail Jamf Security Cloud, accédez au profil d’activation que vous souhaitez déployer (Activations d’appareils>), puis sélectionnez l’onglet >Stratégies de déploiementAppareils> gérés Microsoft Intune.

Développez les sections Apple iOS supervisé ou Apple iOS non supervisé en fonction de la configuration de votre flotte d’appareils.

Téléchargez le profil de configuration fourni et préparez-le à charger dans une étape ultérieure.

Ouvrez Microsoft Intune centre d’administration et accédez à Appareils Profils > de configuration iOS/iPadOS>. Sélectionnez Créer une>stratégie.

Dans le panneau qui s’affiche, pour Plateforme , sélectionnez iOS/iPadOS et, pour Type de profil , sélectionnez Modèle , puis Personnalisé. Ensuite, sélectionnez Créer.

Dans le champ Nom , fournissez un titre descriptif pour la configuration, correspondant idéalement à ce que vous avez nommé le profil d’activation dans le portail Jamf Security Cloud. Un nom correspondant vous aidera à faciliter les références croisées à l’avenir. Vous pouvez également fournir le code du profil d’activation si vous le souhaitez. Nous vous recommandons d’indiquer si la configuration concerne des appareils supervisés ou non supervisés en ajoutant un suffixe évocateur au nom.

Fournissez éventuellement une description pour donner plus d’informations aux autres administrateurs sur l’objectif/utilisation de la configuration. Sélectionnez Suivant.

Dans la page Paramètres de configuration , pour Fichier de profil de configuration, spécifiez ou recherchez le profil de configuration téléchargé qui correspond au profil d’activation téléchargé à l’étape 3. Veillez à sélectionner le profil supervisé ou non supervisé approprié si vous avez téléchargé les deux. Sélectionnez Suivant.

Affectez le profil de configuration à des groupes d’utilisateurs ou d’appareils qui doivent avoir Jamf installé. Nous vous recommandons de commencer avec un groupe de test, puis de le développer après avoir vérifié que les activations fonctionnent correctement. Sélectionnez Suivant.

Passez en revue la configuration pour vérifier l’exactitude des modifications nécessaires, puis sélectionnez Créer pour créer et déployer le profil de configuration.

Remarque

Jamf offre un profil de déploiement amélioré pour les appareils iOS supervisés. Si vous avez une flotte mixte d’appareils supervisés et non supervisés, répétez les étapes ci-dessus pour l’autre type de profil, si nécessaire. Ces mêmes étapes doivent être suivies pour tous les futurs profils d’activation à déployer par le biais d’Intune. Contactez le support Jamf si vous avez une flotte mixte d’appareils iOS supervisés et non supervisés et si vous avez besoin d’aide pour les affectations de stratégie basées sur le mode supervisé.

Déploiement de Jamf sur des appareils non inscrits avec des applications managées GAM

Pour les appareils non inscrits avec des applications managées GAM, Jamf utilise une expérience d’intégration basée sur l’authentification intégrée pour activer et protéger les données d’entreprise dans les applications gérées par gam.

Les sections suivantes décrivent comment configurer Jamf et Intune pour permettre aux utilisateurs finaux d’activer Jamf en toute transparence avant de pouvoir accéder aux données de l’entreprise.

Configurer Azure Device Provisioning dans un profil d’activation Jamf

Les profils d’activation à utiliser avec gam doivent avoir l’option Utilisateur associé défini sur l’option Authentifié par le fournisseur d’identité > Microsoft Entra.

Dans le portail Jamf Security Cloud, sélectionnez un profil d’activation existant ou créez-en un que les appareils désinscrits avec des applications managées GAM utilisent lors de l’inscription dans Activations d’appareils > .

Sélectionnez l’onglet Provisionnement basé sur l’identité , puis faites défiler jusqu’à la section Microsoft.

Sélectionnez le bouton bascule pour le profil d’activation que vous souhaitez utiliser, ce qui ouvre la fenêtre Ajouter un approvisionnement automatique au profil d’activation .

Choisissez de confirmer la sélection actuelle de l’option Tout le monde (n’importe quel groupe), ou sélectionnez Groupes spécifiques , puis ajoutez des ID de groupe pour limiter les activations utilisateur à ces groupes uniquement.

- Si un ou plusieurs ID de groupe sont définis, un utilisateur activant gam doit être membre d’au moins l’un des groupes spécifiés à activer à l’aide de ce profil d’activation.

- Vous pouvez configurer plusieurs profils d’activation pour le même ID de locataire Azure, chacun utilisant un ID de groupe différent. L’utilisation de différents ID de groupe vous permet d’inscrire des appareils dans Jamf en fonction de l’appartenance à un groupe Azure, ce qui permet des fonctionnalités différenciées par groupe au moment de l’activation.

- Vous pouvez configurer un seul profil d’activation « par défaut » qui ne spécifie aucun ID de groupe. Ce groupe sert de fourre-tout pour toutes les activations dans lesquelles l’utilisateur authentifié n’est pas membre d’un groupe associé à un autre profil d’activation.

Sélectionnez Enregistrer dans le coin supérieur droit de la page.

Étapes suivantes

- Avec les profils d’activation Jamf chargés dans le portail Jamf Security Cloud, créez des applications clientes dans Intune pour déployer l’application Jamf Trust sur des appareils Android et iOS/iPadOS. La configuration de l’application Jamf fournit des fonctionnalités essentielles pour compléter les profils de configuration d’appareil envoyés aux appareils, et est recommandée pour tous les déploiements. Consultez Ajouter des applications MTD pour connaître les procédures et les détails personnalisés spécifiques aux applications Jamf.

- Avec Jamf intégré à Intune, vous pouvez ajuster votre configuration, afficher des rapports et déployer plus largement sur votre flotte d’appareils mobiles. Pour obtenir des guides de configuration détaillés, consultez le Guide de Prise en main du Centre d’aide et de support dans la documentation Jamf.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour