Prise en main de l’explorateur d’activités

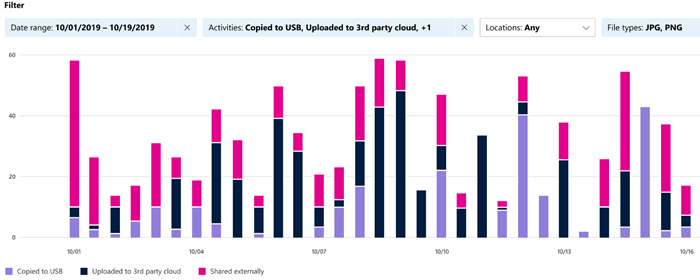

Les onglets Vue d’ensemble de la classification des données et Explorateur de contenu vous donnent une visibilité sur le contenu qui a été découvert et étiqueté, et sur l’emplacement de ce contenu. L’Explorateur d’activités complète cette suite de fonctionnalités en vous permettant de surveiller ce qui est fait avec votre contenu étiqueté. L’Explorateur d’activités fournit une vue historique des activités sur votre contenu étiqueté. Les informations d’activité sont collectées à partir des journaux d’audit unifiés Microsoft 365, transformées, puis mises à disposition dans l’interface utilisateur de l’Explorateur d’activités. L’Explorateur d’activités signale jusqu’à 30 jours de données.

Il existe plus de 30 filtres différents disponibles, dont certains sont les suivants :

- Plage de dates

- Type d’activité

- Emplacement

- Utilisateur

- Étiquette de confidentialité

- Étiquette de rétention

- File path

- Stratégie DLP

Conseil

Si vous n’êtes pas un client E5, utilisez la version d’évaluation de 90 jours des solutions Microsoft Purview pour découvrir comment des fonctionnalités Supplémentaires purview peuvent aider vos organization à gérer les besoins en matière de sécurité et de conformité des données. Commencez dès maintenant au hub d’essais portail de conformité Microsoft Purview. En savoir plus sur les conditions d’inscription et d’essai.

Configuration requise

Chaque compte qui accède et utilise la classification de données doit posséder une licence pour l’un des abonnements suivants :

- Microsoft 365 (E5)

- Office 365 (E5)

- Complément Conformité avancée (E5)

- Complément Threat Intelligence avancé (E5)

- Microsoft 365 E5/A5, Protection des informations et gouvernance

- Conformité Microsoft 365 E5/A5

Autorisations

Un compte doit se voir attribuer explicitement l’appartenance à l’un de ces groupes de rôles, ou le rôle doit être explicitement attribué.

Rôles et Groupes de rôles

Il existe des rôles et des groupes de rôles que vous pouvez utiliser pour affiner vos contrôles d’accès. Pour en savoir plus, consultez Autorisations dans la portail de conformité Microsoft Purview.

| Rôles Microsoft Purview | Groupes de rôle Microsoft Purview | Rôles Microsoft 365 | Groupes de rôle Microsoft 365 |

|---|---|---|---|

| Administrateur Information Protection | Protection des informations | Administrateurs généraux | Administrateur de conformité |

| Analyste Information Protection | Administrateurs Information Protection | Administrateurs de conformité | Administrateur de sécurité |

| Enquêteur Information Protection | Enquêteurs Information Protection | Administrateurs de la sécurité | Lecteur de sécurité |

| Lecteur Information Protection | Analystes Information Protection | Administrateurs des données de conformité | |

| Lecteurs Information Protection |

Types d’activité

L’Explorateur d’activités collecte des informations à partir des journaux d’audit de plusieurs sources d’activités.

Voici quelques exemples d’activités d’étiquette de confidentialité et d’activités d’étiquetage de rétention à partir d’applications natives de Microsoft Office, du client et du scanneur Microsoft Information Protection, de SharePoint, d’Exchange (étiquettes de confidentialité uniquement) et de OneDrive :

- Étiquette appliqué

- Étiquette modifiée (mise à niveau, rétrogradée ou supprimé)

- Simulation d'étiquetage automatique

- Fichier lu

Pour obtenir la liste actuelle des activités répertoriées dans l’Explorateur d’activités, accédez à Explorateur d’activités et ouvrez le filtre d’acitivity. La liste des activités est disponible dans la liste déroulante.

L’activité d’étiquetage spécifique au client et au scanneur Microsoft Information Protection qui entre dans l’Explorateur d’activités comprend les éléments suivants :

- Protection appliquée

- Protection modifiée

- Protection supprimée

- Fichiers découverts

Pour plus d’informations sur l’activité d’étiquetage dans l’Explorateur d’activités, consultez Étiquetage des événements disponibles dans l’Explorateur d’activités.

En outre, à l’aide de la protection contre la perte de données de point de terminaison (DLP), l’Explorateur d’activités collecte les correspondances entre la stratégie DLP et les événements d’Exchange, SharePoint, OneDrive, Teams Chat and Channel, les dossiers et bibliothèques SharePoint locaux, les partages de fichiers locaux et les appareils exécutant Windows 10, Windows 11 et l’une des trois versions principales de macOS les plus récentes. Voici quelques exemples d’événements collectés à partir de Windows 10 appareils :

- Suppression

- Création

- Copier dans le Presse-papiers

- Modifier

- Lecture

- Renommer

- Copier dans le partage réseau

- Accès par une application non autorisée

Comprendre les actions effectuées sur le contenu avec des étiquettes de confidentialité vous aide à déterminer si les contrôles que vous avez en place, tels que les stratégies de Protection contre la perte de données Microsoft Purview, sont efficaces. Si ce n’est pas le cas, ou si vous découvrez quelque chose d’inattendu (par exemple, un grand nombre d’éléments étiquetés highly confidential qui sont rétrogradés à general), vous pouvez gérer vos stratégies et prendre de nouvelles mesures pour limiter le comportement indésirable.

Remarque

L’Explorateur d’activités ne surveille pas actuellement les activités de rétention pour Exchange.

Remarque

Si le verdict DLP Teams est signalé comme faux positif par l’utilisateur, l’activité s’affiche en tant qu’informations DLPdans la liste de l’Explorateur d’activités. L’entrée n’a pas de détails de règle et de correspondance de stratégie présents, mais affiche des valeurs synthétiques. Aucun rapport d’incident n’est également généré pour les rapports de faux positifs.

Événements et alertes de type d’activité

Le tableau suivant présente les événements déclenchés dans activity Explorer pour trois exemples de configurations de stratégie, selon qu’une correspondance de stratégie est détectée ou non.

| Configuration de la stratégie | Événement Explorer d’activité déclenché pour ce type d’action | Événement Explorer d’activité déclenché lorsqu’une règle DLP est mise en correspondance | Alerte Explorer d’activité déclenchée |

|---|---|---|---|

| La stratégie contient une seule règle autorisant l’activité sans l’auditer. | Oui | Non | Non |

| La stratégie contient deux règles : les correspondances pour la règle n° 1 sont autorisées ; les correspondances de stratégie pour la règle n° 2 sont auditées. | Oui (Règle n°2 uniquement) |

Oui (Règle n°2 uniquement) |

Oui (Règle n°2 uniquement) |

| La stratégie contient deux règles : les correspondances indiquent que les deux règles sont autorisées et non auditées. | Oui | Non | Non |

Voir aussi

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour