En savoir plus sur la gestion des accès privilégiés

Microsoft Purview Privileged Access Management permet un contrôle d’accès granulaire sur les tâches d’administration privilégiées dans Office 365. Elle peut faciliter la protection de votre organisation contre des violations utilisant les comptes d’administration privilégiés existants avec un accès permanent aux données sensibles ou un accès aux paramètres de configuration critiques. La gestion des accès privilégiés exige que les utilisateurs demandent un accès en temps réel pour effectuer des tâches avec élévation de privilèges et privilégiées par le biais d’un flux de travail d’approbation très étendu et lié au temps. Cette configuration permet aux utilisateurs d’effectuer la tâche particulière, sans risque d’exposition aux données sensibles ou aux paramètres de configuration critiques. L’activation de la gestion des accès privilégiés permet à votre organization de fonctionner sans privilèges permanents et de fournir une couche de défense contre les vulnérabilités d’accès administratif permanentes.

Pour obtenir une vue d’ensemble rapide du flux de travail intégré Customer Lockbox et de la gestion des accès privilégiés, consultez cette vidéo Customer Lockbox et la gestion des accès privilégiés.

Conseil

Si vous n’êtes pas un client E5, utilisez la version d’évaluation de 90 jours des solutions Microsoft Purview pour découvrir comment des fonctionnalités Supplémentaires purview peuvent aider vos organization à gérer les besoins en matière de sécurité et de conformité des données. Commencez dès maintenant au hub d’essais portail de conformité Microsoft Purview. En savoir plus sur les conditions d’inscription et d’essai.

Niveaux de protection

La gestion de l’accès privilégié complète les autres protections de fonctionnalités d’accès et de données au sein de l’architecture de sécurité Microsoft 365. L’inclusion de la gestion de l’accès privilégié dans le cadre d’une approche intégrée et multiniveau de la sécurité fournit un modèle de sécurité qui optimise la protection des informations sensibles et des paramètres de configuration de Microsoft 365. Comme le montre le diagramme, la gestion de l’accès privilégié s’appuie sur la protection fournie avec le chiffrement natif des données Microsoft 365 et le modèle de sécurité de contrôle d’accès basé sur les rôles des services Microsoft 365. Lorsqu’elles sont utilisées avec Microsoft Entra Privileged Identity Management, ces deux fonctionnalités fournissent un contrôle d’accès avec un accès juste-à-temps à différentes étendues.

La gestion des accès privilégiés est définie et étendue au niveau de la tâche, tandis que Microsoft Entra Privileged Identity Management applique une protection au niveau du rôle avec la possibilité d’exécuter plusieurs tâches. Microsoft Entra Privileged Identity Management permet principalement de gérer les accès pour les rôles AD et les groupes de rôles, tandis que la gestion des accès privilégiés Microsoft Purview s’applique uniquement au niveau de la tâche.

Activation de la gestion des accès privilégiés tout en utilisant déjà Microsoft Entra Privileged Identity Management : l’ajout de la gestion des accès privilégiés fournit une autre couche granulaire de fonctionnalités de protection et d’audit pour l’accès privilégié aux données Microsoft 365.

Activation de Microsoft Entra Privileged Identity Management avec microsoft Purview Privileged Access Management : ajout de Microsoft Entra Privileged Identity Management à Microsoft Purview Privileged Access Management peut étendre l’accès privilégié aux données en dehors de Microsoft 365, qui sont principalement définies par les rôles d’utilisateur ou l’identité.

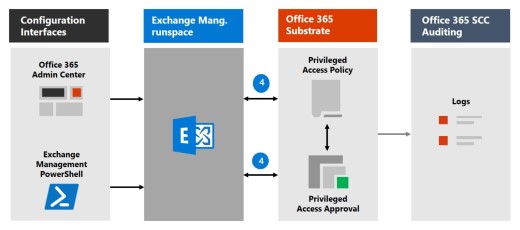

Architecture et flux de processus de gestion des accès privilégiés

Chacun des flux de processus suivants décrit l’architecture de l’accès privilégié et la façon dont il interagit avec le substrat Microsoft 365, l’audit et l’espace d’exécution de gestion Exchange.

Étape 1 : Configurer une stratégie d’accès privilégié

Lorsque vous configurez une stratégie d’accès privilégié avec le Centre d'administration Microsoft 365 ou la commande PowerShell de gestion Exchange, vous définissez la stratégie et les processus de fonctionnalité d’accès privilégié, ainsi que les attributs de stratégie dans le substrat Microsoft 365. Les activités sont enregistrées dans le journal d’audit. La stratégie est désormais activée et prête à gérer les demandes entrantes pour approbation.

Étape 2 : Demande d’accès

Dans le Centre d'administration Microsoft 365 ou avec la commande PowerShell de gestion Exchange, les utilisateurs peuvent demander l’accès aux tâches avec élévation de privilèges ou avec élévation de privilèges. La fonctionnalité d’accès privilégié envoie la demande au substrat Microsoft 365 pour traitement par rapport à la stratégie d’accès aux privilèges configurée et enregistre l’activité dans les journaux d’audit.

Étape 3 : Approbation d’accès

Une demande d’approbation est établie et la notification de demande en attente est envoyée par e-mail aux approbateurs. En cas d’acceptation, la demande d’accès privilégié est traitée comme une approbation et la tâche est prête pour son exécution. En cas de refus, la tâche est bloquée et aucun accès n’est accordé au demandeur. Le demandeur est informé de l’approbation ou du refus par message électronique.

Étape 4 : Traitement de l’accès

Pour une demande approuvée, la tâche est traitée par l’instance d’exécution d’Exchange Management. L’approbation est vérifiée par rapport à la stratégie d’accès privilégié et traitée par le substrat Microsoft 365. Toutes les activités de la tâche sont consignées dans les journaux d’audit.

Foire aux questions

Quelles références SKU peuvent utiliser l’accès privilégié dans Office 365 ?

La gestion des accès privilégiés est disponible pour les clients d’un large choix d’abonnements et de modules complémentaires Microsoft 365 et Office 365. Pour plus d’informations, consultez Prise en main de la gestion des accès privilégiés .

Quand l’accès privilégié prendra-t-il en charge Office 365 charges de travail au-delà d’Exchange ?

La gestion des accès privilégiés sera bientôt disponible dans d’autres charges de travail Office 365. Pour plus d’informations, consultez la feuille de route Microsoft 365 .

Mon organization a besoin de plus de 30 stratégies d’accès privilégié, cette limite sera-t-elle augmentée ?

Oui, l’augmentation de la limite actuelle de 30 stratégies d’accès privilégié par organization figure sur la feuille de route des fonctionnalités.

Dois-je être un Administration global pour gérer l’accès privilégié dans Office 365 ?

Oui, vous aurez besoin du rôle global Administration attribué aux comptes qui gèrent l’accès privilégié dans Office 365. Les utilisateurs inclus dans un groupe d’approbateurs n’ont pas besoin d’avoir les rôles Global Administration ou Gestion des rôles attribués pour examiner et approuver les demandes avec PowerShell. Le rôle Administrateur Exchange doit être attribué aux utilisateurs pour demander, examiner et approuver les demandes d’accès privilégié dans le Centre d'administration Microsoft 365.

Comment la gestion des accès privilégiés est-elle liée à Customer Lockbox ?

Customer Lockbox autorise un niveau de contrôle d’accès pour les organisations lorsque Microsoft accède aux données. La gestion des accès privilégiés permet un contrôle d’accès granulaire au sein d’un organization pour toutes les tâches privilégiées Microsoft 365.

Vous êtes prêt ?

Commencez à configurer votre organization pour la gestion des accès privilégiés.

En savoir plus

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour