Protection des informations de Contoso Corporation

Contoso prend au sérieux la sécurité de ses informations. La fuite ou la destruction de la propriété intellectuelle qui décrit la conception de leurs produits et les techniques de fabrication propriétaires les placeraient dans un désavantage concurrentiel.

Avant de déplacer ses ressources numériques sensibles vers le cloud, Contoso s’est assuré que ses exigences en matière de classification et de protection des informations locales étaient prises en charge par les services cloud de Microsoft 365 pour les entreprises.

Classification de la sécurité des données Contoso

Contoso a effectué une analyse de ses données et déterminé les niveaux de classification suivants.

| Niveau 1 : ligne de base | Niveau 2 : Sensible | Niveau 3 : hautement réglementé |

|---|---|---|

| Les données sont chiffrées et uniquement accessibles par des utilisateurs authentifiés. Fourni pour toutes les données stockées localement et dans le stockage et les charges de travail basés sur le cloud. Les données sont chiffrées pendant qu’elles résident dans le service et en transit entre le service et les appareils clients. Les données de niveau 1 incluent, par exemple, les communications d’entreprise normales (courrier électronique) et les fichiers des collaborateurs de l’administration, des ventes et du support technique. |

Niveau 1 avec une authentification et une protection renforcées contre la perte de données. L’authentification forte inclut Microsoft Entra l’authentification multifacteur (MFA) avec validation PAR SMS. Protection contre la perte de données Microsoft Purview garantit que les informations sensibles ou critiques ne circulent pas en dehors du cloud Microsoft. Les données de niveau 2 sont, par exemple, des informations financières et juridiques ainsi que les données de recherche et de développement de nouveaux produits. |

Niveau 2 avec des niveaux de chiffrement, d’authentification et d’audit plus élevés. Niveaux de chiffrement des données au repos et dans le cloud les plus élevés, conformes aux réglementations locales, associés à une authentification multi-facteur avec cartes à puce et fonctionnalités d’audit et d’alerte granulaires. Les informations personnelles des clients et des partenaires, les spécifications d’ingénierie produit et les techniques de fabrication propriétaires sont des exemples de données de niveau 3. |

Stratégies d’informations contoso

Le tableau suivant répertorie les stratégies d’informations contoso.

| Valeur | Accès | Rétention des données | Protection des informations |

|---|---|---|---|

| Valeur commerciale faible (Niveau 1: Ligne de base) | Autoriser l’accès à tous. | 6 mois | Utiliser le chiffrement. |

| Valeur commerciale moyenne (Niveau 2: Sensible) | Autoriser l’accès aux employés, sous-traitants et partenaires de Contoso. Utiliser l’authentification multi-facteur (MFA), le chiffrement TLS (Transport Layer Security) et la gestion des applications mobiles (MAM). |

2 ans | Utiliser les valeurs de hachage pour l’intégrité des données. |

| Valeur commerciale élevée (Niveau 3 : hautement réglementé) | Autoriser l’accès aux cadres et aux responsables des équipes techniques et de fabrication. Système de gestion des droits (RMS) avec les appareils réseau gérés seulement. |

7 ans | Utiliser des signatures numériques pour le non-reniement. |

Chemin d’accès contoso à la protection des informations avec Microsoft 365 pour les entreprises

Contoso a suivi ces étapes pour préparer Microsoft 365 pour entreprise à ses exigences de protection des informations :

Identifier les informations à protéger

Contoso a effectué un examen approfondi de ses ressources numériques existantes situées sur des sites SharePoint locaux et des partages de fichiers et a classé chaque ressource.

Déterminer les stratégies d’accès, de rétention et de protection des informations pour les niveaux de données

En fonction des niveaux de données, Contoso a déterminé la configuration requise détaillée en matière de stratégie, utilisée pour protéger les biens numériques existants lors de leur migration vers le cloud.

Créer des étiquettes de confidentialité et leurs paramètres pour les différents niveaux d’informations

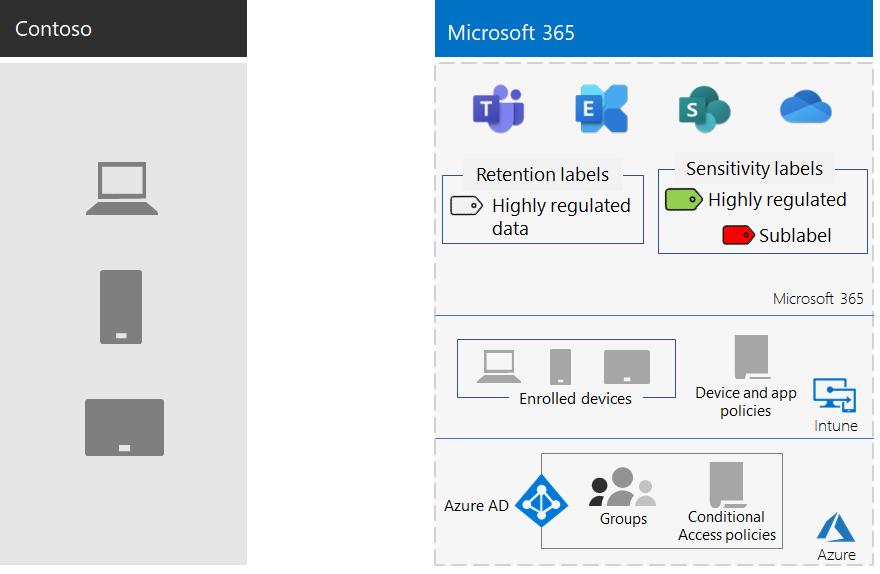

Contoso a créé des étiquettes de confidentialité pour ses niveaux de données dont les étiquettes hautement réglementées incluent chiffrement, autorisations et filigranes.

Déplacer des données de sites SharePoint locaux et de partages de fichiers vers leurs nouveaux sites SharePoint

Les fichiers ayant migré vers les nouveaux sites SharePoint ont hérité des étiquettes de rétention par défaut attribuées au site.

Former les employés à utiliser les étiquettes de confidentialité pour les nouveaux documents, à interagir avec le service informatique de Contoso lors de la création de sites SharePoint et à toujours stocker des ressources numériques sur des sites SharePoint

La modification des mauvaises habitudes de stockage des informations des travailleurs est souvent considérée comme la partie la plus difficile de la transition de protection des informations pour le cloud. Le service informatique et la direction de Contoso avaient besoin d’amener les employés à toujours étiqueter et stocker leurs ressources numériques dans le cloud, à s’abstenir d’utiliser des partages de fichiers locaux et à ne pas utiliser de services de stockage cloud ou de lecteurs USB tiers.

Stratégies d’accès conditionnel régissant la protection des informations

Dans le cadre du déploiement de Exchange Online et SharePoint, Contoso a configuré l’ensemble suivant de stratégies d’accès conditionnel et les a appliquées aux groupes appropriés :

- Stratégies d’accès aux applications gérées et non gérées sur les périphériques

- Stratégies d’accès à Exchange Online

- Stratégies d’accès SharePoint

Voici un ensemble de stratégies Contoso pour la protection des informations.

Remarque

Contoso a également configuré d’autres stratégies d’accès conditionnel pour l’identité et la connexion. Consultez l’Identité de Contoso Corporation.

Ces stratégies vous assurent que :

- Les applications autorisées et les actions qu’elles peuvent effectuer avec les données de l’organization sont définies par des stratégies de protection des applications.

- les PC et les périphériques mobiles sont conformes ;

- Exchange Online utilise le chiffrement de messages Office 365 (OME) pour Exchange Online.

- SharePoint utilise des restrictions appliquées par l’application.

- SharePoint utilise les stratégies de contrôle d’accès pour assurer un accès réservé au navigateur et bloquer l’accès aux matériels non gérés.

Mappage des fonctionnalités de Microsoft 365 pour entreprise aux niveaux de données Contoso

Le tableau suivant mappe les niveaux de données Contoso aux fonctionnalités de protection des informations dans Microsoft 365 pour les entreprises.

| Niveau | Services cloud Microsoft 365 | Windows 10 et Microsoft 365 Apps for enterprise | Sécurité et conformité |

|---|---|---|---|

| Niveau 1 : ligne de base | Stratégies d’accès conditionnel à SharePoint et à Exchange Online Autorisations sur les sites SharePoint |

Étiquettes de confidentialité BitLocker Protection des informations Windows |

Stratégies d’accès conditionnel aux matériels et stratégies de gestion des applications mobiles |

| Niveau 2 : Sensible | Niveau 1 plus : Étiquettes de confidentialité Étiquettes de rétention Microsoft 365 sur les sites SharePoint Protection contre la perte de données pour SharePoint et Exchange Online Sites SharePoint isolés |

Niveau 1 plus : Étiquettes de sensibilité sur les biens numériques |

Niveau 1 |

| Niveau 3 : hautement réglementé | Niveau 2 plus : Chiffrement byOK (Apportez votre propre clé) et protection pour les informations relatives aux secrets commerciaux Azure Key Vault pour les applications métier qui interagissent avec les services Microsoft 365 |

Niveau 2 | Niveau 1 |

Voici la configuration de protection des informations Contoso obtenue.

Étape suivante

Découvrez comment Contoso utilise les fonctionnalités de sécurité de Microsoft 365 pour entreprise pour la gestion des identités et des accès, la protection contre les menaces, la protection des informations et la gestion de la sécurité.

Voir aussi

Microsoft Defender pour Office 365

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour