S’applique à :

La réduction de la surface d’attaque fait-elle partie de Windows ?

La réduction de la surface d’attaque était à l’origine une fonctionnalité de la suite de fonctionnalités exploit guard introduite en tant que mise à jour majeure de Microsoft Defender Antivirus, dans Windows 10, version 1709. Microsoft Defender Antivirus est le composant anti-programme malveillant natif de Windows. Toutefois, l’ensemble complet des fonctionnalités de réduction de la surface d’attaque n’est disponible qu’avec une licence Entreprise Windows. Notez également que certaines exclusions Microsoft Defender antivirus s’appliquent aux exclusions de règle de réduction de la surface d’attaque. Consultez Informations de référence sur les règles de réduction de la surface d’attaque - Microsoft Defender Règles de réduction de la surface d’attaque et exclusions antivirus.

Ai-je besoin d’une licence d’entreprise pour exécuter des règles de réduction de la surface d’attaque ?

L’ensemble complet des règles et fonctionnalités de réduction de la surface d’attaque est pris en charge uniquement si vous disposez d’une licence d’entreprise pour Windows 10 ou Windows 11. Un nombre limité de règles peut fonctionner sans licence d’entreprise. Si vous avez Microsoft 365 Business, définissez Microsoft Defender Antivirus comme solution de sécurité principale et activez les règles via PowerShell. L’utilisation de la réduction de la surface d’attaque sans licence d’entreprise n’est pas officiellement prise en charge et vous ne pourrez pas utiliser toutes les fonctionnalités de réduction de la surface d’attaque.

Pour en savoir plus sur les licences Windows, consultez licences Windows 10 et consultez le guide de gestion des licences en volume pour Windows 10.

La réduction de la surface d’attaque est-elle prise en charge si j’ai une licence E3 ?

Oui. La réduction de la surface d’attaque est prise en charge pour Windows Entreprise E3 et versions ultérieures.

Quelles fonctionnalités sont prises en charge avec une licence E5 ?

Toutes les règles prises en charge avec E3 sont également prises en charge avec E5.

E5 ajoute une meilleure intégration à Defender pour point de terminaison. Avec E5, vous pouvez afficher les alertes en temps réel, affiner les exclusions de règles, configurer des règles de réduction de la surface d’attaque et afficher des listes de rapports d’événements.

Quelles sont les règles de réduction de la surface d’attaque actuellement prises en charge ?

La réduction de la surface d’attaque prend actuellement en charge toutes les règles ci-dessous.

Quelles sont les règles à activer ? Tous, ou puis-je activer des règles individuelles ?

Pour vous aider à déterminer ce qui convient le mieux à votre environnement, nous vous recommandons d’activer les règles de réduction de la surface d’attaque en mode audit. Avec cette approche, vous pouvez déterminer l’effet possible sur votre organization. Par exemple, vos applications métier.

Comment fonctionnent les exclusions des règles de réduction de la surface d’attaque ?

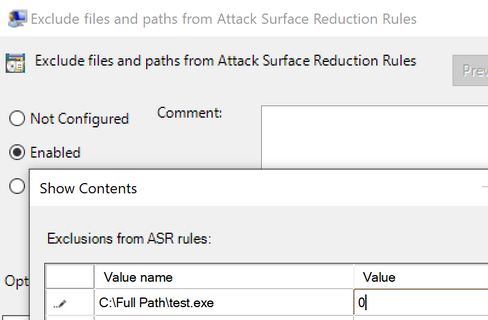

Pour les règles de réduction de la surface d’attaque, si vous ajoutez une exclusion, cela affecte chaque règle de réduction de la surface d’attaque.

Les exclusions des règles de réduction de la surface d’attaque prennent en charge les caractères génériques, les chemins et les variables d’environnement. Pour plus d’informations sur l’utilisation des caractères génériques dans les règles de réduction de la surface d’attaque, consultez Configurer et valider les exclusions en fonction de l’extension de fichier et de l’emplacement du dossier.

Tenez compte des éléments suivants concernant les exclusions des règles de réduction de la surface d’attaque (y compris les caractères génériques et les variables env. ) :

- La plupart des exclusions des règles de réduction de la surface d’attaque sont indépendantes des exclusions Microsoft Defender antivirus. Toutefois, Microsoft Defender exclusions antivirus s’appliquent à certaines règles de réduction de la surface d’attaque. Consultez Informations de référence sur les règles de réduction de la surface d’attaque - Microsoft Defender Règles de réduction de la surface d’attaque et exclusions antivirus.

- Les caractères génériques ne peuvent pas être utilisés pour définir une lettre de lecteur.

- Si vous souhaitez exclure plusieurs dossiers, dans un chemin d’accès, utilisez plusieurs instances de

\*\pour indiquer plusieurs dossiers imbriqués (par exemple,c:\Folder\*\*\Test) - Microsoft Endpoint Configuration Manager prend en charge les caractères génériques (* ou ?).

- Si vous souhaitez exclure un fichier qui contient des caractères aléatoires (génération de fichier automatisée), vous pouvez utiliser le symbole « ? » (par exemple,

C:\Folder\fileversion?.docx) - Les exclusions de réduction de la surface d’attaque dans stratégie de groupe ne prennent pas en charge les guillemets (le moteur gère en mode natif le long chemin, les espaces, etc., il n’est donc pas nécessaire d’utiliser des guillemets).

- Les règles de réduction de la surface d’attaque s’exécutent sous le compte NT AUTHORITY\SYSTEM, de sorte que les variables d’environnement sont limitées aux variables de machine.

Comment faire sais ce que je dois exclure ?

Différentes règles de réduction de la surface d’attaque ont des flux de protection différents. Pensez toujours à ce contre quoi la règle de réduction de la surface d’attaque que vous configurez protège et à la façon dont le flux d’exécution réel s’étend.

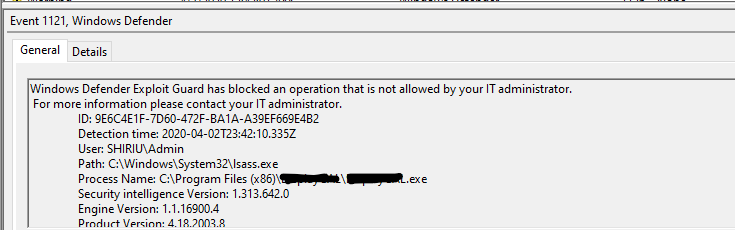

Exemple : Bloquer le vol d’informations d’identification à partir du sous-système d’autorité de sécurité locale Windows La lecture directe à partir du processus LSASS (Local Security Authority Subsystem) peut constituer un risque pour la sécurité, car elle peut exposer les informations d’identification de l’entreprise.

Cette règle empêche les processus non approuvés d’avoir un accès direct à la mémoire LSASS. Chaque fois qu’un processus tente d’utiliser la fonction OpenProcess() pour accéder à LSASS, avec un droit d’accès de PROCESS_VM_READ, la règle bloque spécifiquement ce droit d’accès.

En examinant l’exemple ci-dessus, si vous deviez vraiment créer une exception pour le processus où le droit d’accès a été bloqué, l’ajout du nom de fichier avec le chemin d’accès complet l’exclurait du blocage et, une fois autorisé à accéder à la mémoire du processus LSASS. La valeur 0 signifie que les règles de réduction de la surface d’attaque ignorent ce fichier/processus et ne le bloquent pas ou ne l’auditent pas.

Comment faire configurer des exclusions par règle ?

Pour plus d’informations sur la configuration des exclusions par règle, consultez Règles de réduction de la surface d’attaque de test.

Quelles sont les règles que Microsoft recommande d’activer ?

Nous vous recommandons d’activer toutes les règles possibles. Toutefois, il existe des cas où vous ne devez pas activer une règle. Par exemple, nous vous déconseillons d’activer la règle Bloquer les créations de processus provenant de PSExec et de commandes WMI, si vous utilisez Microsoft Endpoint Configuration Manager (ou System Center Configuration Manager - SCCM) pour gérer vos points de terminaison.

Nous vous recommandons vivement de lire chaque information et/ou avertissement spécifique à la règle, qui sont disponibles dans notre documentation publique. couvrant plusieurs piliers de protection, comme Office, Informations d’identification, Scripts, E-mail, etc. Toutes les règles de réduction de la surface d’attaque, à l’exception de Bloquer la persistance via l’abonnement aux événements WMI, sont prises en charge sur Windows 1709 et versions ultérieures :

- Bloquer les abus de conducteurs vulnérables exploités signés

- Bloquer le contenu exécutable du client de messagerie et de la messagerie web

- Empêcher toutes les applications Office de créer des processus enfants

- Empêcher les applications Office de créer du contenu exécutable

- Empêcher les applications Office d’injecter du code dans d’autres processus

- Empêcher JavaScript ou VBScript de lancer le contenu exécutable téléchargé

- Bloquer l’exécution de scripts potentiellement obfusqués

- Bloquer les appels d’API Win32 à partir d’une macro Office

- Utiliser une protection avancée contre les rançongiciels

- Bloquer le vol d’informations d’identification à partir du sous-système d’autorité de sécurité locale Windows (lsass.exe)

- Bloquer les créations de processus provenant des commandes PSExec et WMI

- Bloquer les processus non approuvés et non signés qui s’exécutent à partir d’USB

- Bloquer l’exécution des fichiers exécutables, sauf s’ils répondent à des critères de prévalence, d’âge ou de liste de confiance

- Empêcher les applications de communication Office de créer des processus enfants

- Empêcher Adobe Reader de créer des processus enfants

- Bloquer la persistance via un abonnement aux événements WMI

Le sous-système d’autorité de sécurité locale est-il activé par défaut ?

L’état par défaut de la règle de réduction de la surface d’attaque « Bloquer le vol d’informations d’identification à partir du sous-système d’autorité de sécurité locale Windows (lsass.exe) » passe de Non configuré à Configuré et le mode par défaut est défini sur Bloquer. Toutes les autres règles de réduction de la surface d’attaque restent dans leur état par défaut : Non configuré. Une logique de filtrage supplémentaire a déjà été incorporée dans la règle pour réduire les notifications des utilisateurs finaux. Les clients peuvent configurer la règle en mode Audit, Avertissement ou Désactivé , qui remplace le mode par défaut. La fonctionnalité de cette règle est la même, que la règle soit configurée en mode activé par défaut ou si vous activez le mode Bloquer manuellement.

Quelles sont les bonnes recommandations pour bien démarrer avec la réduction de la surface d’attaque ?

Testez l’impact des règles de réduction de la surface d’attaque sur vos organization avant de les activer en exécutant des règles de réduction de la surface d’attaque en mode audit pendant une courte période. Pendant que vous exécutez les règles en mode audit, vous pouvez identifier toutes les applications métier susceptibles d’être bloquées par erreur et les exclure de la réduction de la surface d’attaque.

Les grandes organisations doivent envisager de déployer des règles de réduction de la surface d’attaque dans des « anneaux », en auditant et en activant des règles dans des sous-ensembles d’appareils de plus en plus larges. Vous pouvez organiser les appareils de votre organization en anneaux à l’aide de Intune ou d’un outil de gestion des stratégie de groupe.

Combien de temps dois-je tester une règle de réduction de la surface d’attaque en mode audit avant de l’activer ?

Conservez la règle en mode audit pendant environ 30 jours pour obtenir une bonne base de référence pour la façon dont la règle fonctionne une fois qu’elle est mise en ligne dans votre organization. Pendant la période d’audit, vous pouvez identifier toutes les applications métier susceptibles d’être bloquées par la règle et configurer la règle pour les exclure.

Je passe d’une solution de sécurité tierce à Defender pour point de terminaison. Existe-t-il un moyen « simple » d’exporter des règles à partir d’une autre solution de sécurité pour réduire la surface d’attaque ?

Dans la plupart des cas, il est plus facile et préférable de commencer avec les recommandations de base suggérées par Defender pour point de terminaison que de tenter d’importer des règles à partir d’une autre solution de sécurité. Ensuite, utilisez des outils tels que le mode d’audit, la supervision et l’analytique pour configurer votre nouvelle solution en fonction de vos besoins uniques.

La configuration par défaut de la plupart des règles de réduction de la surface d’attaque, combinée à la protection en temps réel de Defender pour point de terminaison, protège contre un grand nombre d’attaques et de vulnérabilités.

À partir de Defender pour point de terminaison, vous pouvez mettre à jour vos défenses avec des indicateurs personnalisés, afin d’autoriser et de bloquer certains comportements logiciels. la réduction de la surface d’attaque permet également de personnaliser certaines règles, sous la forme d’exclusions de fichiers et de dossiers. En règle générale, il est préférable d’auditer une règle pendant un certain temps et de configurer des exclusions pour toutes les applications métier susceptibles d’être bloquées.

La réduction de la surface d’attaque prend-elle en charge les exclusions de fichiers ou de dossiers qui incluent des variables système et des caractères génériques dans le chemin d’accès ?

Oui. Pour plus d’informations sur l’exclusion de fichiers ou de dossiers des règles de réduction de la surface d’attaque, consultez Exclusion de fichiers et de dossiers des règles de réduction de la surface d’attaque et pour plus d’informations sur l’utilisation de variables système et de caractères génériques dans les chemins d’accès de fichiers exclus, consultezConfigurer et valider des exclusions basées sur l’extension de fichier et l’emplacement du dossier.

Les règles de réduction de la surface d’attaque couvrent-elles toutes les applications par défaut ?

Cela dépend de la règle. La plupart des règles de réduction de la surface d’attaque couvrent le comportement des produits et services Microsoft Office, tels que Word, Excel, PowerPoint et OneNote, ou Outlook. Certaines règles de réduction de la surface d’attaque, telles que Bloquer l’exécution de scripts potentiellement obfusqués, ont une portée plus générale.

La réduction de la surface d’attaque prend-elle en charge les solutions de sécurité tierces ?

la réduction de la surface d’attaque utilise Microsoft Defender Antivirus pour bloquer les applications. Il n’est pas possible de configurer la réduction de la surface d’attaque pour utiliser une autre solution de sécurité pour le blocage pour l’instant.

J’ai une licence E5 et j’ai activé certaines règles de réduction de la surface d’attaque conjointement avec Defender pour point de terminaison. Est-il possible qu’un événement de réduction de la surface d’attaque ne s’affiche pas du tout dans le chronologie d’événement de Defender pour point de terminaison ?

Chaque fois qu’une notification est déclenchée localement par une règle de réduction de la surface d’attaque, un rapport sur l’événement est également envoyé au portail Defender pour point de terminaison. Si vous rencontrez des difficultés pour trouver l’événement, vous pouvez filtrer les événements chronologie à l’aide de la zone de recherche. Vous pouvez également afficher les événements de réduction de la surface d’attaque en accédant à La gestion des surfaces d’attaque, à partir de l’icône Gestion de la configuration dans la barre des tâches de Defender pour le cloud. La page de gestion de la surface d’attaque comprend un onglet pour les détections de rapports, qui inclut une liste complète des événements de règle de réduction de la surface d’attaque signalés à Defender pour point de terminaison.

J’ai appliqué une règle à l’aide d’un objet de stratégie de groupe. Maintenant, lorsque j’essaie d’case activée les options d’indexation de la règle dans Microsoft Outlook, je reçois un message indiquant « Accès refusé ».

Essayez d’ouvrir les options d’indexation directement à partir de Windows 10 ou Windows 11.

Sélectionnez l’icône Recherche dans la barre des tâches Windows.

Entrez options d’indexation dans la zone de recherche.

Les critères utilisés par la règle « Bloquer l’exécution des fichiers exécutables, sauf s’ils répondent à un critère de prévalence, d’âge ou de liste de confiance », sont-ils configurables par un administrateur ?

Non. Les critères utilisés par cette règle sont gérés par La protection cloud Microsoft, afin de maintenir la liste de confiance constamment à jour avec les données collectées dans le monde entier. Les administrateurs locaux n’ont pas d’accès en écriture pour modifier ces données. Si vous souhaitez configurer cette règle pour l’adapter à votre entreprise, vous pouvez ajouter certaines applications à la liste des exclusions pour empêcher le déclenchement de la règle.

J’ai activé la règle de réduction de la surface d’attaque, « Bloquer l’exécution des fichiers exécutables, sauf s’ils répondent à un critère de prévalence, d’âge ou de liste de confiance ». Après un certain temps, j’ai mis à jour un logiciel, et la règle est maintenant le bloquer, même si ce n’était pas avant. Y a-t-il eu un problème ?

Cette règle s’appuie sur le fait que chaque application a une réputation connue, telle que mesurée par la prévalence, l’âge ou l’inclusion dans une liste d’applications approuvées. La décision de la règle de bloquer ou d’autoriser une application est déterminée en fin de compte par l’évaluation de ces critères par Microsoft Cloud Protection.

En règle générale, la protection cloud peut déterminer qu’une nouvelle version d’une application est suffisamment similaire aux versions précédentes pour qu’elle n’ait pas besoin d’être longuement réévaluée. Toutefois, la réputation de l’application peut prendre un certain temps après un changement de version, en particulier après une mise à jour majeure. En attendant, vous pouvez ajouter l’application à la liste des exclusions pour empêcher cette règle de bloquer les applications importantes. Si vous mettez à jour et utilisez fréquemment de nouvelles versions d’applications, vous pouvez choisir d’exécuter cette règle en mode audit.

J’ai récemment activé la règle de réduction de la surface d’attaque, « Bloquer le vol d’informations d’identification à partir du sous-système d’autorité de sécurité locale Windows (lsass.exe) », et je reçois un grand nombre de notifications. Que se passe-t-il?

Une notification générée par cette règle n’indique pas nécessairement une activité malveillante ; Toutefois, cette règle est toujours utile pour bloquer les activités malveillantes, car les programmes malveillants ciblent souvent lsass.exe pour obtenir un accès illicite aux comptes. Le processus lsass.exe stocke les informations d’identification de l’utilisateur en mémoire une fois qu’un utilisateur s’est connecté. Windows utilise ces informations d’identification pour valider les utilisateurs et appliquer des stratégies de sécurité locales.

Étant donné que de nombreux processus légitimes tout au long d’une journée classique appellent sur lsass.exe pour les informations d’identification, cette règle peut être particulièrement bruyante. Si une application légitime connue entraîne la génération d’un nombre excessif de notifications par cette règle, vous pouvez l’ajouter à la liste d’exclusions. La plupart des autres règles de réduction de la surface d’attaque génèrent un nombre relativement plus faible de notifications que celle-ci, car l’appel sur lsass.exe est typique du fonctionnement normal de nombreuses applications.

Est-il judicieux d’activer la règle « Bloquer le vol d’informations d’identification du sous-système d’autorité de sécurité locale Windows (lsass.exe) », parallèlement à la protection LSA ?

L’activation de cette règle n’offre pas de protection supplémentaire si la protection LSA est également activée. La règle et la protection LSA fonctionnent de la même façon, de sorte que le fait d’exécuter les deux en même temps serait redondant. Toutefois, il peut arriver que vous ne puissiez pas activer la protection LSA. Dans ce cas, vous pouvez activer cette règle pour fournir une protection équivalente contre les programmes malveillants qui ciblent lsass.exe.

Voir aussi

- Présentation de la réduction de la surface d'attaque

- Évaluer les règles de réduction de la surface d’attaque

- Déploiement des règles de réduction de la surface d’attaque Étape 3 : Implémenter des règles de réduction de la surface d’attaque

- Activer les règles de réduction de la surface d’attaque

- Compatibilité de Microsoft Defender Antivirus avec d’autres antivirus/logiciels anti-programme malveillant