Mettre en œuvre des règles de réduction de la surface d'attaque

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

L’implémentation de règles de réduction de la surface d’attaque déplace le premier anneau de test dans un état fonctionnel activé.

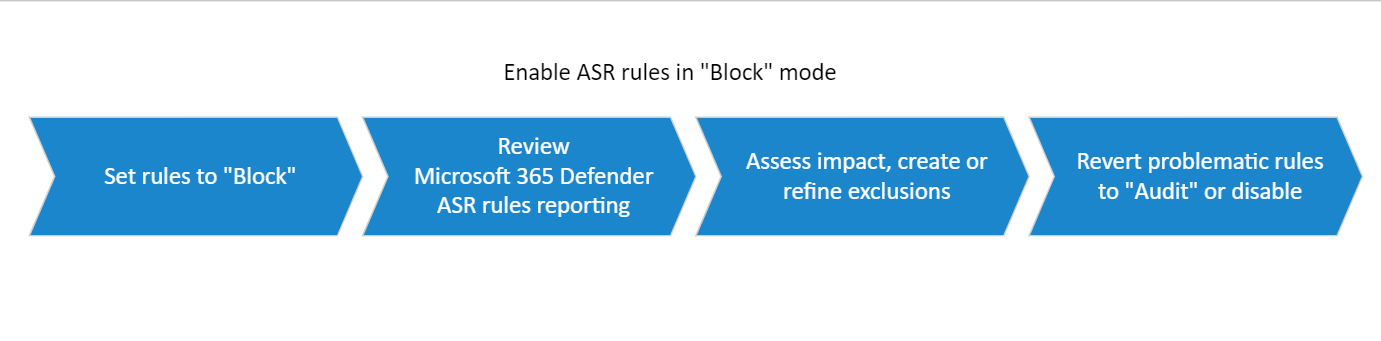

Étape 1 : Passer des règles de réduction de la surface d’attaque de l’audit au bloc

- Une fois que toutes les exclusions ont été déterminées en mode audit, commencez à définir certaines règles de réduction de la surface d’attaque en mode « bloquer », en commençant par la règle qui a le moins d’événements déclenchés. Consultez Activer les règles de réduction de la surface d’attaque.

- Passez en revue la page de création de rapports dans le portail Microsoft Defender ; consultez Rapport de protection contre les menaces dans Microsoft Defender pour point de terminaison. Passez également en revue les commentaires de vos champions.

- Affinez les exclusions ou créez-en de nouvelles en fonction des besoins.

- Rebasculez les règles problématiques sur Audit.

Remarque

Pour les règles problématiques (règles créant trop de bruit), il est préférable de créer des exclusions que de désactiver les règles ou de revenir à Audit. Vous devrez déterminer ce qui convient le mieux à votre environnement.

Conseil

Le cas échéant, tirez parti du paramètre de mode d’avertissement dans les règles pour limiter les interruptions. L’activation des règles de réduction de la surface d’attaque en mode Avertissement vous permet de capturer les événements déclenchés et d’afficher leurs interruptions potentielles, sans bloquer l’accès de l’utilisateur final. En savoir plus : Mode d’avertissement pour les utilisateurs.

Comment fonctionne le mode Avertissement ?

Le mode d’avertissement est en fait une instruction Bloquer, mais avec la possibilité pour l’utilisateur de « débloquer » les exécutions suivantes du flux ou de l’application donné. Le mode d’avertissement débloque une combinaison par appareil, utilisateur, fichier et processus. Les informations du mode d’avertissement sont stockées localement et ont une durée de 24 heures.

Étape 2 : Développer le déploiement pour sonner n + 1

Lorsque vous êtes certain d’avoir correctement configuré les règles de réduction de la surface d’attaque pour l’anneau 1, vous pouvez élargir l’étendue de votre déploiement à l’anneau suivant (anneau n + 1).

Le processus de déploiement, les étapes 1 à 3, est essentiellement le même pour chaque anneau suivant :

- Règles de test dans Audit

- Passer en revue les événements d’audit déclenchés par la réduction de la surface d’attaque dans le portail Microsoft Defender

- exclusions de Create

- Vérifier : affiner, ajouter ou supprimer des exclusions si nécessaire

- Définir des règles sur « bloquer »

- Passez en revue la page de création de rapports dans le portail Microsoft Defender.

- Create exclusions.

- Désactivez les règles problématiques ou revenez à Audit.

Personnaliser les règles de réduction de la surface d’attaque

À mesure que vous continuez à développer votre déploiement de règles de réduction de la surface d’attaque, vous pouvez trouver nécessaire ou avantageux de personnaliser les règles de réduction de la surface d’attaque que vous avez activées.

Exclure des fichiers et des dossiers

Vous pouvez choisir d’exclure les fichiers et dossiers de l’évaluation par des règles de réduction de la surface d’attaque. Lorsqu’il est exclu, l’exécution du fichier n’est pas bloquée, même si une règle de réduction de la surface d’attaque détecte que le fichier contient un comportement malveillant.

Par exemple, considérez la règle de ransomware :

La règle de ransomware est conçue pour aider les clients d’entreprise à réduire les risques d’attaques par ransomware tout en garantissant la continuité de l’activité. Par défaut, les erreurs de règle de ransomware du côté de la prudence et de la protection contre les fichiers qui n’ont pas encore atteint une réputation et une confiance suffisantes. Pour souligner à nouveau, la règle de ransomware se déclenche uniquement sur les fichiers qui n’ont pas acquis suffisamment de réputation positive et de prévalence, en fonction des métriques d’utilisation de millions de nos clients. En règle générale, les blocs sont résolus eux-mêmes, car les valeurs de « réputation et confiance » de chaque fichier sont mises à niveau de manière incrémentielle à mesure que l’utilisation non problématique augmente.

Dans les cas où les blocs ne sont pas résolus eux-mêmes en temps voulu, les clients peuvent , à leurs propres risques , utiliser le mécanisme libre-service ou une fonctionnalité de liste d’autorisation basée sur un indicateur de compromission (IOC) pour débloquer les fichiers eux-mêmes.

Avertissement

L’exclusion ou le déblocage de fichiers ou de dossiers peut potentiellement permettre à des fichiers non sécurisés de s’exécuter et d’infecter vos appareils. L’exclusion des fichiers ou dossiers peut considérablement réduire la protection fournie par les règles de réduction de la surface d’attaque. Les fichiers qui auraient été bloqués par une règle sont autorisés à s’exécuter et aucun rapport ou événement n’est enregistré.

Une exclusion peut s’appliquer à toutes les règles qui autorisent des exclusions ou à des règles spécifiques à l’aide d’exclusions par règle. Vous pouvez spécifier un fichier individuel, un chemin d’accès au dossier ou le nom de domaine complet d’une ressource.

Une exclusion est appliquée uniquement lorsque l’application ou le service exclus démarre. Par exemple, si vous ajoutez une exclusion pour un service de mise à jour qui est déjà en cours d’exécution, le service de mise à jour continue de déclencher des événements jusqu’à ce que le service soit arrêté et redémarré.

La réduction de la surface d’attaque prend en charge les variables d’environnement et les caractères génériques. Pour plus d’informations sur l’utilisation de caractères génériques, consultez Utiliser des caractères génériques dans les listes d’exclusion de nom de fichier et de dossier ou d’extension. Si vous rencontrez des problèmes avec les règles qui détectent les fichiers qui, selon vous, ne doivent pas être détectés, utilisez le mode audit pour tester la règle.

Pour plus d’informations sur chaque règle, consultez l’article de référence sur les règles de réduction de la surface d’attaque .

Utiliser stratégie de groupe pour exclure des fichiers et des dossiers

Sur votre ordinateur de gestion des stratégies de groupe, ouvrez laConsole de gestion des stratégies de groupe. Cliquez avec le bouton droit sur l’objet stratégie de groupe que vous souhaitez configurer, puis sélectionnez Modifier.

Dans l’Éditeur de gestion des stratégies de groupe, accédez à Configuration ordinateur, puis sélectionnez Modèles d’administration.

Développez l’arborescence composants> Windows Microsoft Defender Antivirus> Microsoft DefenderRéduction de la surface d’attaqueExploit Guard>.

Double-cliquez sur le paramètre Exclure les fichiers et les chemins d’accès des règles de réduction de la surface d’attaque et définissez l’option sur Activé. Sélectionnez Afficher et entrez chaque fichier ou dossier dans la colonne Nom de la valeur . Entrez 0 dans la colonne Valeur pour chaque élément.

Avertissement

N’utilisez pas de guillemets, car ils ne sont pas pris en charge pour la colonne Nom de la valeur ou la colonne Valeur .

Utiliser PowerShell pour exclure des fichiers et des dossiers

Tapez powershell dans le menu Démarrer, cliquez avec le bouton droit sur Windows PowerShell et sélectionnez Exécuter en tant qu’administrateur.

Entrez l’applet de commande suivante :

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<fully qualified path or resource>"Continuez à utiliser

Add-MpPreference -AttackSurfaceReductionOnlyExclusionspour ajouter d’autres dossiers à la liste.Importante

Utilisez

Add-MpPreferencepour ajouter ou ajouter des applications à la liste. L’utilisation de l’appletSet-MpPreferencede commande remplace la liste existante.

Utiliser les fournisseurs de services de configuration GPM pour exclure des fichiers et des dossiers

Utilisez le fournisseur de services de configuration (CSP) ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions pour ajouter des exclusions.

Personnaliser la notification

Vous pouvez personnaliser la notification quand une règle est déclenchée et bloque une application ou un fichier. Consultez l’article Sécurité Windows.

Articles supplémentaires dans cette collection de déploiement

Vue d’ensemble du déploiement des règles de réduction de la surface d’attaque

Planifier le déploiement des règles de réduction de la surface d’attaque

Règles de réduction de la surface d’attaque de test

Opérationnaliser les règles de réduction de la surface d’attaque

Informations de référence sur les règles de réduction de la surface d’attaque

Voir aussi

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour