Intégration d’appareils à l’aide d’une connectivité simplifiée pour Microsoft Defender pour point de terminaison

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

Importante

Certaines informations contenues dans cet article concernent le produit en préversion, qui peut être considérablement modifié avant sa publication commerciale. Microsoft n’offre aucune garantie, explicite ou implicite, concernant les informations fournies ici.

Remarque

La méthode d’intégration simplifiée est actuellement en préversion publique. Veillez à passer en revue les prérequis pour confirmer la configuration requise et les systèmes d’exploitation pris en charge.

Le service Microsoft Defender pour point de terminaison peut nécessiter l’utilisation de configurations de proxy pour signaler les données de diagnostic et communiquer des données au service. Avant la disponibilité de la méthode de connectivité simplifiée, d’autres URL étaient nécessaires et les plages d’adresses IP statiques Defender pour point de terminaison n’étaient pas prises en charge. Pour plus d’informations sur les processus de connectivité MDE complets, consultez ÉTAPE 1 : Configurer votre environnement réseau pour garantir la connectivité avec le service Defender pour point de terminaison.

Cet article décrit la méthode simplifiée de connectivité des appareils et explique comment intégrer de nouveaux appareils pour utiliser un déploiement et une gestion plus simples des services de connectivité cloud Defender pour point de terminaison. Pour plus d’informations sur la migration d’appareils précédemment intégrés, consultez Migration d’appareils vers une connectivité rationalisée.

Pour simplifier la configuration et la gestion du réseau, vous avez désormais la possibilité d’intégrer des appareils à Defender pour point de terminaison à l’aide d’un jeu d’URL réduit ou de plages d’adresses IP statiques. Voir liste d’URL simplifiée

Le domaine simplifié reconnu par Defender pour point de terminaison : *.endpoint.security.microsoft.com remplace les principaux services Defender pour point de terminaison suivants :

- Protection cloud/MAPS

- Stockage des exemples de soumission de programmes malveillants

- Stockage d’exemples d’intégration automatique

- Commande defender pour point de terminaison & control

- EDR Cyberdata

Pour prendre en charge les appareils réseau sans résolution de noms d’hôte ni prise en charge des caractères génériques, vous pouvez également configurer la connectivité à l’aide de plages d’adresses IP statiques Defender pour point de terminaison dédiées. Pour plus d’informations, consultez Configurer la connectivité à l’aide de plages d’adresses IP statiques.

Remarque

La méthode de connectivité simplifiée ne changera pas la façon dont Microsoft Defender pour point de terminaison fonctionne sur un appareil, ni l’expérience de l’utilisateur final. Seules les URL ou adresses IP qu’un appareil utilise pour se connecter au service changent.

Importante

Limitations de la préversion et problèmes connus :

- La connectivité simplifiée ne prend pas en charge l’intégration via l’API (inclut Microsoft Defender pour le cloud et Intune).

- Cette méthode d’intégration a des prérequis spécifiques qui ne s’appliquent pas à la méthode d’intégration standard.

Services consolidés

Les URL Defender pour point de terminaison suivantes consolidées sous le domaine simplifié ne doivent plus être requises pour la connectivité si *.endpoint.security.microsoft.com est autorisée et que les appareils sont intégrés à l’aide du package d’intégration simplifié. Vous devez maintenir la connectivité avec d’autres services requis non consolidés qui sont pertinents pour votre organization (par exemple, CRL, SmartScreen/Network Protection et WNS).

Pour obtenir la liste mise à jour des URL requises, consultez Télécharger la feuille de calcul ici.

Importante

Si vous configurez à l’aide de plages d’adresses IP, vous devez configurer séparément le service de cyberdonnées EDR. Ce service n’est pas consolidé au niveau d’une adresse IP. Pour plus d’informations, consultez la section ci-dessous.

| Catégorie | URL consolidées |

|---|---|

| MAPS : protection fournie par le cloud | *.wdcp.microsoft.com *.wd.microsoft.com |

| & de protection cloud Mises à jour de security Intelligence pour macOS et Linux |

unitedstates.x.cp.wd.microsoft.com europe.x.cp.wd.microsoft.com unitedkingdom.x.cp.wd.microsoft.comx.cp.wd.microsoft.com https://www.microsoft.com/security/encyclopedia/adlpackages.aspx |

| Stockage des exemples de soumission de programmes malveillants | ussus1eastprod.blob.core.windows.net ussus2eastprod.blob.core.windows.net ussus3eastprod.blob.core.windows.net ussus4eastprod.blob.core.windows.net wsus1eastprod.blob.core.windows.net wsus2eastprod.blob.core.windows.net ussus1westprod.blob.core.windows.net ussus2westprod.blob.core.windows.net ussus3westprod.blob.core.windows.net ussus4westprod.blob.core.windows.net wsus1westprod.blob.core.windows.netwsus2westprod.blob.core.windows.net usseu1northprod.blob.core.windows.net wseu1northprod.blob.core.windows.net usseu1westprod.blob.core.windows.net wseu1westprod.blob.core.windows.net ussuk1southprod.blob.core.windows.net wsuk1southprod.blob.core.windows.net ussuk1westprod.blob.core.windows.net wsuk1westprod.blob.core.windows.net |

| Exemple de stockage d’intégration automatique de Defender pour point de terminaison | automatedirstrprdcus.blob.core.windows.net automatedirstrprdeus.blob.core.windows.net automatedirstrprdcus3.blob.core.windows.net automatedirstrprdeus3.blob.core.windows.net automatedirstrprdneu.blob.core.windows.net automatedirstrprdweu.blob.core.windows.net automatedirstrprdneu3.blob.core.windows.net automatedirstrprdweu3.blob.core.windows.net automatedirstrprduks.blob.core.windows.net automatedirstrprdukw.blob.core.windows.net |

| Commande et contrôle Defender pour point de terminaison | winatp-gw-cus.microsoft.com winatp-gw-eus.microsoft.com winatp-gw-cus3.microsoft.com winatp-gw-eus3.microsoft.com winatp-gw-neu.microsoft.com winatp-gw-weu.microsoft.com winatp-gw-neu3.microsoft.com winatp-gw-weu3.microsoft.com winatp-gw-uks.microsoft.com winatp-gw-ukw.microsoft.com |

| EDR Cyberdata | events.data.microsoft.com us-v20.events.data.microsoft.com eu-v20.events.data.microsoft.com uk-v20.events.data.microsoft.com |

Avant de commencer

Les appareils doivent remplir des conditions préalables spécifiques pour utiliser la méthode de connectivité simplifiée pour Defender pour point de terminaison. Vérifiez que les conditions préalables sont remplies avant de poursuivre l’intégration.

Configuration requise

Licence:

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender pour les PME

- Gestion des vulnérabilités de Microsoft Defender

Mise à jour minimale de la base de connaissances (Windows)

- VERSION DE SENSE : 10.8040.*/ 8 mars 2022 ou ultérieure (voir le tableau)

versions de l’antivirus Microsoft Defender (Windows)

- Client anti-programme malveillant : 4.18.2211.5

- Moteur : 1.1.19900.2

- Antivirus (Security Intelligence) : 1.391.345.0

Versions de l’antivirus Defender (macOS/Linux)

- Versions macOS prises en charge avec MDE version de produit 101.24022.*+

- Versions linux prises en charge avec MDE version de produit 101.24022.*+

Systèmes d’exploitation pris en charge

- Windows 10 version 1809 ou ultérieure

- Windows 10 versions 1607, 1703, 1709, 1803 sont prises en charge sur le package d’intégration simplifié, mais nécessitent une liste d’URL différente. Consultez la feuille d’URL simplifiée

- Windows 11

- Windows Server 2019

- Windows Server 2022

- Windows Server 2012 R2, Server 2016 R2, solution unifiée moderne entièrement mise à jour exécutant Defender pour point de terminaison (installation via MSI).

- Versions macOS prises en charge avec MDE version de produit 101.24022.*+

- Versions linux prises en charge avec MDE version de produit 101.24022.*+

Importante

- Les appareils s’exécutant sur l’agent MMA ne sont pas pris en charge sur la méthode de connectivité simplifiée et devront continuer à utiliser l’ensemble d’URL standard (Windows 7, Windows 8.1, Windows Server 2008 R2 MMA, Server 2012 & 2016 R2 non mis à niveau vers l’agent unifié moderne).

- Windows Server 2012 R2 et Server 2016 R2 devront être mis à niveau vers l’agent unifié pour tirer parti de la nouvelle méthode.

- Windows 10 1607, 1703, 1709, 1803 peuvent tirer parti de la nouvelle option d’intégration, mais utiliseront une liste plus longue. Pour plus d’informations, consultez feuille d’URL simplifiée.

| Système d’exploitation Windows | Base de connaissances minimale requise (8 mars 2022) |

|---|---|

| Windows 11 | KB5011493 (8 mars 2022) |

| Windows 10 1809, Windows Server 2019 | KB5011503 (8 mars 2022) |

| Windows 10 19H2 (1909) | KB5011485 (8 mars 2022) |

| Windows 10 20H2, 21H2 | KB5011487 (8 mars 2022) |

| Windows 10 22H2 | KB5020953 (28 octobre 2022) |

| Windows 10 1803* | < fin de service > |

| Windows 10 1709* | < fin de service > |

| Windows Server 2022 | KB5011497 (8 mars 2022) |

| Windows Server 2012 R2, 2016* | Agent unifié |

| Windows Server 2016 R2 | Agent unifié |

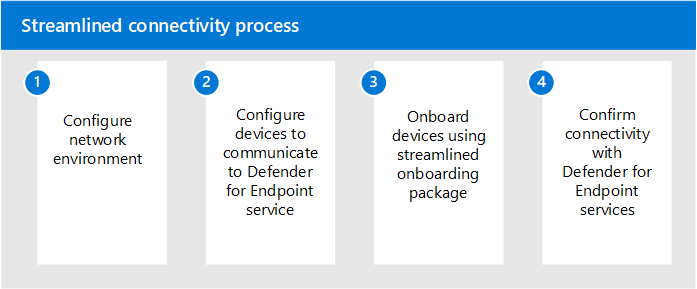

Processus de connectivité simplifié

L’illustration suivante montre le processus de connectivité simplifié et les étapes correspondantes :

Étape 1. Configurer votre environnement réseau pour la connectivité cloud

Une fois que vous avez vérifié que les conditions préalables sont remplies, vérifiez que votre environnement réseau est correctement configuré pour prendre en charge la méthode de connectivité simplifiée. À l’aide de la méthode simplifiée (préversion), suivez les étapes décrites dans Configurer votre environnement réseau pour garantir la connectivité avec le service Defender pour point de terminaison.

Les services Defender pour point de terminaison consolidés sous la méthode simplifiée ne doivent plus être nécessaires pour la connectivité. Toutefois, certaines URL ne sont pas incluses dans la consolidation.

La connectivité simplifiée vous permet d’utiliser l’option suivante pour configurer la connectivité cloud :

Option 1 : Configurer la connectivité à l’aide du domaine simplifié

Configurez votre environnement pour autoriser les connexions avec le domaine defender pour point de terminaison simplifié : *.endpoint.security.microsoft.com. Pour plus d’informations, consultez Configurer votre environnement réseau pour garantir la connectivité avec le service Defender pour point de terminaison.

Vous devez maintenir la connectivité avec les autres services requis répertoriés sous la liste mise à jour. Par exemple, Liste de révocation de certification, Windows Update, SmartScreen.

Option 2 : Configurer la connectivité à l’aide de plages d’adresses IP statiques

Avec une connectivité simplifiée, les solutions basées sur IP peuvent être utilisées comme alternative aux URL. Ces adresses IP couvrent les services suivants :

- CARTES

- Stockage des exemples de soumission de programmes malveillants

- Stockage d’exemples d’intégration automatique

- Commande et contrôle Defender pour point de terminaison

Importante

Le service de données EDR Cyber doit être configuré séparément si vous utilisez la méthode IP (ce service n’est consolidé qu’au niveau de l’URL). Vous devez également maintenir la connectivité avec d’autres services requis, notamment SmartScreen, CRL, Windows Update et d’autres services.

Pour rester à jour sur les plages d’adresses IP, il est recommandé de faire référence aux étiquettes de service Azure suivantes pour Microsoft Defender pour point de terminaison services. Les dernières plages d’adresses IP se trouvent toujours dans l’étiquette de service. Pour plus d’informations, consultez Plages d’adresses IP Azure.

| Nom de l’étiquette de service | Services Defender pour point de terminaison inclus |

|---|---|

| MicrosoftDefenderForEndpoint | MAPS, Stockage de soumission d’exemples de programmes malveillants, Stockage d’exemples d’intégration automatique, Commande et contrôle. |

| OneDsCollector | EDR Cyberdata Remarque : le trafic sous cette étiquette de service n’est pas limité à Defender pour point de terminaison et peut inclure le trafic de données de diagnostic pour d’autres services Microsoft. |

Le tableau suivant répertorie les plages d’adresses IP statiques actuelles. Pour obtenir la liste la plus récente, reportez-vous aux balises de service Azure.

| Géo | Plages IP |

|---|---|

| US | 20.15.141.0/24 20.242.181.0/24 20.10.127.0/2413.83.125.0/24 |

| UE | 4.208.13.0/24 20.8.195.0/24 |

| Royaume-Uni | 20.26.63.224/28 20.254.173.48/28 |

| AU | 68.218.120.64/28 20.211.228.80/28 |

Importante

Conformément aux normes de sécurité et de conformité de Defender pour point de terminaison, vos données seront traitées et stockées conformément à l’emplacement physique de votre locataire. En fonction de l’emplacement du client, le trafic peut transiter par l’une de ces régions IP (qui correspondent aux régions du centre de données Azure). Pour plus d’informations, consultez Stockage et confidentialité des données.

Étape 2. Configurer vos appareils pour se connecter au service Defender pour point de terminaison

Configurez les appareils pour qu’ils communiquent via votre infrastructure de connectivité. Vérifiez que les appareils remplissent les conditions préalables et disposent des versions de capteur et de Microsoft Defender antivirus mises à jour. Pour plus d’informations, consultez Configurer le proxy d’appareil et les paramètres de connexion Internet .

Étape 3. Vérifier la pré-intégration de la connectivité du client

Pour plus d’informations, consultez Vérifier la connectivité du client.

Les vérifications de pré-intégration suivantes peuvent être exécutées sur Windows et Xplat MDE Analyseur client : Téléchargez l’analyseur client Microsoft Defender pour point de terminaison.

Pour tester la connectivité simplifiée pour les appareils qui ne sont pas encore intégrés à Defender pour point de terminaison, vous pouvez utiliser l’analyseur client pour Windows à l’aide des commandes suivantes :

Exécutez

mdeclientanalyzer.cmd -o <path to cmd file>à partir du dossier MDEClientAnalyzer. La commande utilise les paramètres du package d’intégration pour tester la connectivité.Exécutez

mdeclientanalyzer.cmd -g <GW_US, GW_UK, GW_EU>, où le paramètre est de GW_US, GW_EU GW_UK. GW fait référence à l’option simplifiée. Exécutez avec la zone géographique de locataire applicable.

Comme case activée supplémentaire, vous pouvez également utiliser l’analyseur client pour tester si un appareil répond aux conditions préalables :https://aka.ms/BetaMDEAnalyzer

Remarque

Pour les appareils qui ne sont pas encore intégrés à Defender pour point de terminaison, l’analyseur client effectue un test par rapport à un ensemble d’URL standard. Pour tester l’approche simplifiée, vous devez exécuter avec les commutateurs répertoriés plus haut dans cet article.

Étape 4. Appliquer le nouveau package d’intégration requis pour une connectivité simplifiée

Une fois que vous avez configuré votre réseau pour communiquer avec la liste complète des services, vous pouvez commencer à intégrer des appareils à l’aide de la méthode simplifiée. Notez que l’intégration via l’API n’est actuellement pas prise en charge (inclut Intune & Microsoft Defender pour le cloud).

Avant de continuer, vérifiez que les appareils remplissent les conditions préalables et qu’ils ont mis à jour les versions du capteur et Microsoft Defender Antivirus.

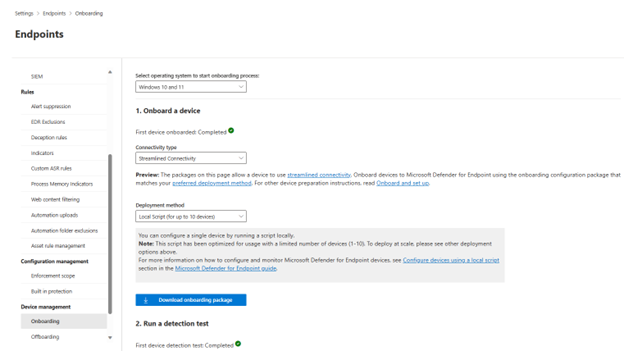

Pour obtenir le nouveau package, dans Microsoft Defender XDR, sélectionnez Paramètres Points > de terminaison > Intégration de la gestion des> appareils.

Sélectionnez le système d’exploitation applicable et choisissez « Rationalisé (préversion) » dans le menu déroulant Type de connectivité.

Pour les nouveaux appareils (non intégrés à Defender pour point de terminaison) pris en charge sous cette méthode, suivez les étapes d’intégration des sections précédentes à l’aide du package intégré mis à jour avec votre méthode de déploiement préférée :

- Intégrer le client Windows

- Intégrer Windows Server

- Intégrer des appareils non Windows

- Exécutez un test de détection sur un appareil pour vérifier qu’il a été correctement intégré à Microsoft Defender pour point de terminaison

Excluez les appareils de toutes les stratégies d’intégration existantes qui utilisent le package d’intégration standard.

Pour migrer des appareils déjà intégrés à Defender pour point de terminaison, consultez Migration d’appareils vers la connectivité simplifiée. Vous devez redémarrer votre appareil et suivre des instructions spécifiques ici.

Lorsque vous êtes prêt à simplifier le package d’intégration par défaut, vous pouvez activer le paramètre Fonctionnalité avancée suivant dans le portail Microsoft Defender (Paramètres > Points de terminaison Fonctionnalités avancées>).

Remarque

Avant de passer à cette option, vérifiez que votre environnement est prêt et que tous les appareils répondent aux conditions préalables.

Ce paramètre définit le package d’intégration par défaut sur « rationalisé » pour les systèmes d’exploitation applicables. Vous pouvez toujours utiliser le package d’intégration standard dans la page d’intégration, mais vous devez le sélectionner spécifiquement dans la liste déroulante.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour