Résoudre les faux positifs/négatifs dans Microsoft Defender pour point de terminaison

S’applique à :

- Defender pour Endpoint Plan 1

- Defender pour Endpoint Plan 2

- Antivirus Microsoft Defender

Plateformes

- Windows

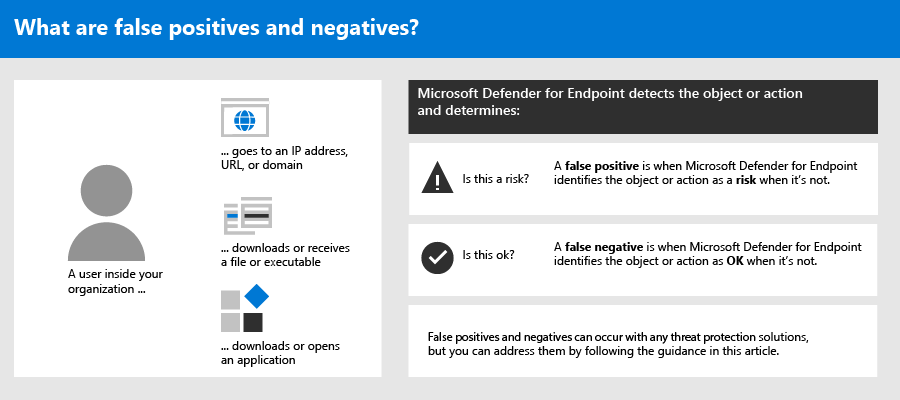

Dans les solutions de protection des points de terminaison, un faux positif est une entité, telle qu’un fichier ou un processus qui a été détecté et identifié comme malveillant, même si l’entité n’est pas réellement une menace. Un faux négatif est une entité qui n’a pas été détectée comme une menace, même si elle est en réalité malveillante. Les faux positifs/négatifs peuvent se produire avec n’importe quelle solution de protection contre les menaces, y compris Defender pour point de terminaison.

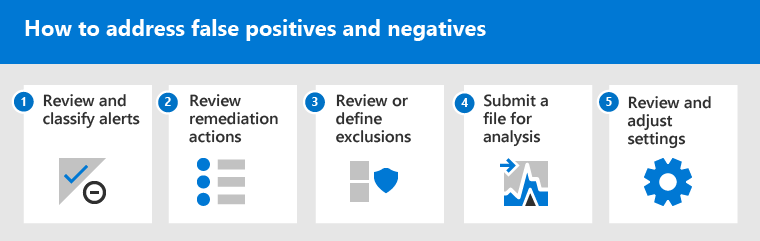

Heureusement, des mesures peuvent être prises pour résoudre et réduire ce genre de problèmes. Si vous voyez des faux positifs/négatifs se produisent avec Defender pour point de terminaison, vos opérations de sécurité peuvent prendre des mesures pour les traiter à l’aide du processus suivant :

- Examiner et classifier les alertes

- Passer en revue les mesures correctives qui ont été effectuées

- Passer en revue et définir des exclusions

- Envoyer une entité à des fins d’analyse

- Examiner et ajuster vos paramètres de protection contre les menaces

Vous pouvez obtenir de l’aide si vous rencontrez toujours des problèmes avec les faux positifs/négatifs après avoir effectué les tâches décrites dans cet article. Voir Vous avez toujours besoin d’aide ?

Remarque

Cet article est destiné à fournir des conseils aux opérateurs de sécurité et aux administrateurs de sécurité qui utilisent Defender pour point de terminaison.

Partie 1 : Examiner et classifier les alertes

Si vous voyez une alerte qui s’est produite parce qu’un élément est détecté comme malveillant ou suspect et qu’il ne devrait pas l’être, vous pouvez supprimer l’alerte pour cette entité. Vous pouvez également supprimer les alertes qui ne sont pas nécessairement des faux positifs, mais qui ne sont pas importantes. Nous vous recommandons également de classifier les alertes.

La gestion de vos alertes et la classification des vrais/faux positifs permettent d’entraîner votre solution de protection contre les menaces et peuvent réduire le nombre de faux positifs ou de faux négatifs au fil du temps. Ces étapes permettent également de réduire le bruit dans votre file d’attente afin que votre équipe de sécurité puisse se concentrer sur des éléments de travail de priorité plus élevée.

Déterminer si une alerte est exacte

Avant de classifier ou de supprimer une alerte, déterminez si l’alerte est exacte, fausse positive ou bénigne.

Dans le portail Microsoft Defender, dans le volet de navigation, choisissez Incidents & alertes, puis sélectionnez Alertes.

Sélectionnez une alerte pour afficher plus de détails à son sujet. (Pour obtenir de l’aide sur cette tâche, consultez Passer en revue les alertes dans Defender pour point de terminaison.)

Selon la status d’alerte, effectuez les étapes décrites dans le tableau suivant :

État de l’alerte Procédure L’alerte est précise Affectez l’alerte, puis examinez-la plus en détail. L’alerte est un faux positif 1. Classifier l’alerte comme un faux positif.

2. Supprimez l’alerte.

3. Create un indicateur pour Microsoft Defender pour point de terminaison.

4. Envoyez un fichier à Microsoft pour analyse.L’alerte est précise, mais sans importance Classifiez l’alerte comme étant un vrai positif, puis supprimez-la.

Classifier une alerte

Les alertes peuvent être classées en tant que faux positifs ou vrais positifs dans le portail Microsoft Defender. La classification des alertes permet d’entraîner Defender pour point de terminaison afin qu’au fil du temps, vous voyiez plus d’alertes vraies et moins de fausses alertes.

Dans le portail Microsoft Defender, dans le volet de navigation, choisissez Incidents & alertes, sélectionnez Alertes, puis sélectionnez une alerte.

Pour l’alerte sélectionnée, sélectionnez Gérer l’alerte. Un volet de menu volant s’ouvre.

Dans la section Gérer l’alerte , dans le champ Classification , classez l’alerte (Vrai positif, Information, activité attendue ou Faux positif).

Conseil

Pour plus d’informations sur la suppression des alertes, consultez Gérer les alertes Defender pour point de terminaison. Si votre organization utilise un serveur SIEM (Security Information and Event Management), veillez également à définir une règle de suppression.

Supprimer une alerte

Si vous avez des alertes qui sont des faux positifs ou qui sont de vrais positifs, mais pour des événements sans importance, vous pouvez supprimer ces alertes dans Microsoft Defender XDR. La suppression des alertes permet de réduire le bruit dans votre file d’attente.

Dans le portail Microsoft Defender, dans le volet de navigation, choisissez Incidents & alertes, puis sélectionnez Alertes.

Sélectionnez une alerte que vous souhaitez supprimer pour ouvrir son volet Détails .

Dans le volet Détails, choisissez les points de suspension (...), puis Create règle de suppression.

Spécifiez tous les paramètres de votre règle de suppression, puis choisissez Enregistrer.

Conseil

Vous avez besoin d’aide pour les règles de suppression ? Consultez Supprimer une alerte et créer une règle de suppression.

Partie 2 : Passer en revue les actions de correction

Les actions de correction, telles que l’envoi d’un fichier en quarantaine ou l’arrêt d’un processus, sont effectuées sur des entités (telles que des fichiers) détectées comme des menaces. Plusieurs types d’actions de correction se produisent automatiquement par le biais d’une investigation automatisée et d’Microsoft Defender Antivirus :

- Mettre en quarantaine un fichier

- Supprimer une clé de Registre

- Tuer un processus

- Arrêter un service

- Désactiver un pilote

- Supprimer une tâche planifiée

D’autres actions, telles que le démarrage d’une analyse antivirus ou la collecte d’un package d’investigation, se produisent manuellement ou via Live Response. Les actions effectuées via Live Response ne peuvent pas être annulées.

Une fois que vous avez examiné vos alertes, l’étape suivante consiste à passer en revue les actions de correction. Si des actions ont été effectuées à la suite de faux positifs, vous pouvez annuler la plupart des types d’actions de correction. Concrètement, vous pouvez :

- Restaurer un fichier mis en quarantaine à partir du Centre de notifications

- Annuler plusieurs actions à la fois

- Supprimez un fichier de la mise en quarantaine sur plusieurs appareils. et

- Restaurer un fichier à partir de la mise en quarantaine

Une fois que vous avez terminé d’examiner et d’annuler les actions qui ont été effectuées à la suite de faux positifs, passez en revue ou définissez des exclusions.

Passer en revue les actions terminées

Dans le portail Microsoft Defender, sélectionnez Actions & soumissions, puis Centre de notifications.

Sélectionnez l’onglet Historique pour afficher la liste des actions qui ont été effectuées.

Sélectionnez un élément pour afficher plus de détails sur l’action de correction qui a été effectuée.

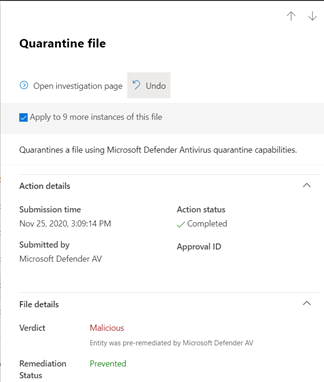

Restaurer un fichier mis en quarantaine à partir du Centre de notifications

Dans le portail Microsoft Defender, sélectionnez Actions & soumissions, puis Centre de notifications.

Sous l’onglet Historique , sélectionnez une action que vous souhaitez annuler.

Dans le volet volant, sélectionnez Annuler. Si l’action ne peut pas être annulée avec cette méthode, vous ne verrez pas de bouton Annuler . (Pour en savoir plus, consultez Annuler les actions terminées.)

Annuler plusieurs actions à la fois

Dans le portail Microsoft Defender, sélectionnez Actions & soumissions, puis Centre de notifications.

Sous l’onglet Historique , sélectionnez les actions que vous souhaitez annuler.

Dans le volet volant à droite de l’écran, sélectionnez Annuler.

Supprimer un fichier de la quarantaine sur plusieurs appareils

Dans le portail Microsoft Defender, sélectionnez Actions & soumissions, puis Centre de notifications.

Sous l’onglet Historique , sélectionnez un fichier dont le type d’action est Fichier de quarantaine.

Dans le volet de droite de l’écran, sélectionnez Appliquer à X instances supplémentaires de ce fichier, puis Annuler.

Passer en revue les messages mis en quarantaine

Dans le portail Microsoft Defender, dans le volet de navigation, sous Email & collaboration, sélectionnez Suivi des messages Exchange.

Sélectionnez un message pour afficher les détails.

Restaurer un fichier à partir de la mise en quarantaine

Vous pouvez restaurer et supprimer un fichier de la quarantaine si vous avez déterminé qu’il est propre après une investigation. Exécutez la commande suivante sur chaque appareil où le fichier a été mis en quarantaine.

Ouvrez l’invite de commandes en tant qu’administrateur sur l’appareil :

- Accéder à Démarrer et taper cmd.

- Cliquez avec le bouton droit sur Invite de commandes et sélectionnez Exécuter en tant qu'administrateur.

Tapez la commande suivante, puis appuyez sur Entrée :

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -Restore -Name EUS:Win32/CustomEnterpriseBlock -AllImportante

Dans certains scénarios, threatName peut apparaître sous la forme

EUS:Win32/CustomEnterpriseBlock!cl. Defender pour point de terminaison restaure tous les fichiers bloqués personnalisés qui ont été mis en quarantaine sur cet appareil au cours des 30 derniers jours. Un fichier qui a été mis en quarantaine en tant que menace réseau potentielle peut ne pas être récupérable. Si un utilisateur tente de restaurer le fichier après la mise en quarantaine, ce fichier risque de ne pas être accessible. Cela peut être dû au fait que le système n’a plus d’informations d’identification réseau pour accéder au fichier. En règle générale, cela est le résultat d’une connexion temporaire à un système ou à un dossier partagé et que les jetons d’accès ont expiré.Dans le volet de droite de l’écran, sélectionnez Appliquer à X instances supplémentaires de ce fichier, puis Annuler.

Partie 3 : Passer en revue ou définir des exclusions

Attention

Avant de définir une exclusion, passez en revue les informations détaillées dans Gérer les exclusions pour Microsoft Defender pour point de terminaison et Microsoft Defender Antivirus. N’oubliez pas que chaque exclusion définie réduit votre niveau de protection.

Une exclusion est une entité, telle qu’un fichier ou une URL, que vous spécifiez comme exception aux actions de correction. L’entité exclue peut toujours être détectée, mais aucune action de correction n’est effectuée sur cette entité. Autrement dit, le fichier ou le processus détecté ne sera pas arrêté, envoyé en quarantaine, supprimé ou modifié par Microsoft Defender pour point de terminaison.

Pour définir des exclusions dans Microsoft Defender pour point de terminaison, effectuez les tâches suivantes :

- Définir des exclusions pour Microsoft Defender Antivirus

- Create indicateurs « autoriser » pour Microsoft Defender pour point de terminaison

Remarque

Microsoft Defender exclusions antivirus s’appliquent uniquement à la protection antivirus, et non à d’autres fonctionnalités Microsoft Defender pour point de terminaison. Pour exclure des fichiers à grande échelle, utilisez des exclusions pour l’antivirus Microsoft Defender et des indicateurs personnalisés pour Microsoft Defender pour point de terminaison.

Les procédures de cette section décrivent comment définir des exclusions et des indicateurs.

Exclusions pour l’antivirus Microsoft Defender

En général, vous n’avez pas besoin de définir des exclusions pour Microsoft Defender Antivirus. Veillez à définir les exclusions avec parcimonie et à inclure uniquement les fichiers, dossiers, processus et fichiers ouverts par le processus qui entraînent des faux positifs. En outre, veillez à examiner régulièrement vos exclusions définies. Nous vous recommandons d’utiliser Microsoft Intune pour définir ou modifier vos exclusions antivirus. Toutefois, vous pouvez utiliser d’autres méthodes, telles que stratégie de groupe (voir Gérer les Microsoft Defender pour point de terminaison.

Conseil

Vous avez besoin d’aide pour les exclusions antivirus ? Consultez Configurer et valider des exclusions pour Microsoft Defender Antivirus.

Utiliser Intune pour gérer les exclusions antivirus (pour les stratégies existantes)

Dans le centre d’administration Microsoft Intune, choisissezAntivirusde sécurité> des points de terminaison, puis sélectionnez une stratégie existante. (Si vous n’avez pas de stratégie existante ou si vous souhaitez en créer une, passez à Utiliser Intune pour créer une stratégie antivirus avec des exclusions.)

Choisissez Propriétés, puis en regard de Paramètres de configuration, choisissez Modifier.

Développez Microsoft Defender Exclusions antivirus, puis spécifiez vos exclusions.

- Les extensions exclues sont des exclusions que vous définissez par extension de type de fichier. Ces extensions s’appliquent à tout nom de fichier qui a l’extension définie sans le chemin d’accès ou le dossier du fichier. Séparer chaque type de fichier dans la liste doit être séparé par un

|caractère. Par exemple :lib|obj. Pour plus d’informations, consultez ExcludedExtensions. - Les chemins d’accès exclus sont des exclusions que vous définissez par leur emplacement (chemin d’accès). Ces types d’exclusions sont également appelés exclusions de fichiers et de dossiers. Séparez chaque chemin d’accès dans la liste par un

|caractère. Par exemple :C:\Example|C:\Example1. Pour plus d’informations, consultez ExcludedPaths. - Les processus exclus sont des exclusions pour les fichiers ouverts par certains processus. Séparez chaque type de fichier dans la liste par un

|caractère. Par exemple :C:\Example. exe|C:\Example1.exe. Ces exclusions ne concernent pas les processus réels. Pour exclure des processus, vous pouvez utiliser des exclusions de fichiers et de dossiers. Pour plus d’informations, consultez ExcludedProcesses.

- Les extensions exclues sont des exclusions que vous définissez par extension de type de fichier. Ces extensions s’appliquent à tout nom de fichier qui a l’extension définie sans le chemin d’accès ou le dossier du fichier. Séparer chaque type de fichier dans la liste doit être séparé par un

Choisissez Vérifier + enregistrer, puis Enregistrer.

Utiliser Intune pour créer une stratégie antivirus avec des exclusions

Dans le centre d’administration Microsoft Intune, choisissezAntivirus> de sécurité> du point de terminaison+ Create Stratégie.

Sélectionnez une plateforme (par exemple, Windows 10, Windows 11 et Windows Server).

Pour Profil, sélectionnez Microsoft Defender Exclusions antivirus, puis choisissez Create.

À l’étape Create profil, spécifiez un nom et une description pour le profil, puis choisissez Suivant.

Sous l’onglet Paramètres de configuration , spécifiez vos exclusions antivirus, puis choisissez Suivant.

- Les extensions exclues sont des exclusions que vous définissez par extension de type de fichier. Ces extensions s’appliquent à tout nom de fichier qui a l’extension définie sans le chemin d’accès ou le dossier du fichier. Séparez chaque type de fichier dans la liste par un

|caractère. Par exemple :lib|obj. Pour plus d’informations, consultez ExcludedExtensions. - Les chemins d’accès exclus sont des exclusions que vous définissez par leur emplacement (chemin d’accès). Ces types d’exclusions sont également appelés exclusions de fichiers et de dossiers. Séparez chaque chemin d’accès dans la liste par un

|caractère. Par exemple :C:\Example|C:\Example1. Pour plus d’informations, consultez ExcludedPaths. - Les processus exclus sont des exclusions pour les fichiers ouverts par certains processus. Séparez chaque type de fichier dans la liste par un

|caractère. Par exemple :C:\Example. exe|C:\Example1.exe. Ces exclusions ne concernent pas les processus réels. Pour exclure des processus, vous pouvez utiliser des exclusions de fichiers et de dossiers. Pour plus d’informations, consultez ExcludedProcesses.

- Les extensions exclues sont des exclusions que vous définissez par extension de type de fichier. Ces extensions s’appliquent à tout nom de fichier qui a l’extension définie sans le chemin d’accès ou le dossier du fichier. Séparez chaque type de fichier dans la liste par un

Sous l’onglet Balises d’étendue, si vous utilisez des balises d’étendue dans votre organization, spécifiez des balises d’étendue pour la stratégie que vous créez. (Voir Balises d’étendue.)

Sous l’onglet Affectations , spécifiez les utilisateurs et les groupes auxquels votre stratégie doit être appliquée, puis choisissez Suivant. (Si vous avez besoin d’aide pour les affectations, consultez Attribuer des profils d’utilisateur et d’appareil dans Microsoft Intune.)

Sous l’onglet Vérifier + créer, passez en revue les paramètres, puis choisissez Create.

Indicateurs pour Defender pour point de terminaison

Les indicateurs (en particulier, les indicateurs de compromission ou ioC) permettent à votre équipe des opérations de sécurité de définir la détection, la prévention et l’exclusion des entités. Par exemple, vous pouvez spécifier certains fichiers à omettre des analyses et des actions de correction dans Microsoft Defender pour point de terminaison. Vous pouvez également utiliser des indicateurs pour générer des alertes pour certains fichiers, adresses IP ou URL.

Pour spécifier des entités en tant qu’exclusions pour Defender pour point de terminaison, créez des indicateurs « autoriser » pour ces entités. Ces indicateurs « autoriser » s’appliquent à la protection de nouvelle génération et à l’examen automatisé & la correction.

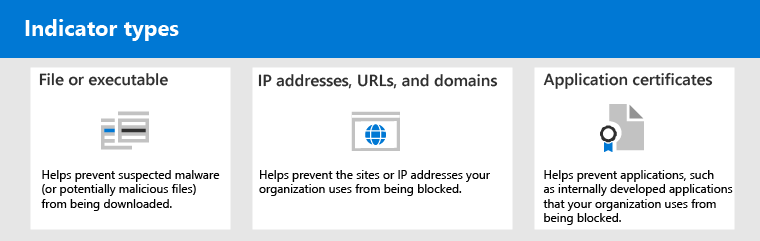

Les indicateurs « Autoriser » peuvent être créés pour :

Indicateurs pour les fichiers

Lorsque vous créez un indicateur « autoriser » pour un fichier, tel qu’un fichier exécutable, cela permet d’empêcher le blocage des fichiers que votre organization utilise. Les fichiers peuvent inclure des fichiers exécutables portables (PE), tels que .exe des fichiers et .dll .

Avant de créer des indicateurs pour les fichiers, vérifiez que les conditions suivantes sont remplies :

- Microsoft Defender antivirus est configuré avec la protection basée sur le cloud activée (consultez Gérer la protection basée sur le cloud)

- La version du client anti-programme malveillant est 4.18.1901.x ou ultérieure

- Les appareils exécutent Windows 10, version 1703 ou ultérieure, ou Windows 11 ; Windows Server 2012 R2 et Windows Server 2016 avec la solution unifiée moderne dans Defender pour point de terminaison, Windows Server 2019 ou Windows Server 2022

- La fonctionnalité Bloquer ou autoriser est activée

Indicateurs pour les adresses IP, les URL ou les domaines

Lorsque vous créez un indicateur « autoriser » pour une adresse IP, une URL ou un domaine, cela permet d’empêcher le blocage des sites ou adresses IP que votre organization utilise.

Avant de créer des indicateurs pour les adresses IP, les URL ou les domaines, vérifiez que les conditions suivantes sont remplies :

- La protection réseau dans Defender pour point de terminaison est activée en mode bloc (voir Activer la protection réseau)

- La version du client anti-programme malveillant est 4.18.1906.x ou ultérieure

- Les appareils exécutent Windows 10, version 1709 ou ultérieure, ou Windows 11

Les indicateurs réseau personnalisés sont activés dans le Microsoft Defender XDR. Pour en savoir plus, consultez Fonctionnalités avancées.

Indicateurs pour les certificats d’application

Lorsque vous créez un indicateur « autoriser » pour un certificat d’application, cela permet d’empêcher le blocage des applications, telles que les applications développées en interne, que votre organization utilise. .CER ou .PEM les extensions de fichier sont prises en charge.

Avant de créer des indicateurs pour les certificats d’application, vérifiez que les conditions suivantes sont remplies :

- Microsoft Defender Antivirus est configuré avec la protection basée sur le cloud activée (consultez Gérer la protection basée sur le cloud

- La version du client anti-programme malveillant est 4.18.1901.x ou ultérieure

- Les appareils exécutent Windows 10, version 1703 ou ultérieure, ou Windows 11 ; Windows Server 2012 R2 et Windows Server 2016 avec la solution unifiée moderne dans Defender pour point de terminaison, Windows Server 2019 ou Windows Server 2022

- Les définitions de protection contre les virus et les menaces sont à jour

Conseil

Lorsque vous créez des indicateurs, vous pouvez les définir un par un ou importer plusieurs éléments à la fois. Gardez à l’esprit qu’il existe une limite de 15 000 indicateurs pour un seul locataire. Vous devrez peut-être d’abord collecter certains détails, tels que les informations de hachage de fichier. Veillez à passer en revue les prérequis avant de créer des indicateurs.

Partie 4 : Envoyer un fichier à des fins d’analyse

Vous pouvez soumettre des entités, telles que des fichiers et des détections sans fichier, à Microsoft pour analyse. Les chercheurs en sécurité Microsoft analysent toutes les soumissions, et leurs résultats aident à informer les fonctionnalités de protection contre les menaces de Defender pour point de terminaison. Lorsque vous vous connectez au site de soumission, vous pouvez suivre vos soumissions.

Envoyer un fichier pour analyse

Si vous avez un fichier qui a été détecté à tort comme malveillant ou qui a été manqué, procédez comme suit pour soumettre le fichier à des fins d’analyse.

Passez en revue les instructions ici : Envoyer des fichiers à des fins d’analyse.

Envoyez des fichiers dans Defender pour point de terminaison ou visitez le site de soumission Renseignement de sécurité Microsoft et envoyez vos fichiers.

Envoyer une détection sans fichier à des fins d’analyse

Si un programme malveillant a été détecté en fonction du comportement et que vous n’avez pas de fichier, vous pouvez soumettre votre Mpsupport.cab fichier pour analyse. Vous pouvez obtenir le fichier .cab à l’aide de l’outil Microsoft Protection Command-Line Utility (MPCmdRun.exe) sur Windows 10 ou Windows 11.

Accédez à

C:\ProgramData\Microsoft\Windows Defender\Platform\<version>, puis exécutezMpCmdRun.exeen tant qu’administrateur.Tapez

mpcmdrun.exe -GetFiles, puis appuyez sur Entrée.Un fichier .cab qui contient différents journaux de diagnostic est généré. L’emplacement du fichier est spécifié dans la sortie de l’invite de commandes. Par défaut, l’emplacement est

C:\ProgramData\Microsoft\Microsoft Defender\Support\MpSupportFiles.cab.Passez en revue les instructions ici : Envoyer des fichiers à des fins d’analyse.

Visitez le site de soumission de Renseignement de sécurité Microsoft (https://www.microsoft.com/wdsi/filesubmission) et envoyez vos fichiers .cab.

Que se passe-t-il après l’envoi d’un fichier ?

Votre soumission est immédiatement analysée par nos systèmes pour vous donner la dernière détermination avant même qu’un analyste commence à traiter votre cas. Il est possible qu’un fichier ait déjà été soumis et traité par un analyste. Dans ce cas, une décision est prise rapidement.

Pour les soumissions qui n’ont pas encore été traitées, elles sont classées par ordre de priorité pour l’analyse comme suit :

- Les fichiers répandus susceptibles d’affecter un grand nombre d’ordinateurs bénéficient d’une priorité plus élevée.

- Les clients authentifiés, en particulier les clients d’entreprise avec des ID Software Assurance (SAID) valides, reçoivent une priorité plus élevée.

- Les soumissions signalées comme étant prioritaires par les titulaires de SAID reçoivent une attention immédiate.

Pour case activée des mises à jour concernant votre soumission, connectez-vous au site de soumission Renseignement de sécurité Microsoft.

Conseil

Pour plus d’informations, consultez Envoyer des fichiers à des fins d’analyse.

Partie 5 : Examiner et ajuster vos paramètres de protection contre les menaces

Defender pour point de terminaison offre un large éventail d’options, notamment la possibilité d’affiner les paramètres de différentes fonctionnalités et fonctionnalités. Si vous recevez de nombreux faux positifs, veillez à passer en revue les paramètres de protection contre les menaces de votre organization. Vous devrez peut-être apporter quelques ajustements aux éléments suivants :

- Protection fournie par le cloud

- Correction pour les applications potentiellement indésirables

- Investigation et résolution automatiques

Protection fournie par le cloud

Vérifiez votre niveau de protection fourni par le cloud pour Microsoft Defender Antivirus. Par défaut, la protection fournie par le cloud est définie sur Non configuré ; Toutefois, nous vous recommandons de l’activer. Pour en savoir plus sur la configuration de votre protection fournie par le cloud, consultez Activer la protection cloud dans Microsoft Defender Antivirus.

Vous pouvez utiliser Intune ou d’autres méthodes, telles que stratégie de groupe, pour modifier ou définir vos paramètres de protection fournis par le cloud.

Consultez Activer la protection cloud dans Microsoft Defender Antivirus.

Correction pour les applications potentiellement indésirables

Les applications potentiellement indésirables (PUA) sont une catégorie de logiciels qui peuvent ralentir l’exécution des appareils, afficher des publicités inattendues ou installer d’autres logiciels qui peuvent être inattendus ou indésirables. Parmi les exemples de puA, citons les logiciels publicitaires, les logiciels de regroupement et les logiciels d’évasion qui se comportent différemment avec les produits de sécurité. Bien que PUA ne soit pas considéré comme un programme malveillant, certains types de logiciels sont puA en fonction de leur comportement et de leur réputation.

Pour en savoir plus sur puA, consultez Détecter et bloquer les applications potentiellement indésirables.

Selon les applications que votre organization utilise, vous pouvez obtenir des faux positifs en raison de vos paramètres de protection PUA. Si nécessaire, envisagez d’exécuter la protection PUA en mode audit pendant un certain temps, ou appliquez la protection PUA à un sous-ensemble d’appareils de votre organization. La protection puA peut être configurée pour le navigateur Microsoft Edge et pour Microsoft Defender Antivirus.

Nous vous recommandons d’utiliser Intune pour modifier ou définir les paramètres de protection puA. Toutefois, vous pouvez utiliser d’autres méthodes, telles que stratégie de groupe.

Consultez Configurer la protection puA dans Microsoft Defender Antivirus.

Investigation et résolution automatiques

Les fonctionnalités d’investigation et de correction automatisées (AIR) sont conçues pour examiner les alertes et prendre des mesures immédiates pour résoudre les violations. À mesure que des alertes sont déclenchées et qu’une enquête automatisée s’exécute, un verdict est généré pour chaque élément de preuve examiné. Les verdicts peuvent être malveillants, suspects ou Aucune menace trouvée.

En fonction du niveau d’automatisation défini pour votre organization et d’autres paramètres de sécurité, des actions de correction sont effectuées sur les artefacts considérés comme malveillants ou suspects. Dans certains cas, les actions de correction se produisent automatiquement ; dans d’autres cas, les actions de correction sont effectuées manuellement ou uniquement après approbation par votre équipe des opérations de sécurité.

- En savoir plus sur les niveaux d’automatisation ; Et puis

- Configurez les fonctionnalités AIR dans Defender pour point de terminaison.

Importante

Nous vous recommandons d’utiliser l’automatisation complète pour l’examen et la correction automatisés. Ne désactivez pas ces fonctionnalités en raison d’un faux positif. Au lieu de cela, utilisez des indicateurs « autoriser » pour définir des exceptions et conservez l’examen et la correction automatisés définis pour prendre automatiquement les mesures appropriées. Suivre ces conseils permet de réduire le nombre d’alertes que votre équipe des opérations de sécurité doit gérer.

Encore besoin d’aide ?

Si vous avez effectué toutes les étapes de cet article et que vous avez toujours besoin d’aide, contactez le support technique.

Dans le portail Microsoft Defender, dans le coin supérieur droit, sélectionnez le point d’interrogation ( ?), puis sélectionnez Support Microsoft.

Dans la fenêtre Assistant Support , décrivez votre problème, puis envoyez votre message. À partir de là, vous pouvez ouvrir une demande de service.

Voir aussi

- Gérer Defender pour point de terminaison

- Gérer les exclusions pour Microsoft Defender pour point de terminaison et antivirus Microsoft Defender

- Vue d’ensemble du portail Microsoft Defender

- Microsoft Defender pour point de terminaison sur Mac

- Microsoft Defender pour point de terminaison Linux

- configurer Microsoft Defender pour point de terminaison sur les fonctionnalités iOS

- Configurer Defender pour point de terminaison pour des fonctionnalités Android

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour