Importer, exporter et déployer des configurations de protection contre les codes malveillants exploitant une faille de sécurité

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

Vous voulez découvrir Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

Exploit Protection permet de protéger les appareils contre les programmes malveillants qui utilisent des attaques pour se propager et infecter. Il se compose d’un certain nombre d’atténuations qui peuvent être appliquées au niveau du système d’exploitation ou au niveau de l’application individuelle.

Vous utilisez l’application Sécurité Windows ou PowerShell pour créer un ensemble d’atténuations (appelée configuration). Vous pouvez ensuite exporter cette configuration en tant que fichier XML et la partager avec plusieurs appareils sur votre réseau. Ensuite, ils ont tous le même ensemble de paramètres d’atténuation.

Créer et exporter un fichier de configuration

Avant d’exporter un fichier de configuration, vous devez vous assurer que vous disposez des paramètres corrects. Tout d’abord, configurez exploit protection sur un seul appareil dédié. Pour plus d’informations sur la configuration des atténuations, consultez Personnaliser la protection contre les attaques .

Une fois que vous avez configuré exploit protection à l’état souhaité (y compris les atténuations au niveau du système et au niveau de l’application), vous pouvez exporter le fichier à l’aide de l’application Sécurité Windows ou de PowerShell.

Utiliser l’application Sécurité Windows pour exporter un fichier de configuration

Ouvrez l’application Sécurité Windows en sélectionnant l’icône de bouclier dans la barre des tâches. Vous pouvez également rechercher Sécurité Windows dans le menu Démarrer.

Sélectionnez la vignette Contrôle Applications et navigateur (ou l’icône de l’application dans la barre de menus de gauche), puis sélectionnez Paramètres Exploit Protection :

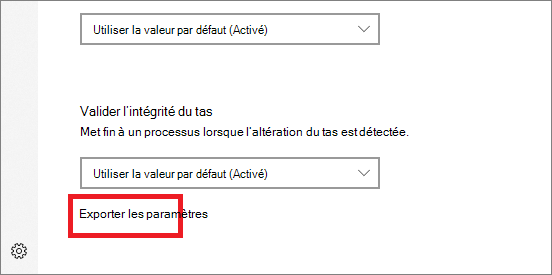

En bas de la section Exploit Protection , sélectionnez Exporter les paramètres. Choisissez l’emplacement et le nom du fichier XML dans lequel vous souhaitez enregistrer la configuration.

Importante

Si vous souhaitez utiliser la configuration par défaut, utilisez les paramètres « Activé par défaut » au lieu de « Utiliser par défaut (activé) » pour que les paramètres soient exportés correctement sur le fichier XML.

Remarque

Lorsque vous exportez les paramètres, tous les paramètres des atténuations au niveau de l’application et du système sont enregistrés. Cela signifie que vous n’avez pas besoin d’exporter un fichier à partir des sections Paramètres système et Paramètres du programme (chaque section exportera tous les paramètres).

Utiliser PowerShell pour exporter un fichier de configuration

Tapez powershell dans le menu Démarrer, cliquez avec le bouton droit sur Windows PowerShell et sélectionnez Exécuter en tant qu’administrateur.

Entrez l’applet de commande suivante :

Get-ProcessMitigation -RegistryConfigFilePath filename.xmlRemplacez

filenamepar n’importe quel nom ou emplacement de votre choix.Exemple de commande :

Get-ProcessMitigation -RegistryConfigFilePath C:\ExploitConfigfile.xml

Importante

Lorsque vous déployez la configuration à l’aide de stratégie de groupe, tous les appareils qui utiliseront la configuration doivent pouvoir accéder au fichier de configuration. Veillez à placer le fichier dans un emplacement partagé.

Importer un fichier de configuration

Vous pouvez importer un fichier de configuration exploit protection que vous avez créé précédemment. Vous pouvez uniquement utiliser PowerShell pour importer le fichier de configuration.

Après l’importation, les paramètres sont appliqués instantanément et peuvent être examinés dans l’application Sécurité Windows.

Utiliser PowerShell pour importer un fichier de configuration

Tapez powershell dans le menu Démarrer, cliquez avec le bouton droit sur Windows PowerShell et sélectionnez Exécuter en tant qu’administrateur.

Entrez l’applet de commande suivante :

Set-ProcessMitigation -PolicyFilePath filename.xmlRemplacez

filenamepar l’emplacement et le nom du fichier XML exploit protection.Exemple de commande :

Set-ProcessMitigation -PolicyFilePath C:\ExploitConfigfile.xml

Importante

Veillez à importer un fichier de configuration créé spécifiquement pour la protection contre les attaques.

Gérer ou déployer une configuration

Vous pouvez utiliser stratégie de groupe pour déployer la configuration que vous avez créée sur plusieurs appareils de votre réseau.

Importante

Lorsque vous déployez la configuration à l’aide de stratégie de groupe, tous les appareils qui utiliseront la configuration doivent pouvoir accéder au fichier XML de configuration. Veillez à placer le fichier dans un emplacement partagé.

Utiliser stratégie de groupe pour distribuer la configuration

Sur votre appareil de gestion stratégie de groupe, ouvrez la Console de gestion des stratégies de groupe, cliquez avec le bouton droit sur l’objet stratégie de groupe que vous souhaitez configurer et Modifier.

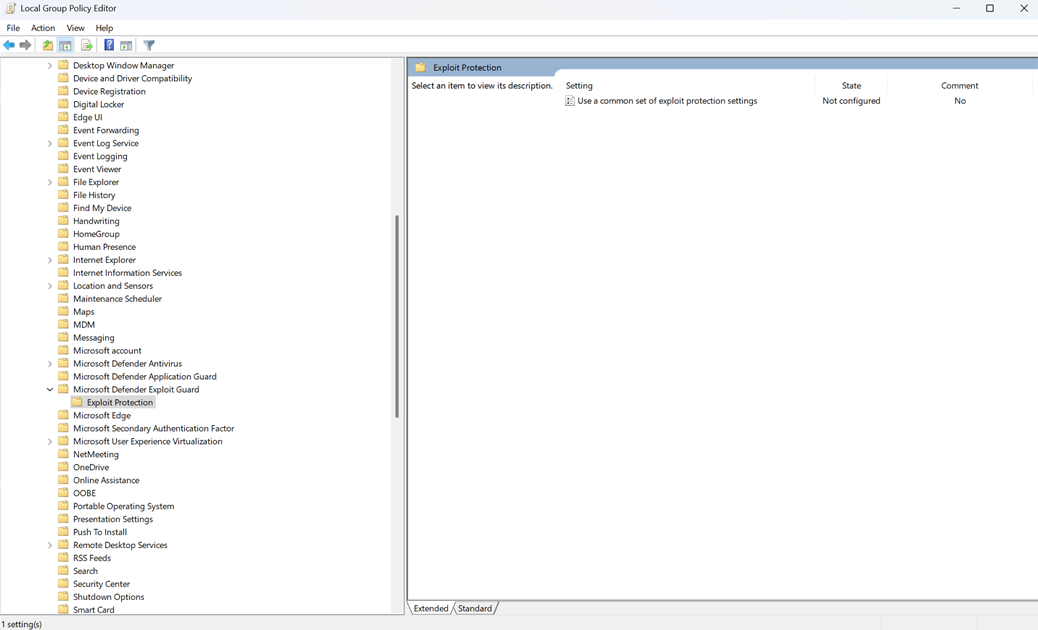

Dans l’Éditeur de gestion des stratégies de groupe, accédez à Configuration ordinateur, puis sélectionnez Modèles d’administration.

Développez l’arborescence des composants> Windows Microsoft Defender Exploit Guard>Exploit Protection.

Double-cliquez sur Utiliser un ensemble commun de paramètres Exploit Protection et définissez l’option sur Activé.

Dans la section Options : entrez l’emplacement et le nom du fichier de configuration Exploit Protection que vous souhaitez utiliser, par exemple dans les exemples suivants :

C:\MitigationSettings\Config.XML\\Server\Share\Config.xmlhttps://localhost:8080/Config.xmlC:\ExploitConfigfile.xml

Sélectionnez OK et Déployez l’objet de stratégie de groupe mis à jour comme vous le faites normalement.

Voir aussi

- Protéger les appareils contre les codes malveillants exploitant une faille de sécurité

- Évaluation d’Exploit Protection

- Activer la protection la protection contre les codes malveillants exploitant une faille de sécurité

- Configurer et auditer les atténuations de la protection contre le code malveillant exploitant une faille de sécurité

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour