tableau de bord Gestion des vulnérabilités Microsoft Defender

S’applique à :

- Gestion des vulnérabilités Microsoft Defender

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

- Microsoft Defender pour serveurs Plan 1 & 2

La gestion des vulnérabilités Defender fournit aux administrateurs de la sécurité et aux équipes des opérations de sécurité une valeur unique, notamment :

- Informations sur la détection et la réponse au point de terminaison en temps réel (EDR) corrélées avec les vulnérabilités de point de terminaison

- Contexte de vulnérabilité d’appareil précieux lors des enquêtes sur les incidents

- Processus de correction intégrés via Microsoft Intune et Microsoft Endpoint Configuration Manager

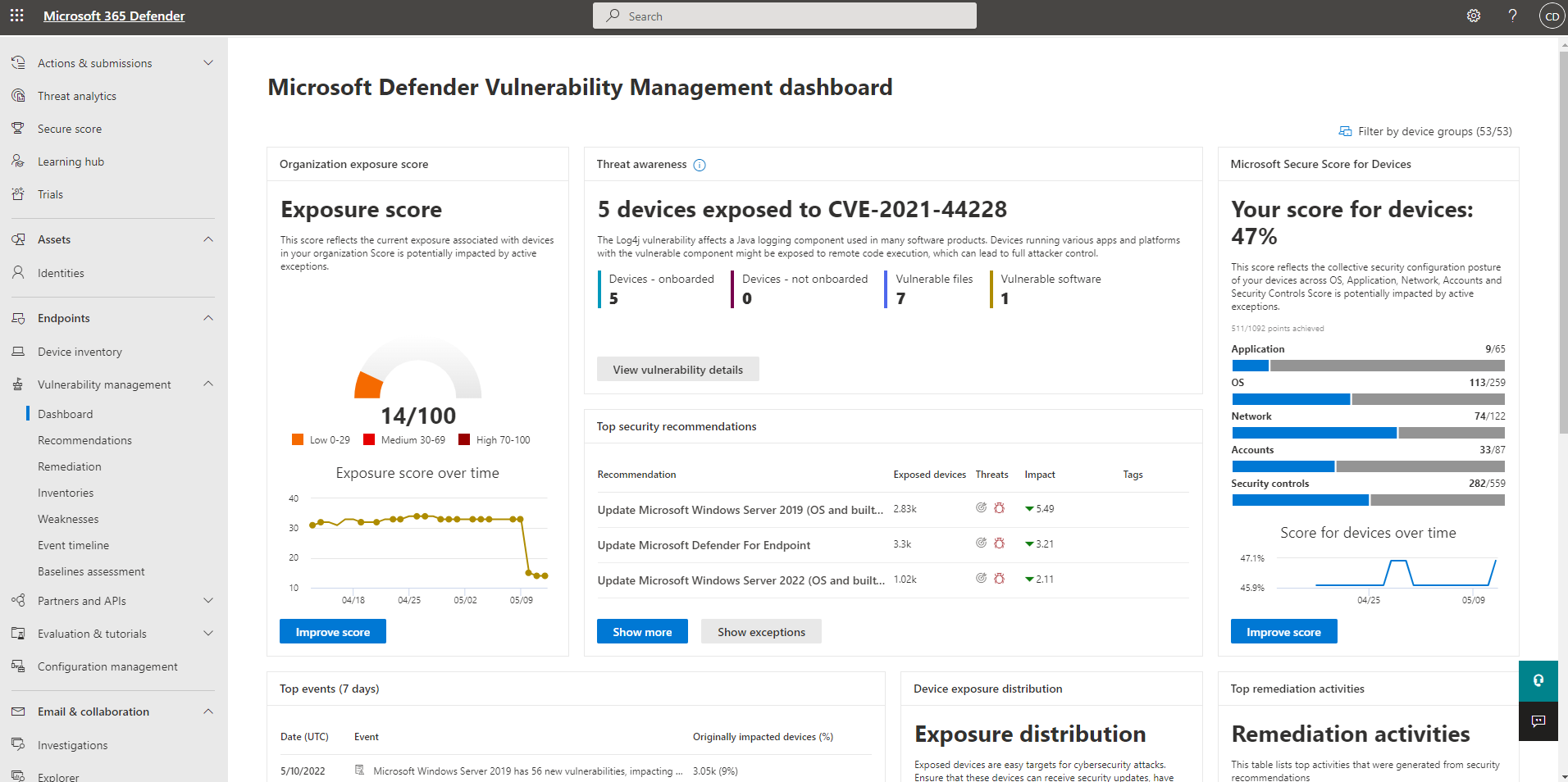

Vous pouvez utiliser le tableau de bord Gestion des vulnérabilités Defender dans le portail Microsoft Defender pour :

- Afficher votre score d’exposition et le niveau de sécurité Microsoft pour les appareils, ainsi que les principales recommandations de sécurité, la vulnérabilité logicielle, les activités de correction et les appareils exposés

- Corréler les informations de l' EDR avec les vulnérabilités des points de terminaison et les traiter.

- Sélectionner les options de correction pour trier et suivre les tâches de correction

- Sélectionner les options d’exception et suivre les exceptions actives

Remarque

Les appareils qui ne sont pas actifs au cours des 30 derniers jours ne sont pas pris en compte dans les données qui reflètent le score d’exposition de gestion des vulnérabilités de votre organization et le niveau de sécurité Microsoft pour les appareils.

Regardez cette vidéo pour obtenir une vue d’ensemble rapide de ce qui se trouve dans le tableau de bord gestion des vulnérabilités Defender.

Conseil

Saviez-vous que vous pouvez essayer gratuitement toutes les fonctionnalités de Gestion des vulnérabilités Microsoft Defender ? Découvrez comment vous inscrire à un essai gratuit.

Tableau de bord gestion des vulnérabilités defender

| Zone | Description |

|---|---|

| Groupes d’appareils sélectionnés (#/#) | Filtrez les données de gestion des vulnérabilités que vous souhaitez voir dans le tableau de bord et les cartes par groupes d’appareils. Ce que vous sélectionnez dans le filtre s’applique à toutes les pages de gestion des vulnérabilités. |

| Score d’exposition | Consultez l’état actuel de l’exposition de l’appareil de votre organization aux menaces et vulnérabilités. Plusieurs facteurs affectent le score d’exposition de votre organization : les faiblesses détectées dans vos appareils, la probabilité de violation de vos appareils, la valeur des appareils par rapport à votre organization et les alertes pertinentes détectées avec vos appareils. L’objectif est de réduire le score d’exposition de votre organization pour être plus sûr. Pour réduire le score, vous devez corriger les problèmes de configuration de sécurité associés répertoriés dans les recommandations de sécurité. |

| Niveau de sécurité Microsoft pour les appareils | Consultez la posture de sécurité du système d’exploitation, des applications, du réseau, des comptes et des contrôles de sécurité de votre organization. L’objectif est de corriger les problèmes de configuration de sécurité associés afin d’augmenter votre score pour les appareils. La sélection des barres vous permet d’accéder à la page Recommandations de sécurité . |

| Distribution de l’exposition des appareils | Découvrez le nombre d’appareils exposés en fonction de leur niveau d’exposition. Sélectionnez une section dans le graphique en anneau pour accéder à la page de liste Appareils et afficher les noms des appareils concernés, le niveau d’exposition, le niveau de risque et d’autres détails tels que le domaine, la plateforme du système d’exploitation, son état d’intégrité, sa date de dernière consultation et ses étiquettes. |

| Certificats arrivant à expiration | Découvrez le nombre de certificats qui ont expiré ou doivent expirer dans les 30, 60 ou 90 prochains jours. |

| Principales recommandations en matière de sécurité | Consultez les recommandations de sécurité regroupées qui sont triées et hiérarchisées en fonction de l’exposition aux risques de votre organization et de l’urgence qu’elle requiert. Sélectionnez Afficher plus pour afficher le reste des recommandations de sécurité dans la liste. Sélectionnez Afficher les exceptions pour la liste des recommandations qui comportent une exception. |

| Principaux logiciels vulnérables | Obtenez une visibilité en temps réel de l’inventaire logiciel de votre organization avec une liste de logiciels vulnérables installés sur les appareils de votre réseau et leur impact sur le score d’exposition de votre organisation. Sélectionnez un élément pour plus d’informations ou Afficher plus pour afficher le reste de la liste des logiciels vulnérables dans la page Inventaire logiciel . |

| Principales activités de correction | Suivez les activités de correction générées à partir des recommandations de sécurité. Vous pouvez sélectionner chaque élément de la liste pour afficher les détails dans la page Correction ou sélectionner Afficher plus pour afficher le reste des activités de correction et les exceptions actives. |

| Principaux appareils exposés | Affichez les noms des appareils exposés et leur niveau d’exposition. Sélectionnez un nom d’appareil dans la liste pour accéder à la page de l’appareil dans laquelle vous pouvez afficher les alertes, les risques, les incidents, les recommandations de sécurité, les logiciels installés et les vulnérabilités découvertes associées aux appareils exposés. Sélectionnez Afficher plus pour afficher le reste de la liste des appareils exposés. À partir de la liste des appareils, vous pouvez gérer les étiquettes, lancer des investigations automatisées, lancer une session de réponse en direct, collecter un package d’investigation, exécuter une analyse antivirus, restreindre l’exécution de l’application et isoler l’appareil. |

Voir aussi

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour