Configurer Azure Active Directory manuellement comme fournisseur B2C

Notes

- À compter d’octobre 2022, les portails Power Apps deviennent Power Pages.

- Cette rubrique s’applique aux capacités héritées. Pour obtenir les dernières informations, consultez la documentation de Microsoft Power Pages.

Cet article décrit comment configurer Azure AD B2C en tant que fournisseur d’identité manuellement. Suivez ces étapes pour créer manuellement un nouveau locataire Azure AD B2C, enregistrez l’application et configurez les flux d’utilisateurs.

Notes

- Si vous souhaitez configurer le fournisseur Azure AD B2C automatiquement en utilisant les portails Power Apps, accédez à Configurer le fournisseur Azure AD B2C.

- La prise en compte sur le portail des modifications des paramètres d’authentification peut prendre quelques minutes à se refléter sur le portail. Si vous souhaitez que les modifications soient reflétées immédiatement, redémarrez le portail en utilisant les actions de portail.

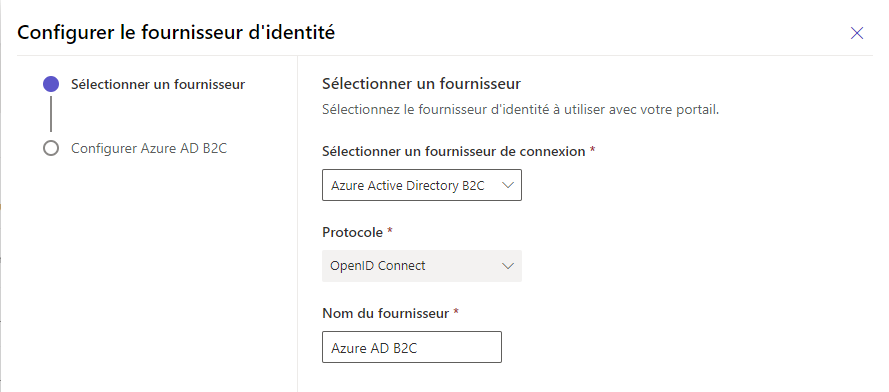

Pour configurer Azure Active Directory B2C manuellement en tant que fournisseur OpenID Connect

Sélectionnez Configurer pour Azure Active Directory B2C. Pour plus d’informations : Configurer un fournisseur

Si nécessaire, mettez à jour le nom.

Sélectionnez Passer à la configuration manuelle.

Notes

Si vous sélectionnez Suivant au lieu de Passer à la configuration manuelle vous pouvez configurer l’Authentification Azure AD B2C à l’aide de l’interface des portails Power Apps.

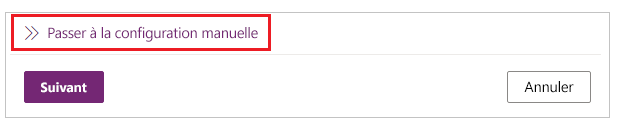

Dans cette étape, vous créez l’application et configurez les paramètres avec votre fournisseur d’identité.

Connectez-vous à votre portail Azure.

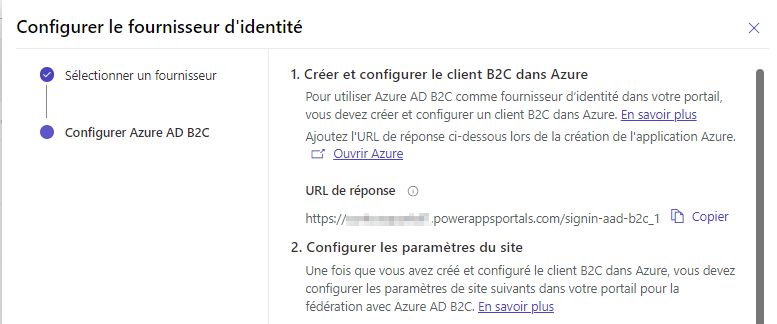

Enregistrez une application dans le client.

Recherchez et sélectionnez Azure Active Directory B2C.

Sous Gérer, sélectionnez Inscriptions d’application.

Sélectionnez Nouvelle inscription.

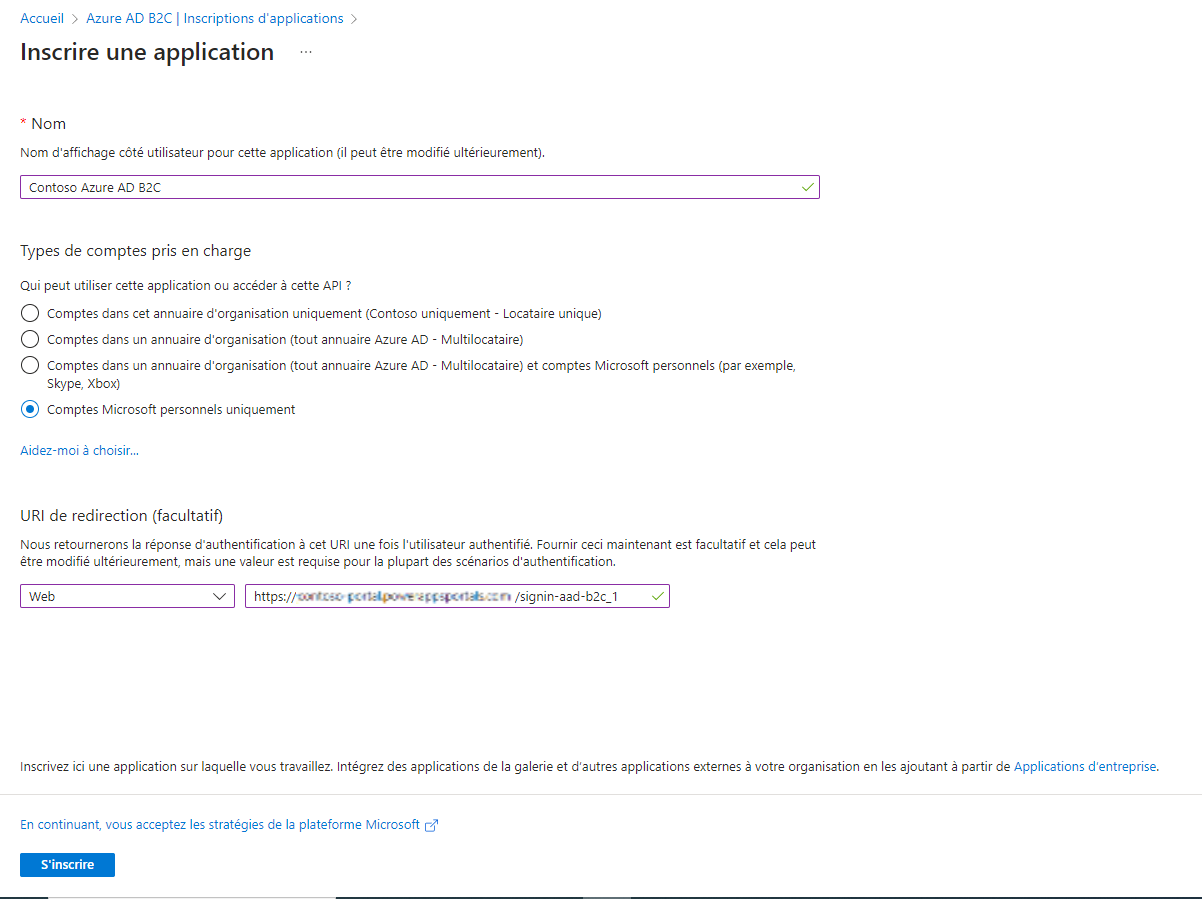

Entrez un nom.

Sous URI de redirection, sélectionnez Web (s’il n’est pas déjà sélectionné).

Dans la zone de texte URI de redirection, entrez l’URL de redirection de votre portail.

Exemple :https://contoso-portal.powerappsportals.com/signin-aad-b2c_1Notes

Si vous utilisez l’URL du portail par défaut, copiez et collez l’URL de réponse comme indiqué dans la section Créer et configurer un client B2C dans Azure sur l’écran Configurer le fournisseur d’identité (étape 4 ci-dessus). Si vous utilisez un nom de domaine personnalisé pour le portail, entrez l’URL personnalisée. Assurez-vous d’utiliser cette valeur lorsque vous configurerez l’URL de redirection dans les paramètres de votre portail lors de la configuration du fournisseur Azure AD B2C.

Par exemple, si vous entrez l’URL de réponse dans le portail Azure en tant quehttps://contoso-portal.powerappsportals.com/signin-aad-b2c_1, vous devez l’utiliser telle quelle pour la configuration de Azure AD B2C dans les portails.

Sélectionnez Inscrire.

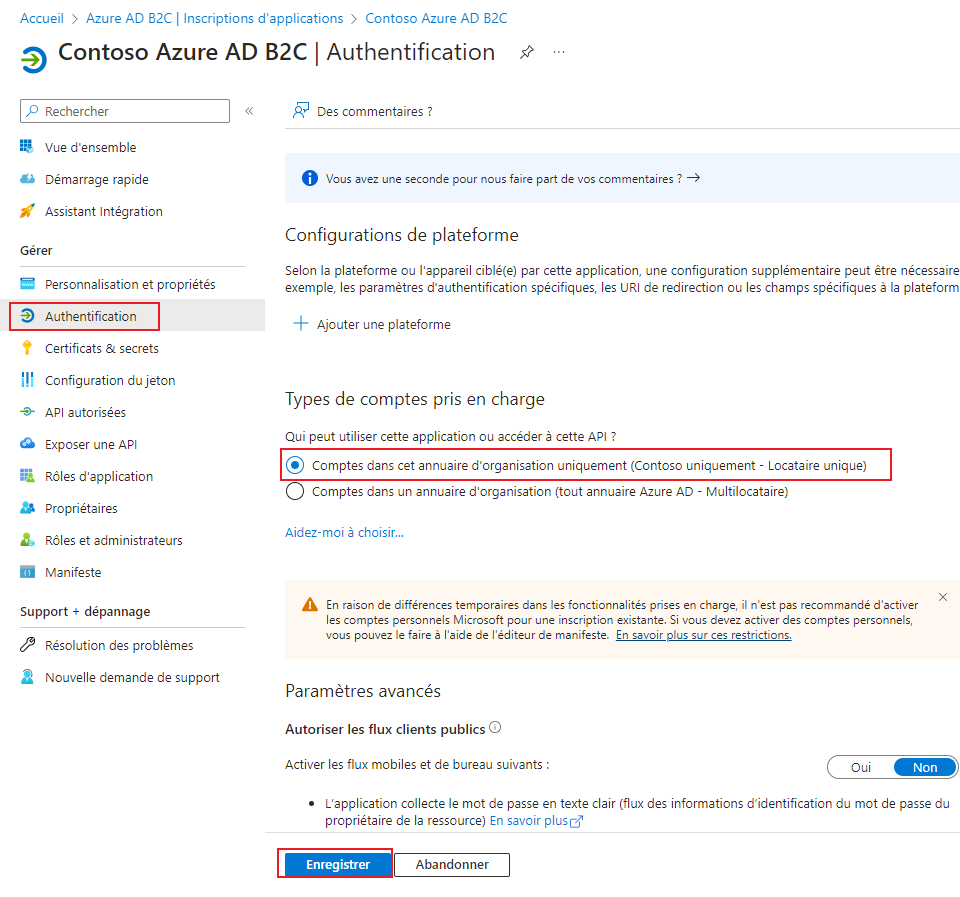

Sur le volet de gauche, sous Gérer, sélectionnez Authentification.

Sous Octroi implicite, cochez la case Jetons d’accès (utilisés pour les flux implicites).

Sélectionnez Enregistrer.

Créer un flux d’inscription et de connexion d’utilisateur. En option, vous pouvez créer un flux d’utilisateurs de réinitialisation de mot de passe.

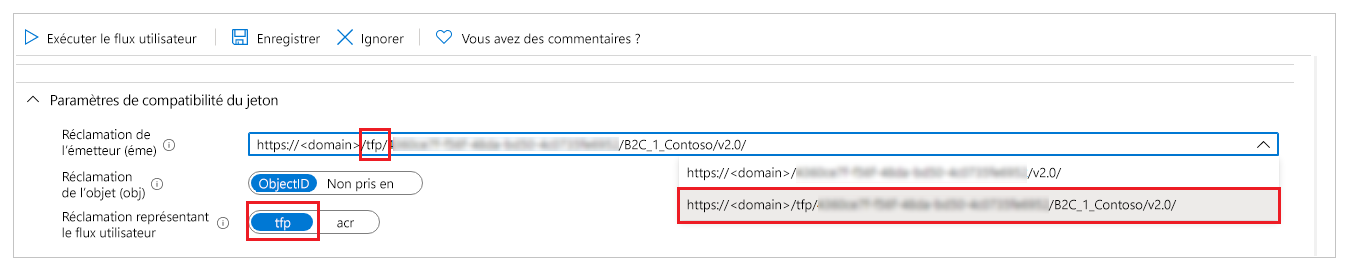

Configurez la compatibilité des jetons en utilisant une URL de Réclamation de l’émetteur (iss) qui comprend tfp. Plus d’information : Compatibilité des jetons

À cette étape, vous entrez les paramètres de site et les paramètres de réinitialisation de mot de passe pour la configuration du portail.

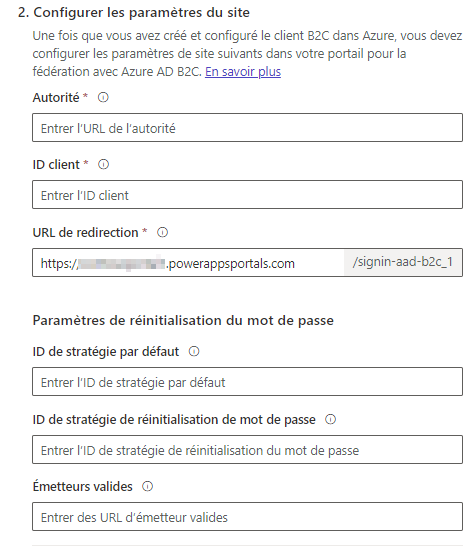

Dans la section Configurer les paramètres du site, entrez les valeurs suivantes :

Autorité : Entrez l’URL de l’émetteur définie dans les métadonnées du flux utilisateur de la stratégie d’inscription et de connexion.

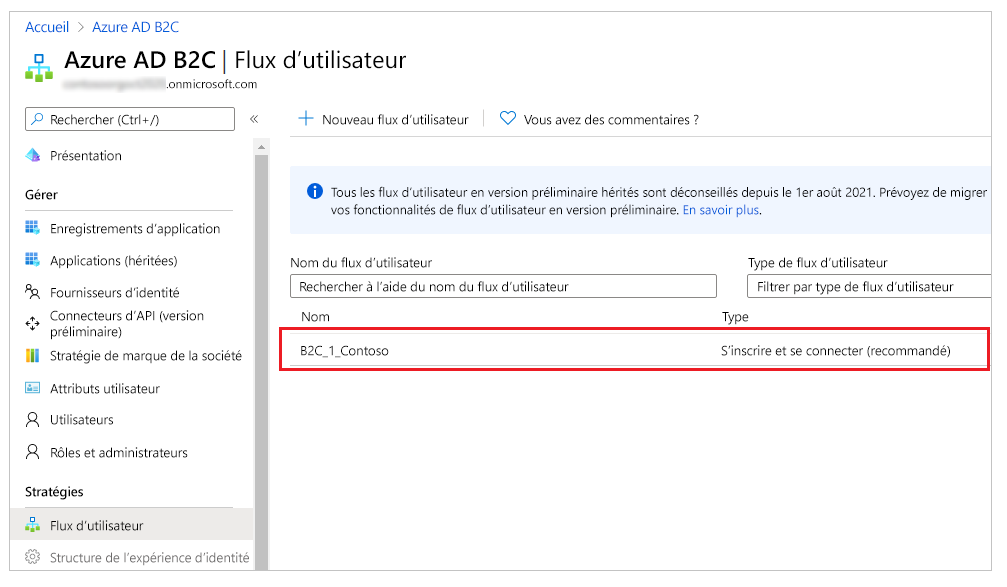

Pour obtenir l’URL de l’émetteurOuvrez le flux d’inscription et de connexion d’utilisateur que vous avez créé précédemment. Pour cette étape, vous devez accéder au client Azure AD B2C sur le Portail Azure.

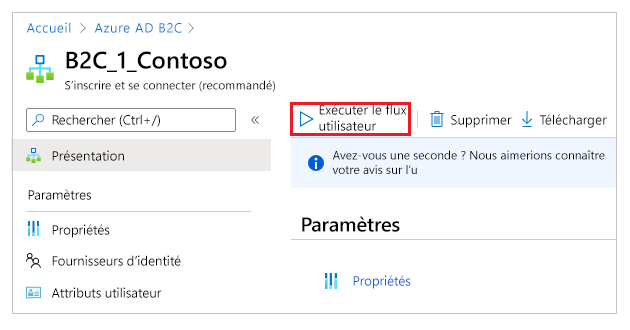

Sélectionner Exécuter le flux utilisateur.

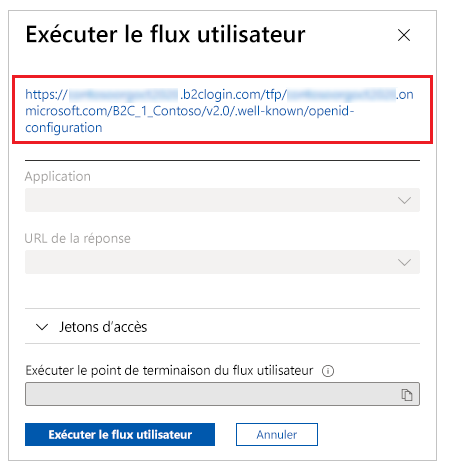

Sélectionnez l’URL de configuration OpenID à ouvrir dans une nouvelle fenêtre ou un nouvel onglet du navigateur.

L’URL fait référence au Document de configuration du fournisseur d’identité OpenID Connect, également connu sous le nom de Point de terminaison de configuration populaire OpenID.

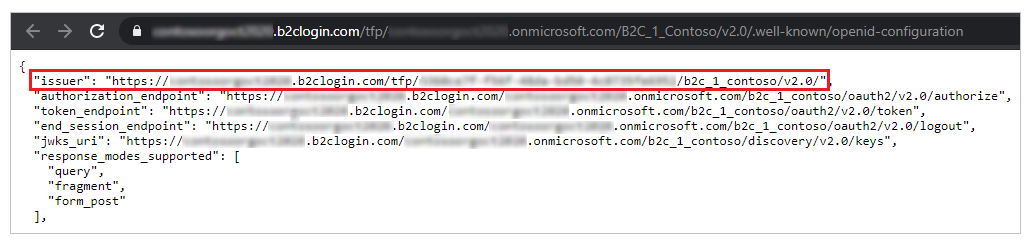

Copiez l’URL de l’Émetteur à partir de la nouvelle fenêtre ou de l’onglet du navigateur.

Assurez-vous de ne copier que l’URL, sans les guillemets ("").

Par exemple,https://contosoorg.b2clogin.com/tfp/799f7b50-f7b9-49ec-ba78-67eb67210998/b2c_1_contoso/v2.0/Conseil

Assurez-vous que l’URL Revendication de l’émetteur (iss) comprend tfp.

ID client : Entrez l’ID d’application de l’application Azure AD B2C créée précédemment.

URI de redirection : Entrez l’URL du portail.

Vous ne devez modifier l’URI de redirection que si vous utilisez un nom de domaine personnalisé.

Dans la section Paramètres de réinitialisation de mot de passe, entrez les valeurs suivantes :

ID de stratégie par défaut : Entrez le nom du flux d’inscription et de connexion d’utilisateur que vous avez créé précédemment. Le nom porte le préfixe B2C_1.

ID de stratégie de réinitialisation de mot de passe : Entrez le nom du flux utilisateur de réinitialisation de mot de passe que vous avez créé précédemment. Le nom porte le préfixe B2C_1.

Émetteurs valides : Entrez une liste séparée par des virgules d’URL d’émetteur pour le flux d’inscription et de connexion d’utilisateur et le flux utilisateur de réinitialisation de mot de passe que vous avez créé précédemment.

Pour obtenir les URL des émetteurs pour le flux d’utilisateurs d’inscription et de connexion, ainsi que le flux d’utilisateurs de réinitialisation de mot de passe, ouvrez chaque flux, puis suivez les étapes décrites sous Autorité, à l’étape 5a plus haut dans cet article.

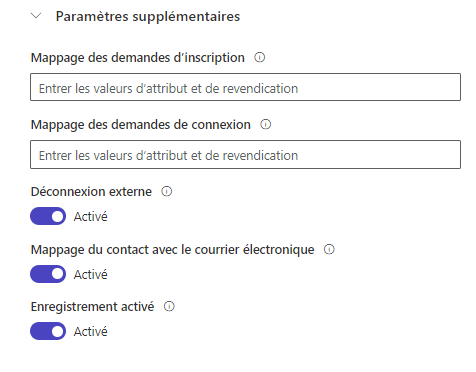

Dans cette étape, vous avez la possibilité de configurer des paramètres supplémentaires pour le fournisseur d’identité Azure AD B2C.

Mappage des demandes d’inscription : Non obligatoire si vous utilisez les attributs e-mail, prénom ou nom. Pour des attributs supplémentaires, saisissez une liste de paires nom/revendication logiques à utiliser pour mapper les valeurs de revendication renvoyées par le B2C Azure AD (créé lors de l’inscription) aux attributs de l’enregistrement de contact.

Format :field_logical_name=jwt_attribute_name, oùfield_logical_nameest le nom logique du champ dans les portails, etjwt_attribute_nameest l’attribut avec la valeur renvoyée par le fournisseur d’identité.

Par exemple, si vous avez activé Titre du poste (jobTitle) et Code postal (postalCode) comme Attributs utilisateur dans votre flux utilisateur, et vous souhaitez mettre à jour les champs de la table Contact correspondants Titre du poste (jobtitle) et Adresse 1 : Code postal (address1_postalcode), entrez le mappage des revendications commejobtitle=jobTitle,address1_postalcode=postalCode.Mappage des demandes de connexion : Non obligatoire si vous utilisez les attributs e-mail, prénom ou nom. Pour des attributs supplémentaires, saisissez une liste de paires nom/revendication logiques à utiliser pour mapper les valeurs de revendication renvoyées par le B2C Azure AD après la connexion aux attributs dans l’enregistrement de contact.

Format :field_logical_name=jwt_attribute_name, oùfield_logical_nameest le nom logique du champ dans les portails, etjwt_attribute_nameest l’attribut avec la valeur renvoyée par le fournisseur d’identité.

Par exemple, si vous avez activé Titre du poste (jobTitle) et Code postal (postalCode) comme Revendications d’application dans votre flux utilisateur, et vous souhaitez mettre à jour les champs de la table Contact correspondants Titre du poste (jobtitle) et Adresse 1 : Code postal (address1_postalcode), entrez le mappage des revendications commejobtitle=jobTitle,address1_postalcode=postalCode.Déconnexion externe : Choisissez d’activer ou de désactiver la déconnexion fédérée :

- Cliquez sur Activé pour rediriger les utilisateurs vers l’expérience utilisateur de déconnexion fédérée lorsqu’ils se déconnectent du portail.

- Sélectionnez Désactivé pour déconnecter simplement les utilisateurs du portail.

Mappage des contacts avec e-mail : Indiquez si les contacts sont mappés à un e-mail correspondant. Activez ce bouton à bascule pour associer un enregistrement de contact unique à une adresse de messagerie correspondante, et attribuer automatiquement le fournisseur d’identité externe au contact une fois que l’utilisateur s’est connecté avec succès.

Inscription activée : Activez ou désactivez l’inscription ouverte pour votre portail. La désactivation de ce bouton à bascule désactive et masque l’inscription de compte externe.

Sélectionnez Confirmer pour afficher un résumé de vos paramètres et terminer la configuration du fournisseur d’identité.

Voir aussi

Migrer des fournisseurs d’identité vers Azure AD B2C

Notes

Pouvez-vous nous indiquer vos préférences de langue pour la documentation ? Répondez à un court questionnaire. (veuillez noter que ce questionnaire est en anglais)

Le questionnaire vous prendra environ sept minutes. Aucune donnée personnelle n’est collectée (déclaration de confidentialité).

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour