Démarrage rapide : Rechercher les informations sensibles dans des fichiers stockés localement

Dans ce guide de démarrage rapide, vous allez autoriser SharePoint à permettre l’analyse, et installer et configurer le scanneur Azure Information Protection de façon à trouver d’éventuelles données sensibles stockées dans un magasin de données local.

Temps nécessaire : Cette configuration prend moins de 15 minutes.

Prérequis

Pour effectuer ce démarrage rapide, les éléments suivants sont requis :

| Condition requise | Description |

|---|---|

| Un abonnement avec prise en charge | Il vous faut un abonnement comportant Azure Information Protection. |

| Client installé | Vous devez installer le client classique sur votre ordinateur. Pour le déployer, ouvrez un ticket de support afin d’obtenir l’accès au téléchargement. |

| SQL Server Express | SQL Server Express doit être installé sur votre ordinateur. Pour l’installer, accédez au Centre de téléchargement Microsoft et sélectionnez Télécharger maintenant sous l’option Express. Dans le programme d’installation, sélectionnez le type d’installation De base. |

| Azure AD | Votre compte de domaine doit être synchronisé avec Azure AD. Si vous n’êtes pas sûr de votre compte, contactez l’un de vos administrateurs système. |

| Accès à SharePoint | Pour activer une analyse SharePoint, vous devez disposer d’un accès et d’autorisations sur votre stratégie SharePoint. |

Préparer un dossier et un fichier de test

Pour effectuer un test initial afin de confirmer que le scanneur fonctionne :

Créez un dossier sur un partage réseau accessible. Par exemple, nommez ce dossier TestScanner.

Créez et enregistrez un document Word dans ce dossier, contenant le texte Carte de crédit : 4242-4242-4242-4242.

Autoriser les utilisateurs à analyser des référentiels SharePoint

Pour utiliser le scanneur dans tous les référentiels SharePoint, spécifiez l’URL du site. Azure Information Protection découvrira tous les sites présents sous cette URL et les analysera.

Pour activer les analyses des référentiels, ajoutez les autorisations SharePoint suivantes pour l’utilisateur que vous souhaitez utiliser pour l’analyse :

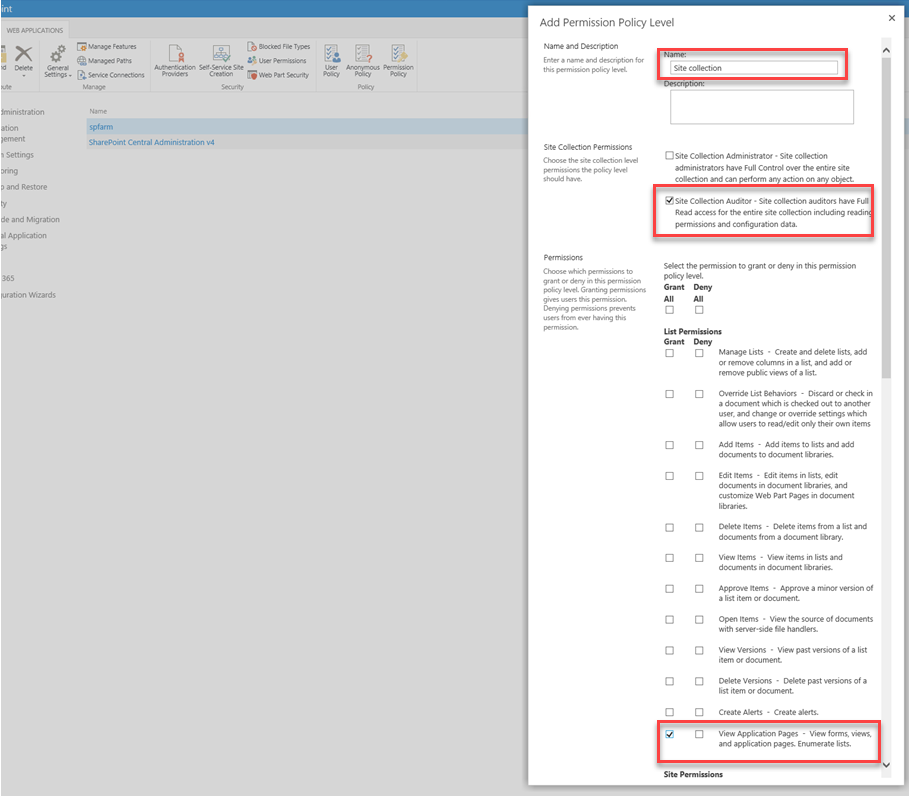

Ouvrez SharePoint et sélectionnez Stratégie d’autorisation, puis sélectionnez Ajouter un niveau de stratégie d’autorisation.

Sous Autorisations relatives à la collection de sites, sélectionnez l’option Auditeur du collecteur de sites.

Sous Autorisations, sélectionnez Accorder pour l’option Afficher les pages de l’application et enregistrez vos modifications.

Après avoir confirmé vos modifications, cliquez sur OK dans le message Stratégie de l’application web qui s’ouvre.

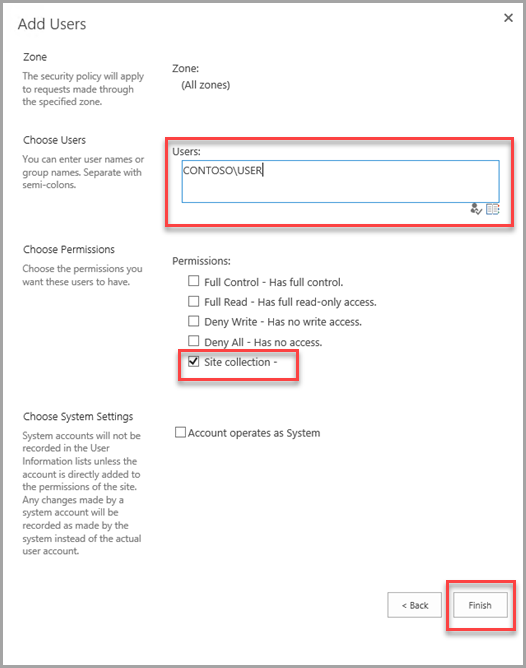

Dans la page Ajouter des utilisateurs, ajoutez l’utilisateur que vous souhaitez utiliser pour l’analyse dans le champ Choisir des utilisateurs. Sous Choisir des autorisations, sélectionnez l’option Collection de sites, puis cliquez sur Terminer pour appliquer les autorisations créées à l’utilisateur ajouté ou sélectionné.

Configurer un profil pour le scanneur

Avant d’installer le scanneur, créez un profil pour celui-ci dans le portail Azure. Ce profil contient les paramètres du scanneur et les emplacements des référentiels de données à analyser.

Ouvrez une nouvelle fenêtre de navigateur, puis connectez-vous au Portail Azure. Accédez ensuite au volet Azure Information Protection.

Par exemple, dans la zone de recherche de ressources, services et documents : Commencez à taper Information et sélectionnez Azure Information Protection.

Recherchez les options du Scanneur dans le volet de gauche et sélectionnez Profils.

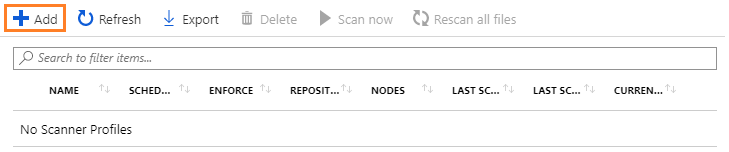

Dans le volet Azure Information Protection - Profils, sélectionnez Ajouter :

Dans le volet Ajouter un nouveau profil, donnez un nom au scanneur utilisé pour identifier ses paramètres de configuration et référentiels de données à analyser. Par exemple, pour ce démarrage rapide, vous pouvez spécifier Démarrage rapide. Lorsque vous installerez le scanneur ultérieurement, vous devrez spécifier le même nom de profil.

Si vous le souhaitez, entrez une description des raisons administratives, pour vous aider à identifier le nom de profil du scanneur.

Recherchez la section Stratégie de confidentialité, dans laquelle pour ce démarrage rapide, vous allez sélectionner un seul paramètre : Pour Appliquer, sélectionnez Désactivé. Puis sélectionnez Enregistrer mais ne fermez pas le volet.

Les paramètres configurent le scanneur pour une détection à usage unique de tous les fichiers dans vos référentiels de données spécifiés. Cette analyse recherche tous les types connus d’informations sensibles et ne nécessite aucune configuration préalable de vos étiquettes Azure Information Protection ou paramètres de stratégie.

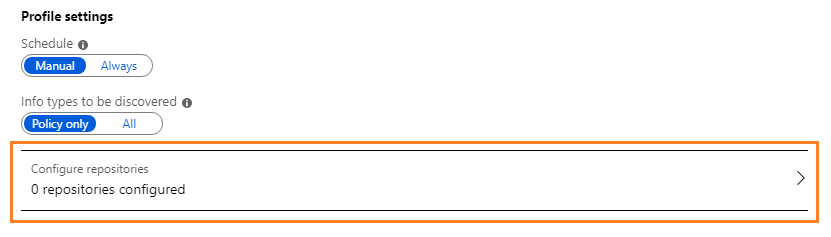

Maintenant que le profil est créé et enregistré, vous pouvez revenir à l’option Configurer des référentiels pour spécifier votre dossier réseau en tant que magasin de données à analyser.

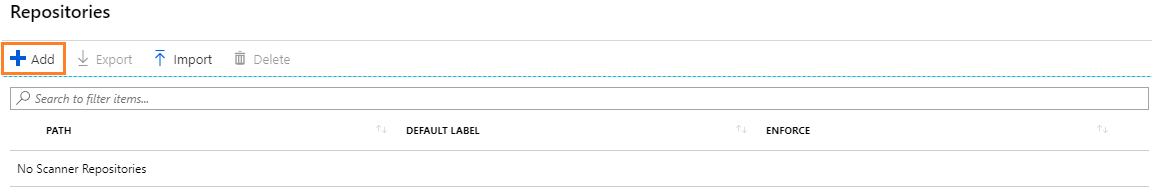

Toujours dans le volet Ajouter un nouveau profil, sélectionnez Configurer les référentiels pour ouvrir le volet Référentiels :

Dans le volet Référentiels, sélectionnez Ajouter :

Dans le volet Référentiel, spécifiez le dossier que vous avez créé plus tôt. Par exemple :

\\server\TestScannerNe modifiez pas les autres paramètres de ce volet. Conservez les Paramètres par défaut du profil ; ainsi, le référentiel de données héritera les paramètres du profil du scanneur.

Sélectionnez Enregistrer.

De retour dans le volet Azure Information Protection - Profils, vous voyez maintenant votre profil répertorié, ainsi que la colonne SCHEDULE montrant Manuel et la colonne ENFORCE est vide.

La colonne NŒUDS affiche 0 parce que vous n’avez pas encore installé le scanneur pour ce profil.

Vous pouvez maintenant installer le scanneur avec le profil que vous avez créé.

Installer le scanneur

Ouvrez une session PowerShell avec l’option Exécuter en tant qu’administrateur.

Utilisez la commande suivante pour installer le scanneur, en spécifiant le nom de votre partage réseau et le nom du profil que vous avez enregistré dans le portail Azure :

Install-AIPScanner -SqlServerInstance <your network share name>\SQLEXPRESS -Profile <profile name>Lorsque vous y êtes invité, fournissez vos propres informations d’identification pour le scanneur à l’aide du <format de nom> d’utilisateur du domaine, puis de votre mot de passe.

Démarrer l’analyse et confirmer la fin de l’opération

Dans le portail Azure, actualisez le volet Azure Information Protection - Profils et la colonne NŒUDS doit maintenant afficher 1.

Sélectionnez votre nom de profil, puis l’option Analyser maintenant :

Si cette option n’est pas disponible une fois que vous avez sélectionné votre profil, le scanneur n’est pas connecté à Azure Information Protection. Vérifiez votre configuration et votre connectivité Internet.

Comme il n’y a qu’un petit fichier à examiner, cette analyse de test initiale sera rapide :

Attendez que des valeurs s’affichent dans les colonnes RÉSULTATS DE LA DERNIÈRE ANALYSE et DERNIÈRE ANALYSE (HEURE DE FIN) .

Conseil

Sinon, pour le scanneur du client classique uniquement :

Consultez le journal des événements Applications et services Windows local, Azure Information Protection. Confirmer l’ID d’événement d’information 911 pour le processus MSIP.Scanneur. L’entrée du journal d’événements contient également un résumé des résultats de l’analyse.

Afficher les résultats détaillés

À l’aide de l’Explorateur de fichiers, recherchez les rapports du scanneur dans %localappdata%\Microsoft\MSIP\Scanner\Reports. Ouvrez le fichier de rapport détaillé au format .csv.

Dans Excel :

Les deux premières colonnes indiquent le répertoire du magasin de données et le nom du fichier.

En examinant les colonnes, vous verrez une colonne intitulée Information Type Name (Nom du type d’informations), qui est la colonne qui vous intéresse le plus.

Pour notre test initial, elle affiche la valeur Credit Card Number (Numéro de carte de crédit), un des nombreux types d’informations sensibles que le scanneur peut trouver.

Analyser vos propres données

Modifiez votre profil du scanneur et ajoutez un nouveau référentiel de données, cette fois en spécifiant vos propres magasin de données locaux dans lesquels vous souhaitez rechercher des informations sensibles.

Indiquez un partage réseau (chemin UNC) ou une URL SharePoint Server pour un site ou une bibliothèque SharePoint.

Par exemple :

- Pour un partage réseau :

\\NAS\HR - Pour un dossier SharePoint :

http://sp2016/Shared Documents

- Pour un partage réseau :

Redémarrez à nouveau le scanneur.

Dans le volet Azure Information Protection - Profils, assurez-vous que votre profil est sélectionné, puis sélectionnez l’option Analyser maintenant :

Affichez les nouveaux résultats lorsque l’analyse est terminée.

La durée de cette analyse varie selon le nombre de fichiers figurant dans votre magasin de données, la taille de ces fichiers et le type de fichier.

Nettoyer les ressources

Dans un environnement de production, vous exécutez le scanneur sur un serveur Windows, à l’aide d’un compte de service qui s’authentifie de façon silencieuse auprès du service Azure Information Protection. Vous utilisez également une version SQL Server de niveau entreprise et spécifiez probablement plusieurs référentiels de données.

Pour nettoyer les ressources et préparer votre système à un déploiement en production, exécutez la commande suivante dans votre session PowerShell afin de désinstaller le scanneur :

Uninstall-AIPScanner

Puis redémarrez votre ordinateur.

Cette commande ne supprime pas les éléments suivants et vous devez les supprimer manuellement si vous ne souhaitez pas les conserver après ce démarrage rapide :

Base de données SQL Server créée en exécutant l’applet de commande Install-AIPScanner lors de l’installation du scanneur Azure Information Protection : AIPScanner_<profile>

Les rapports du scanneur situés dans %localappdata%\Microsoft\MSIP\Scanner\Reports.

Les droits d’utilisateur Ouvrir une session en tant que service qui ont été accordés à votre compte de domaine pour votre ordinateur local.

Étapes suivantes

Ce démarrage rapide inclut la configuration minimale vous permettant de constater rapidement comment le scanneur peut trouver des informations sensibles dans des magasins de données locaux. Si vous êtes prêt à installer le scanneur dans un environnement de production, consultez Déploiement du scanneur Azure Information Protection pour classifier et protéger automatiquement les fichiers.

Si vous souhaitez classifier et protéger les fichiers contenant des informations sensibles, vous devez configurer des étiquettes pour la classification et la protection automatiques :