Appliquez les principes Confiance Zéro à un réseau virtuel Hub dans Azure

Résumé : Pour appliquer des principes de confiance zéro à un réseau virtuel hub dans Azure, vous devez sécuriser le Pare-feu Azure Premium, déployer Azure DDoS Protection Standard, configurer le routage de passerelle réseau sur le pare-feu et configurer la protection contre les menaces.

La meilleure façon de déployer un réseau virtuel Hub Azure pour Confiance Zéro consiste à utiliser les supports de cours de zone d'atterrissage Azure pour déployer un réseau virtuel Hub complet de fonctionnalités, puis à l'adapter à vos attentes de configuration spécifiques.

Cet article explique comment prendre en main un réseau virtuel Hub existant et vous assurer que vous êtes prêt pour une méthodologie de Confiance Zéro. Il suppose que vous avez utilisé le module ALZ-Bicep hubNetworking pour déployer rapidement un réseau virtuel hub, ou que vous avez déployé un autre réseau virtuel hub avec des ressources similaires. L'utilisation d'un hub de connectivité distinct connecté à un espace de travail isolé est un modèle d'ancrage dans la mise en réseau sécurisée Azure et permet de prendre en charge les principes de Confiance Zéro.

Cet article explique comment déployer un réseau virtuel hub pour Confiance Zéro en mappant les principes de Confiance Zéro de manière suivante.

| Principe de Confiance Zéro | Définition | Respecté par |

|---|---|---|

| Vérifier explicitement | Toujours s'authentifier et autoriser en fonction de tous les points de données disponibles. | Utilisez un pare-feu Azure avec l'inspection TLS (protocole TLS) pour vérifier les risques et les menaces en fonction de toutes les données disponibles. |

| Utiliser le droit d'accès minimal | Limitez l'accès utilisateur avec l'accès juste-à-temps et juste suffisant (JIT/JEA), des stratégies adaptatives basées sur les risques et une protection des données. | Chaque réseau virtuel Spoke n'a pas accès aux autres réseaux virtuels Spoke, sauf si le trafic est acheminé à travers le pare-feu. Le pare-feu est défini sur Refuser par défaut, ce qui autorise uniquement le trafic autorisé par les règles spécifiées. |

| Supposer une violation | Réduisez le rayon d'explosion et segmentez l'accès. Vérifiez le chiffrement de bout en bout et utilisez l'analytique pour obtenir de la visibilité, détecter les menaces et améliorer les défenses. | En cas de compromission ou de violation d'une application/charge de travail, la capacité de propagation est limitée, car le pare-feu Azure inspecte le trafic et ne transmet que le trafic autorisé. Seules les ressources de la même charge de travail seraient exposées à la violation dans la même application. |

Cet article fait partie d’une série d’articles qui montrent comment appliquer les principes de la Confiance Zéro dans un environnement dans Azure. Cet article fournit des informations sur la configuration d’un réseau virtuel hub pour prendre en charge une charge de travail IaaS dans un réseau virtuel spoke. Pour plus d'informations, consultez la vue d'ensemble Appliquer les principes de Confiance Zéro à Azure IaaS.

Architecture de référence

Le diagramme suivant présente l'architecture de référence. Le réseau virtuel Hub est mis en exergue en rouge. Pour plus d'informations, sur cet architecture, consultez la vue d'ensemble Appliquer les principes de Confiance Zéro à Azure IaaS.

Pour cette architecture de référence, il existe de nombreuses façons de déployer les ressources dans l'abonnement Azure. L'architecture de référence montre la recommandation d'isoler toutes les ressources du réseau virtuel Hub au sein d'un groupe de ressources dédié. Les ressources du réseau virtuel Spoke sont également affichées pour la comparaison. Ce modèle fonctionne bien si différentes équipes sont responsables de ces divers domaines.

Dans le diagramme, un réseau virtuel Hub inclut des composants permettant de prendre en charge l'accès à d'autres applications et services au sein de l'environnement Azure. Ces ressources incluent :

- Pare-feu Azure Premium

- Azure Bastion

- Passerelle VPN

- Protection DDOS, qui doit également être déployée sur des réseaux virtuels spoke.

Le réseau virtuel Hub fournit l'accès à partir de ces composants à une application IaaS hébergée sur des machines virtuelles dans un réseau virtuel Spoke.

Pour obtenir de l'aide sur l'organisation pour l'adoption du cloud, consultez Gérer l'alignement de l'organisation dans le Cloud Adoption Framework.

Les ressources déployées pour le réseau virtuel hub sont les suivantes :

- Un réseau virtuel Azure.

- Pare-feu Azure avec une stratégie de Pare-feu Azure et une adresse IP publique

- Bastion

- Passerelle VPN avec une adresse IP publique et une table de route

Le diagramme suivant montre les composants d'un groupe de ressources pour un réseau virtuel Hub dans un abonnement Azure distinct de l'abonnement pour le réseau virtuel Spoke. Il s'agit d'une façon d'organiser ces éléments dans l'abonnement. Votre organisation peut choisir de les organiser de manière différente.

Comme le montre le diagramme :

- Les ressources du réseau virtuel Hub sont contenues dans un groupe de ressources dédiées. Si vous déployez Azure DDoS Plan en tant que partie des ressources, vous devez l'inclure dans le groupe de ressources.

- Les ressources d'un réseau virtuel Hub sont contenues dans un groupe distinct de ressources dédiées.

Selon votre déploiement, notez également qu'il peut y avoir un déploiement d'un tableau pour les zones DNS privées utilisées pour la résolution DNS de la liaison privée. Elles sont utilisées pour sécuriser des ressources PaaS avec des points de terminaison privés, qui sont détaillées dans une section ultérieure. Sachez qu'il déploie à la fois une passerelle VPN et une passerelle ExpressRoute. Vous n'avez peut-être pas besoin des deux. Vous pouvez donc supprimer celui qui n'est pas nécessaire pour votre scénario ou le désactiver pendant le déploiement.

Que contient cet article ?

Cet article fournit des recommandations pour sécuriser les composants d'un réseau virtuel Hub pour les principes de Confiance Zéro. Le tableau suivant décrit les recommandations relatives à la sécurisation de cette architecture.

| Step | Task | Principe(s) de Confiance Zéro appliqué(s) |

|---|---|---|

| 1 | Sécurisez le Pare-feu Azure Premium. | Vérifier explicitement Utiliser le droit d'accès minimal Supposer une violation |

| 2 | Déployez Azure DDoS Protection Standard. | Vérifier explicitement Utiliser le droit d'accès minimal Supposer une violation |

| 3 | Configurez le routage de passerelle réseau vers le pare-feu. | Vérifier explicitement Utiliser le droit d'accès minimal Supposer une violation |

| 4 | Configurez la protection contre les menaces. | Supposer une violation |

Dans le cadre de votre déploiement, vous devez effectuer des sélections spécifiques qui ne sont pas les valeurs par défaut des déploiements automatisés en raison de leurs coûts supplémentaires. Avant le déploiement, vous devez passer en revue les coûts.

L'exploitation du Hub de connectivité tel qu'il est déployé offre toujours une valeur significative pour l'isolation et l'inspection. Si votre organisation n'est pas prête à entraîner les coûts de ces fonctions avancées, vous pouvez déployer un Hub de fonctionnalités réduit et effectuer ces ajustements ultérieurement.

Étape 1 : sécuriser le Pare-feu Azure Premium

Pare-feu Azure Premium joue un rôle essentiel dans la sécurisation de votre infrastructure Azure pour Confiance Zéro.

Dans le cadre du déploiement, utilisez Pare-feu Azure Premium. Pour ce faire, vous devez déployer la stratégie de gestion générée en tant que stratégie Premium. Le passage à Pare-feu Azure Premium implique de recréer le pare-feu et souvent la stratégie également. Par conséquent, commencez par Pare-feu Azure si possible, ou préparez-vous aux activités de redéploiement pour remplacer le pare-feu existant.

Pourquoi utiliser Pare-feu Azure Premium ?

Pare-feu Azure Premium fournit des fonctions avancées pour inspecter le trafic. Les options d'inspection TLS les plus importantes sont les suivantes :

- L'inspection TLS sortante protège contre le trafic malveillant envoyé d'un client interne vers l'Internet. Cela permet d’identifier quand un client est victime d’une violation et s’il tente d’envoyer des données en dehors de votre réseau ou d’établir une connexion à un ordinateur distant.

- L'inspection TLS Est-Ouest protège contre le trafic malveillant envoyé à partir d'Azure vers d'autres parties d'Azure ou vers vos réseaux non Azure. Cela permet d'identifier les tentatives d'expansion d'une violation et d'étendre son rayon d'action.

- L'inspection TLS entrante protège les ressources dans Azure contre les requêtes malveillantes provenant de l'extérieur du réseau Azure. Azure Application Gateway avec Web Application Firewall assure cette protection.

Vous devez utiliser l'inspection TLS entrante pour les ressources dans la mesure du possible. Azure Application Gateway fournit uniquement une protection pour le trafic HTTP et HTTPS. Elle ne peut pas être utilisée pour certains scénarios, comme ceux qui utilisent le trafic SQL ou RDP. D'autres services ont souvent leurs propres options de protection contre les menaces qui pourraient être utilisées dans le but de fournir des contrôles de vérification explicites pour ces services. Vous pouvez consulter la vue d'ensemble des bases de sécurité pour Azure afin de comprendre les options de protection contre les menaces pour ces services.

Azure Application Gateway n'est pas recommandée pour le réseau virtuel Hub. Elle doit plutôt résider dans un réseau virtuel Spoke ou un réseau virtuel dédié. Pour plus d'informations, consultez Appliquer les principes de Confiance Zéro au réseau virtuel Spoke dans Azure pour obtenir des conseils sur le réseau virtuel Spoke ou le réseau Confiance Zéro pour les applications Web.

Ces scénarios présentent des considérations spécifiques relatives aux certificats numériques. Pour plus d'informations, consultez Certificats du Pare-feu Azure Premium.

Sans inspection TLS, le Pare-feu Azure n’a aucune visibilité sur les données qui circulent dans le tunnel TLS chiffré, donc il est moins sécurisé.

Par exemple, Azure Virtual Desktop ne prend pas en charge l'arrêt SSL. Vous devez passer en revue vos charges de travail spécifiques pour comprendre comment fournir une inspection TLS.

Outre les règles d'autorisation/refus définies par le client, le Pare-feu Azure est toujours en mesure d'appliquer le filtrage basé sur la veille des menaces. Le filtrage basé sur la veille des menaces utilise des adresses IP et des domaines notoirement incorrects pour identifier le trafic qui présente un risque. Ce filtrage se produit avant toute autre règle. Cela signifie que même si l'accès a été autorisé par vos règles définies, Pare-feu Azure pouvez arrêter le trafic.

Pare-feu Azure Premium dispose également d'options améliorées pour le filtrage d'URL et le filtrage des catégories Web, ce qui permet un réglage plus précis pour les rôles.

Vous pouvez définir la veille des menaces pour vous avertir d'une alerte lorsque ce trafic se produit, mais pour l'autoriser. Toutefois, pour Confiance Zéro, définissez-le sur Refuser.

Configurer Pare-feu Azure Premium pour Confiance Zéro

Pour configurez Pare-feu Azure Premium à une configuration de Confiance Zéro, apportez les modifications suivantes.

Activez la veille des menaces en mode alerte et refus :

- Accédez à la stratégie de pare-feu et sélectionnez veille des menaces.

- En mode veille des menaces, sélectionnez Alerte et refus.

- Sélectionnez Enregistrer.

Activez l'inspection TLS :

- Préparez un certificat à stocker dans un coffre de clés ou prévoyez de générer automatiquement un certificat avec une identité managée. Vous pouvez consulter ces options pour les certificats Pare-feu Azure Premium afin de sélectionner l'option de votre scénario.

- Accédez à la stratégie de pare-feu et sélectionnez Inspection TLS.

- Sélectionnez Enabled.

- Sélectionnez une identité managée pour générer des certificats, ou alors sélectionnez le coffre de clés et le certificat.

- Ensuite, sélectionnez Enregistrer.

Activez le système de détection et de prévention des intrusions (IDPS) :

- Accédez à la stratégie de pare-feu et sélectionnez IDPS.

- Sélectionnez Alerte et refus.

- Sélectionnez ensuite Appliquer.

Vous devez ensuite créer une règle d'application pour le trafic.

- Dans la stratégie de pare-feu, accédez à Règles d'application.

- Sélectionnez Ajouter une collection de règles.

- Créez une règle d'application avec la source de votre sous-réseau Application Gateway et une destination du nom de domaine de l'application Web en cours de protection.

- Vérifiez que vous activez l'inspection TLS.

Configuration supplémentaire

Grâce à Pare-feu Azure Premium configuré, vous pouvez désormais effectuer la configuration suivante :

- Configurez Application Gateways pour acheminer le trafic vers votre Pare-feu Azure en affectant les tables de route appropriées et en suivant ces instructions.

- Créez des alertes pour les événements et les métriques de pare-feu en suivant ces instructions.

- Déployez le classeur pare-feu Azure pour visualiser les événements.

- Configurez le filtrage d'URL et de catégorie Web, si nécessaire. Étant donné que pare-feu Azure refuse par défaut, cette configuration est nécessaire uniquement si le pare-feu Azure doit accorder un accès à Internet sortant à grande échelle. Vous pouvez l’utiliser comme vérification supplémentaire pour déterminer si les connexions doivent être autorisées.

Étape 2 : déployer Azure DDoS Protection Standard

Dans le cadre du déploiement, vous devez déployer une stratégie Azure DDoS Protection Standard. Cela augmente la protection Confiance Zéro fournie sur la plateforme Azure.

Étant donné que vous pouvez déployer la stratégie créée sur des ressources existantes, vous pouvez ajouter cette protection après le déploiement initial sans avoir besoin du redéploiement des ressources.

Pourquoi Azure DDoS Protection Standard ?

Azure DDoS Protection Standard offre des avantages accrus par rapport à la protection DDoS par défaut. Pour Confiance Zéro, vous pouvez avoir :

- Accès aux rapports de prévention, aux journaux de flux et aux indicateurs de performance.

- Des stratégies de prévention des risques basées sur l'application

- Accès à la prise en charge d’une réponse DDoS rapide si une attaque DDoS se produit.

Même si la détection automatique et l’atténuation automatique font toutes les deux partie de DDoS Protection De base qui est activé par défaut, ces fonctionnalités sont disponibles uniquement avec DDoS Standard.

Configurer Azure DDoS Protection Standard

Étant donné qu'il n'existe aucune configuration spécifique de Confiance Zéro pour la protection DDoS Standard, vous pouvez suivre les guides spécifiques aux ressources pour cette solution :

- Créer un plan de protection DDoS

- Configurer les alertes

- Configurer la journalisation des diagnostics

- Configurer la télémétrie

Dans la version actuelle d'Azure DDoS Protection, vous devez appliquer Azure DDoS Protection par réseau virtuel. Consultez plus d'instructions dans le démarrage rapide DDoS.

Protégez aussi les adresses IP publiques suivantes :

- Adresses IP publiques du Pare-feu Azure

- Adresses IP publiques d'Azure Bastion

- Adresses IP publiques de la passerelle réseau Azure

- Adresses IP publiques d'Application Gateway

Étape 3 : configurer le routage de passerelle réseau vers le pare-feu

Après le déploiement, vous devez configurer des tables de route sur différents sous-réseaux pour vous assurer que le trafic entre les réseaux virtuels Spoke et les réseaux locaux sont inspectés par le pare-feu Azure. Vous pouvez effectuer cette activité dans un environnement existant sans avoir à faire de redéploiement. Néanmoins, vous devez créer les règles de pare-feu nécessaires pour autoriser l'accès.

Si vous configurez un seul côté, que ce soit uniquement les sous-réseaux Spoke ou les sous-réseaux de passerelle, vous disposez d'un routage asynchrone qui empêche les connexions de fonctionner.

Pourquoi acheminer le trafic de la passerelle réseau vers le pare-feu ?

Un élément clé de la confiance zéro est de ne pas supposer qu'un élément devrait avoir accès à d'autres ressources de votre environnement simplement parce qu'il se trouve dans votre environnement. Une configuration par défaut assure souvent le routage entre les ressources d'Azure vers vos réseaux locaux, contrôlé uniquement par les groupes de sécurité réseau.

En dirigeant le trafic vers le pare-feu, vous augmentez le niveau d'inspection et augmentez la sécurité de votre environnement. Vous êtes également averti de l'activité suspecte et pouvez prendre des mesures.

Configurez le routage de la passerelle

Il existe deux façons principales de s'assurer que le trafic de passerelle est dirigé vers le pare-feu Azure :

- Déployez la passerelle réseau Azure (soit pour les connexions VPN ou ExpressRoute) dans un réseau virtuel dédié (souvent appelé réseau virtuel de transit ou de passerelle), appairez-la au réseau virtuel hub, puis créez une règle d'acheminement étendue qui couvre votre routage d'espaces d'adressage réseau Azure planifié vers le pare-feu.

- Déployez la passerelle réseau Azure dans le réseau virtuel hub, configurez le routage sur le sous-réseau de passerelle, puis configurez le routage sur les sous-réseaux de réseau virtuel Spoke.

Ce guide détaille la deuxième option, car elle est plus compatible avec l’architecture de référence.

Remarque

Azure Virtual Network Manager est un service qui simplifie ce processus. Lorsque ce service est en disponibilité générale, il est utilisé pour gérer le routage.

Configurez le routage du sous-réseau de la passerelle

Pour configurer la table de route du sous-réseau de passerelle pour transférer le trafic interne vers le pare-feu Azure, créez et configurez une nouvelle table de route :

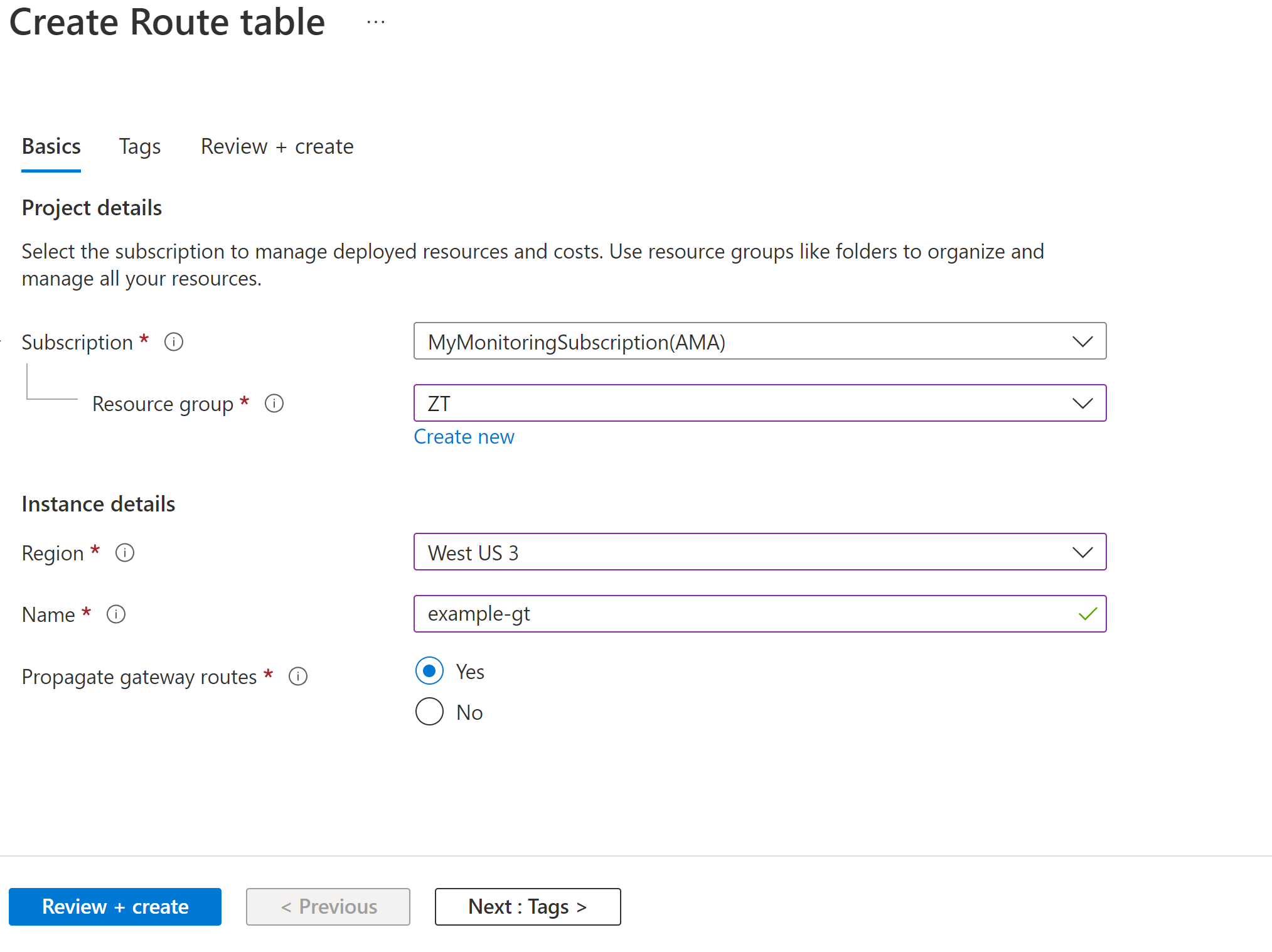

Accédez à Créer une table de route dans le portail Microsoft Azure.

Placez la table de route dans un groupe de ressources, puis sélectionnez une région et indiquez un nom.

Sélectionnez Vérifier + créer, puis Créer.

Accédez à la nouvelle table de route, puis sélectionnez Itinéraires.

Sélectionnez Ajouter, puis ajoutez un itinéraire à l'un des réseaux virtuels Spoke :

- Dans Nom de l'itinéraire, indiquez le nom du champ de l'itinéraire.

- Sélectionnez Adresses IP dans le menu déroulant Destination de préfixe d'adresse.

- Indiquez l'espace d'adressage du réseau virtuel Spoke dans le champ Adresses IP de destination/plages CIDR.

- Sélectionnez Appliance virtuelle dans la liste déroulante Type de tronçon suivant.

- Indiquez l'adresse IP privée du pare-feu Azure dans le champ Adresse du tronçon suivant.

- Sélectionnez Ajouter.

Associez la table de route au sous-réseau de la passerelle

- Accédez à Sous-réseaux, puis sélectionnez Associer.

- Sélectionnez le réseau virtuel Hub dans la liste déroulante Réseau virtuel.

- Sélectionnez GatewaySubnet dans le menu déroulant Sous-réseau.

- Sélectionnez OK.

Voici un exemple.

La passerelle transfère désormais le trafic destiné aux réseaux virtuels Spoke vers le pare-feu Azure.

Configurer le routage du sous-réseau Spoke

Ce processus suppose que vous disposez déjà d'une table de route attachée à vos sous-réseaux de réseau virtuel Spoke, avec un itinéraire par défaut pour transférer le trafic vers le pare-feu Azure. Cela se fait le plus souvent au moyen d'une règle qui transfère le trafic pour la plage CIDR 0.0.0.0/0, souvent appelée un itinéraire à quatre zéros.

Voici un exemple.

Ce processus désactive la propagation d'itinéraires à partir de la passerelle, ce qui permet à l'itinéraire par défaut de prendre le trafic destiné aux réseaux locaux.

Remarque

Les ressources, comme les passerelles d'application, qui ont besoin d'un accès à Internet pour fonctionner ne doivent pas recevoir cette table de route. Elles doivent avoir leur propre table de route pour autoriser leurs fonctions nécessaires, comme indiqué dans l'article Réseau Confiance Zéro pour les applications Web avec Pare-feu Azure et Application Gateway.

Pour configurer le routage du sous-réseau Spoke :

- Accédez à la table de route associée à votre sous-réseau, puis sélectionnez Configuration.

- Pour Propager des routes de passerelle, sélectionnez Non.

- Sélectionnez Enregistrer.

Votre itinéraire par défaut transmet désormais le trafic destiné à la passerelle au pare-feu Azure.

Étape 4 : configurer la protection contre les menaces

Microsoft Defender pour le cloud peut protéger votre réseau virtuel Hub établi sur Azure, tout comme d'autres ressources de votre environnement d'entreprise informatique qui fonctionnent sur Azure ou localement.

Microsoft Defender pour le cloud est une gestion de la posture de sécurité cloud CSPM et protection de charge de travail (CWP) dans le cloud qui offre un système de niveau de sécurité pour aider votre entreprise à créer un environnement informatique avec un meilleur état de la sécurité. Elle comprend également des fonctionnalités permettant de protéger votre environnement réseau contre les menaces.

Cet article ne couvre pas Microsoft Defender pour le cloud de manière détaillée. Toutefois, il est important de comprendre que Microsoft Defender pour le cloud fonctionne selon des stratégies Azure et des journaux qu’il ingère dans un espace de travail Log Analytics.

Vous définissez des stratégies Azure dans JavaScript Object Notation (JSON) pour contenir différentes analyses des propriétés des ressources Azure, notamment les services réseau et les ressources. Cela dit, il est facile pour Microsoft Defender pour le cloud de vérifier une propriété sous une ressource réseau et de fournir une recommandation à votre abonnement si vous êtes protégé ou exposé à une menace.

Découvrir comment vérifier toutes les recommandations réseau disponibles via Microsoft Defender pour le cloud

Pour afficher toutes les stratégies Azure qui fournissent des recommandations réseau utilisées par Microsoft Defender pour le cloud :

Ouvrez Microsoft Defender pour le cloud, en sélectionnant l'icône Microsoft Defender pour le cloud dans le menu de gauche.

Sélectionnez Paramètres de l'environnement.

Sélectionnez Stratégie de sécurité.

Si vous sélectionnez dans la valeur ASC par défaut, vous pourrez passer en revue toutes les stratégies disponibles, notamment les stratégies qui évaluent les ressources réseau.

Il existe par ailleurs des ressources réseau évaluées par d'autres conformités réglementaires, notamment PCI, ISO et le point de référence de sécurité Microsoft Cloud. Vous pouvez activer l'une d'entre elles et suivre les recommandations réseau.

Recommandations pour le réseau

Suivez ces étapes pour afficher certaines des recommandations réseau, en fonction du point de référence de sécurité Microsoft Cloud :

Ouvrez Microsoft Defender pour le cloud.

Sélectionnez Conformité réglementaire.

Sélectionnez Point de référence de sécurité Microsoft Cloud.

Développez NS. Sécurité réseau pour passer en revue le contrôle réseau recommandé.

Il est important de savoir que Microsoft Defender pour le cloud fournit d’autres recommandations réseau pour différentes ressources Azure telles que les machines virtuelles et le stockage. Vous pouvez passer en revue ces recommandations dans le menu de gauche, sous Recommandations.

Dans le menu de gauche du portail Microsoft Defender pour le cloud, sélectionnez Alertes de sécurité pour passer en revue les alertes en fonction des ressources réseau afin d'éviter certains types de menaces. Ces alertes sont générées automatiquement par Microsoft Defender pour le cloud en fonction des journaux ingérés dans l'espace de travail Log Analytics et supervisés par le même Microsoft Defender pour le cloud.

Mappage et sécurisation renforcée de votre environnement réseau Azure via Microsoft Defender pour le cloud

Vous pouvez également consulter options pour améliorer l'état de la sécurité en mappant et en renforçant la sécurité de votre environnement réseau sans effort pour mieux comprendre la topologie de votre réseau. Ces recommandations sont effectuées via l'option de protection de charge de travail dans le menu de gauche, comme indiqué ici.

Gestion des stratégies de pare-feu Azure via Microsoft Defender pour le cloud

Pare-feu Azure est recommandé pour un réseau virtuel Hub, comme décrit dans cet article. Microsoft Defender pour le cloud peut gérer plusieurs stratégies de pare-feu Azure de manière centralisée. Outre les stratégies de pare-feu Azure, vous pourrez gérer d'autres fonctionnalités liées à pare-feu Azure, comme illustré ici.

Pour plus d'informations sur la façon dont Microsoft Defender pour le cloud protège votre environnement réseau contre les menaces, consultez Qu'est-ce que Microsoft Defender pour le cloud ?

Recommandé pour la formation

- Configurer Azure Policy

- Conception et implémentation de la sécurité réseau

- Configurer le pare-feu Azure

- Configurer une passerelle VPN

- Présentation de Azure DDoS Protection

- Résoudre les menaces de sécurité avec Microsoft Defender pour le cloud

Pour plus de formation sur la sécurité dans Azure, consultez ces ressources dans le catalogue Microsoft :

Sécurité dans Azure | Microsoft Learn

Étapes suivantes

Consultez ces articles supplémentaires pour appliquer les principes de Confiance Zéro à Azure :

- Vue d'ensemble d'IaaS

- Azure Virtual Desktop

- Azure Virtual WAN

- Applications IaaS dans Amazon Web Services

- Microsoft Sentinel et Microsoft Defender XDR

Illustrations techniques

Cette affiche fournit une vue d'ensemble, sur une seule page, des composants d'Azure IaaS en tant qu'architectures de référence et logiques, ainsi que les étapes permettant de s'assurer que ces composants ont les principes « ne jamais faire confiance, toujours vérifier » du modèle de Confiance Zéro appliqué.

| Élément | Description |

|---|---|

PDF | Visio Mise à jour : mars 2024 |

Utilisez cette illustration avec cet article : Appliquer les principes de Confiance Zéro à Azure IaaS Guides de solution connexes |

Cette affiche fournit les architectures de référence et logiques et les configurations détaillées des composants distincts de Confiance Zéro pour Azure IaaS. Utilisez les pages de cette affiche pour des services informatiques ou des spécialités distinctes ou, avec la version Microsoft Visio du fichier, puis personnalisez les diagrammes pour votre infrastructure.

| Élément | Description |

|---|---|

PDF | Visio Mise à jour : mars 2024 |

Utilisez ces diagrammes avec les articles, en commençant par celui-ci : Appliquer les principes de Confiance Zéro à Azure IaaS Guides de solution connexes |

Pour obtenir des illustrations techniques supplémentaires, cliquez ici.

Références

Reportez-vous à ces liens pour en savoir plus sur les différents services et technologies mentionnés dans cet article.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour