Liste de contrôle RaMP : protection des données

Cette liste de contrôle de plan de modernisation rapide (RaMP) vous aide à protéger vos données locales et cloud contre l'accès involontaire et malveillant.

Un accès accidentel se produit quand un utilisateur obtient un accès aux données, en fonction de ses rôles et responsabilités, et qu'il ne devrait pas l'avoir. Le résultat peut être une fuite de données, une destruction des données ou des violations des réglementations en matière de sécurité et de confidentialité des données, de manière involontaire.

Un accès malveillant se produit quand un attaquant externe ou un employé interne malveillant essaie intentionnellement d'accéder aux données. Les employés internes malveillants peuvent utiliser vos données à des fins lucratives ou pour nuire à votre organisation. Les attaquants externes peuvent supprimer, modifier, exfiltrer et chiffrer vos données les plus sensibles, vous exposant à une attaque par ransomware.

Dans les deux types d'attaques, vous devez prendre les mesures nécessaires pour identifier vos données, les protéger, empêcher leur destruction ou leur exfiltration, et garantir que seuls les utilisateurs avec un objectif professionnel y ont accès.

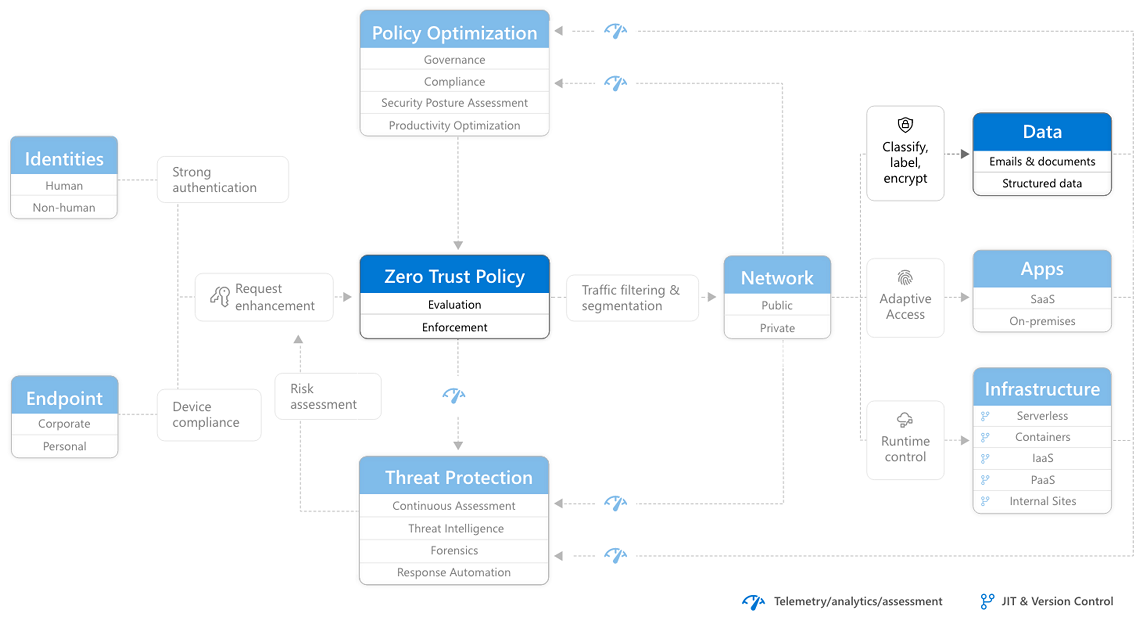

La protection de vos données fait partie du principe de « présomption de violation » de la Confiance zéro. Même si tous les comptes d'utilisateur et toutes les protections d'appareil sont en place, vous devez partir du principe qu'un attaquant peut s'infiltrer et parcourir votre environnement, pour y rechercher les données les plus précieuses de votre organisation.

Par conséquent, vous devez :

Connaître vos données

Étudiez votre paysage des données et identifiez les informations importantes dans vos environnements cloud et local.

Protéger vos données

Protégez vos données sensibles tout au long de leur cycle de vie en appliquant des étiquettes de confidentialité liées aux actions de protection comme le chiffrement, les restrictions d'accès, les marquages visuels, etc.

Se protéger contre la perte de données

Appliquez un ensemble cohérent de stratégies de protection contre la perte de données sur les environnements cloud et local ainsi que les points de terminaison, pour monitorer, empêcher et corriger les activités risquées sur les données sensibles.

Utiliser l'accès du moindre privilège

Appliquez des autorisations minimales indiquant qui est autorisé à accéder aux données et quelles actions sont autorisées sur les données pour répondre aux exigences métier et de productivité.

Responsabilités des membres d'un programme et d'un projet

Cette table décrit la protection globale des données de votre organisation sous l'angle d'une hiérarchie de parrainage/gestion de programme/gestion de projet pour déterminer et susciter des résultats.

| Prospect | Owner | Responsabilité |

|---|---|---|

| Responsable de la sécurité des systèmes d'information (CISO), directeur informatique (CIO) ou directeur de la sécurité des données | Soutien des responsables | |

| Responsable de programme de la sécurité des données | Susciter des résultats et une collaboration entre les équipes | |

| Architecte de la sécurité | Fournir des conseils sur la configuration et les normes | |

| Administrateurs de Microsoft 365 | Implémenter les changements au client Microsoft 365 pour OneDrive et les dossiers protégés | |

| Ingénieur sécurité des données et/ou ingénieur sécurité de l'infrastructure | Activer la sauvegarde d'infrastructure | |

| Propriétaires d'applications | Identifier les ressources métier critiques | |

| Administration de sécurité des données | Implémenter les modifications de configuration | |

| Administrateur informatique | Mettre à jour les normes et les documents de stratégie | |

| Gouvernance de la sécurité et/ou Administration informatique | Superviser pour garantir la conformité | |

| Équipe en charge de l'éducation des utilisateurs | Garantir que les recommandations données aux utilisateurs reflètent les mises à jour des stratégies |

Objectifs de déploiement

Respectez ces objectifs de déploiement pour protéger vos données pour Confiance Zéro.

| Terminé | Objectif de déploiement | Owner |

|---|---|---|

| 1. Connaître vos données | Architecte de sécurité des données | |

| 2. Protéger vos données | Ingénieur sécurité des données | |

| 3. Se protéger contre la perte de données | Ingénieur sécurité des données | |

| 4. Utiliser l'accès du moindre privilège | Ingénieur sécurité des données |

1. Connaître vos données

Effectuez ces étapes d'implémentation pour répondre à l'objectif de déploiement Connaître vos données.

| Terminé | Étape d'implémentation | Owner | Documentation |

|---|---|---|---|

| 1. Déterminer les niveaux de classification des données. | Architecte de sécurité des données | Découvrir | |

| 2. Déterminer les types d'informations sensibles prédéfinis et personnalisés. | Architecte de sécurité des données | Découvrir | |

| 3. Déterminer l'utilisation de classifieurs préentraînés et entraînables personnalisés. | Architecte de sécurité des données | Découvrir | |

| 4. Découvrir et classifier les données sensibles. | Architecte de sécurité des données et/ou ingénieur de sécurité des données | Découvrir |

2. Protéger vos données

Effectuez ces étapes d'implémentation pour répondre à l'objectif de déploiement Protéger vos données.

| Terminé | Étape d'implémentation | Owner | Documentation |

|---|---|---|---|

| 1. Déterminer l'utilisation et la conception des étiquettes de confidentialité. | Architecte de la sécurité | Prise en main | |

| 2. Étiqueter et protéger les éléments pour les applications et services Microsoft 365. | Ingénieur sécurité des données | Gérer les étiquettes de confidentialité | |

| 3. Activer et configurer Microsoft Defender for Cloud Apps. | Ingénieur sécurité des données | Prise en main | |

| 4. Découvrir, étiqueter et protéger les éléments sensibles qui résident dans les magasins de données dans le cloud. | Ingénieur sécurité des données | Bonnes pratiques | |

| 5. Découvrir, étiqueter et protéger les éléments sensibles qui résident dans les magasins de données locaux. | Ingénieur sécurité des données | Scanneur de protection des informations | |

| 6. Étendre vos étiquettes de confidentialité à Azure à l’aide du Mappage de données Microsoft Purview | Ingénieur sécurité des données | Étiquetage dans le Mappage de données Microsoft Purview |

3. Se protéger contre la perte de données

Effectuez ces étapes d'implémentation pour répondre à l'objectif de déploiement Se protéger contre la perte de données.

| Terminé | Étape d'implémentation | Owner | Documentation |

|---|---|---|---|

| 1. Concevoir et créer des stratégies de protection contre la perte de données (DLP) | Architecte de la sécurité | Découvrir | |

| 2. Activer et configurer la protection contre la perte de données de point de terminaison. | Ingénieur sécurité des données | Découvrir | |

| 3. Configurer des stratégies d’accès pour le contrôle d’application par accès conditionnel de Microsoft Defender pour le cloud Apps. | Ingénieur sécurité des données | Vue d'ensemble |

4. Utiliser l'accès du moindre privilège

Effectuez ces étapes d'implémentation pour vous assurer que vos utilisateurs et administrateurs répondent à l'objectif de déploiement Utiliser l'accès du moindre privilège.

| Terminé | Étape d'implémentation | Owner |

|---|---|---|

| 1. À partir de l'objectif de déploiement Connaître vos données, passez en revue les autorisations pour les emplacements des informations sensibles et critiques. | Ingénieur sécurité des données | |

| 2. Implémentez des autorisations minimales pour les informations sensibles et critiques tout en répondant aux exigences de collaboration et d'entreprise et informez les utilisateurs affectés. | Ingénieur sécurité des données | |

| 3. Effectuez une gestion des modifications pour vos employés afin que les emplacements futurs pour les informations sensibles et critiques soient créés et gérés avec des autorisations minimales. | Équipe en charge de l'éducation des utilisateurs | |

| 4. Auditez et surveillez les emplacements des informations sensibles et critiques pour vous assurer que les autorisations étendues ne sont pas accordées. | Ingénieur sécurité des données et/ou administrateur de la gouvernance de la sécurité |

Résultats

Une fois ces objectifs de déploiement terminés, vous aurez créé la section Données de l'architecture Confiance Zéro.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour