Visibilité, automatisation et orchestration avec la Confiance Zéro

![]()

L'un des changements de perspective significatifs qui caractérise les cadres de sécurité à confiance nulle est l'abandon de la confiance par défaut au profit de la confiance par exception. Cependant, vous devez disposer d'un moyen fiable d'établir la confiance lorsque celle-ci est nécessaire. Étant donné que vous ne supposez plus que les requêtes sont dignes de confiance, il est essentiel de mettre en place un moyen d’attester de la fiabilité de la requête pour prouver sa fiabilité à un point dans le temps. Cette attestation requiert la possibilité d’obtenir une visibilité des activités sur et autour de la requête.

Dans nos autres guides sur la Confiance Zéro, nous avons défini l’approche d’implémenter une Confiance Zéro de bout en bout sur les identités, les points de terminaison et les appareils, les données, les applications, l’infrastructure et le réseau. Tous ces investissements augmentent votre visibilité, ce qui vous donne de meilleures données pour prendre des décisions fiables. Cependant, en adoptant une approche Confiance Zéro dans ces six domaines, vous augmentez nécessairement le nombre d'incidents que les analystes des centres des opérations de sécurité (SOC) doivent atténuer. Vos analystes sont plus occupés que jamais, à un moment où il y a déjà une pénurie de talents. Cela peut conduire à une fatigue chronique vis-à-vis des alertes et amener des analystes à manquer des alertes critiques.

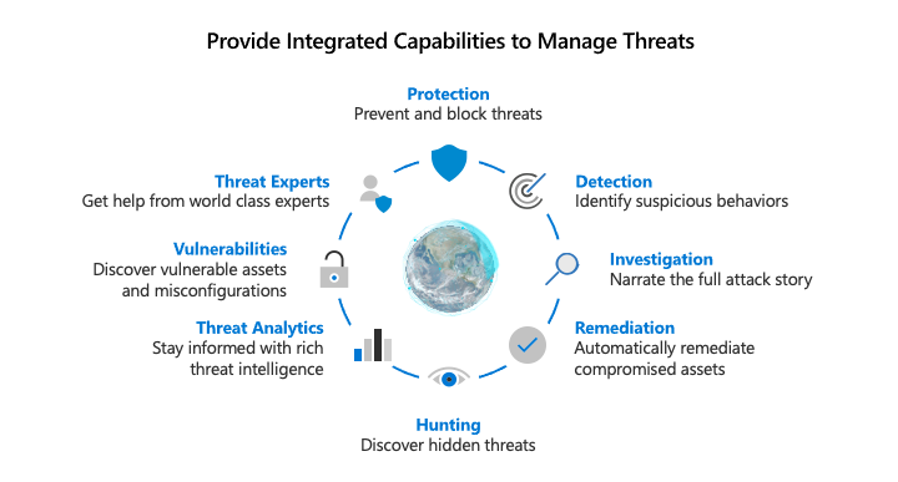

Avec chacun de ces éléments qui génèrent leurs propres alertes appropriées, nous avons besoin d’une fonctionnalité intégrée pour gérer le flux de données qui en résulte et ainsi nous défendre mieux contre les menaces et valider la fiabilité d’une transaction.

Vous souhaitez pouvoir :

- Détecter les menaces et les vulnérabilités.

- Mener une enquête.

- Répondre.

- Chasser.

- Fournir un contexte supplémentaire par le biais de l’analyse des menaces.

- Évaluer les vulnérabilités.

- Obtenir l'aide d'experts de renommée mondiale

- Empêcher ou bloquer les événements qui se produisent à travers les piliers.

La gestion des menaces comprend la détection tant réactive que proactive et nécessite des outils qui prennent en charge les deux.

On parle de détection réactive lorsque des incidents sont déclenchés par l'un des six piliers et peuvent faire l'objet d'une enquête. En outre, un produit de gestion comme un SIEM prendra probablement en charge une autre couche d’analytique qui enrichira et mettra en corrélation des données, entraînant le marquage d’un incident comme étant mauvais. L'étape suivante consisterait alors à enquêter pour obtenir le récit complet de l'attaque.

La détection proactive consiste à appliquer la chasse aux données pour prouver une hypothèse compromise. La chasse aux menaces part de l'hypothèse que vous avez été victime d'une violation : vous recherchez la preuve qu'il y a bien eu une violation.

La chasse aux menaces commence par une hypothèse basée sur les menaces actuelles, comme les attaques par hameçonnage COVID-19. Les analystes partent de cette menace hypothétique, identifient les principaux indicateurs de compromission et parcourent les données pour voir s'il existe des preuves que l'environnement a été compromis. S'il existe des indicateurs, les scénarios de chasse peuvent donner lieu à des analyses qui préviennent les organisations si certains indicateurs se reproduisent.

Quoi qu'il en soit, une fois qu'un incident est détecté, vous devez mener une enquête afin de reconstituer l'histoire complète de l'attaque. Qu'est-ce que l'utilisateur a fait d'autre ? Quels sont les autres systèmes impliqués ? Quels exécutables ont été exécutés ?

Si une enquête débouche sur des enseignements exploitables, vous pouvez prendre des mesures correctives. Par exemple, si une enquête révèle des lacunes dans le déploiement d'un système de confiance nulle, les stratégies peuvent être modifiées pour combler ces lacunes et prévenir de futurs incidents indésirables. Dans la mesure du possible, il est souhaitable d'automatiser les étapes de correction, car cela réduit le temps nécessaire à un analyste SOC pour traiter la menace et passer à l'incident suivant.

Une autre composante clé de l’évaluation des menaces consiste à incorporer des informations sur les menaces connues sur les données ingérées. Si une IP, un code de hachage, une URL, un fichier, un exécutable, etc. sont connus pour être mauvais, ils peuvent être identifiés, examinés et corrigés.

Dans le pilier d’infrastructure, du temps a été consacré à la lutte contre les vulnérabilités. Si l'on sait qu'un système est vulnérable et qu'une menace a tiré parti de cette vulnérabilité, il est possible de la détecter, d'enquêter et d'y remédier.

Afin d'utiliser ces tactiques pour gérer les menaces, vous devez disposer d'une console centrale permettant aux administrateurs du SOC de détecter, d'enquêter, de corriger, de repérer, d'utiliser les renseignements sur les menaces, de comprendre les vulnérabilités connues, de s'appuyer sur les experts en matière de menaces et de bloquer les menaces dans chacun des six piliers. Les outils nécessaires pour prendre en charge ces phases fonctionnent mieux s'ils sont regroupés en un seul flux de travail, offrant une expérience transparente qui accroît l'efficacité de l'analyste SOC.

Les centres d'opérations de sécurité déploient souvent une combinaison de technologies SIEM et SOAR pour collecter, détecter et investiguer les menaces, et y répondre. Microsoft fournit Microsoft Sentinel dans le cadre de son offre de SIEM en tant que service. Microsoft Sentinel ingère tous les données de Microsoft Defender pour Identity et les données tierces.

La Protection Microsoft contre les menaces (MTP), un flux clé dans Azure Sentinel, fournit une suite unifiée de défense d’entreprise qui apporte une protection, une détection et une réponse adaptées au contexte sur l’ensemble des composants Microsoft 365. Grâce à la prise en compte du contexte et de la coordination, les clients qui utilisent Microsoft 365 peuvent obtenir une visibilité et une protection sur les points de terminaison, les outils de collaboration, les identités et les applications.

C'est grâce à cette hiérarchie que nous permettons à nos clients de maximiser leur attention. Grâce à la sensibilisation au contexte et à la correction automatisée, MTP peut détecter et arrêter de nombreuses menaces sans ajouter d'alertes de fatigue supplémentaires au personnel déjà surchargé du SOC. La chasse avancée au sein de MTP apporte ce contexte à la chasse pour se concentrer sur de nombreux points d'attaque clés. Enfin, grâce à Azure Sentinel, la chasse et l’orchestration, couvrant l’ensemble de l’écosystème, permettent d’obtenir une excellente visibilité sur tous les aspects d’un environnement hétérogène, tout en minimisant la surcharge cognitive de l’opérateur.

Objectifs de déploiement en termes de visibilité, automatisation et orchestration avec la Confiance Zéro

|

Lors de l’implémentation d’une infrastructure de Confiance Zéro de bout en bout à des fins de visibilité, automatisation et orchestration, nous vous recommandons de vous concentrer d’abord sur ces objectifs de déploiement initiaux : |

|

|

|

|

|

Une fois cela en place, concentrez-vous sur les objectifs de déploiement supplémentaires suivants : |

|

|

|

III.Activer des contrôles supplémentaires de protection et de détection. |

Guide de déploiement de la visibilité, de l’automatisation et de l’orchestration avec la Confiance Zéro

Ce guide vous accompagne tout au long des étapes nécessaires à la gestion de la visibilité, de l’automatisation et de l’orchestration selon les principes d’une infrastructure de sécurité Confiance Zéro.

|

|

Objectifs de déploiement initiaux |

I. Établir la visibilité

La première étape consiste à établir la visibilité en activant la Protection Microsoft contre les menaces (MTP).

Effectuez les étapes suivantes :

- Inscrivez-vous à l’une des charges de travail de Protection Microsoft contre les menaces.

- Activez les charges de travail et établissez la connectivité.

- Configurez la détection sur vos appareils et votre infrastructure pour apporter une visibilité immédiate sur les activités en cours dans l'environnement. Vous obtenez ainsi la « tonalité » indispensable pour lancer le flux de données essentielles.

- Activez la Protection Microsoft contre les menaces pour obtenir une visibilité et une détection des incidents d’une charge de travail à l’autre.

II. Activer l'automatisation

L’étape clé suivante, une fois que vous avez établi la visibilité, consiste à activer l’automatisation.

Investigations et correction automatisées

Avec la Protection Microsoft contre les menaces, nous avons automatisé à la fois les investigations et la correction, ce qui fournit essentiellement une analyse SOC supplémentaire de niveau 1.

L'investigation et la correction automatisées (AIR) peuvent être activées progressivement, afin que vous puissiez vous sentir à l'aise avec les actions qui sont prises.

Procédez comme suit :

- Activez AIR pour un groupe de test.

- Analysez les étapes de l'enquête et les actions de réponse.

- Passez progressivement à l'approbation automatique pour tous les appareils afin de réduire le temps de détection et de réponse.

Lier les connecteurs de données Microsoft et les produits tiers appropriés à Microsoft Sentinel

Pour obtenir une visibilité sur les incidents qui résultent du déploiement d’un modèle Confiance Zéro, il est important de connecter MTP, d’autres connecteurs de données Microsoft et les produits tiers pertinents à Microsoft Sentinel afin de fournir une plateforme centralisée pour l’investigation des incidents et la réponse à ceux-ci.

Dans le cadre du processus de connexion des données, des analyses pertinentes peuvent être activées pour déclencher des incidents et des classeurs peuvent être créés pour une représentation graphique des données dans le temps.

Lier des données de renseignement sur les menaces à Microsoft Sentinel

Bien que le machine learning et l’analyse de fusion soient fournis d’emblée, il est également utile d’ingérer des données de renseignement sur les menaces dans Microsoft Sentinel pour simplifier l’identification des événements liés à des entités malveillantes connues.

|

|

Objectifs de déploiement supplémentaires |

III. Activez des contrôles supplémentaires de protection et de détection

L'activation de contrôles supplémentaires améliore le signal entrant dans MTP et Sentinel pour améliorer votre visibilité et votre capacité à orchestrer les réponses.

Les contrôles de réduction de la surface d’attaque représentent une telle opportunité. Ces contrôles de protection ne se contentent pas de bloquer certaines activités qui sont le plus souvent associées à des logiciels malveillants, mais ils permettent également de déceler les tentatives d'utilisation d'approches spécifiques, ce qui peut aider à détecter les adversaires qui utilisent ces techniques plus tôt dans le processus.

Produits abordés dans ce guide

Microsoft Azure

Microsoft Defender pour Identity

Microsoft 365

Protection contre les menaces Microsoft

Série de guides de déploiement de la Confiance Zéro

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour