Liste de contrôle RaMP : valide explicitement l’approbation pour toutes les demandes d’accès

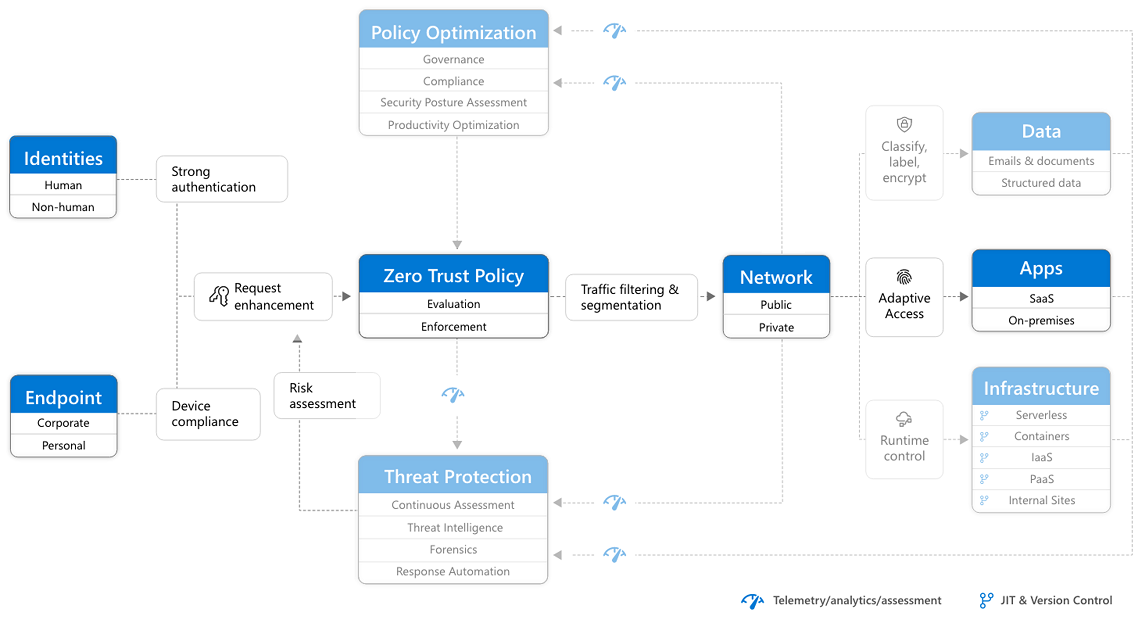

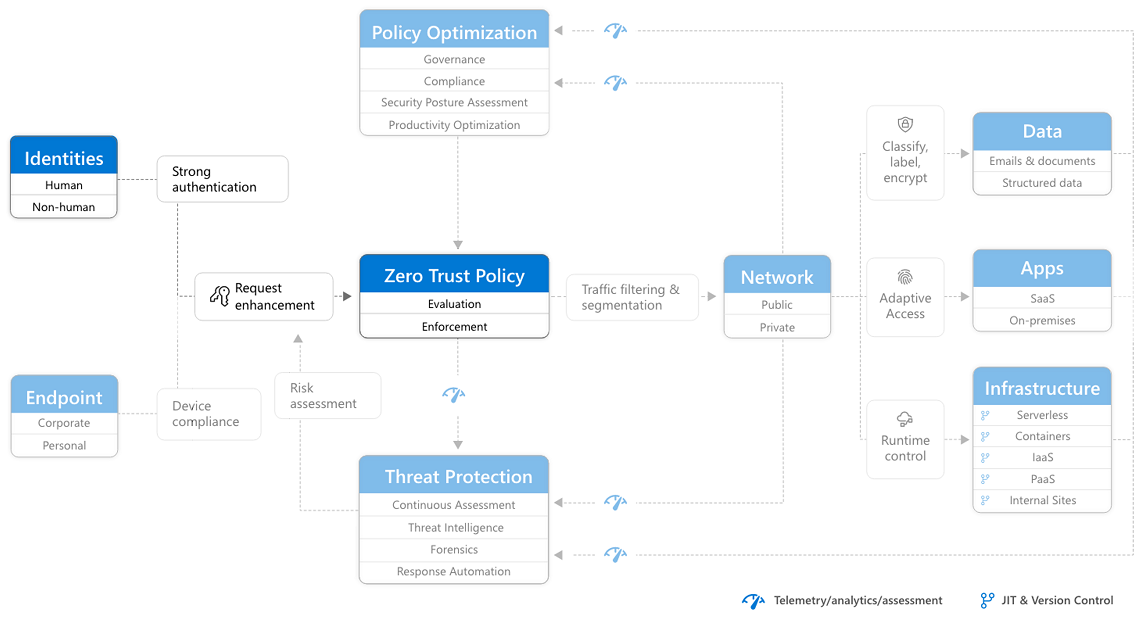

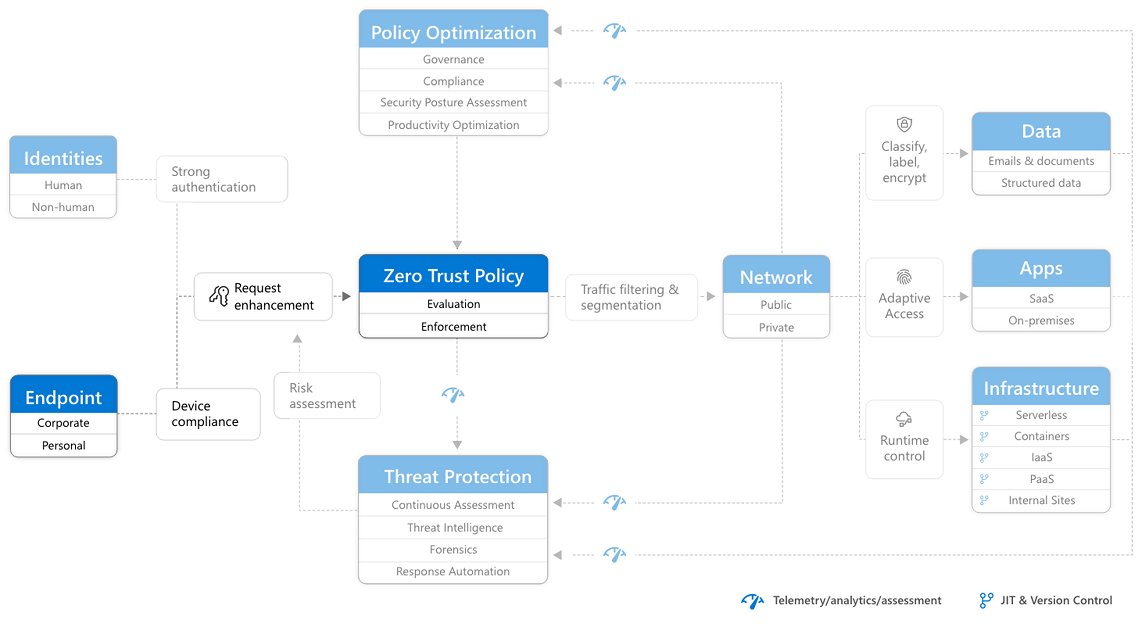

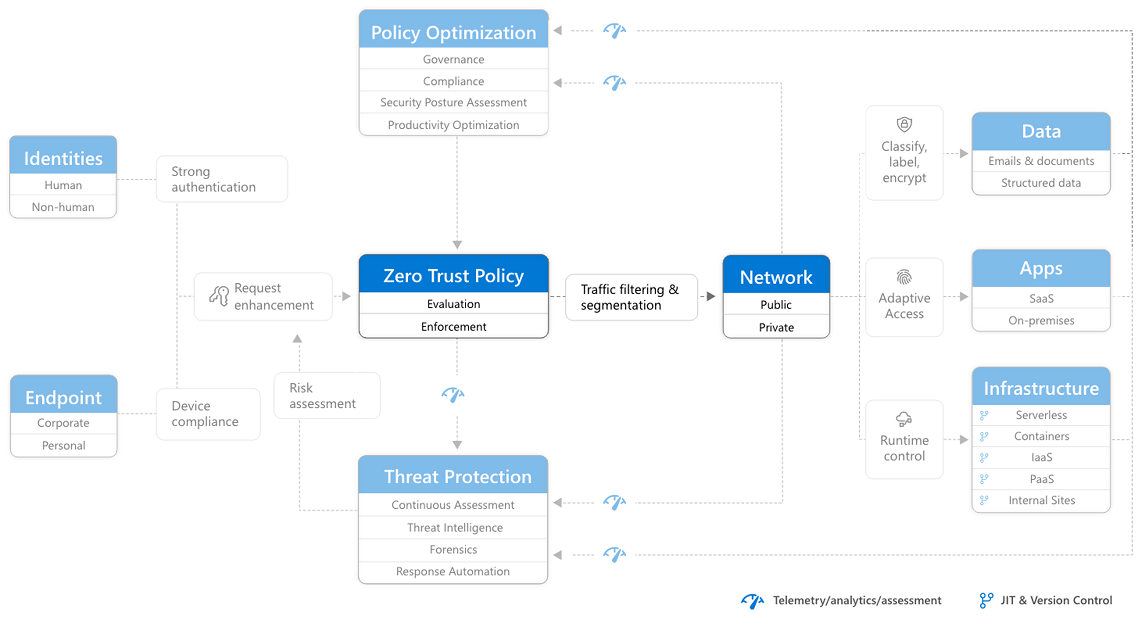

Ce plan de modernisation rapide (RaMP) case activée list vous permet d’établir un périmètre de sécurité pour les applications cloud et les appareils mobiles qui utilise l’identité comme plan de contrôle et valide explicitement l’approbation des comptes d’utilisateur et des appareils avant d’autoriser l’accès, pour les réseaux publics et privés.

Pour être productif, vos employés (utilisateurs) doivent pouvoir utiliser :

- Leurs informations d’identification de compte pour vérifier leur identité.

- Leur point de terminaison (appareil), tel qu’un PC, une tablette ou un téléphone.

- Les applications que vous leur avez fournies pour effectuer leur travail.

- Réseau sur lequel le trafic circule entre les appareils et les applications, qu’ils soient locaux ou dans le cloud.

Chacun de ces éléments est les cibles des attaquants et doit être protégé par le principe central « jamais confiance, toujours vérifier » de Confiance Zéro.

Cette liste de contrôle inclut l'utilisation de Confiance Zéro pour valider explicitement la confiance pour toutes les demandes d'accès :

Une fois ce travail terminé, vous aurez créé cette partie de l’architecture Confiance Zéro.

Identités

Vérifiez et sécurisez chaque identité à l’aide d’une authentification forte sur tout votre patrimoine numérique grâce à Microsoft Entra ID. Cette dernière est une solution complète de gestion des identités et des accès à sécurité intégrée qui connecte tous les mois des centaines de millions de personnes à leurs applications, appareils et données.

Responsabilités des membres d'un programme et d'un projet

Ce tableau décrit la protection globale de vos comptes d'utilisateur en termes de hiérarchie de parrainage/gestion de programme/gestion de projet afin de déterminer et d'obtenir des résultats.

| Prospect | Owner | Responsabilité |

|---|---|---|

| Responsable de la sécurité des systèmes d’information (CISO), directeur informatique (CIO) ou directeur de la sécurité de l'identité | Soutien des responsables | |

| Responsable du programme de sécurité de l'identité ou architecte de l'identité | Susciter des résultats et une collaboration entre les équipes | |

| Architecte de la sécurité | Fournir des conseils sur la configuration et les normes | |

| Sécurité de l'identité ou architecte de l'identité | Implémenter les modifications de configuration | |

| Administrateur d’identité | Mettre à jour les normes et les documents de stratégie | |

| Gouvernance de la sécurité ou Administration d’identité | Superviser pour garantir la conformité | |

| Équipe en charge de l'éducation des utilisateurs | Garantir que les recommandations données aux utilisateurs reflètent les mises à jour des stratégies |

Objectifs de déploiement

Remplissez ces objectifs de déploiement pour protéger vos identités privilégiées avec Confiance Zéro.

| Terminé | Objectif de déploiement | Owner | Documentation |

|---|---|---|---|

| 1. Déployez un accès privilégié sécurisé pour protéger les comptes d’utilisateur administratifs. | Implémentation informatique | Sécurisation de l’accès privilégié pour les déploiements hybrides et cloud dans Microsoft Entra ID | |

| 2. Déployez Microsoft Entra Privileged Identity Management (PIM) pour un processus d’approbation juste-à-temps lié à l’heure pour l’utilisation de comptes d’utilisateurs privilégiés. | Implémentation informatique | Planifier un déploiement de Privileged Identity Management |

Remplissez ces objectifs de déploiement pour protéger vos identités de l’utilisateur avec Confiance Zéro.

| Terminé | Objectif de déploiement | Owner | Documentation |

|---|---|---|---|

| 1. Activer la réinitialisation de mot de passe en libre-service (SSPR), qui vous donne des fonctionnalités de réinitialisation des informations d’identification | Implémentation informatique | Planifier un déploiement de réinitialisation de mot de passe en libre-service Microsoft Entra | |

| 2. Activer l’authentification multifacteur (MFA) et sélectionner les méthodes appropriées pour l’authentification multifacteur | Implémentation informatique | Planifier un déploiement d'authentification multifacteur Microsoft Entra | |

| 3. Activez l'enregistrement combiné des utilisateurs pour votre annuaire afin de permettre aux utilisateurs de s'enregistrer pour SSPR et MFA en une seule étape | Implémentation informatique | Activer l'inscription combinée des informations de sécurité dans Microsoft Entra ID | |

| 4. Configurez une stratégie d’accès conditionnel pour exiger l’inscription MFA. | Implémentation informatique | Guide pratique pour configurer la stratégie d'inscription de l'authentification multifacteur Microsoft Entra | |

| 5. Activez les stratégies basées sur les risques de connexion et d’utilisateur pour protéger l’accès des utilisateurs aux ressources. | Implémentation informatique | Guide pratique pour Configurer et activer des stratégies de risque | |

| 6. Détecter et bloquer les mots de passe faibles connus et leurs variantes et bloquer les termes faibles supplémentaires spécifiques à votre organisation. | Implémentation informatique | Éliminer les mots de passe incorrects à l’aide de la protection par mot de passe Microsoft Entra | |

| 7. Déployer Microsoft Defender pour Identity et examinez et atténuez les alertes ouvertes (en parallèle avec vos opérations de sécurité). | L’équipe Opérations de sécurité | Microsoft Defender pour Identity | |

| 8. Déployer des identifiants sans mot de passe. | Implémentation informatique | Planifier un déploiement d’authentification sans mot de passe dans Microsoft Entra ID |

Vous avez maintenant créé la section Identités de l’architecture Confiance Zéro.

Points de terminaison

Vérifiez la conformité et l’état d’intégrité avant de permettre d’accéder à vos points de terminaison (appareils) et obtenez une visibilité sur la façon dont ils accèdent au réseau.

Responsabilités des membres d'un programme et d'un projet

Ce tableau décrit la protection globale de vos points finaux en termes de hiérarchie de parrainage/gestion de programme/gestion de projet afin de déterminer et d'obtenir des résultats.

| Prospect | Owner | Responsabilité |

|---|---|---|

| Responsable de la sécurité des systèmes d’information (CISO), directeur informatique (CIO) ou directeur de la sécurité de l'identité | Soutien des responsables | |

| Responsable du programme de Identity Security ou d’un architecte d’identité | Susciter des résultats et une collaboration entre les équipes | |

| Architecte de la sécurité | Fournir des conseils sur la configuration et les normes | |

| Sécurité de l'identité ou architecte de la sécurité de l'infrastructure | Implémenter les modifications de configuration | |

| Gestion des périphériques mobiles (MDM) Admin. | Mettre à jour les normes et les documents de stratégie | |

| Gouvernance de la sécurité ou Administration MDM | Superviser pour garantir la conformité | |

| Équipe en charge de l'éducation des utilisateurs | Garantir que les recommandations données aux utilisateurs reflètent les mises à jour des stratégies |

Objectifs de déploiement

Remplissez ces objectifs de déploiement pour protéger vos points de terminaison (appareils) avec Confiance Zéro.

| Terminé | Objectif de déploiement | Owner | Documentation |

|---|---|---|---|

| 1. Inscrire les appareils auprès de Microsoft Entra ID. | GPM Administration | Identités d’appareil | |

| 2. Inscrire des appareils et créer des profils de configuration. | GPM Administration | Vue d'ensemble de la gestion des appareils | |

| 3. Connecter Defender pour point de terminaison vers Intune (en parallèle avec vos opérations de sécurité). | Administrateur de la sécurité des identités | Configurer Microsoft Defender for Endpoint dans Intune | |

| 4. Configurer l’accès conditionnel : configurer et surveiller la conformité des appareils. | Administrateur de la sécurité des identités | Utiliser des stratégies de conformité pour définir des règles pour les appareils que vous gérez avec Intune | |

| 5. Implémentez une solution de protection des informations Microsoft et intégrez-la à des stratégies d’accès conditionnel. | Administrateur de la sécurité des identités | Utiliser des étiquettes de confidentialité pour un contenu protégé |

Vous avez maintenant créé la section Points de terminaison de l’architecture Confiance Zéro.

Applications

Étant donné que les applications sont utilisées par des utilisateurs malveillants pour infiltrer votre organisation, vous devez vous assurer que vos applications utilisent des services, tels que Microsoft Entra ID et Intune, qui fournissent Confiance Zéro protection ou sont renforcées contre les attaques.

Responsabilités des membres d'un programme et d'un projet

Ce tableau décrit la mise en œuvre de la confiance zéro pour les applications en termes de hiérarchie de parrainage, de gestion de programme et de gestion de projet afin de déterminer et d'obtenir des résultats.

| Prospect | Owner | Responsabilité |

|---|---|---|

| CISO, CIO ou Directeur de la sécurité des applications | Soutien des responsables | |

| Responsable du programme à partir de la gestion des applications | Susciter des résultats et une collaboration entre les équipes | |

| Architecte d’identité | Conseiller sur la configuration de Microsoft Entra pour les applications Mettre à jour les normes d’authentification pour les applications locales |

|

| Architecte développeur | Conseiller en matière de configuration et de normes pour les applications locales et cloud internes | |

| Architecte réseau | Implémenter les modifications de configuration du VPN | |

| Architecture de réseau cloud | Déployer le proxy d'application Microsoft Entra | |

| Gouvernance de la sécurité | Superviser pour garantir la conformité |

Objectifs de déploiement

Respectez ces objectifs de déploiement pour garantir Confiance Zéro protection de vos applications Microsoft Cloud, applications SaaS tiers, applications PaaS personnalisées et applications locales.

| Terminé | Type d’application ou d’utilisation de l’application | Objectifs de déploiement | Owner | Documentation |

|---|---|---|---|---|

| Applications SaaS tiers et applications PaaS personnalisées inscrites auprès de Microsoft Entra ID | L’inscription d’application Microsoft Entra utilise les stratégies d’authentification, de certification et de consentement de l’application Microsoft Entra. Utiliser les stratégies d'accès conditionnel de Microsoft Entra et les stratégies Intune MAM et stratégies de protection des applications (APP) pour autoriser l'utilisation des apps. |

Architecte d’identité | Gestion des applications dans Microsoft Entra ID | |

| Applications cloud compatibles avec OAuth et inscrites dans Microsoft Entra ID, Google et Salesforce | Utilisez la gouvernance des applications dans Microsoft Defender for Cloud Apps pour la visibilité du comportement de l’application, la gouvernance avec l’application des stratégies et la détection et la correction des attaques basées sur les applications. | Ingénieur Sécurité | Vue d’ensemble | |

| Applications SaaS tiers et applications PaaS personnalisées qui ne sont PAS inscrites auprès de Microsoft Entra ID | Inscrivez-les auprès de Microsoft Entra ID pour les stratégies d’authentification, de certification et de consentement de l’application. Utiliser les stratégies d'accès conditionnel de Microsoft Entra et les stratégies Intune MAM et stratégies APP. |

Architecte d’applications | Intégration de toutes vos applications avec Microsoft Entra ID | |

| Utilisateurs locaux accédant à des applications locales, qui incluent des applications s’exécutant sur des serveurs locaux et IaaS | Assurez-vous que vos applications prennent en charge les protocoles d’authentification modernes tels que OAuth/OIDC et SAML. Contactez le fournisseur de votre application pour obtenir des mises à jour pour protéger la connexion utilisateur. | Architecte d’identité | Consultez la documentation de votre fournisseur | |

| Utilisateurs distants accédant aux applications locales via une connexion VPN | Configurez votre appliance VPN pour qu’elle utilise Microsoft Entra ID comme fournisseur d’identité | Architecte réseau | Consultez la documentation de votre fournisseur | |

| Utilisateurs distants accédant à des applications web locales via une connexion VPN | Publier des applications à l'aide du proxy d'application Microsoft Entra. Les utilisateurs distants doivent uniquement accéder à l’application publiée individuelle, qui est acheminée vers le serveur web local via un connecteur proxy d’application. Connecter ions tirent parti de l’authentification Microsoft Entra forte et limite les utilisateurs et leurs appareils à l’accès à une seule application à la fois. En revanche, l’étendue d’un VPN d’accès à distance classique est tous les emplacements, protocoles et ports de l’ensemble du réseau local. |

Architecture de réseau cloud | Accès à distance aux applications sur site via le proxy d'application Microsoft Entra |

Une fois ces objectifs de déploiement terminés, vous aurez créé la section Applications de l’architecture Confiance Zéro.

Network (Réseau)

Le modèle de Confiance Zéro suppose une violation et vérifie chaque demande comme si elle provenait d'un réseau non contrôlé. Bien qu’il s’agit d’une pratique courante pour les réseaux publics, elle s’applique également aux réseaux internes de votre organisation qui sont généralement pare-feu à partir de l’Internet public.

Pour adhérer à Confiance Zéro, votre organisation doit résoudre les vulnérabilités de sécurité sur les réseaux publics et privés, que ce soit localement ou dans le cloud, et vous assurer que vous vérifiez explicitement, utilisez l’accès au privilège minimum et supposez une violation. Les appareils, les utilisateurs et les applications ne doivent pas être intrinsèquement approuvés, car ils se trouvent sur vos réseaux privés.

Responsabilités des membres d'un programme et d'un projet

Ce tableau décrit la mise en œuvre de la confiance zéro pour les réseaux publics et privés en termes de hiérarchie de parrainage, de gestion de programme et de gestion de projet afin de déterminer et d'obtenir des résultats.

| Prospect | Owner | Responsabilité |

|---|---|---|

| CISO, CIO ou Directeur de la sécurité réseau | Soutien des responsables | |

| Responsable du programme du leadership en réseau | Susciter des résultats et une collaboration entre les équipes | |

| Architecte de la sécurité | Conseiller sur la configuration et les normes de stratégie de chiffrement et d’accès | |

| Architecte réseau | Conseiller sur le filtrage du trafic et les modifications de l’architecture réseau | |

| Ingénieurs réseau | Modifications apportées à la configuration de la segmentation de conception | |

| Implémenteurs réseau | Modifier la configuration de l’équipement réseau et mettre à jour les documents de configuration | |

| Gouvernance des réseaux. | Superviser pour garantir la conformité |

Objectifs de déploiement

Respectez ces objectifs de déploiement pour garantir Confiance Zéro protection pour vos réseaux publics et privés, à la fois pour le trafic local et basé sur le cloud. Ces objectifs peuvent être terminés en parallèle.

| Terminé | Objectif de déploiement | Owner | Documentation |

|---|---|---|---|

| Exiger le chiffrement pour toutes les connexions de trafic, notamment entre les composants IaaS et entre les utilisateurs locaux et les applications. | Architecte de la sécurité | Composants Azure IaaS IPsec pour les appareils Windows locaux |

|

| Limitez l’accès aux données et applications critiques par stratégie (identité utilisateur ou appareil) ou filtrage du trafic. | Architecte de sécurité ou architecte réseau | Politiques d’accès pour le contrôle d'application par accès conditionnel de Defender pour les applications sur le cloud Pare-feu Windows pour les appareils Windows |

|

| Déployez la segmentation du réseau local avec des contrôles de trafic d’entrée et de sortie avec des micro-périmètres et une micro-segmentation. | Architecte réseau ou ingénieur réseau | Consultez la documentation sur votre réseau local et vos appareils périphériques. | |

| Utilisez la détection des menaces en temps réel pour le trafic local. | Analystes SecOps | Protection contre les menaces sur Windows Microsoft Defender pour point de terminaison |

|

| Déployer une segmentation du réseau en cloud avec des contrôles du trafic d'entrée et de sortie à l'aide de micro-périmètres et d'une micro-segmentation. | Architecte réseau ou ingénieur réseau | Recommandations pour la mise en réseau et la connectivité | |

| Utilisez la détection des menaces en temps réel pour le trafic cloud. | Architecte réseau ou ingénieur réseau | Filtrage basé sur le renseignement sur les menaces du Pare-feu Azure Système de détection et de prévention des intrusions (IDPS) du réseau Pare-feu Azure Premium (IDPS) |

Une fois ces objectifs de déploiement terminés, vous aurez créé la section Réseau de l’architecture Confiance Zéro.

Étape suivante

Poursuivez l’initiative d’accès et de productivité de l’utilisateur avec les données, la conformité et la gouvernance.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour