Créer un groupe d’ordinateurs et un compte gMSA pour Azure Monitor SCOM Managed Instance

Cet article explique comment créer un compte de compte de service géré par un groupe (gMSA), un groupe d’ordinateurs et un compte d’utilisateur de domaine dans Active Directory local.

Notes

Pour en savoir plus sur l’architecture de Managed Instance SCOM Azure Monitor, consultez Managed Instance SCOM Azure Monitor.

Conditions préalables d’Active Directory

Pour effectuer des opérations Active Directory, installez la fonctionnalité RSAT : services de domaine Active Directory et Lightweight Directory Tools. Installez ensuite l’outil Utilisateurs et ordinateurs Active Directory. Vous pouvez installer cet outil sur n’importe quel ordinateur disposant d’une connectivité de domaine. Vous devez vous connecter à cet outil avec des autorisations d’administrateur pour effectuer toutes les opérations Active Directory.

Configurer un compte de domaine dans Active Directory

Créez un compte de domaine dans votre instance Active Directory. Le compte de domaine est un compte Active Directory classique. (Il peut s’agir d’un compte non administrateur.) Vous utilisez ce compte pour ajouter les serveurs d’administration System Center Operations Manager à votre domaine existant.

Vérifiez que ce compte dispose des autorisations nécessaires pour joindre d’autres serveurs à votre domaine. Vous pouvez utiliser un compte de domaine existant s’il dispose de ces autorisations.

Vous utilisez le compte de domaine configuré dans les étapes ultérieures pour créer un instance de SCOM Managed Instance et les étapes suivantes.

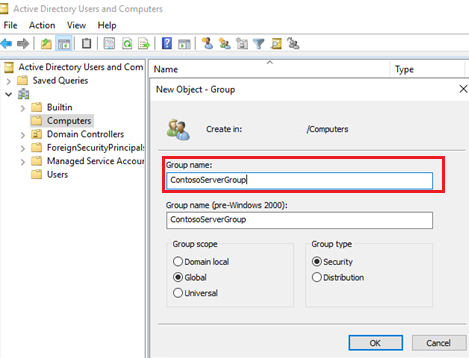

Créer et configurer un groupe d’ordinateurs

Créez un groupe d’ordinateurs dans votre instance Active Directory. Pour plus d’informations, consultez Créer un compte de groupe dans Active Directory. Tous les serveurs d’administration que vous créez feront partie de ce groupe afin que tous les membres du groupe puissent récupérer les informations d’identification gMSA. (Vous créez ces informations d’identification dans les étapes ultérieures.) Le nom du groupe ne peut pas contenir d’espaces et doit comporter uniquement des caractères alphabétiques.

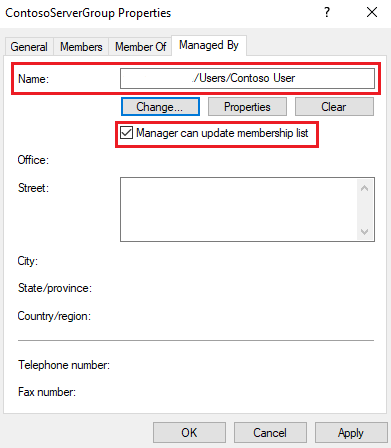

Pour gérer ce groupe d’ordinateurs, fournissez des autorisations sur le compte de domaine que vous avez créé.

Sélectionnez les propriétés du groupe, puis Managed By.

Pour Nom, entrez le nom du compte de domaine.

Cochez la case Gestionnaire peut mettre à jour la liste d’appartenances .

Créer et configurer un compte gMSA

Créez un gMSA pour exécuter les services du serveur d’administration et authentifier les services. Utilisez la commande PowerShell suivante pour créer un compte de service gMSA. Le nom d’hôte DNS peut également être utilisé pour configurer l’adresse IP statique et associer le même nom DNS à l’adresse IP statique comme à l’étape 8.

New-ADServiceAccount ContosogMSA -DNSHostName "ContosoLB.aquiladom.com" -PrincipalsAllowedToRetrieveManagedPassword "ContosoServerGroup" -KerberosEncryptionType AES128, AES256 -ServicePrincipalNames MSOMHSvc/ContosoLB.aquiladom.com, MSOMHSvc/ContosoLB, MSOMSdkSvc/ContosoLB.aquiladom.com, MSOMSdkSvc/ContosoLB

Dans cette commande :

ContosogMSAest le nom gMSA.ContosoLB.aquiladom.comest le nom DNS de l’équilibreur de charge. Utilisez le même nom DNS pour créer l’adresse IP statique et associez le même nom DNS à l’adresse IP statique qu’à l’étape 8.ContosoServerGroupest le groupe d’ordinateurs créé dans Active Directory (spécifié précédemment).MSOMHSvc/ContosoLB.aquiladom.com,SMSOMHSvc/ContosoLB,MSOMSdkSvc/ContosoLB.aquiladom.cometMSOMSdkSvc/ContosoLBsont des noms de principaux de service.

Notes

Si le nom gMSA comporte plus de 14 caractères, veillez à définir SamAccountName à moins de 15 caractères, y compris le $ signe.

Si la clé racine n’est pas efficace, utilisez la commande suivante :

Add-KdsRootKey -EffectiveTime ((get-date).addhours(-10))

Vérifiez que le compte gMSA créé est un compte d’administrateur local. S’il existe des stratégies d’objet stratégie de groupe sur les administrateurs locaux au niveau d’Active Directory, vérifiez qu’ils disposent du compte gMSA en tant qu’administrateur local.

Important

Pour réduire le besoin d’une communication étendue avec votre administrateur Active Directory et l’administrateur réseau, consultez Vérification automatique. L’article décrit les procédures que l’administrateur Active Directory et l’administrateur réseau utilisent pour valider leurs modifications de configuration et garantir la réussite de leur implémentation. Ce processus réduit les interactions inutiles entre l’administrateur Operations Manager et l’administrateur Active Directory et l’administrateur réseau. Cette configuration permet aux administrateurs de gagner du temps.

Étapes suivantes

Stocker les informations d’identification de domaine dans Azure Key Vault

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour