Router le trafic entre les réseaux dans l’infrastructure SDN

Important

Cette version de Virtual Machine Manager (VMM) a atteint la fin de la prise en charge. Nous vous recommandons de mettre à niveau vers VMM 2022.

Cet article explique comment router le trafic entre les réseaux d'une infrastructure SDN (Software-Defined Networking) configurée dans l’infrastructure System Center Virtual Machine Manager (VMM).

Une passerelle RAS SDN vous permet de router le trafic réseau entre des réseaux physiques et des réseaux virtuels, quel que soit l’emplacement où se trouvent les ressources. Une passerelle RAS SDN est multilocataire et compatible avec le protocole BGP (Boarder Gateway Protocol). Elle prend en charge la connectivité avec un réseau privé virtuel (VPN) de site à site utilisant IPsec, l’encapsulation GRE (Generic Routing Encapsulation) ou le transfert de couche 3. En savoir plus.

Notes

- À compter de VMM 2019 UR1, le type de réseau Un réseau connecté est remplacé par Réseau connecté.

- VMM 2019 UR2 et les versions ultérieures prennent en charge IPv6.

- IPv6 est pris en charge pour le tunnel IPSec, le tunnel GRE et le tunnel de couche L3.

Notes

- IPv6 est pris en charge pour le tunnel IPSec, le tunnel GRE et le tunnel de couche L3.

Avant de commencer

Vérifiez les points suivants :

Le contrôleur de réseau SDN, le Load Balancer logicielSDN et la passerelle RAS SDN sont déployés.

Un réseau de machines virtuelles SDN avec virtualisation du réseau est créé.

Configurer des connexions VPN de site à site en utilisant VMM

Une connexion VPN de site à site vous permet de connecter en toute sécurité deux réseaux à des emplacements physiques différents à l’aide d’Internet.

Pour les fournisseurs de services cloud qui hébergent de nombreux locataires dans leur centre de données, la passerelle RAS SDN fournit une solution de passerelle multilocataire qui permet à vos locataires d’accéder à leurs ressources et de les gérer via des connexions VPN de site à site depuis des sites distants, qui à leur tour permettent le trafic réseau entre des ressources virtuelles de votre centre de données et leur réseau physique.

VMM 2022 prend en charge le mode double pile (IPv4 + IPv6) pour les composants de SDN.

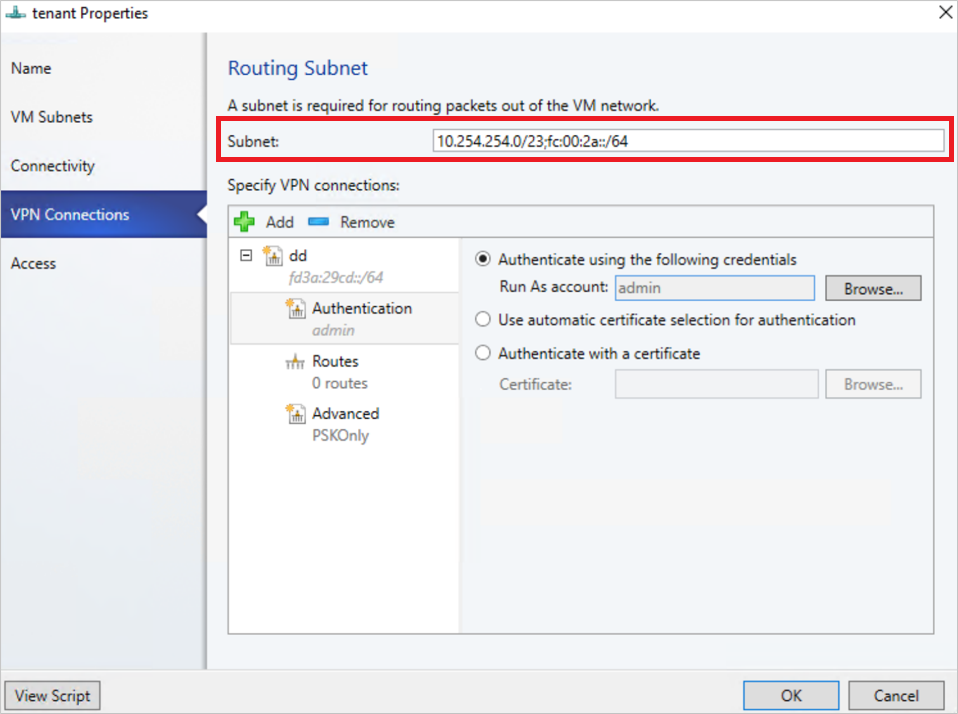

Pour activer IPv6 pour la connexion VPN de site à site, le sous-réseau de routage doit être à la fois IPv4 et IPv6. Pour que la passerelle fonctionne avec IPv6, spécifiez les adresses IPv4 et IPv6 séparées par un point-virgule ( ; ) et spécifiez l’adresse IPv6 dans le point de terminaison distant. Par exemple, 192.0.2.1/23;2001:0db8:85a3:0000:0000:8a2e:0370::/64. Pour spécifier la plage d’adresses IP virtuelles, n’utilisez pas la forme abrégée de l’adresse IPv6 ; utilisez le format « 2001 :db8 :0 :200 :0 :0 :7 » au lieu de « 2001 :db8 :0 :200 :7 ».

Configurer une connexion IPsec

Utilisez la procédure suivante :

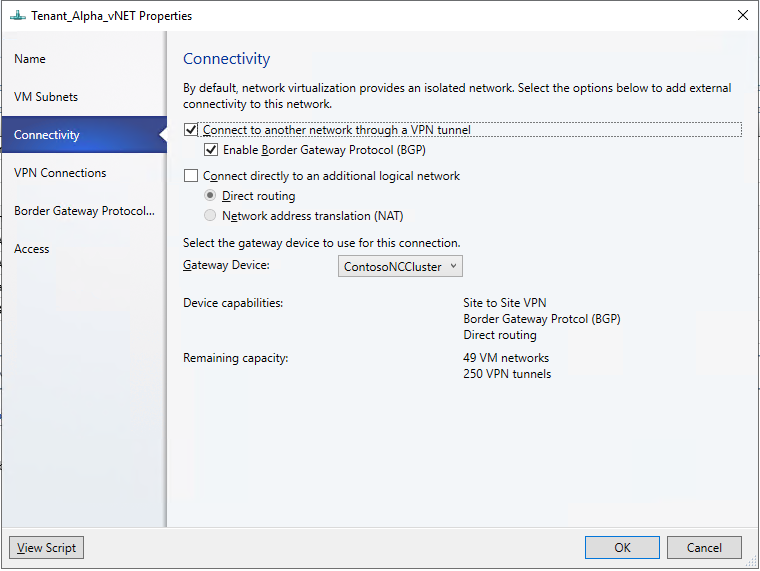

- Sélectionnez le réseau de machine virtuelle que vous souhaitez configurer une connexion IPSec de site à site, puis sélectionnez Connectivité.

- Sélectionnez Se connecter à un autre réseau via un tunnel VPN. Si vous souhaitez activer le peering BGP dans votre centre de données, sélectionnez Activer le protocole BGP (Border Gateway Protocol).

- Sélectionnez le service de contrôleur de réseau pour l’appareil de passerelle.

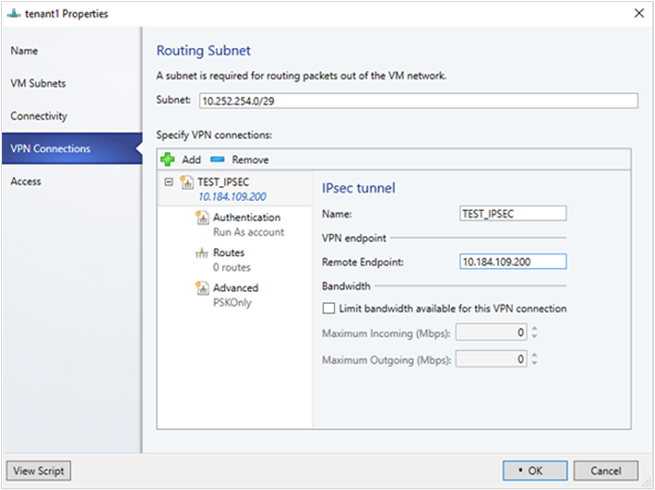

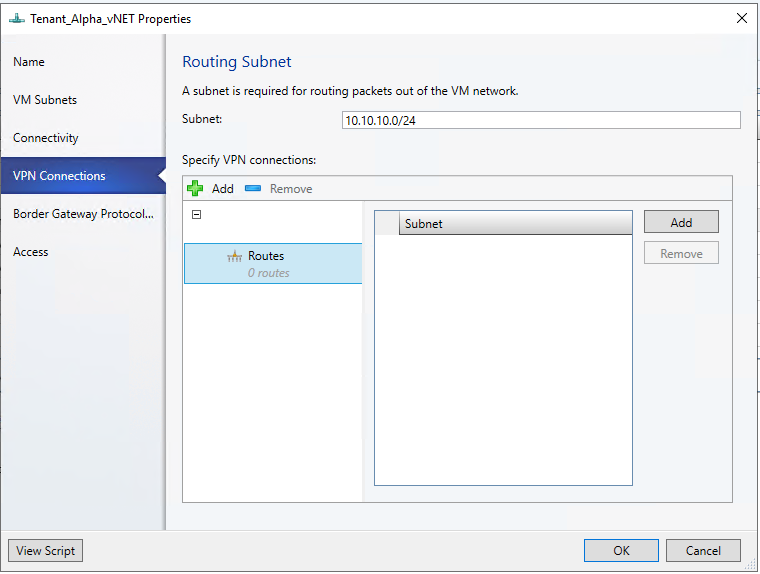

- Sélectionnez Connexions VPNAjouterAdd IPSec Tunnel (Ajouter un tunnel IPSec).

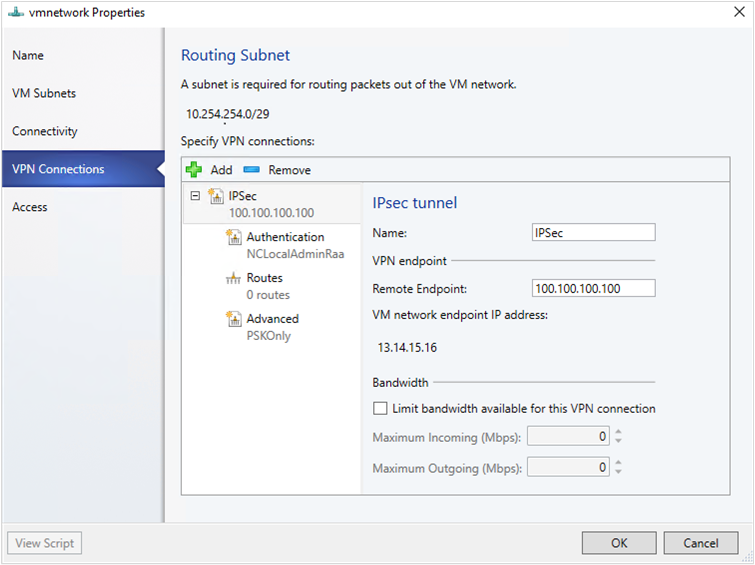

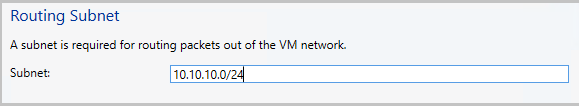

- Tapez un sous-réseau comme illustré dans le diagramme suivant. Ce sous-réseau est utilisé pour acheminer les paquets en dehors du réseau de machines virtuelles. Vous n’avez pas besoin de préconfigurer ce sous-réseau dans votre centre de données.

- Tapez un nom pour la connexion, ainsi que l’adresse IP du point de terminaison distant. Vous pouvez également configurer la bande passante.

- Dans Authentification, sélectionnez le type d’authentification à utiliser. Si vous optez pour une authentification à l’aide d’un compte d’identification, créez un compte d’utilisateur avec un nom d’utilisateur et la clé IPSec comme mot de passe du compte.

- Dans Itinéraires, tapez tous les sous-réseaux distants auxquels vous souhaitez vous connecter. Si vous avez sélectionné Activer le protocole BGP (Border Gateway Protocol) dans la page Connectivité , les itinéraires ne sont pas obligatoires.

- Sous l’onglet Avancé, acceptez les paramètres par défaut.

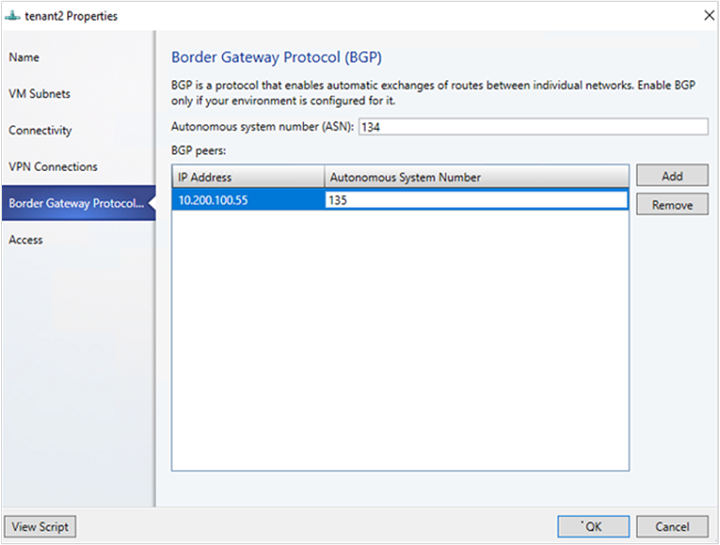

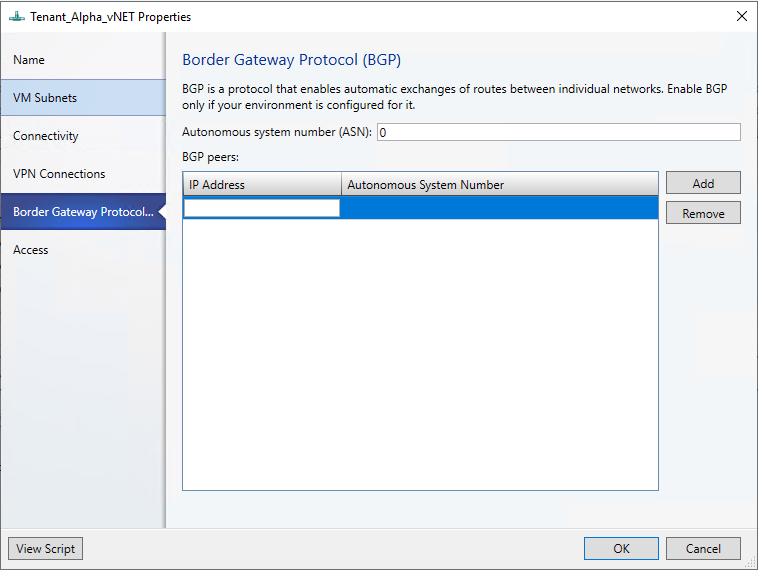

- Si vous avez sélectionné Activer le protocole BGP (Border Gateway Protocol) dans la page Connectivité, vous pouvez renseigner votre ASN, l’adresse IP BGP de l’homologue et son ASN dans la page de l’Assistant Protocole de passerelle frontalière , comme indiqué ci-dessous :

- Pour valider la connexion, essayez d’effectuer un test Ping sur l’adresse IP du point de terminaison distant à partir d’une des machines virtuelles de votre réseau de machines virtuelles.

Configurer le tunneling GRE

Les tunnels GRE permettent la connectivité entre les réseaux virtuels des locataires et des réseaux externes. Étant donné que le protocole GRE est léger et que la prise en charge de GRE est disponible sur la plupart des appareils réseau, il devient un choix idéal pour le tunneling où le chiffrement des données n’est pas nécessaire. La prise en charge de GRE dans les tunnels de site à site facilite le transfert du trafic entre les réseaux virtuels des locataires et des réseaux externes des locataires.

Utilisez la procédure suivante :

- Sélectionnez le réseau de machine virtuelle sur lequel vous souhaitez configurer une connexion GRE S2S, puis sélectionnez Connectivité.

- Sélectionnez Se connecter à un autre réseau via un tunnel VPN. Si vous souhaitez activer le peering BGP dans votre centre de données, sélectionnez Activer le protocole BGP (Border Gateway Protocol).

- Sélectionnez le service de contrôleur de réseau pour l’appareil de passerelle.

- Sélectionnez Connexions VPNAjouterAjouter un tunnel GRE.

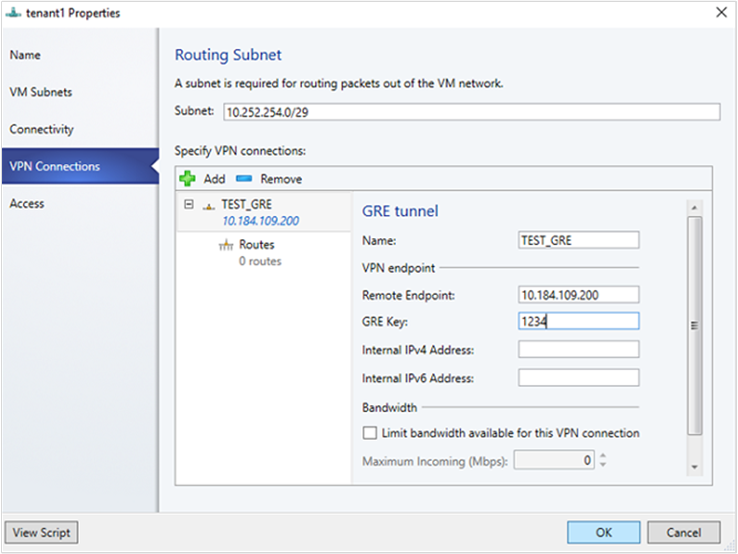

- Tapez un sous-réseau comme illustré dans le diagramme suivant. Ce sous-réseau est utilisé pour router les paquets en dehors du réseau de machines virtuelles. Ce sous-réseau n’a pas besoin d’être préconfiguré dans votre centre de données.

- Tapez un nom de connexion et spécifiez l’adresse IP du point de terminaison distant.

- Tapez la clé GRE.

- Si vous le souhaitez, vous pouvez remplir les autres champs de cet écran ; ces valeurs ne sont pas nécessaires pour configurer une connexion.

- Dans Itinéraires, ajoutez tous les sous-réseaux distants auxquels vous souhaitez vous connecter. Si vous avez sélectionné Activer le protocole BGP (Border Gateway Protocol) dans Connectivité, vous pouvez laisser cet écran vide et renseigner plutôt les champs de votre ASN, de l’adresse IP BGP paire et de son ASN sous l’onglet Protocole BGP (Border Gateway Protocol) .

- Vous pouvez utiliser les valeurs par défaut pour le reste des paramètres.

- Pour valider la connexion, essayez d’effectuer un test Ping sur l’adresse IP du point de terminaison distant à partir de l’une des machines virtuelles du réseau de machines virtuelles.

Configurer des connexions IPsec et GRE sur le site distant

Sur l’appareil appairé distant, utilisez l’adresse IP du point de terminaison du réseau de machines virtuelles de l’interface utilisateur de VMM comme adresse de destination lors de la configuration de la connexion IPsec\GRE.

Configurer le transfert de la couche 3 (L3)

Le transfert L3 permet la connectivité entre l’infrastructure physique du centre de données et l’infrastructure virtualisée du cloud de virtualisation réseau Hyper-V.

En utilisant le transfert L3, les machines virtuelles du réseau de locataire peuvent se connecter à un réseau physique via la passerelle SDN de Windows Server 2016, qui est déjà configurée dans un environnement SDN. Dans ce cas, la passerelle SDN sert de routeur entre le réseau virtualisé et le réseau physique.

Pour en savoir plus, consultez les articles suivants : Passerelle Windows Server en tant que passerelle de transfert et Passerelle RAS haute disponibilité.

Avant d’essayer de configurer L3, vérifiez ce qui suit :

- Vérifiez que vous êtes connecté en tant qu’administrateur sur le serveur VMM.

- Vous devez configurer un réseau logique de tronçon suivant unique avec un ID VLAN unique pour chaque réseau de machines virtuelles de locataire pour lequel le transfert L3 doit être configuré. Il doit y avoir une correspondance 1 à 1 entre un réseau de locataire et un réseau physique (avec un ID VLAN unique).

Pour créer le réseau logique du tronçon suivant dans SCVMM, effectuez les étapes suivantes :

Dans la console VMM, sélectionnez Réseaux logiques, cliquez avec le bouton droit, puis sélectionnez Créer un réseau logique.

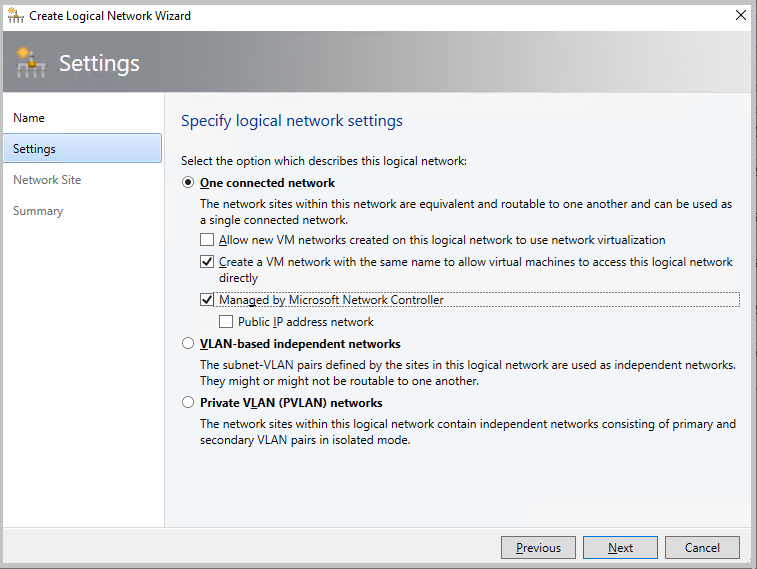

Dans la page Paramètres, choisissez Un réseau connecté et activez la case à cocher pour Créer un réseau de machines virtuelles avec le même nom pour permettre aux machines virtuelles d’accéder à ce réseau logique directement et Géré par le contrôleur réseau Microsoft

Créez un pool d’adresses IP pour ce nouveau réseau logique.

L’adresse IP de ce pool est obligatoire dans le script pour configurer le transfert L3.

Le tableau suivant fournit des exemples de connexions L3 dynamiques et statiques.

| Paramètre | Détails/exemples de valeurs |

|---|---|

| L3VPNConnectionName | Nom défini par l’utilisateur pour la connexion réseau de transfert L3. Exemple : Contoso_L3_GW |

| VmNetworkName | Nom du réseau virtuel client accessible par le biais d’une connexion réseau L3. Ce réseau doit exister lors de l’exécution du script. Exemple : ContosoVMNetwork |

| NextHopVMNetworkName | Nom défini par l’utilisateur pour le réseau de machines virtuelles du tronçon suivant, qui a été créé comme prérequis. Il représente le réseau physique qui souhaite communiquer avec le réseau de machines virtuelles de locataire. Ce réseau doit exister lors de l’exécution de ce script. Exemple : Contoso_L3_Network |

| LocalIPAddresses | Adresses IP à configurer sur l’interface réseau L3 de la passerelle SDN. Cette adresse IP doit appartenir au réseau logique de tronçon suivant que vous avez créé. Vous devez également fournir le masque de sous-réseau. Exemple : 10.127.134.55/25 |

| PeerIPAddresses | Adresse IP de la passerelle du réseau physique, accessible par le biais du réseau logique L3. Cette adresse IP doit appartenir au réseau logique de tronçon suivant que vous avez créé dans les prérequis. Cette adresse IP sert de tronçon suivant une fois que le trafic destiné au réseau physique provenant du réseau de machines virtuelles de locataire atteint la passerelle SDN. Exemple : 10.127.134.65 |

| GatewaySubnet | Sous-réseau à utiliser pour le routage entre la passerelle HNV et le réseau virtuel du locataire. Vous pouvez utiliser n’importe quel sous-réseau. Assurez-vous qu’il ne chevauche pas le réseau logique du tronçon suivant. Exemple : 192.168.2.0/24 |

| RoutingSubnets | Routes statiques qui doivent se trouver sur l’interface L3 de la passerelle HNV. Ces routes sont pour les sous-réseaux du réseau physique, qui doivent être accessibles du réseau de machines virtuelles de locataire via la connexion L3. |

| EnableBGP | Option permettant d’activer BGP. Par défaut : false. |

| TenantASNRoutingSubnets | Numéro ASN de la passerelle du locataire, seulement si le protocole BGP est activé. |

Exécutez le script suivant pour configurer le transfert L3. Reportez-vous au tableau ci-dessus pour vérifier ce qu’identifie chaque paramètre du script.

param (

[Parameter(Mandatory=$true)]

# Name of the L3 VPN connection

$L3VPNConnectionName,

[Parameter(Mandatory=$true)]

# Name of the VM network to create gateway

$VmNetworkName,

[Parameter(Mandatory=$true)]

# Name of the Next Hop one connected VM network

# used for forwarding

$NextHopVmNetworkName,

[Parameter(Mandatory=$true)]

# IPAddresses on the local side that will be used

# for forwarding

# Format should be @("10.10.10.100/24")

$LocalIPAddresses,

[Parameter(Mandatory=$true)]

# IPAddresses on the remote side that will be used

# for forwarding

# Format should be @("10.10.10.200")

$PeerIPAddresses,

[Parameter(Mandatory=$false)]

# Subnet for the L3 gateway

# default value 10.254.254.0/29

$GatewaySubnet = "10.254.254.0/29",

[Parameter(Mandatory=$false)]

# List of subnets for remote tenants to add routes for static routing

# Format should be @("14.1.20.0/24","14.1.20.0/24");

$RoutingSubnets = @(),

[Parameter(Mandatory=$false)]

# Enable BGP in the tenant space

$EnableBGP = $false,

[Parameter(Mandatory=$false)]

# ASN number for the tenant gateway

# Only applicable when EnableBGP is true

$TenantASN = "0"

)

# Import SC-VMM PowerShell module

Import-Module virtualmachinemanager

# Retrieve Tenant VNET info and exit if VM Network not available

$vmNetwork = Get-SCVMNetwork -Name $VmNetworkName;

if ($vmNetwork -eq $null)

{

Write-Verbose "VM Network $VmNetworkName not found, quitting"

return

}

# Retrieve L3 Network info and exit if VM Network not available

$nextHopVmNetwork = Get-SCVMNetwork -Name $NextHopVmNetworkName;

if ($nextHopVmNetwork -eq $null)

{

Write-Verbose "Next Hop L3 VM Network $NextHopVmNetworkName not found, quitting"

return

}

# Retrieve gateway Service and exit if not available

$gatewayDevice = Get-SCNetworkGateway | Where {$_.Model -Match "Microsoft Network Controller"};

if ($gatewayDevice -eq $null)

{

Write-Verbose "Gateway Service not found, quitting"

return

}

# Retrieve Tenant Virtual Gateway info

$vmNetworkGatewayName = $VmNetwork.Name + "_Gateway";

$VmNetworkGateway = Get-SCVMNetworkGateway -Name $vmNetworkGatewayName -VMNetwork $vmNetwork

# Create a new Tenant Virtual Gateway if not configured

if($VmNetworkGateway -eq $null)

{

if($EnableBGP -eq $false)

{

# Create a new Virtual Gateway for tenant

$VmNetworkGateway = Add-SCVMNetworkGateway -Name $vmNetworkGatewayName -EnableBGP $false -NetworkGateway $gatewayDevice -VMNetwork $vmNetwork -RoutingIPSubnet $GatewaySubnet;

}

else

{

if($TenantASN -eq "0")

{

Write-Verbose "Please specify valid ASN when using BGP"

return

}

# Create a new Virtual Gateway for tenant

$VmNetworkGateway = Add-SCVMNetworkGateway -Name $vmNetworkGatewayName -EnableBGP $true -NetworkGateway $gatewayDevice -VMNetwork $vmNetwork -RoutingIPSubnet $GatewaySubnet -AutonomousSystemNumber $TenantASN;

}

}

if ($VmNetworkGateway -eq $null)

{

Write-Verbose "Could not Find / Create Virtual Gateway for $($VmNetwork.Name), quitting"

return

}

# Check if the network connection already exists

$vpnConnection = Get-SCVPNConnection -VMNetworkGateway $VmNetworkGateway -Name $L3VPNConnectionName

if ($vpnConnection -ne $null)

{

Write-Verbose "L3 Network Connection for $($VmNetwork.Name) already configured, skipping"

}

else

{

# Create a new L3 Network connection for tenant

$vpnConnection = Add-SCVPNConnection -NextHopNetwork $nexthopvmNetwork -Name $L3VPNConnectionName -IPAddresses $LocalIPAddresses -PeerIPAddresses $PeerIPAddresses -VMNetworkGateway $VmNetworkGateway -protocol L3;

if ($vpnConnection -eq $null)

{

Write-Verbose "Could not add network connection for $($VmNetwork.Name), quitting"

return

}

Write-Output "Created VPN Connection " $vpnConnection;

}

# Add all the required static routes to the newly created network connection interface

foreach($route in $RoutingSubnets)

{

Add-SCNetworkRoute -IPSubnet $route -RunAsynchronously -VPNConnection $vpnConnection -VMNetworkGateway $VmNetworkGateway

}

Configurer le transfert de la couche 3 (L3)

Le transfert L3 permet la connectivité entre l’infrastructure physique du centre de données et l’infrastructure virtualisée du cloud de virtualisation réseau Hyper-V.

Avec une connexion de transfert L3, les machines virtuelles du réseau du locataire peuvent se connecter à un réseau physique via la passerelle SDN de Windows Server 2016/2019, qui est déjà configurée dans un environnement SDN. Dans ce cas, la passerelle SDN sert de routeur entre le réseau virtualisé et le réseau physique.

Avec une connexion de transfert L3, les machines virtuelles du réseau du locataire peuvent se connecter à un réseau physique via la passerelle SDN de Windows Server 2016/2019/2022, qui est déjà configurée dans un environnement SDN. Dans ce cas, la passerelle SDN sert de routeur entre le réseau virtualisé et le réseau physique.

Pour en savoir plus, consultez les articles suivants : Passerelle Windows Server en tant que passerelle de transfert et Passerelle RAS haute disponibilité.

Avant d’essayer de configurer une connexion L3, vérifiez ce qui suit :

- Vérifiez que vous êtes connecté en tant qu’administrateur sur le serveur VMM.

- Vous devez configurer un réseau logique de tronçon suivant unique avec un ID VLAN unique pour chaque réseau de machines virtuelles de locataire pour lequel le transfert L3 doit être configuré. Il doit y avoir une correspondance 1 à 1 entre un réseau de locataire et un réseau physique (avec un ID VLAN unique).

Pour créer le réseau logique du tronçon suivant dans VMM, effectuez les étapes suivantes :

Dans la console VMM, sélectionnez Réseaux logiques, cliquez avec le bouton droit, puis sélectionnez Créer un réseau logique.

Dans la page Paramètres, choisissez Un réseau connecté et sélectionnez Créer un réseau de machines virtuelles avec le même nom pour permettre aux machines virtuelles d’accéder à ce réseau logique directement et Géré par le contrôleur réseau Microsoft.

Notes

À compter de VMM 2019 UR1, le type de réseau Un réseau connecté est remplacé par Réseau connecté.

- Créez un pool d’adresses IP pour ce nouveau réseau logique. L’adresse IP de ce pool est obligatoire pour configurer le transfert L3.

Effectuez les étapes suivantes pour configurer le transfert L3 :

Notes

Vous ne pouvez pas limiter la bande passante dans la connexion VPN L3.

Dans la console VMM, sélectionnez le réseau virtuel de locataire que vous souhaitez connecter au réseau physique via la passerelle L3.

Cliquez avec le bouton droit sur le réseau virtuel du locataire sélectionné, puis sélectionnez PropriétésConnectivité.

Sélectionnez Se connecter à un autre réseau via un tunnel VPN. Si vous souhaitez activer le peering BGP dans votre centre de données, sélectionnez Activer le protocole BGP (Border Gateway Protocol).

Sélectionnez le service de contrôleur de réseau pour l’appareil de passerelle.

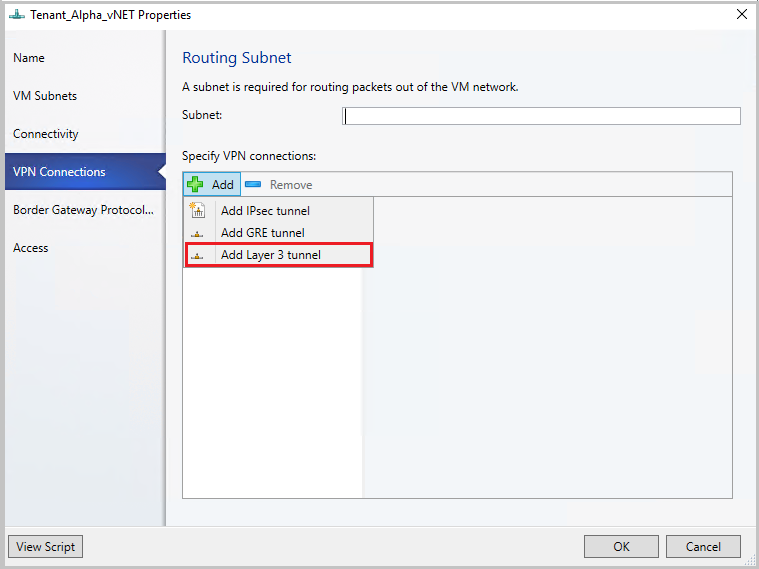

Dans la page Connections VPN, sélectionnez Ajouter un>tunnel de couche 3.

Spécifiez un sous-réseau dans le format de notation CIDR pour Sous-réseau de routage. Ce sous-réseau est utilisé pour router les paquets en dehors du réseau de machines virtuelles. Vous n’avez pas besoin de préconfigurer ce sous-réseau dans votre centre de données.

Utilisez les informations suivantes et configurez la connexion L3 :

| Paramètre | Détails |

|---|---|

| Nom | Nom défini par l’utilisateur pour la connexion réseau de transfert L3. |

| Réseau de machine virtuelle (NextHop) | Nom défini par l’utilisateur pour le réseau de machines virtuelles du tronçon suivant, qui a été créé comme prérequis. Il représente le réseau physique qui souhaite communiquer avec le réseau de machines virtuelles de locataire. Lorsque vous sélectionnez Parcourir, seuls les réseaux de machines virtuelles connectés gérés par le service réseau peuvent être sélectionnés. |

| Adresse IP du pair | Adresse IP de la passerelle du réseau physique, accessible par le biais du réseau logique L3. Cette adresse IP doit appartenir au réseau logique du tronçon suivant que vous avez créé dans les prérequis. Cette adresse IP sert de tronçon suivant une fois que le trafic destiné au réseau physique provenant du réseau de machines virtuelles du locataire atteint la passerelle SDN. Il doit s’agir d’une adresse IPv4. Il peut y avoir plusieurs adresses IP de pair ; elles doivent être séparées par des virgules. |

| Adresses IP locales | Adresses IP à configurer sur l’interface réseau L3 de la passerelle SDN. Ces adresses IP doivent appartenir au réseau logique du tronçon suivant que vous avez créé dans les prérequis. Vous devez également fournir le masque de sous-réseau. Exemple : 10.127.134.55/25. Il doit s’agir d’une adresse IPv4 et elle doit être au format de notation CIDR. L’adresse IP de pair et les adresses IP locales doivent faire partie du même pool. Ces adresses IP doivent appartenir au sous-réseau défini dans la définition de réseau logique du réseau de machines virtuelles. |

Si vous utilisez des itinéraires statiques, tapez tous les sous-réseaux distants auxquels vous souhaitez vous connecter, dans Routes.

Notes

Vous devez configurer des routes dans votre réseau physique pour les sous-réseaux du réseau virtuel du locataire, avec le tronçon suivant comme adresse IP de l’interface L3 sur la passerelle SDN (l’adresse IP locale utilisée dans la création de la connexion L3). Vous avez ainsi l’assurance que le trafic de retour vers le réseau virtuel de locataire est routé correctement via la passerelle SDN.

Si vous utilisez BGP, assurez-vous que le peering BGP est établi entre l’adresse IP de l’interface interne de la passerelle SDN, qui est présente dans un autre compartiment sur la machine virtuelle de passerelle (et non le compartiment par défaut) et l’appareil homologue sur le réseau physique.

Pour que BGP fonctionne, vous devez effectuer les étapes suivantes :

Ajoutez le pair BGP pour la connexion L3. Entrez votre ASN, l’adresse IP BGP du pair et son ASN dans la page Border Gateway Protocol.

Déterminez l’adresse interne de la passerelle SDN, comme expliqué dans la section suivante.

Créer le pair BGP sur l’extrémité distante (passerelle de réseau physique). Lors de la création du pair BGP, utilisez l’adresse interne de la passerelle SDN (déterminée à l’étape précédente) comme adresse IP du pair.

Configurez une route sur le réseau physique avec l’adresse interne de la passerelle SDN comme destination et l’adresse IP de l’interface L3 comme tronçon suivant (la valeur de l’adresse IP locale utilisée lors de la création de la connexion L3).

Notes

Après avoir configuré la connexion L3, vous devez configurer des routes dans votre réseau physique pour les sous-réseaux du réseau virtuel de locataire, avec le tronçon suivant comme adresse IP de l’interface L3 sur la passerelle SDN (paramètre LocalIpAddresses dans le script). Vous avez ainsi l’assurance que le trafic de retour vers le réseau virtuel de locataire est routé correctement via la passerelle SDN.

Vous pouvez choisir de configurer des routes statiques ou des routes dynamiques (via le protocole BGP) avec la connexion L3. Si vous utilisez des itinéraires statiques, vous pouvez les ajouter à l’aide de Add-SCNetworkRoute , comme décrit dans le script ci-dessous.

Si vous utilisez BGP avec une connexion tunnel L3, le peering BGP doit être établi entre l’adresse IP de l’interface interne de la passerelle SDN, présente dans un autre compartiment de la machine virtuelle de passerelle (pas le compartiment par défaut), et l’appareil pair du réseau physique.

Pour que BGP fonctionne, vous devez effectuer les étapes suivantes :

Ajouter le pair BGP pour la connexion L3 en utilisant l’applet de commande Add-SCBGPPeer.

Exemple : Add-SCBGPPeer -Name "peer1" -PeerIPAddress "12.13.14.15" -PeerASN 15 -VMNetworkGateway $VmNetworkGateway

Déterminer l’adresse interne de la passerelle SDN, comme détaillé dans la section suivante.

Créer le pair BGP sur l’extrémité distante (passerelle de réseau physique). Lors de la création de l’homologue BGP, utilisez l’adresse interne de la passerelle SDN (déterminée à l’étape 2 ci-dessus) comme adresse IP de l’homologue.

Configurez une route sur le réseau physique avec l’adresse interne de la passerelle SDN comme destination et l’adresse IP de l’interface L3 comme tronçon suivant (paramètre LocalIPAddresses dans le script).

Déterminer l’adresse interne de la passerelle SDN

Procédez comme suit :

Exécutez les applets de commande PowerShell suivantes sur un ordinateur où est installé un contrôleur de réseau ou sur un ordinateur qui a été configuré comme client de contrôleur de réseau :

$gateway = Get-NetworkControllerVirtualGateway -ConnectionUri <REST uri of your deployment>

$gateway.Properties.NetworkConnections.Properties.IPAddresses

Les résultats de cette commande peuvent afficher plusieurs passerelles virtuelles en fonction du nombre de locataires disposant de connexions de passerelle configurées. Chaque passerelle virtuelle peut avoir plusieurs connexions (IPSec, GRE, L3).

Comme vous connaissez déjà l’adresse IP de l’interface L3 (LocalIPAddresses) de la connexion, vous pouvez identifier la bonne connexion en fonction de cette adresse IP. Une fois la connexion réseau correcte, exécutez la commande suivante (sur la passerelle virtuelle correspondante) pour obtenir l’adresse IP du routeur BGP de la passerelle virtuelle.

$gateway.Properties.BgpRouters.Properties.RouterIp

Le résultat de cette commande fournit l’adresse IP que vous devez configurer sur le routeur distant comme adresse IP paire.

Configurer le sélecteur de trafic à partir de PowerShell pour VMM

Utilisez la procédure suivante :

Notes

Les valeurs utilisées sont des exemples.

Créez le sélecteur de trafic en spécifiant les paramètres suivants.

$t= new-object Microsoft.VirtualManager.Remoting.TrafficSelector $t.Type=7 // IPV4=7, IPV6=8 $t.ProtocolId=6 // TCP =6, reference: https://en.wikipedia.org/wiki/List_of_IP_protocol_numbers $t.PortEnd=5090 $t.PortStart=5080 $t.IpAddressStart=10.100.101.10 $t.IpAddressEnd=10.100.101.100Configurez le sélecteur de trafic ci-dessus à l’aide du paramètre -LocalTrafficSelectors de l’applet de commande Add-SCVPNConnection ou Set-SCVPNConnection.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour