Sécurité

Les organisations médicales stockent des données client personnelles et potentiellement sensibles. Les institutions financières stockent les numéros de compte, les soldes et l’historique des transactions. Les détaillants stockent l’historique des achats, les informations de compte et les détails démographiques des clients. Un incident de sécurité peut exposer ces données sensibles, ce qui causerait un certain embarras personnel ou des dommages financiers. Comment garantir l’intégrité des données de votre client et la sécurité de vos systèmes ?

Dans cette unité, vous allez découvrir des éléments importants du pilier de sécurité.

Qu’est-ce que la sécurité ?

La sécurité se résume essentiellement à la protection des données que votre organisation utilise, stocke et transmet. Les données que votre organisation stocke ou gère sont au cœur de vos ressources sécurisables. Ces données peuvent être des données sensibles sur les clients, des informations financières sur votre organisation ou encore des données métier critiques nécessaires au fonctionnement de votre organisation. La sécurisation de l’infrastructure sur laquelle les données résident, et des identités utilisées pour y accéder, est aussi d’une importance critique.

Vos données peuvent être soumises à des exigences légales et réglementaires plus strictes. Ces exigences supplémentaires dépendent de votre localisation, du type de données que vous stockez ou du secteur dans lequel votre application est utilisée.

Par exemple, dans le secteur de la santé aux États-Unis, il existe une loi appelée Health Insurance Portability and Accountability Act (HIPAA). Dans le secteur financier, la norme de sécurité de l’industrie des cartes de paiement (Payment Card Industry Data Security Standard ou PCI DSS) définit les règles de gestion des données de carte de crédit. Les organisations qui stockent des données auxquelles ces législations et normes s’appliquent doivent s’assurer de mettre en place les dispositifs de protection des données qu’il convient. En Europe, le Règlement général sur la protection des données (RGPD) définit les règles selon lesquelles les données personnelles doivent être protégées, ainsi que les droits des individus par rapport aux données stockées. Certains pays/régions exigent que certains types de données ne quittent pas leurs frontières.

En cas de violation de la sécurité, des conséquences importantes peuvent survenir pour la réputation et les finances des organisations et des clients. Une violation de la sécurité brise la confiance que les clients souhaitent placer dans votre organisation et peut affecter la santé de celle-ci à long terme.

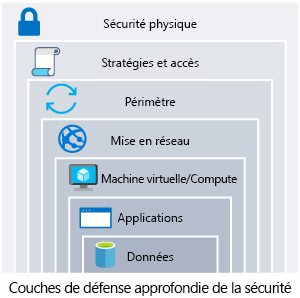

Défense en profondeur

Une approche multicouche pour sécuriser votre environnement augmente sa posture de sécurité. Communément appelée défense en profondeur, nous pouvons décomposer les couches comme suit :

- Données

- Applications

- Machine virtuelle/calcul

- Mise en réseau

- Périmètre

- Stratégies et accès

- Sécurité physique

Chaque couche se concentre sur une zone distincte où des attaques peuvent se produire et crée une protection en profondeur dans le cas où une couche rencontrerait un problème ou serait contournée par un attaquant. Si vous deviez vous concentrer sur une seule couche, un attaquant aurait un accès illimité à votre environnement s’il parvenait à traverser cette couche.

Gérer la sécurité en couches permet d’alourdir la tâche d’un attaquant pour accéder à vos systèmes et données. Chaque couche possède différents contrôles de sécurité, technologies et fonctionnalités qui s’appliquent. Lorsque vous identifiez les protections à mettre en place, le coût est souvent un souci. Vous devez équilibrer les coûts en tenant compte des besoins de l’entreprise et du risque global auquel elle est exposée.

Aucun système de sécurité, contrôle ou technologie ne peut à lui seul protéger intégralement votre architecture. La sécurité ne concerne pas uniquement la technologie, mais aussi les gens et les processus. La création d’un environnement qui traite la sécurité de façon holistique pour en faire une condition requise par défaut aidera à garantir la sécurité optimale de votre organisation.

Se protéger contre les attaques courantes

À chaque couche correspondent certaines attaques courantes contre lesquelles vous souhaitez vous protéger. La liste suivante n’est pas exhaustive. Toutefois, elle peut vous donner une idée de la façon dont chaque couche peut être attaquée et des types de protection dont vous pourriez avoir besoin.

Couche Données : l’exposition d’une clé de chiffrement ou l’utilisation d’un chiffrement faible peut rendre vos données vulnérables en cas d’accès non autorisé.

Couche Application : l’injection et l’exécution de code malveillant sont caractéristiques des attaques de la couche Application. Parmi les attaques courantes figurent l’attaque par injection de code SQL et l’attaque XSS (scripts intersites).

Couche Machine virtuelle/calcul : un programme malveillant est une méthode courante d’attaque d’un environnement. Ce type d’attaque implique l’exécution de code malveillant pour compromettre un système. Une fois le programme malveillant présent sur un système, les attaques suivantes conduisent à l’exposition d’informations d’identification et à des mouvements latéraux dans l’ensemble de l’environnement.

Couche réseau : tirer parti des ports ouverts inutiles vers Internet est une méthode d’attaque courante. Les ports ouverts peuvent également inclure le fait de laisser les protocoles SSH ou RDP ouverts aux machines virtuelles. Quand ces protocoles sont ouverts, des attaques par force brute contre vos systèmes sont possibles, car les attaquants tentent d’y accéder.

Couche Périmètre : les attaques DoS (déni de service) se produisent souvent au niveau de cette couche. Ces attaques tentent de surcharger les ressources réseau en les forçant à se mettre hors connexion ou en les rendant incapables de répondre aux requêtes légitimes.

Stratégies et couche d’accès : c’est ici que l’authentification a lieu pour votre application. Cette couche peut inclure des protocoles d’authentification modernes comme OpenID Connect, OAuth ou une authentification Kerberos, par exemple Active Directory. L’exposition des informations d’identification constitue un risque et il est donc primordial de limiter les autorisations des identités. Vous souhaitez également mettre en place un système de supervision pour détecter les comptes éventuellement compromis, par exemple les connexions effectuées à partir d’endroits inhabituels.

Couche physique : les accès non autorisés aux installations via des méthodes telles que le repérage de portes ou le vol de badges de sécurité peuvent se produire au niveau de cette couche.

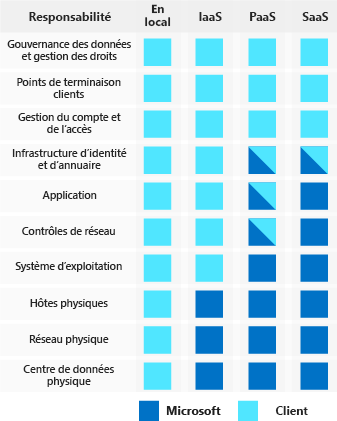

Responsabilité partagée de la sécurité

En revisitant le modèle de responsabilité partagée, nous pouvons la recadrer dans le contexte de la sécurité. En fonction du type de service que vous sélectionnez, des protections de sécurité seront générées dans le service, tandis que d’autres resteront sous votre responsabilité. Une évaluation rigoureuse des services et technologies que vous sélectionnez sera nécessaire pour vous assurer de proposer les contrôles de sécurité appropriés pour votre architecture.