Résolution des problèmes de déploiement du profil de certificats SCEP sur des appareils dans Intune

Cet article fournit des conseils de dépannage pour les problèmes de déploiement de profils de certificat SCEP (Simple Certificate Enrollment Protocol) avec Microsoft Intune. Le déploiement de certificats est l’étape 1 de la vue d’ensemble du flux de communication SCEP.

Le profil de certificat SCEP et le profil de certificat approuvé spécifié dans le profil SCEP doivent tous deux être attribués au même utilisateur ou au même appareil. Le tableau suivant présente le résultat attendu des affectations mixtes :

| L’attribution de profil de certificat approuvé inclut l’utilisateur | L’attribution de profil de certificat approuvé inclut l’appareil | L’attribution de profil de certificat approuvé inclut l’utilisateur et l’appareil | |

|---|---|---|---|

| L’attribution de profil de certificat SCEP inclut l’utilisateur | Opération réussie | Échec | Opération réussie |

| L’attribution de profil de certificat SCEP inclut l’appareil | Échec | Opération réussie | Opération réussie |

| L’attribution de profil de certificat SCEP inclut l’utilisateur et l’appareil | Opération réussie | Opération réussie | Opération réussie |

Android

Les profils de certificat SCEP pour Android sont fournis à l’appareil en tant que SyncML et sont enregistrés dans le journal OMADM.

Vérifier que la stratégie a été envoyée à l’appareil Android

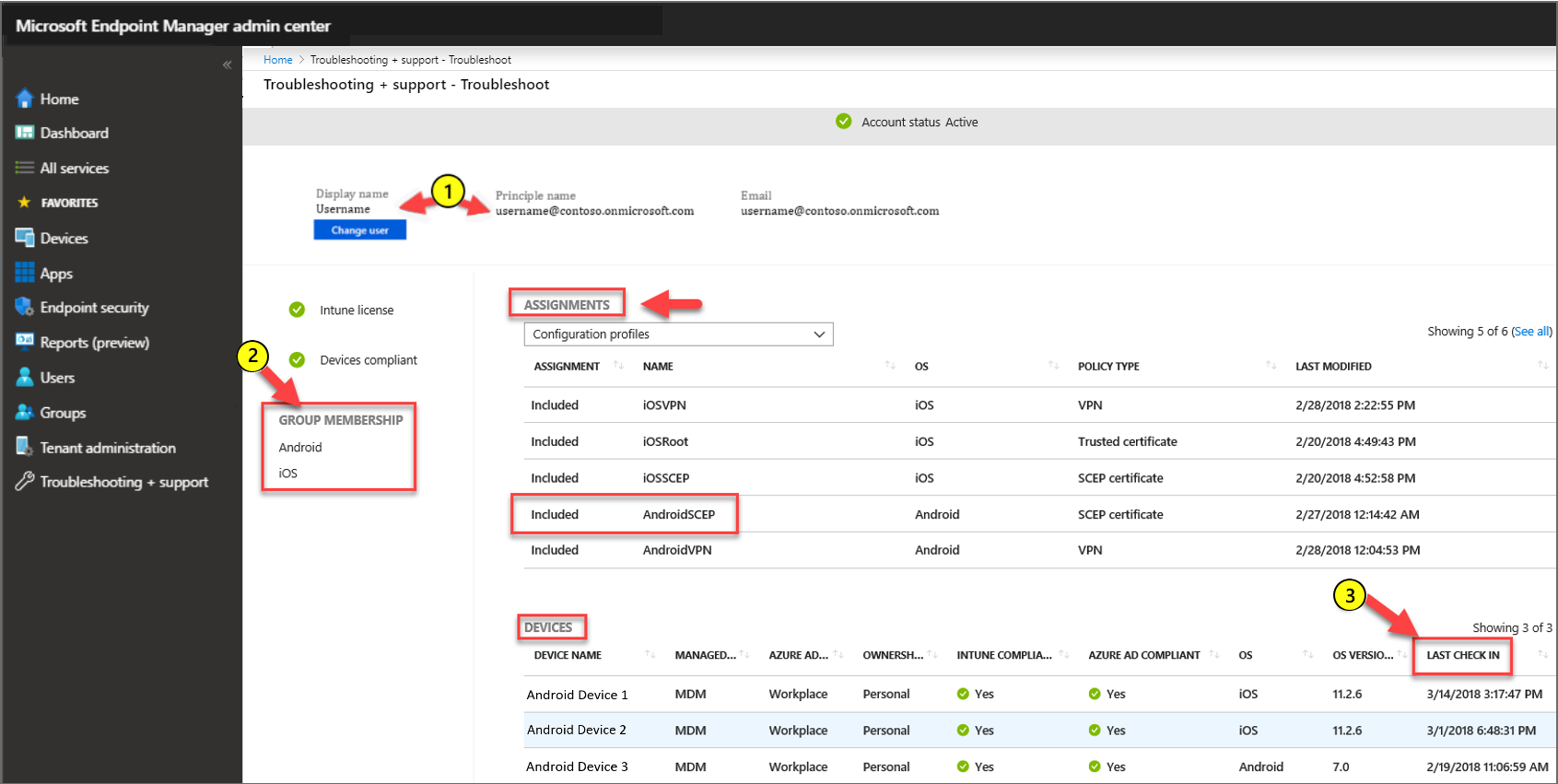

Pour vérifier qu’un profil a été envoyé à l’appareil que vous attendez, dans le centre d’administration Microsoft Intune, accédez à Résolution des problèmes liés au support>. Dans la fenêtre Résolution des problèmes , définissez Affectations sur Profils de configuration, puis validez les configurations suivantes :

Spécifiez l’utilisateur qui doit recevoir le profil de certificat SCEP.

Passez en revue l’appartenance au groupe de l’utilisateur pour vous assurer qu’il se trouve dans le groupe de sécurité que vous avez utilisé avec le profil de certificat SCEP.

Vérifiez la date de la dernière vérification de l’appareil avec Intune.

Vérifier que la stratégie a atteint l’appareil Android

Passez en revue le journal OMADM des appareils. Recherchez les entrées qui ressemblent aux exemples suivants, qui sont journalisées lorsque l’appareil obtient le profil de Intune :

Time VERB Event com.microsoft.omadm.syncml.SyncmlSession 9595 9 <?xml version="1.0" encoding="utf-8"?><SyncML xmlns="SYNCML:SYNCML1.2"><SyncHdr><VerDTD>1.2</VerDTD><VerProto>DM/1.2</VerProto><SessionID>1</SessionID><MsgID>6</MsgID><Target><LocURI>urn:uuid:UUID</LocURI></Target><Source><LocURI>https://a.manage.microsoft.com/devicegatewayproxy/AndroidHandler.ashx</LocURI></Source><Meta><MaxMsgSize xmlns="syncml:metinf">524288</MaxMsgSize></Meta></SyncHdr><SyncBody><Status><CmdID>1</CmdID><MsgRef>6</MsgRef><CmdRef>0</CmdRef><Cmd>SyncHdr</Cmd><Data>200</Data></Status><Replace><CmdID>2</CmdID><Item><Target><LocURI>./Vendor/MSFT/Scheduler/IntervalDurationSeconds</LocURI></Target><Meta><Format xmlns="syncml:metinf">int</Format><Type xmlns="syncml:metinf">text/plain</Type></Meta><Data>28800</Data></Item></Replace><Replace><CmdID>3</CmdID><Item><Target><LocURI>./Vendor/MSFT/EnterpriseAppManagement/EnterpriseIDs</LocURI></Target><Data>contoso.onmicrosoft.com</Data></Item></Replace><Exec><CmdID>4</CmdID><Item><Target><LocURI>./Vendor/MSFT/EnterpriseAppManagement/EnterpriseApps/ClearNotifications</LocURI></Target></Item></Exec><Add><CmdID>5</CmdID><Item><Target><LocURI>./Vendor/MSFT/CertificateStore/Root/{GUID}/EncodedCertificate</LocURI></Target><Data>Data</Data></Item></Add><Add><CmdID>6</CmdID><Item><Target><LocURI>./Vendor/MSFT/CertificateStore/Enroll/ModelName=AC_51…%2FLogicalName_39907…%3BHash=-1518303401/Install</LocURI></Target><Meta><Format xmlns="syncml:metinf">xml</Format><Type xmlns="syncml:metinf">text/plain</Type></Meta><Data><CertificateRequest><ConfigurationParametersDocument>&lt;ConfigurationParameters xmlns="http://schemas.microsoft.com/SystemCenterConfigurationManager/2012/03/07/CertificateEnrollment/ConfigurationParameters"&gt;&lt;ExpirationThreshold&gt;20&lt;/ExpirationThreshold&gt;&lt;RetryCount&gt;3&lt;/RetryCount&gt;&lt;RetryDelay&gt;1&lt;/RetryDelay&gt;&lt;TemplateName /&gt;&lt;SubjectNameFormat&gt;{ID}&lt;/SubjectNameFormat&gt;&lt;SubjectAlternativeNameFormat&gt;{ID}&lt;/SubjectAlternativeNameFormat&gt;&lt;KeyStorageProviderSetting&gt;0&lt;/KeyStorageProviderSetting&gt;&lt;KeyUsage&gt;32&lt;/KeyUsage&gt;&lt;KeyLength&gt;2048&lt;/KeyLength&gt;&lt;HashAlgorithms&gt;&lt;HashAlgorithm&gt;SHA-1&lt;/HashAlgorithm&gt;&lt;HashAlgorithm&gt;SHA-2&lt;/HashAlgorithm&gt;&lt;/HashAlgorithms&gt;&lt;NDESUrls&gt;&lt;NDESUrl&gt;https://breezeappproxy-contoso.msappproxy.net/certsrv/mscep/mscep.dll&lt;/NDESUrl&gt;&lt;/NDESUrls&gt;&lt;CAThumbprint&gt;{GUID}&lt;/CAThumbprint&gt;&lt;ValidityPeriod&gt;2&lt;/ValidityPeriod&gt;&lt;ValidityPeriodUnit&gt;Years&lt;/ValidityPeriodUnit&gt;&lt;EKUMapping&gt;&lt;EKUMap&gt;&lt;EKUName&gt;Client Authentication&lt;/EKUName&gt;&lt;EKUOID&gt;1.3.6.1.5.5.7.3.2&lt;/EKUOID&gt;&lt;/EKUMap&gt;&lt;/EKUMapping&gt;&lt;/ConfigurationParameters&gt;</ConfigurationParametersDocument><RequestParameters><CertificateRequestToken>PENlcnRFbn... Hash: 1,010,143,298</CertificateRequestToken><SubjectName>CN=name</SubjectName><Issuers>CN=FourthCoffee CA; DC=fourthcoffee; DC=local</Issuers><SubjectAlternativeName><SANs><SAN NameFormat="ID" AltNameType="2" OID="{OID}"></SAN><SAN NameFormat="ID" AltNameType="11" OID="{OID}">john@contoso.onmicrosoft.com</SAN></SANs></SubjectAlternativeName><NDESUrl>https://breezeappproxy-contoso.msappproxy.net/certsrv/mscep/mscep.dll</NDESUrl></RequestParameters></CertificateRequest></Data></Item></Add><Get><CmdID>7</CmdID><Item><Target><LocURI>./Vendor/MSFT/CertificateStore/SCEP</LocURI></Target></Item></Get><Add><CmdID>8</CmdID><Item><Target><LocURI>./Vendor/MSFT/GCM</LocURI></Target><Data>Data</Data></Item></Add><Replace><CmdID>9</CmdID><Item><Target><LocURI>./Vendor/MSFT/GCM</LocURI></Target><Data>Data</Data></Item></Replace><Get><CmdID>10</CmdID><Item><Target><LocURI>./Vendor/MSFT/NodeCache/SCConfigMgr</LocURI></Target></Item></Get><Get><CmdID>11</CmdID><Item><Target><LocURI>./Vendor/MSFT/NodeCache/SCConfigMgr/CacheVersion</LocURI></Target></Item></Get><Get><CmdID>12</CmdID><Item><Target><LocURI>./Vendor/MSFT/NodeCache/SCConfigMgr/ChangedNodes</LocURI></Target></Item></Get><Get><CmdID>13</CmdID><Item><Target><LocURI>./DevDetail/Ext/Microsoft/LocalTime</LocURI></Target></Item></Get><Get><CmdID>14</CmdID><Item><Target><LocURI>./Vendor/MSFT/DeviceLock/DevicePolicyManager/IsActivePasswordSufficient</LocURI></Target></Item></Get><Get><CmdID>15</CmdID><Item><Target><LocURI>./Vendor/MSFT/WorkProfileLock/DevicePolicyManager/IsActivePasswordSufficient</LocURI></Target></Item></Get><Final /></SyncBody></SyncML>

Exemples d’entrées de clé :

ModelName=AC_51bad41f-3854-4eb5-a2f2-0f7a94034ee8%2FLogicalName_39907e78_e61b_4730_b9fa_d44a53e4111c%3BHash=-1518303401NDESUrls&gt;&lt;NDESUrl&gt;https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll&lt;/NDESUrl&gt;&lt;/NDESUrls

iOS/iPadOS

Vérifier que la stratégie a été envoyée à l’appareil iOS/iPadOS

Pour vérifier qu’un profil a été envoyé à l’appareil que vous attendez, dans le centre d’administration Microsoft Intune, accédez à Résolution des problèmes liés au support>. Dans la fenêtre Résolution des problèmes , définissez Affectations sur Profils de configuration, puis validez les configurations suivantes :

Spécifiez l’utilisateur qui doit recevoir le profil de certificat SCEP.

Passez en revue l’appartenance au groupe de l’utilisateur pour vous assurer qu’il se trouve dans le groupe de sécurité que vous avez utilisé avec le profil de certificat SCEP.

Vérifiez la date de la dernière vérification de l’appareil avec Intune.

Vérifier que la stratégie a atteint l’appareil iOS ou iPadOS

Passez en revue le journal de débogage des appareils. Recherchez les entrées qui ressemblent aux exemples suivants, qui sont journalisées lorsque l’appareil obtient le profil de Intune :

debug 18:30:54.638009 -0500 profiled Adding dependent ModelName=AC_51bad41f.../LogicalName_1892fe4c...;Hash=-912418295 to parent 636572740000000000000012 in domain PayloadDependencyDomainCertificate to system\

Exemples d’entrées de clé :

ModelName=AC_51bad41f.../LogicalName_1892fe4c...;Hash=-912418295PayloadDependencyDomainCertificate

Windows

Vérifier que la stratégie a été envoyée à l’appareil Windows

Pour vérifier que le profil a été envoyé à l’appareil que vous attendez, dans le centre d’administration Microsoft Intune, accédez à Résolution des problèmes liés à la résolution des problèmes de support>. Dans la fenêtre Résolution des problèmes , définissez Affectations sur Profils de configuration, puis validez les configurations suivantes :

Spécifiez l’utilisateur qui doit recevoir le profil de certificat SCEP.

Passez en revue l’appartenance au groupe de l’utilisateur pour vous assurer qu’il se trouve dans le groupe de sécurité que vous avez utilisé avec le profil de certificat SCEP.

Vérifiez la date de la dernière vérification de l’appareil avec Intune.

Vérifier que la stratégie a atteint l’appareil Windows

L’arrivée de la stratégie pour le profil est consignée dans le journal DeviceManagement-Enterprise-Diagnostics-Provider>Administration d’un appareil Windows, avec l’ID d’événement 306.

Pour ouvrir le journal :

Sur l’appareil, exécutez eventvwr.msc pour ouvrir Windows observateur d'événements.

Développez Applications et services Journaux>Microsoft>Windows>DeviceManagement-Enterprise-Diagnostic-Provider>Administration.

Recherchez l’événement 306, qui ressemble à l’exemple suivant :

Event ID: 306 Task Category: None Level: Information User: SYSTEM Computer: <Computer Name> Description: SCEP: CspExecute for UniqueId : (ModelName_<ModelName>_LogicalName_<LogicalName>_Hash_<Hash>) InstallUserSid : (<UserSid>) InstallLocation : (user) NodePath : (clientinstall) KeyProtection: (0x2) Result : (Unknown Win32 Error code: 0x2ab0003).Le code d’erreur 0x2ab0003 se traduit par DM_S_ACCEPTED_FOR_PROCESSING.

Un code d’erreur non réussi peut fournir une indication du problème sous-jacent.

Prochaines étapes

Si le profil atteint l’appareil, l’étape suivante consiste à passer en revue la communication entre l’appareil et le serveur NDES.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour