Échec de la demande de certificat SCEP pendant la phase de vérification sur la CRP

Cet article fournit deux méthodes pour vous aider à résoudre quand une demande de certificat SCEP (Simple Certificate Enrollment Protocol) échoue lors de la vérification.

La demande de certificat SCEP échoue pendant la phase de vérification sur le point d’inscription de certificat (CRP). Par conséquent, les appareils Android et iOS ne reçoivent pas de certificats SCEP même si NDES est configuré.

En outre, vous voyez des entrées d’erreur dans les journaux d’activité CRP.

Notes

L’emplacement du fichier journal par défaut est :

C:\Program Files\Microsoft Intune\NDESConnectorSvc\Logs\Logs\CertificateRegistrationPoint_xx_xx.svclog

Trois entrées de journal spécifient une erreur d’exception de chiffrement, comme illustré dans l’image suivante.

<Nom de la source="CertificateRegistrationPoint » />

Exception de chiffrement : System.Security.Cryptography.CryptographicException : m_safeCertContext est un handle non valide.

chez System.Security.Cryptography.X509Certificates.X509Certificate.ThrowIfContextInvalid()

sur System.Security.Cryptography.X509Certificates.X509Certificate.SetThumbprint()

chez System.Security.Cryptography.X509Certificates.X509Certificate.GetCertHashString()

chez Microsoft.ConfigurationManager.CertRegPoint.Helper.ValidateChallenge(String base64Encodedtoken, X509Certificate2Collection encryptedCerts, X509Certificate2 SigningCertcert, String&decodedChallengePassword)

Exception de chiffrement : System.Security.Cryptography.CryptographicException : m_safeCertContext est un handle non valide.

chez System.Security.Cryptography.X509Certificates.X509Certificate.ThrowIfContextInvalid()

sur System.Security.Cryptography.X509Certificates.X509Certificate.SetThumbprint()

chez System.Security.Cryptography.X509Certificates.X509Certificate.GetCertHashString()

chez Microsoft.ConfigurationManager.CertRegPoint.Helper.ValidateChallenge(String base64Encodedtoken, X509Certificate2Collection encryptedCerts, X509Certificate2 SigningCertcert, String&decodedChallengePassword)

chez Microsoft.ConfigurationManager.CertRegPoint.ChallengeValidation.ValidationPhase1(VerifyChallengeParams value, String&decodedChallenge, PKCSDecodedObject&pkcsObj)

Exception de chiffrement : System.Security.Cryptography.CryptographicException : m_safeCertContext est un handle non valide.

chez System.Security.Cryptography.X509Certificates.X509Certificate.ThrowIfContextInvalid()

sur System.Security.Cryptography.X509Certificates.X509Certificate.SetThumbprint()

chez System.Security.Cryptography.X509Certificates.X509Certificate.GetCertHashString()

chez Microsoft.ConfigurationManager.CertRegPoint.Helper.ValidateChallenge(String base64Encodedtoken, X509Certificate2Collection encryptedCerts, X509Certificate2 SigningCertcert, String&decodedChallengePassword)

chez Microsoft.ConfigurationManager.CertRegPoint.ChallengeValidation.ValidationPhase1(VerifyChallengeParams value, String&decodedChallenge, PKCSDecodedObject&pkcsObj)

sur Microsoft.ConfigurationManager.CertRegPoint.Controllers.CertificateController.VerifyRequest(VerifyChallengeParams value)

Ce problème se produit parce que les clés de Registre responsables de la vérification de la demande de certificat sont manquantes dans les paramètres de Registre du connecteur NDES.

Procédez comme suit pour redémarrer le service de connecteur Intune :

Sur le serveur installé par le connecteur, ouvrez le composant logiciel enfichable Services . Pour ce faire, ouvrez le menu Démarrer , entrez

services.msc, puis sélectionnez Services dans la liste des résultats.Dans le composant logiciel enfichable Services , redémarrez le service connecteur Intune.

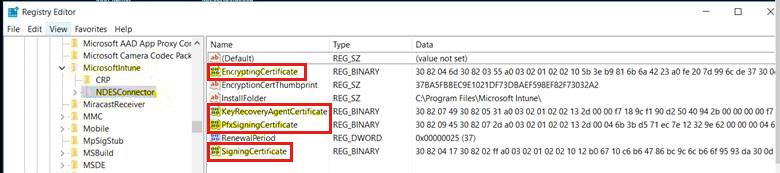

Vérifiez la sous-clé de

HKLM\Software\Microsoft\MicrosoftIntune\NDESConnectorRegistre pour vérifier que les clés de Registre ont été créées en fonction de la capture d’écran suivante.

Si le redémarrage du service ou de l’ordinateur ne résout pas le problème, passez à la solution 2.

Procédez comme suit pour effacer et réinitialiser le nom du modèle :

Sur l’ordinateur NDES, ouvrez le Registre et recherchez la sous-clé suivante :

HKEY_LOCAL_Machine\Software\Microsoft\Cryptography\MSCEPRemplacez les valeurs de modèle par défaut (IPSECIntermediateOffline) et redémarrez le serveur.

Une fois le serveur redémarré, vérifiez la

HKEY_LOCAL_Machine\Software\Microsoft\MicrosoftIntune\NDESConnectorsous-clé. Vous devez maintenant voir les certificats de signature.Une fois les clés créées, remplacez le nom du modèle par

HKEY_LOCAL_Machine\Software\Microsoft\Cryptography\MSCEPle nom de modèle personnalisé créé pour SCEP et NDES.