Erreur de réplication Active Directory 8453 : l’accès à la réplication a été refusé

Cet article explique comment résoudre un problème où la réplication Active Directory échoue et génère l’erreur 8453 : L’accès à la réplication a été refusé.

S’applique à : Windows Server 2012 R2

Numéro de la base de connaissances d’origine : 2022387

Remarque

Utilisateurs à domicile : Cet article s’adresse uniquement aux agents de support technique et aux professionnels de l’informatique. Si vous recherchez de l’aide pour résoudre un problème, demandez à la communauté Microsoft.

Résumé

Les causes principales de cette erreur 8453 sont les suivantes :

Le contrôleur de domaine de destination ne dispose pas des autorisations requises pour répliquer le contexte/la partition d’affectation de noms.

L’administrateur qui a démarré manuellement la réplication n’a pas les autorisations nécessaires pour le faire.

Remarque

Cette condition n’affecte pas la réplication périodique ou planifiée.

Cause principale

Pour la réplication de période ou planifiée, si le contrôleur de domaine de destination est un contrôleur de domaine en lecture seule (RODC) :

Le groupe de sécurité Contrôleurs de domaine Enterprise Read-Only ne dispose pas des autorisations De réplication des modifications d’annuaire à la racine du contexte de nommage (NC) pour la partition qui ne se réplique pas et retourne l’erreur 8453.

Solution principale

Sur chaque contrôleur de domaine que les contrôleurs de domaine en lecture seule ne répliquent pas et qui retourne l’erreur 8453, accordez les autorisations Réplication des modifications d’annuaire au groupe de sécurité Contrôleurs de domaine en lecture seule d’entreprise du domaine racine de la forêt.

Exemple :

Un contrôleur de domaine en lecture childdc2.child.contoso.com seule ne réplique pas la contoso.com partition et retourne l’erreur 8453. Pour résoudre ce problème, procédez comme suit :

Ouvrez ADSIEDIT.msc sur un contrôleur de

contoso.comdomaine.Ouvrez une connexion au contrôleur de

contoso.comdomaine (contexte de nommage par défaut).Ouvrez les propriétés du contrôleur de réseau dc=contoso,dc=com, puis sélectionnez l’onglet Sécurité .

Sélectionnez Ajouter, puis entrez l’entrée suivante dans la zone de texte :

Contoso\Enterprise Read-Only Domain ControllersRemarque

Ce groupe existe uniquement dans le domaine racine de forêt.

Sélectionnez Vérifier les noms, puis ok.

Dans la boîte de dialogue Autorisations pour les contrôleurs de domaine d’entreprise Read-Only, désactivez les cases Autoriser les case activée automatiquement sélectionnées :

- Lecture

- Lire les stratégies de verrouillage du mot de passe & de domaine

- Lire les autres paramètres de domaine

Cochez la case Autoriser en regard de Réplication des modifications d’annuaire, puis sélectionnez OK.

Si ces étapes ne résolvent pas le problème, consultez le reste de cet article.

Symptômes

Lorsque ce problème se produit, vous rencontrez un ou plusieurs des symptômes suivants :

Le test de réplication DCDIAG (

DCDIAG /TEST:NCSecDesc) signale que le contrôleur de domaine testé a échoué à tester les réplications et a une status de 8453 : L’accès à la réplication a été refusé :Starting test: Replications [Replications Check,<destination domain controller] A recent replication attempt failed: From <source DC> to <Destination DC Naming Context: <DN path of failing directory partition> The replication generated an error (8453): Replication access was denied. The failure occurred at <date> <time>. The last success occurred at <date> <time>. %#% failures have occurred since the last success. The machine account for the destination <destination DC>. is not configured properly. Check the userAccountControl field. Kerberos Error. The machine account is not present, or does not match on the. destination, source or KDC servers. Verify domain partition of KDC is in sync with rest of enterprise. The tool repadmin/syncall can be used for this purpose. ......................... <DC tested by DCDIAG> failed test ReplicationsLe test DCDIAG NCSecDesc (

DCDIAG /TEST:NCSecDesc) signale que le contrôleur de domaine testé par DCDIAG n’a pas réussi à tester NCSecDec et qu’une ou plusieurs autorisations sont manquantes sur la tête du contrôleur de réseau d’une ou plusieurs partitions de répertoire sur le contrôleur de domaine testé testé par DCDIAG :Starting test: NCSecDesc Error NT AUTHORITY\ENTERPRISE DOMAIN CONTROLLERS doesn't have Replicating Directory Changes <- List of missing access Replication Synchronization <- rights required for each Manage Replication Topology <- security group could vary Replicating Directory Changes In Filtered Set <- depending in missing access rights for the naming context: <- right in your environment DC=contoso,DC=com Error CONTOSO\Domain Controllers doesn't have Replicating Directory Changes All access rights for the naming context: DC=contoso,DC=com Error CONTOSO\Enterprise Read-Only Domain Controllers doesn't have Replicating Directory Changes access rights for the naming context: DC=contoso,DC=com ......................... CONTOSO-DC2 failed test NCSecDescLe test DCDIAG MachineAccount (

DCDIAG /TEST:MachineAccount) signale que le contrôleur de domaine qui a été testé par DCDIAG a échoué à tester MachineAccount , car l’attribut UserAccountControl sur le compte d’ordinateur des contrôleurs de domaine n’a pas les indicateurs SERVER_TRUST_ACCOUNT ou TRUSTED_FOR_DELEGATION :Starting test: MachineAccount The account CONTOSO-DC2 is not trusted for delegation . It cannot replicate. The account CONTOSO-DC2 is not a DC account. It cannot replicate. Warning: Attribute userAccountControl of CONTOSO-DC2 is: 0x288 = ( HOMEDIR_REQUIRED | ENCRYPTED_TEXT_PASSWORD_ALLOWED | NORMAL_ACCOUNT ) Typical setting for a DC is 0x82000 = ( SERVER_TRUST_ACCOUNT | TRUSTED_FOR_DELEGATION ) This may be affecting replication? ......................... CONTOSO-DC2 failed test MachineAccountLe test du journal des événements DCDIAG KCC indique l’équivalent hexadécimal de l’événement Microsoft-Windows-ActiveDirectory_DomainService 2896 :

B50 hexadécimal = 2896 décimaux. Cette erreur peut être enregistrée toutes les 60 secondes sur l’infrastructure master contrôleur de domaine.

Starting test: KccEvent The KCC Event log test An error event occurred. EventID: 0xC0000B50 Time Generated: 06/25/2010 07:45:07 Event String: A client made a DirSync LDAP request for a directory partition. Access was denied due to the following error. Directory partition: <DN path of directory partition> Error value: 8453 Replication access was denied. User Action The client may not have access for this request. If the client requires it, they should be assigned the control access right "Replicating Directory Changes" on the directory partition in question.REPADMIN.EXE signale qu’une tentative de réplication a échoué et a retourné un status 8453.

Les commandes REPADMIN qui indiquent généralement le status 8453 incluent, mais ne sont pas limitées aux éléments suivants.

REPADMIN /KCCREPADMIN /REHOSTREPADMIN /REPLICATEREPADMIN /REPLSUMREPADMIN /SHOWREPLREPADMIN /SHOWREPSREPADMIN /SHOWUTDVECREPADMIN /SYNCALLVoici un exemple de sortie de

REPADMIN /SHOWREPSl’affichage d’une réplication entrante de CONTOSO-DC2 vers CONTOSO-DC1 qui échoue et retourne l’erreur d’accès à la réplication refusée :Default-First-Site-Name\CONTOSO-DC1 DSA Options: IS_GC Site Options: (none) DSA object GUID: DSA invocationID: DC=contoso,DC=com Default-First-Site-Name\CONTOSO-DC2 via RPC DSA object GUID: 74fbe06c-932c-46b5-831b-af9e31f496b2 Last attempt @ <date> <time> failed, result 8453 (0x2105): Replication access was denied. <#> consecutive failure(s). Last success @ <date> <time>.

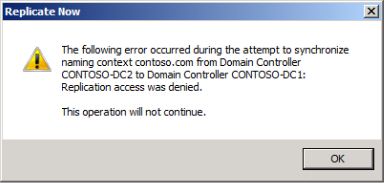

Commande répliquer maintenant dans les sites et services Active Directory (DSSITE. MSC) retourne une erreur d’accès de réplication refusé .

Le fait de cliquer avec le bouton droit sur l’objet de connexion à partir d’un contrôleur de domaine source, puis de sélectionner répliquer échoue maintenant . Et une erreur d’accès refusé à la réplication est retournée. Le message d’erreur suivant s’affiche :

Dialog title text: Replicate Now Dialog message text: The following error occurred during the attempt to synchronize naming context <%directory partition name%> from Domain Controller <Source DC> to Domain Controller <Destination DC>: Replication access was denied The operation will not continue Buttons in Dialog: OK

Les événements NTDS KCC, NTDS General ou Microsoft-Windows-ActiveDirectory_DomainService qui ont le status 8453 sont enregistrés dans le journal des événements AD DS (Active Directory Directive Services).

Les événements Active Directory qui indiquent généralement les status 8453 incluent, mais ne sont pas limités aux événements suivants :

| Source de l'événement | ID d’événement | Chaîne d’événement |

|---|---|---|

| Microsoft-Windows-ActiveDirectory_DomainService | 1699 | Ce service d’annuaire n’a pas pu récupérer les modifications demandées pour la partition d’annuaire suivante. Par conséquent, il n’a pas pu envoyer de demandes de modification au service d’annuaire à l’adresse réseau suivante. |

| Microsoft-Windows-ActiveDirectory_DomainService | 2896 | Un client a effectué une demande LDAP DirSync pour une partition d’annuaire. L’accès a été refusé en raison de l’erreur suivante. |

| NTDS General | 1655 | Active Directory a tenté de communiquer avec le catalogue global suivant et les tentatives ont échoué. |

| NTDS KCC | 1265 | Tentative d’établissement d’un lien de réplication avec des paramètres Partition : <chemin DN de partition> DN DSA source : <nom de base de données de l’objet NTDS Settings du contrôleur de domaine source> Adresse DSA source : <CNAME complet des contrôleurs de domaine source> Transport intersite (le cas échéant) : <chemin dn> a échoué avec les status suivantes : |

| NTDS KCC | 1925 | La tentative d’établissement d’un lien de réplication pour la partition de répertoire accessible en écriture suivante a échoué. |

Cause

L’erreur 8453 (l’accès à la réplication a été refusé) a plusieurs causes racines, notamment :

L’attribut UserAccountControl sur le compte d’ordinateur du contrôleur de domaine de destination ne contient pas l’un des indicateurs suivants :

SERVER_TRUST_ACCOUNT ou TRUSTED_FOR_DELEGATIONLes autorisations par défaut n’existent pas sur une ou plusieurs partitions d’annuaire pour permettre la réplication planifiée dans le contexte de sécurité du système d’exploitation.

Les autorisations par défaut ou personnalisées n’existent pas sur une ou plusieurs partitions d’annuaire pour permettre aux utilisateurs de déclencher une réplication ad hoc ou immédiate à l’aide de DSSITE. Msc réplique maintenant,

repadmin /replicate,repadmin /syncallou des commandes similaires.Les autorisations requises pour déclencher la réplication ad hoc sont correctement définies sur les partitions d’annuaire appropriées. Toutefois, l’utilisateur n’est membre d’aucun groupe de sécurité auquel l’autorisation de modification du répertoire de réplication a été accordée.

L’utilisateur qui déclenche la réplication ad hoc est membre des groupes de sécurité requis, et ces groupes de sécurité ont reçu l’autorisation Répliquer les modifications d’annuaire . Toutefois, l’appartenance au groupe qui accorde l’autorisation de réplication des modifications d’annuaire est supprimée du jeton de sécurité de l’utilisateur par la fonctionnalité de jeton d’accès utilisateur fractionné du contrôle de compte d’utilisateur . Cette fonctionnalité a été introduite dans Windows Vista et Windows Server 2008.

Remarque

Ne confondez pas la fonctionnalité de sécurité du jeton fractionné de contrôle de compte d’utilisateur introduite dans Vista et Windows Server 2008 avec l’attribut UserAccountControl défini sur les comptes d’ordinateur de rôle de contrôleur de domaine stockés par le service Active Directory.

Si le contrôleur de domaine de destination est un contrôleur de domaine en lecture seule, RODCPREP n’a pas été exécuté dans les domaines qui hébergent actuellement des contrôleurs de domaine en lecture seule, ou le groupe Contrôleurs de domaine Enterprise Read-Only ne dispose pas des autorisations Répliquer les modifications d’annuaire pour la partition qui n’est pas réplicable.

Les contrôleurs de domaine qui exécutent de nouvelles versions du système d’exploitation ont été ajoutés à une forêt existante où Office Communication Server a été installé.

Vous disposez d’instances LDS (Lightweight Directory Services). Et l’objet NTDS Settings pour les instances affectées est manquant dans le conteneur de configuration LDS. Par exemple, vous voyez l’entrée suivante :

CN=NtDs Settings,CN=Server1$ADAMINST1,CN=Server,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,CN={A560B9B8-6B05-4000-9A1F-9A853DB6615A}

Les erreurs et événements Active Directory, tels que ceux mentionnés dans la section Symptômes , peuvent également se produire et générer un message d’erreur 5 (Accès refusé).

Les étapes de l’erreur 5 ou de l’erreur 8453 mentionnées dans la section Résolution ne résolvent pas les échecs de réplication sur les ordinateurs qui échouent actuellement et qui génèrent l’autre message d’erreur.

Les causes racines courantes de l’échec des opérations Active Directory qui génèrent des messages d’erreur 5 sont les suivantes :

- Asymétrie temporelle excessive

- Fragmentation des paquets Kerberos au format UDP par les appareils intermédiaires sur le réseau

- Accès manquant à cet ordinateur à partir des droits réseau .

- Canaux sécurisés rompus ou approbations intra-domaine

- CrashOnAuditFail = 2 entrée dans le registre

Résolution

Pour résoudre ce problème, utilisez les méthodes suivantes.

Exécuter une case activée d’intégrité à l’aide de DCDIAG + DCDIAG /test :CheckSecurityError

- Exécutez DCDIAG sur le contrôleur de domaine de destination qui signale l’erreur ou l’événement 8453.

- Exécutez DCDIAG sur le contrôleur de domaine source sur lequel le contrôleur de domaine de destination signale l’erreur ou l’événement 8453.

- Exécutez

DCDIAG /test:CheckSecurityErrorsur le contrôleur de domaine de destination. - Exécutez

DCDIAG /test:CheckSecurityErrorsur le contrôleur de domaine source.

Correction de UserAccountControl non valide

L’attribut UserAccountControl inclut un masque de bits qui définit les fonctionnalités et l’état d’un compte d’utilisateur ou d’ordinateur. Pour plus d’informations sur les indicateurs UserAccountControl , consultez Attribut User-Account-Control.

La valeur d’attribut UserAccountControl standard pour un compte d’ordinateur DC accessible en écriture (complet) est 532480 décimal ou 82 000 hexadécimal. Les valeurs UserAccountControl d’un compte d’ordinateur dc peuvent varier, mais elles doivent contenir les indicateurs SERVER_TRUST_ACCOUNT et TRUSTED_FOR_DELEGATION , comme indiqué dans le tableau suivant.

| Indicateur de propriété | Valeur hexadécimale | Valeur décimale |

|---|---|---|

| SERVER_TRUST_ACCOUNT | 0x2000 | 8192 |

| TRUSTED_FOR_DELEGATION | 0x80000 | 524288 |

| Valeur UserAccountControl | 0x82000 | 532480 |

La valeur d’attribut UserAccountControl classique pour un compte d’ordinateur de contrôleur de domaine en lecture seule est 83890176 décimal ou 5001000 hexadécimal.

| Indicateur de propriété | Valeur hexadécimale | Valeur décimale |

|---|---|---|

| WORKSTATION_TRUST_ACCOUNT | 0x1000 | 4096 |

| TRUSTED_TO_AUTHENTICATE_FOR_DELEGATION | 0x1000000 | 16777216 |

| PARTIAL_SECRETS_ACCOUNT | 0X4000000 | 67108864 |

| Valeur UserAccountControl standard pour RODC | 0x5001000 | 83890176 |

L’attribut UserAccountControl sur le contrôleur de domaine de destination n’a pas l’indicateur SERVER_TRUST_ACCOUNT

Si le test DCDIAG MachineAccount échoue et retourne un message d’erreur MachineAcccount de test ayant échoué et que l’attribut UserAccountControl sur le contrôleur de domaine testé ne dispose pas de l’indicateur SERVER_TRUST_ACCOUNT , ajoutez l’indicateur manquant dans la copie du contrôleur de domaine testé d’Active Directory.

- Démarrez ADSIEDIT. MSC sur la console du contrôleur de domaine qui n’a pas le SERVER_TRUST_ACCOUNT comme indiqué par DCDIAG.

- Cliquez avec le bouton droit sur ADSIEDIT dans le volet supérieur gauche d’ADSIEDIT. MSC, puis sélectionnez Se connecter à.

- Dans la boîte de dialogue Paramètres de connexion , cliquez sur Sélectionner un contexte d’affectation de noms connu, puis sélectionnez Contexte d’affectation de noms par défaut (la partition de domaine du compte d’ordinateur).

- Cliquez sur Sélectionner ou tapez un domaine ou un serveur. Et sélectionnez le nom du contrôleur de domaine qui échoue dans DCDIAG.

- Sélectionnez OK.

- Dans le contexte d’affectation de noms de domaine, recherchez et cliquez avec le bouton droit sur le compte d’ordinateur du contrôleur de domaine, puis sélectionnez Propriétés.

- Double-cliquez sur l’attribut UserAccountControl , puis enregistrez sa valeur décimale.

- Démarrez la calculatrice Windows en mode programmeur (Windows Server 2008 et versions ultérieures).

- Entrez la valeur décimale pour UserAccountControl. Convertissez la valeur décimale en son équivalent hexadécimal, ajoutez 0x80000 à la valeur existante, puis appuyez sur le signe égal (=).

- Convertissez la valeur UserAccountContorl nouvellement calculée en son équivalent décimal.

- Entrez la nouvelle valeur décimale de la calculatrice Windows à l’attribut UserAccountControl dans ADSIEDIT. MSC.

- Sélectionnez OK deux fois pour enregistrer.

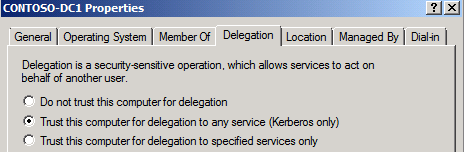

L’attribut UserAccountControl sur le contrôleur de domaine de destination n’a pas l’indicateur TRUSTED_FOR_DELEGATION

Si le test DCDIAG MachineAccount renvoie un message d’erreur MachineAcccount de test ayant échoué et que l’attribut UserAccountControl sur le contrôleur de domaine testé ne dispose pas de l’indicateur _FOR_DELEGATION TRUSTED , ajoutez l’indicateur manquant dans la copie du contrôleur de domaine testé d’Active Directory.

Démarrer Utilisateurs et ordinateurs Active Directory (DSA. MSC) sur la console du contrôleur de domaine testé par DCDIAG.

Cliquez avec le bouton droit sur le compte d’ordinateur du contrôleur de domaine.

Sélectionnez l’onglet Délégation .

Sur le compte d’ordinateur du contrôleur de domaine, sélectionnez l’option Approuvé cet ordinateur pour la délégation à n’importe quel service (Kerberos uniquement).

Corriger les descripteurs de sécurité par défaut non valides

Les opérations Active Directory ont lieu dans le contexte de sécurité du compte qui a démarré l’opération. Les autorisations par défaut sur les partitions Active Directory permettent les opérations suivantes :

- Les membres du groupe Administrateurs d’entreprise peuvent démarrer la réplication ad hoc entre n’importe quel contrôleur de domaine dans n’importe quel domaine de la même forêt.

- Les membres du groupe Administrateurs intégrés peuvent démarrer la réplication ad hoc entre les contrôleurs de domaine dans le même domaine.

- Les contrôleurs de domaine de la même forêt peuvent démarrer la réplication à l’aide d’une notification de modification ou d’une planification de réplication.

Les autorisations par défaut sur les partitions Active Directory n’autorisent pas les opérations suivantes par défaut :

- Les membres du groupe Administrateurs intégrés d’un domaine ne peuvent pas démarrer la réplication ad hoc vers des contrôleurs de domaine de ce domaine à partir de contrôleurs de domaine dans des domaines différents.

- Les utilisateurs qui ne sont pas membres du groupe Administrateurs intégrés ne peuvent pas démarrer la réplication ad hoc à partir d’un autre contrôleur de domaine dans le même domaine ou forêt.

Par conception, ces opérations échouent jusqu’à ce que les autorisations par défaut ou les appartenances aux groupes soient modifiées.

Les autorisations sont définies en haut de chaque partition de répertoire (tête NC) et sont héritées dans l’arborescence de partition. Vérifiez que les groupes explicites (groupes dont l’utilisateur est directement membre) et les groupes implicites (groupes dont les groupes explicites ont une appartenance imbriquée) disposent des autorisations requises. Vérifiez également que refuser les autorisations attribuées à des groupes implicites ou explicites n’est pas prioritaire sur les autorisations requises. Pour plus d’informations sur les partitions d’annuaire par défaut, consultez Sécurité par défaut de la partition d’annuaire de configuration.

Vérifiez que les autorisations par défaut existent en haut de chaque partition d’annuaire qui échoue et que le retour de l’accès à la réplication a été refusé

Si la réplication ad hoc échoue entre des contrôleurs de domaine dans des domaines différents ou entre des contrôleurs de domaine dans le même domaine pour les administrateurs non-domaine, consultez la section Accorder des autorisations d’administrateur non-domaine .

Si la réplication ad hoc échoue pour les membres du groupe Administrateurs d’entreprise, concentrez-vous sur les autorisations de tête nc accordées au groupe Administrateurs d’entreprise.

Si la réplication ad hoc échoue pour les membres d’un groupe Administrateurs de domaine, concentrez-vous sur les autorisations accordées au groupe de sécurité Administrateurs intégré.

Si une réplication planifiée démarrée par des contrôleurs de domaine dans une forêt échoue et retourne l’erreur 8453, concentrez-vous sur les autorisations pour les groupes de sécurité suivants :

Contrôleurs de domaine d’entreprise

Contrôleurs de domaine d’entreprise Read-Only

Si une réplication planifiée est démarrée par des contrôleurs de domaine sur un contrôleur de domaine en lecture seule (RODC) échoue et retourne l’erreur 8453, vérifiez que le groupe de sécurité Contrôleurs de domaine Entreprise Read-Only dispose de l’accès requis sur le chef nc de chaque partition d’annuaire.

Le tableau suivant montre l’autorisation par défaut définie sur le schéma, la configuration, le domaine et les applications DNS par différentes versions de Windows.

Liste de contrôle d’accès (DACL) requise sur chaque partition de répertoire Windows Server 2008 et versions ultérieures Gérer la topologie de réplication X Réplication des modifications de répertoire X Synchronisation de la réplication X La réplication du répertoire change tout X Réplication des modifications dans le jeu de filtres X Remarque

Le test DCDIAG NcSecDesc peut signaler des erreurs de faux positifs lorsqu’il est exécuté dans des environnements qui ont des versions système mixtes.

La commande DSACLS peut être utilisée pour vider les autorisations sur une partition de répertoire donnée à l’aide de la syntaxe suivante :

Chemin DN DSACLS <de la partition de répertoire>Par exemple, utilisez la commande suivante :

C:\>dsacls dc=contoso,dc=comLa commande peut être ciblée sur un contrôleur de domaine distant à l’aide de la syntaxe :

c:\>dsacls \\contoso-dc2\dc=contoso,dc=comMéfiez-vous de l’autorisation DENY sur les têtes nc qui suppriment les autorisations pour les groupes dont l’utilisateur défaillant est un membre direct ou imbriqué.

Ajouter les autorisations requises manquantes

Utilisez l’éditeur de liste de contrôle d’accès Active Directory dans ADSIEDIT. MSC pour ajouter le DACLS manquant.

Accorder des autorisations d’administrateur non-domaine

Accordez aux administrateurs non de domaine les autorisations suivantes :

- Pour répliquer entre des contrôleurs de domaine dans le même domaine pour les administrateurs non-d’entreprise

- Pour répliquer entre des contrôleurs de domaine dans différents domaines

Les autorisations par défaut sur les partitions Active Directory n’autorisent pas les opérations suivantes :

- Les membres du groupe Administrateurs intégrés dans un domaine ne peuvent pas lancer la réplication ad hoc à partir de contrôleurs de domaine dans différents domaines.

- Les utilisateurs qui ne sont pas membres du groupe d’administrateurs de domaine intégré pour lancer la réplication ad hoc entre les contrôleurs de domaine dans le même domaine ou un domaine différent.

Ces opérations échouent jusqu’à ce que les autorisations sur les partitions d’annuaire soient modifiées.

Pour résoudre ce problème, utilisez l’une des méthodes suivantes :

Ajoutez des utilisateurs à des groupes existants qui ont déjà reçu les autorisations requises pour répliquer les partitions d’annuaire. (Ajoutez les administrateurs de domaine pour la réplication dans le même domaine, ou le groupe Administrateurs d’entreprise pour déclencher la réplication ad hoc entre différents domaines.)

Créez votre propre groupe, accordez à ce groupe les autorisations requises sur les partitions d’annuaire dans toute la forêt, puis ajoutez des utilisateurs à ces groupes.

Pour plus d’informations, consultez KB303972. Accordez au groupe de sécurité en question les mêmes autorisations que celles répertoriées dans le tableau de la section Corriger les descripteurs de sécurité par défaut non valides .

Vérifier l’appartenance au groupe dans les groupes de sécurité requis

Une fois que les groupes de sécurité appropriés ont reçu les autorisations requises sur les partitions d’annuaire, vérifiez que les utilisateurs qui démarrent la réplication ont une appartenance effective aux groupes de sécurité directs ou imbriqués auxquels des autorisations de réplication sont accordées. Pour ce faire, procédez comme suit :

Ouvrez une session à l’aide du compte d’utilisateur dans lequel la réplication ad hoc échoue et où le retour de l’accès à la réplication a été refusé.

À l’invite de commandes, exécutez la commande suivante :

WHOAMI /ALLVérifiez l’appartenance aux groupes de sécurité auxquels les autorisations de réplication des modifications de répertoire ont été accordées sur les partitions d’annuaire appropriées.

Si l’utilisateur a été ajouté au groupe autorisé qui a été modifié après la dernière ouverture de session utilisateur, connectez-vous une deuxième fois, puis réexécutez la

WHOAMI /ALLcommande.Si cette commande n’affiche toujours pas l’appartenance aux groupes de sécurité attendus, ouvrez une fenêtre d’invite de commandes avec élévation de privilèges sur l’ordinateur local et exécutez

WHOAMI /ALLà l’invite de commandes.Si l’appartenance au groupe diffère entre la

WHOAMI /ALLsortie générée par les invites de commandes avec élévation de privilèges et sans élévation de privilèges, voir Lorsque vous exécutez une requête LDAP sur un contrôleur de domaine Windows Server 2008, vous obtenez une liste d’attributs partiels.Vérifiez que les appartenances de groupe imbriquées attendues existent.

Si un utilisateur obtient des autorisations pour exécuter la réplication ad hoc en tant que membre d’un groupe imbriqué, qui est un membre du groupe auquel des autorisations de réplication ont été accordées directement, vérifiez la chaîne d’appartenance au groupe imbriqué. Nous avons constaté des échecs de réplication Active Directory ad hoc, car les groupes Administrateurs de domaine et Administrateurs d’entreprise ont été supprimés des groupes Administrateurs intégrés.

Réplication du contrôleur de domaine en lecture seule

Si la réplication lancée par l’ordinateur échoue sur les contrôleurs de domaine en lecture seule, vérifiez que vous avez exécuté ADPREP /RODCPREP et que le groupe contrôleur de domaine Enterprise Read-Only dispose du droit Répliquer les modifications d’annuaire sur chaque tête nc.

Objet NTDS Settings manquant pour le serveur LDS

Dans Active Directory Lightweight Directory Services (LDS), il est possible de supprimer l’objet sans nettoyage des métadonnées dans DBDSUTIL. Cela peut être à l’origine de ce problème. Pour restaurer le instance dans le jeu de configuration, vous devez désinstaller l’instance LDS sur les serveurs affectés, puis exécuter l’Assistant Configuration ADAM.

Remarque

Si vous avez ajouté la prise en charge LDAPS pour le instance, vous devez à nouveau configurer le certificat dans le magasin de services, car la désinstallation de l’instance supprime également le service instance.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour