Résoudre les problèmes d’AD FS avec les événements et la journalisation

AD FS fournit deux journaux principaux que vous pouvez utiliser pour résoudre les problèmes. Il s'agit des éléments suivants :

- Journal d’administration.

- Le Tracelog.

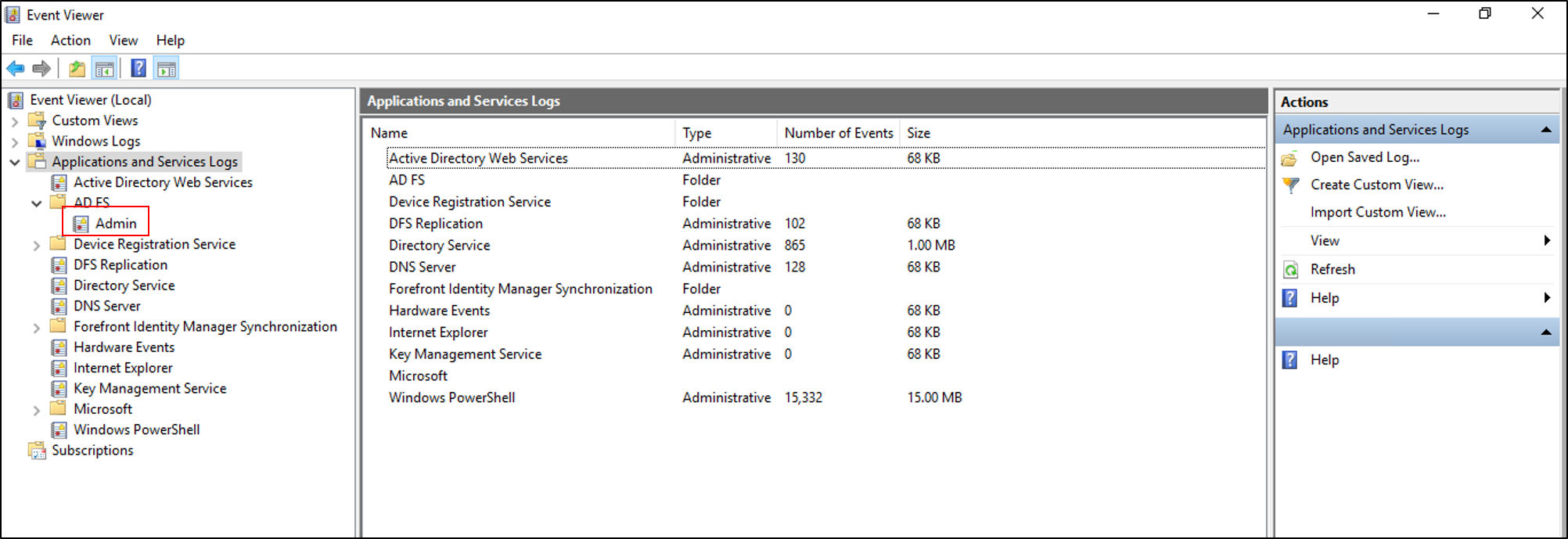

Afficher le journal d’administration

Le journal d’administration fournit des informations générales sur les problèmes qui se produisent et est activé par défaut. Pour afficher le journal d’administration :

Ouvrez l’ Observateur d’événements.

Développez Journal des applications et des services.

Développez AD FS.

Sélectionnez Administrateur.

Utiliser Tracelog

Le Tracelog est l’endroit où les messages détaillés sont enregistrés et est le journal le plus utile lors de la résolution des problèmes. Étant donné que de nombreuses informations de Tracelog peuvent être générées en peu de temps, ce qui peut affecter les performances du système, les journaux sont désactivés par défaut.

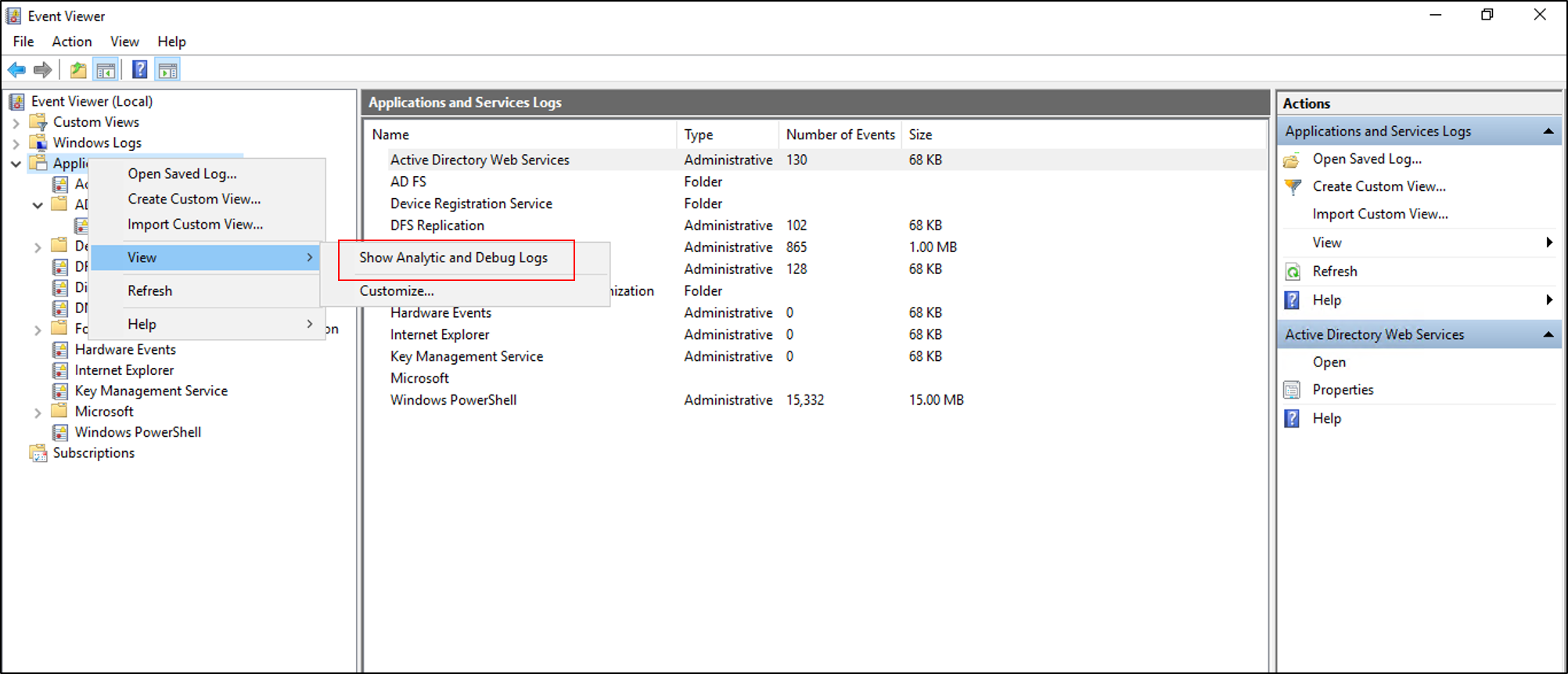

Pour activer et afficher le Tracelog

Ouvrez l’Observateur d’événements et développez Journal des applications et des services.

Faites un clic droit sur Journal des applications et des services, puis sélectionnez Afficher. Sélectionnez ensuite Afficher les journaux d’analyse et de débogage. Ce volet montre plus de nœuds.

Développez Suivi AD FS.

Faites un clic droit sur Déboguer et sélectionnez Activer le journal.

Informations sur l’audit des événements pour AD FS sur Windows Server 2016

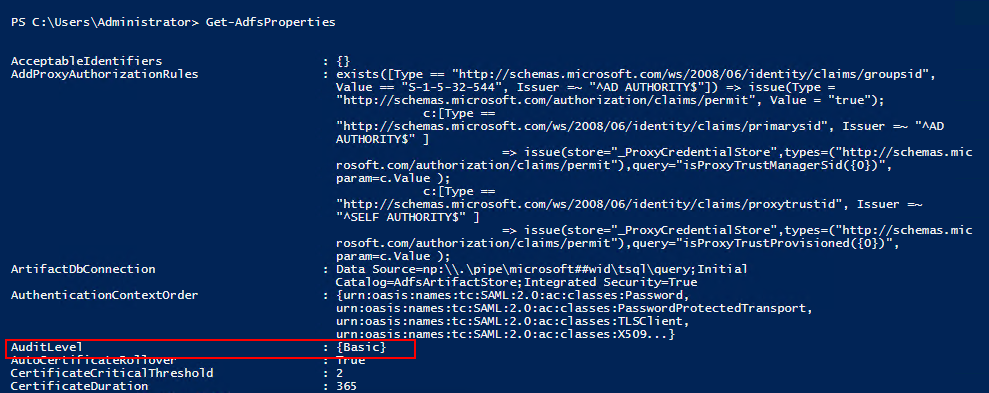

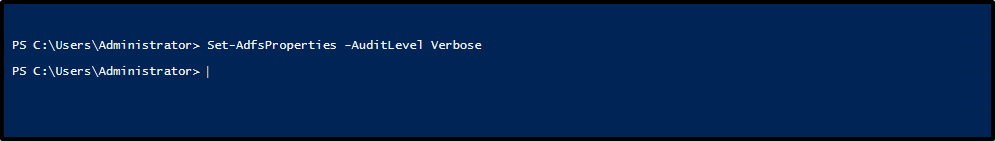

Par défaut, AD FS dans Windows Server 2016 a un niveau d’audit de base activé. Avec l’audit de base, les administrateurs voient cinq événements ou moins pour une requête unique. Cette information marque une diminution significative du nombre d’événements que les administrateurs doivent examiner pour voir une seule requête. Vous pouvez augmenter ou diminuer le niveau d’audit à l’aide de l’applet de commande PowerShell :

Set-AdfsProperties -AuditLevel

Le tableau suivant décrit les niveaux d’audit disponibles.

| Niveau d'audit | Syntaxe PowerShell | Description |

|---|---|---|

| None | Set-AdfsProperties -AuditLevel None | L’audit est désactivé et aucun événement n’est enregistré. |

| De base (par défaut) | Set-AdfsProperties -AuditLevel Basic | Pas plus de cinq événements sont consignés pour une requête unique. |

| Commentaires | Set-AdfsProperties -AuditLevel Verbose | Tous les événements sont enregistrés. Ce niveau consigne une quantité importante d’informations par requête. |

Pour afficher le niveau d’audit actuel, vous pouvez utiliser l’applet de commande PowerShell : Get-AdfsProperties.

Vous pouvez augmenter ou diminuer le niveau d’audit à l’aide de l’applet de commande PowerShell : Set-AdfsProperties -AuditLevel.

Types d’événements

Les événements AD FS peuvent être de types différents, en fonction des différents types de demandes traitées par AD FS. Chaque type d’événement est associé à des données spécifiques. Le type d’événements peut être différencié entre les demandes de connexion et les demandes système. Vos demandes de connexion peuvent être des demandes de jeton, et vos demandes système peuvent être des appels serveur-serveur, y compris la récupération des informations de configuration.

Le tableau suivant décrit les types d’événements de base.

| Type d'événement | ID de l’événement | Description |

|---|---|---|

| Réussite de la validation des informations d’identification | 1202 | Requête dans laquelle le service de fédération valide correctement les nouvelles informations d’identification. Cet événement inclut WS-Trust, WS-Federation, SAML-P (première étape pour générer l’authentification unique) et les points de terminaison d’autorisation OAuth. |

| Erreur de validation des informations d’identification nouvelles | 1203 | Demande dans laquelle la validation des informations d’identification a échoué sur le service de fédération. Cet événement inclut WS-Trust, WS-Fed, SAML-P (première étape pour générer l’authentification unique) et les points de terminaison d’autorisation OAuth. |

| Réussite du jeton d’application | 1200 | Requête dans laquelle le service de fédération émet correctement un jeton de sécurité. Pour WS-Federation et SAML-P, cet événement est journalisé lorsque la requête est traitée avec l’artefact SSO (par exemple, le cookie SSO). |

| Échec du jeton d’application | 1201 | Requête dans laquelle l’émission de jeton de sécurité a échoué sur le service de fédération. Pour WS-Federation et SAML-P, cet événement est journalisé lorsque la requête était traitée avec l’artefact SSO (par exemple, le cookie SSO). |

| Réussite de la demande de modification de mot de passe | 1204 | Transaction dans laquelle le service FS (Federation Service) a traité avec succès la demande de modification de mot de passe. |

| Erreur de demande de modification du mot de passe | 1205 | Transaction dans laquelle le service FS (Federation Service) ne parvient pas à traiter la demande de modification de mot de passe. |

| Réussite de la déconnexion | 1206 | Décrit une demande de déconnexion réussie. |

| Échec de déconnexion | 1207 | Décrit une demande de déconnexion ayant échoué. |

Audit de sécurité

L’audit de sécurité du compte de service AD FS peut parfois aider à détecter les problèmes liés aux mises à jour de mot de passe, à la journalisation des demandes ou des réponses, aux en-têtes de contenu des demandes et aux résultats d’inscription des appareils. L’audit du compte de service AD FS est désactivé par défaut.

Activer l’audit de sécurité

Sélectionnez Démarrer. Accédez ensuite à Programmes>Outils d’administration, puis choisissez Stratégie de sécurité locale.

Accédez au dossier Paramètres de sécurité\Stratégies locales\Gestion des droits utilisateur, puis double-cliquez sur Générer des audits de sécurité.

Sous l’onglet Paramètre de sécurité locale , vérifiez que le compte de service AD FS est répertorié. Si tel n’est pas le cas, sélectionnez Ajouter un utilisateur ou un groupe et ajoutez-le à la liste. Sélectionnez ensuite OK.

Ouvrez une invite de commandes avec des privilèges élevés et exécutez la commande suivante pour activer l’audit :

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enableFermez la zone Stratégie de sécurité locale, puis ouvrez le composant logiciel enfichable Gestion AD FS.

Pour ouvrir le composant logiciel enfichable Gestion AD FS, sélectionnez Démarrer. Accédez à Programmes>Outils d’administration, puis sélectionnez Gestion AD FS.

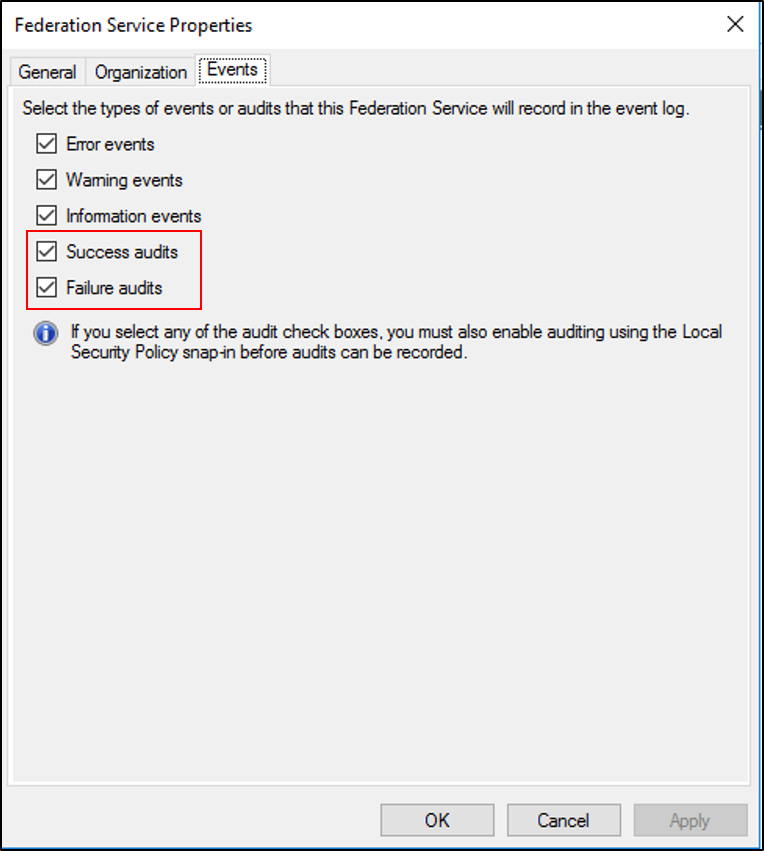

Dans le volet Actions, sélectionnez Modifier les propriétés du service de fédération.

Dans la boîte de dialogue Propriétés du service de fédération, sélectionnez l’onglet Événements.

Cochez les cases Audits des succès et Audits des échecs.

Cliquez sur OK.

Note

Les instructions précédentes sont utilisées uniquement quand AD FS se trouve sur un serveur membre autonome. Si AD FS s’exécute sur un contrôleur de domaine, au lieu de la Stratégie de sécurité locale, utilisez la Stratégie par défaut des contrôleurs de domaine située dans Gestion de la stratégie de groupe/Forest/Domaines/Contrôleurs de domaine. Sélectionnez modifier et accédez à Configuration de l’ordinateur\Stratégies\Paramètres de Windows\Paramètres de sécurité\Stratégies locales\Gestion des droits de l’utilisateur.

Messages Windows Communication Foundation et Windows Identity Foundation

En plus de la journalisation des traces, vous devrez parfois afficher les messages Windows Communication Foundation (WCF) et Windows Identity Foundation (WIF) pour résoudre un problème. Vous pouvez afficher ces messages en modifiant le fichier Microsoft.IdentityServer.ServiceHost.Exe.Config sur le serveur AD FS.

Ce fichier se trouve dans <%system root%>\Windows\ADFS et est au format XML. Les parties pertinentes du fichier sont indiquées dans l’exemple suivant :

<!-- To enable WIF tracing, change the following switchValue to the desired trace level - Verbose, Information, Warning, Error, Critical -->

<source name="Microsoft.IdentityModel" switchValue="Off"> … </source>

<!-- To enable WCF tracing, change the following switchValue to the desired trace level - Verbose, Information, Warning, Error, Critical -->

<source name="System.ServiceModel" switchValue="Off" > … </source>

Après avoir appliqué ces modifications, enregistrez la configuration et redémarrez le service AD FS. Une fois que vous avez activé ces traces en définissant les commutateurs appropriés, elles s’affichent dans le Tracelog AD FS dans l’observateur d’événements Windows.

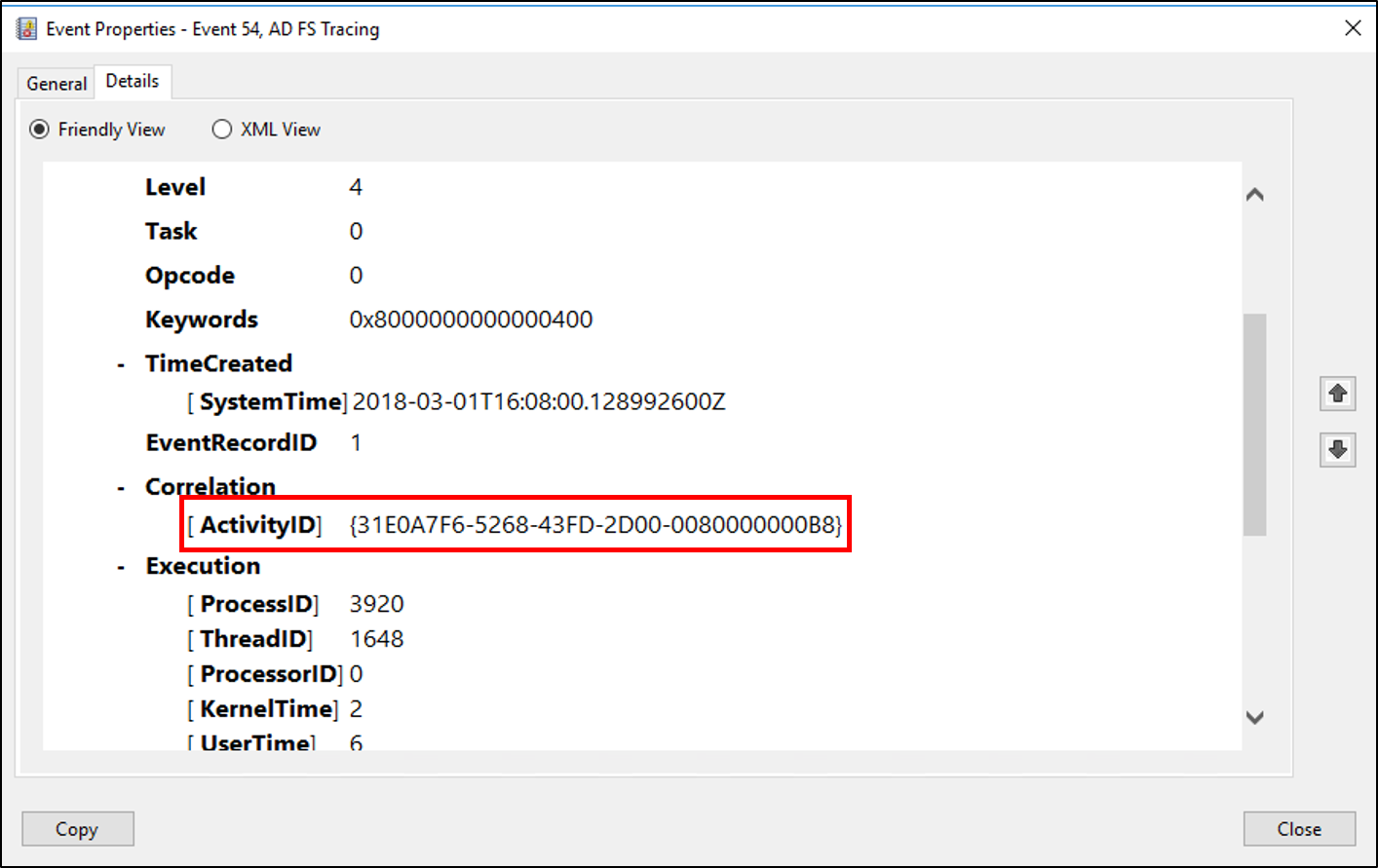

Corrélation des événements

Les problèmes d’accès qui génèrent de nombreuses erreurs ou événements de débogage sont parmi les plus difficiles à résoudre.

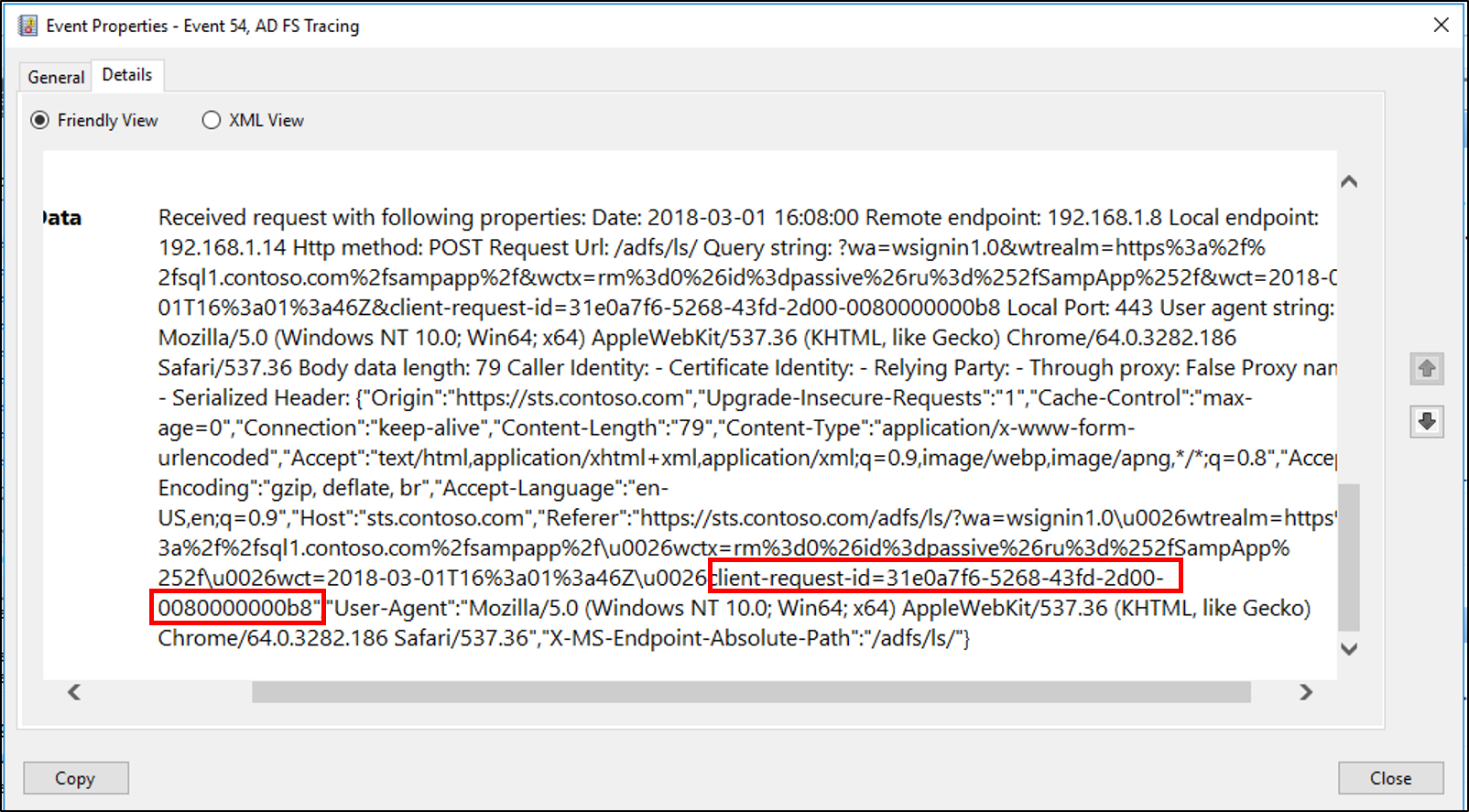

Pour ce faire, AD FS établit une corrélation entre tous les événements enregistrés dans l’observateur d’événements, dans les journaux d’administration et de débogage. Chacun de ces journaux correspond à une requête particulière à l’aide d’un identificateur global unique (GUID) unique appelé ID d’activité. AD FS génère cet ID lorsqu’il présente la demande d’émission de jetons à l’application web pour les applications à l’aide du profil de demandeur passif. AD FS génère également un ID lorsqu’il envoie des requêtes directement au fournisseur de demande pour les applications utilisant WS-Trust.

Cet ID d’activité reste le même pendant toute la durée de la requête et est consigné dans le cadre de chaque événement enregistré dans l’observateur d’événements de cette demande. Cela implique :

- Le filtrage ou la recherche dans l’observateur d’événements à l’aide de cet ID d’activité peut vous aider à effectuer le suivi de tous les événements associés qui correspondent à la demande de jeton.

- Le même ID d’activité est enregistré sur différents ordinateurs, ce qui vous permet de résoudre les problèmes d’une requête utilisateur sur plusieurs ordinateurs, comme le proxy du serveur de fédération (FSP).

- L’ID d’activité s’affiche également dans le navigateur de l’utilisateur si la requête AD FS échoue de quelque manière que ce soit, ce qui permet à l’utilisateur de communiquer cet ID au support technique ou au support informatique.

Pour faciliter le processus de résolution des problèmes, AD FS journalise également l’événement d’ID de l’appelant chaque fois que le processus d’émission de jetons échoue sur un serveur AD FS. Cet événement contient le type de revendication et la valeur de l’un des types de revendication suivants, en supposant que ces informations ont été passées au service de fédération dans le cadre d’une demande de jeton :

https://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountnamehhttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifierhttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/upnhhttps://schemas.microsoft.com/ws/2008/06/identity/claims/upnhttp://schemas.xmlsoap.org/claims/UPNhttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddresshhttps://schemas.microsoft.com/ws/2008/06/identity/claims/emailaddresshttp://schemas.xmlsoap.org/claims/EmailAddresshttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/namehttps://schemas.microsoft.com/ws/2008/06/identity/claims/namehttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/privatepersonalidentifier

L’événement ID de l’appelant journalise également l’ID d’activité pour vous permettre d’utiliser cet ID d’activité pour filtrer ou rechercher dans les journaux d’événements une demande particulière.