Verrouillage de configuration du PC à cœur sécurisé

Dans une organization d’entreprise, les administrateurs informatiques appliquent des stratégies sur leurs appareils d’entreprise pour maintenir les appareils dans un état conforme et protéger le système d’exploitation en empêchant les utilisateurs de modifier les configurations et de créer une dérive de configuration. La dérive de la configuration se produit lorsque les utilisateurs disposant de droits d’administrateur local modifient les paramètres et mettent l’appareil hors synchronisation avec les stratégies de sécurité. Les appareils dans un état non conforme peuvent être vulnérables jusqu’à la prochaine réinitialisation de la synchronisation et de la configuration avec la gestion des appareils mobiles. Windows 11 avec verrouillage de configuration permet aux administrateurs informatiques d’empêcher la dérive de la configuration et de conserver la configuration du système d’exploitation dans l’état souhaité. Avec le verrouillage de configuration, le système d’exploitation surveille les clés de Registre qui configurent chaque fonctionnalité et, lorsqu’il détecte une dérive, revient à l’état souhaité par le service informatique en quelques secondes.

Le verrou de configuration à cœur sécurisé (verrou de configuration) est une nouvelle fonctionnalité SCPC (Secured-Core PC) qui empêche la dérive de configuration des fonctionnalités de PC à cœur sécurisé causée par une mauvaise configuration involontaire. En bref, cela garantit qu’un appareil destiné à être un PC à cœur sécurisé reste un PC à cœur sécurisé.

Pour résumer, verrou de configuration :

- Permet au service informatique de « verrouiller » les fonctionnalités de PC de base sécurisées lorsqu’elles sont gérées via GPM

- Détecte les corrections de dérive en quelques secondes

- N’empêche pas les attaques malveillantes

Conditions d'octroi de licence d'édition Windows

Le tableau suivant répertorie les éditions de Windows qui prennent en charge le verrouillage de configuration à cœur sécurisé :

| Windows Pro | Windows Entreprise | Windows Pro Education/SE | Windows Éducation |

|---|---|---|---|

| Oui | Oui | Oui | Oui |

Les droits de licence de verrouillage de configuration à cœur sécurisé sont accordés par les licences suivantes :

| Windows Pro/Professionnel Éducation/SE | Windows Entreprise E3 | Windows Entreprise E5 | Windows Éducation A3 | Windows Éducation A5 |

|---|---|---|---|---|

| Oui | Oui | Oui | Oui | Oui |

Pour plus d’informations à propos des licences Windows, consultez Vue d’ensemble des licences Windows.

Flux de configuration

Une fois qu’un PC à cœur sécurisé atteint le bureau, le verrouillage de configuration empêche la dérive de la configuration en détectant si l’appareil est un PC à cœur sécurisé ou non. Lorsque l’appareil n’est pas un PC à cœur sécurisé, le verrou ne s’applique pas. Si l’appareil est un PC à cœur sécurisé, le verrouillage de configuration verrouille les stratégies répertoriées sous Liste des stratégies verrouillées.

Activation du verrouillage de configuration à l’aide de Microsoft Intune

Le verrouillage de configuration n’est pas activé par défaut ou activé par le système d’exploitation pendant le démarrage. Au lieu de cela, vous devez l’activer.

Les étapes pour activer le verrouillage de configuration à l’aide de Microsoft Intune sont les suivantes :

Vérifiez que l’appareil à activer le verrouillage de configuration est inscrit dans Microsoft Intune.

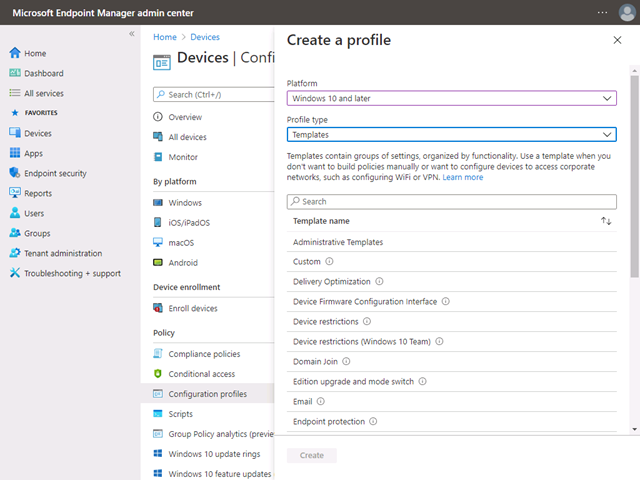

Dans le centre d’administration Intune, sélectionnez Appareils> Profils >de configurationCréer un profil.

Sélectionnez ce qui suit, puis appuyez sur Créer :

- Plateforme :

Windows 10 and later - Type de profil :

Templates - Nom du modèle : Personnalisé

- Plateforme :

Nommez votre profil.

Lorsque vous atteignez l’étape Paramètres de configuration, sélectionnez « Ajouter » et ajoutez les informations suivantes :

- OMA-URI :

./Vendor/MSFT/DMClient/Provider/MS%20DM%20Server/ConfigLock/Lock - Type de données :

Integer - Valeur :

1

Pour désactiver le verrou de configuration, remplacez la valeur par 0.

- OMA-URI :

Sélectionnez les appareils à activer le verrouillage de configuration. Si vous utilisez un locataire de test, vous pouvez sélectionner « + Ajouter tous les appareils ».

Vous n’avez pas besoin de définir de règles d’applicabilité à des fins de test.

Passez en revue la configuration et sélectionnez « Créer » si tout est correct.

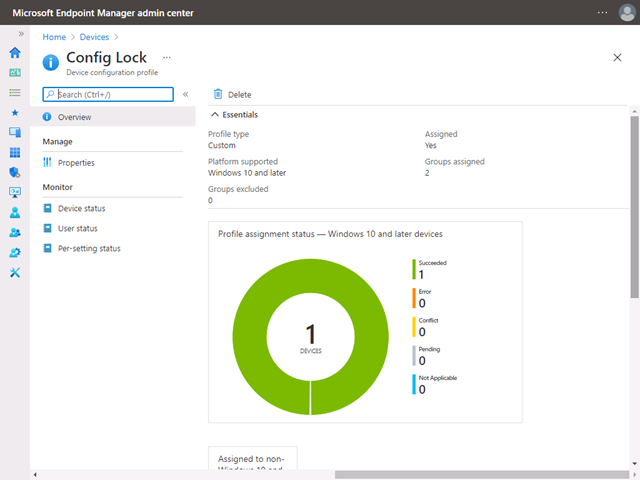

Une fois l’appareil synchronisé avec le serveur Microsoft Intune, vous pouvez vérifier si le verrou de configuration a été correctement activé.

Configuration des fonctionnalités de PC à cœur sécurisé

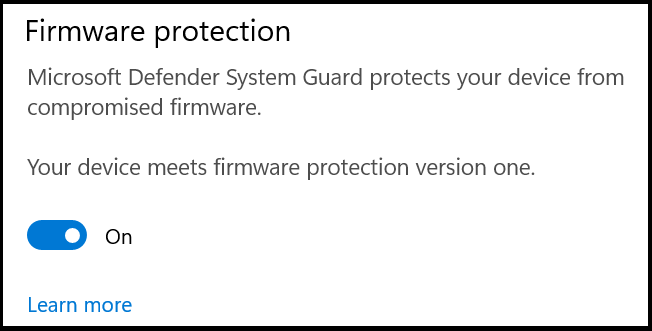

Le verrou de configuration est conçu pour garantir qu’un PC à cœur sécurisé n’est pas mal configuré par inadvertance. Vous conservez la possibilité d’activer ou de désactiver les fonctionnalités SCPC, par exemple la protection du microprogramme. Vous pouvez apporter ces modifications avec des stratégies de groupe ou des services GPM comme Microsoft Intune.

Forum Aux Questions

- Puis-je désactiver le verrouillage de configuration ? Oui. Vous pouvez utiliser GPM pour désactiver complètement le verrouillage de configuration ou le placer en mode de déverrouillage temporaire pour les activités du support technique.

Liste des stratégies verrouillées

| Opcs |

|---|

| BitLocker |

| PassportForWork |

| WindowsDefenderApplicationGuard |

| ApplicationControl |

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour