Créer une stratégie de Information Protection Windows dans Microsoft Intune

Remarque

À compter de juillet 2022, Microsoft déprécie Windows Information Protection (WIP). Microsoft continuera à prendre en charge WIP sur les versions prises en charge de Windows. Les nouvelles versions de Windows n’incluront pas de nouvelles fonctionnalités pour WIP et ne seront pas prises en charge dans les futures versions de Windows. Pour plus d’informations, consultez Annonce de l’extinction de Windows Information Protection.

Pour vos besoins en matière de protection des données, Microsoft vous recommande d’utiliser Protection des données Microsoft Purview et Protection contre la perte de données Microsoft Purview. Purview simplifie la configuration et fournit un ensemble avancé de fonctionnalités.

S’applique à :

- Windows 10

- Windows 11

Microsoft Intune dispose d’un moyen simple de créer et de déployer une stratégie Windows Information Protection (WIP). Vous pouvez choisir les applications à protéger, le niveau de protection et comment rechercher des données d’entreprise sur le réseau. Les appareils peuvent être entièrement gérés par mobile Gestion des appareils (MDM) ou gérés par la gestion des applications mobiles (GAM), où Intune gère uniquement les applications sur l’appareil personnel d’un utilisateur.

Différences entre GPM et GAM pour WIP

Vous pouvez créer une stratégie de protection des applications dans Intune avec l’inscription des appareils pour GPM ou sans inscription d’appareil pour gam. Le processus de création de l’une ou l’autre stratégie est similaire, mais il existe des différences importantes :

- Gam a plus de paramètres d’accès pour Windows Hello Entreprise.

- La gestion des applications mobiles peut réinitialiser de manière sélective les données de l’entreprise à partir de l’appareil personnel d’un utilisateur.

- Mam nécessite une licence Microsoft Entra ID P1 ou P2.

- Une licence Microsoft Entra ID P1 ou P2 est également requise pour la récupération automatique WIP, où un appareil peut réinscrire et récupérer l’accès aux données protégées. La récupération automatique WIP dépend de Microsoft Entra’inscription pour sauvegarder les clés de chiffrement, ce qui nécessite l’inscription automatique de l’appareil auprès de GPM.

- Gam ne prend en charge qu’un seul utilisateur par appareil.

- La gestion des applications mobiles peut uniquement gérer les applications compatibles.

- Seul GPM peut utiliser des stratégies CSP BitLocker .

- Si le même utilisateur et le même appareil sont ciblés à la fois pour mdm et gam, la stratégie MDM est appliquée aux appareils joints à Microsoft Entra ID. Pour les appareils personnels joints à l’espace de travail (c’est-à-dire ajoutés à l’aide des paramètres>Email & comptes>Ajouter un compte professionnel ou scolaire), la stratégie GAM uniquement est préférable, mais il est possible de mettre à niveau la gestion des appareils vers la gestion des appareils mobiles dans Paramètres. Windows Home Edition prend uniquement en charge WIP pour MAM uniquement ; La mise à niveau vers la stratégie MDM sur l’édition Home révoque l’accès aux données protégées par WIP.

Conditions préalables

Avant de pouvoir créer une stratégie WIP à l’aide de Intune, vous devez configurer un fournisseur GPM ou GAM dans Microsoft Entra ID. Mam nécessite une licence Microsoft Entra ID P1 ou P2. Une licence Microsoft Entra ID P1 ou P2 est également requise pour la récupération automatique WIP, où un appareil peut réinscrire et récupérer l’accès aux données protégées. La récupération automatique WIP s’appuie sur l’inscription de Microsoft Entra pour sauvegarder les clés de chiffrement, ce qui nécessite l’inscription automatique des appareils avec mdm.

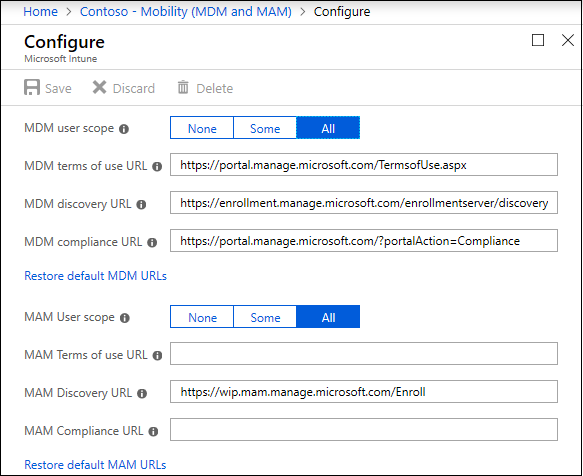

Configurer le fournisseur MDM ou GAM

Connectez-vous au Portail Azure.

Sélectionnez Microsoft Intune Microsoft Entra ID>Mobilité (GPM et GAM).>

Sélectionnez Restaurer les URL par défaut ou entrez les paramètres de l’étendue utilisateur MDM ou GAM, puis sélectionnez Enregistrer :

Créer une stratégie WIP

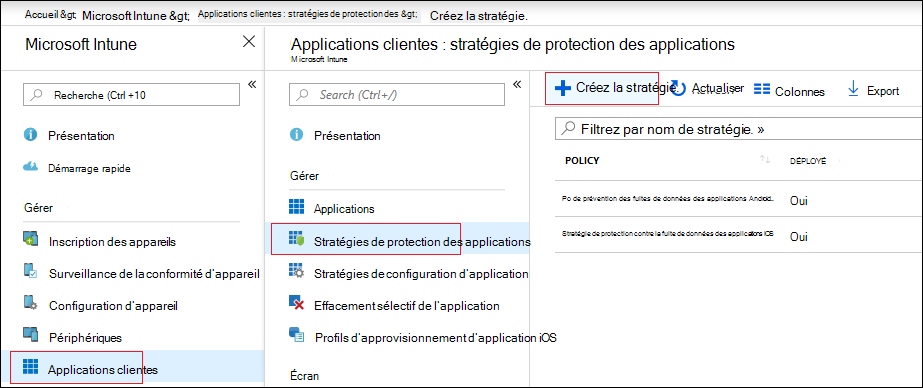

Connectez-vous au centre d’administration Microsoft Intune.

Ouvrez Microsoft Intune et sélectionnez Applications>Protection d'applications stratégies>Créer une stratégie.

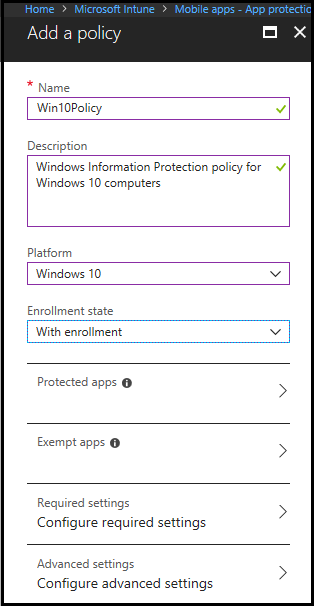

Dans l’écran Stratégie d’application, sélectionnez Ajouter une stratégie, puis renseignez les champs :

Nom. Entrez un nom (obligatoire) pour votre nouvelle stratégie.

Description. Entrez une description facultative.

Plateforme. Choisissez Windows 10.

État de l'inscription. Choisissez Sans inscription pour gam ou Avec inscription pour GPM.

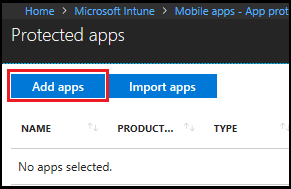

Sélectionnez Applications protégées , puis Ajouter des applications.

Vous pouvez ajouter ces types d’applications :

Remarque

Une application peut retourner des erreurs d’accès refusé après l’avoir supprimée de la liste des applications protégées. Au lieu de la supprimer de la liste, désinstallez et réinstallez l’application ou exemptez-la de la stratégie WIP.

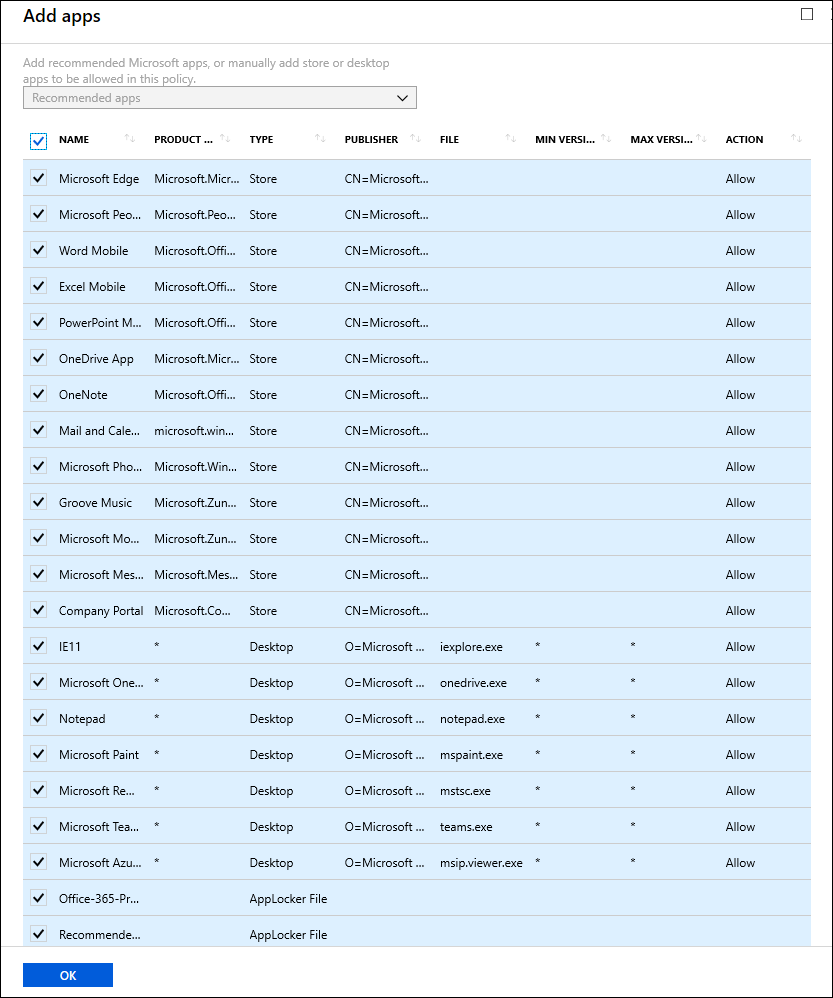

Ajouter des applications recommandées

Sélectionnez Applications recommandées et sélectionnez chaque application à laquelle vous souhaitez accéder à vos données d’entreprise ou sélectionnez-les toutes, puis sélectionnez OK.

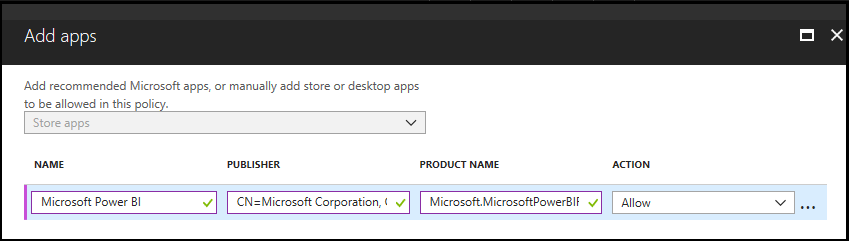

Ajouter les applications du Windows Store

Sélectionnez Applications du Windows Store, tapez le nom du produit de l’application et l’éditeur, puis sélectionnez OK. Par exemple, pour ajouter l’application Power BI Mobile à partir du Windows Store, tapez ce qui suit :

- Nom : Microsoft Power BI

- Éditeur :

CN=Microsoft Corporation, O=Microsoft Corporation, L=Redmond, S=Washington, C=US - Nom du produit :

Microsoft.MicrosoftPowerBIForWindows

Pour ajouter plusieurs applications du Store, sélectionnez les points de suspension ….

Si vous ne connaissez pas le nom de l’éditeur ou du produit de l’application du Store, vous pouvez les trouver en procédant comme suit.

Accédez au site web Microsoft Store pour Entreprises et recherchez votre application. Par exemple, Power BI Mobile App.

Copiez la valeur d’ID de l’URL de l’application. Par exemple, l’URL de l’ID d’application Power BI Mobile est

https://www.microsoft.com/store/p/microsoft-power-bi/9nblgggzlxn1, et vous devez copier la valeur d’ID,9nblgggzlxn1.Dans un navigateur, exécutez l’API web du portail Store pour Entreprises afin d’obtenir un fichier JavaScript Objet Notation (JSON) qui inclut le nom de l’éditeur et le nom du produit. Par exemple, exécutez

https://bspmts.mp.microsoft.com/v1/public/catalog/Retail/Products/9nblgggzlxn1/applockerdata, où9nblgggzlxn1est remplacé par votre valeur d’ID.L’API s’exécute et ouvre un éditeur de texte contenant les détails de l’application.

{ "packageIdentityName": "Microsoft.MicrosoftPowerBIForWindows", "publisherCertificateName": "CN=Microsoft Corporation, O=Microsoft Corporation, L=Redmond, S=Washington, C=US" }Copiez la valeur

publisherCertificateNamedans la zone Éditeur et copiez la valeurpackageIdentityNamedans la zone Nom d'Intune.Important

Le fichier JSON peut également renvoyer une valeur

windowsPhoneLegacyIdà la fois pour les champs Nom de l'éditeur et Nom du produit. Cela signifie que vous disposez d’une application qui utilise un package XAP et que vous devez définir le nom du produit surwindowsPhoneLegacyId, et définir le nom du serveur de publication commeCN=suivi de .windowsPhoneLegacyIdExemple :

{ "windowsPhoneLegacyId": "ca05b3ab-f157-450c-8c49-a1f127f5e71d", }

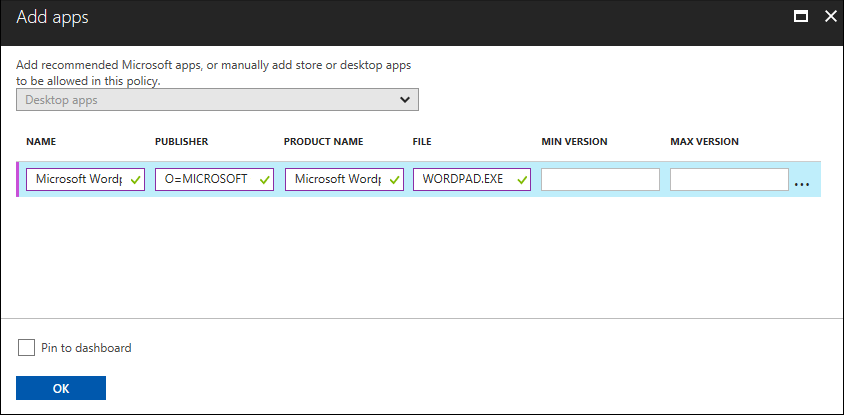

Ajouter des applications de bureau

Pour ajouter des applications de bureau, renseignez les champs suivants, en fonction des résultats que vous souhaitez retourner.

| Champ | Gère |

|---|---|

Tous les champs marqués comme * |

Tous les fichiers signés par tout éditeur. (Non recommandé et peut ne pas fonctionner) |

| Éditeur uniquement | Si vous remplissez uniquement ce champ, vous obtiendrez tous les fichiers signés par l’éditeur nommé. Cela peut être utile si votre entreprise édite et signe des applications métier internes. |

| Éditeur et Nom uniquement | Si vous remplissez uniquement ces champs, vous obtenez tous les fichiers du produit spécifié, signés par l’éditeur nommé. |

| Éditeur, Nom et Fichier uniquement | Si vous remplissez uniquement ces champs, vous obtenez n’importe quelle version du fichier ou du package nommé pour le produit spécifié, signée par l’éditeur nommé. |

| Éditeur, Nom, Fichier et Version minimale uniquement | Si vous remplissez uniquement ces champs, vous obtenez la version spécifiée ou les versions plus récentes du fichier ou du package nommé pour le produit spécifié, signées par l’éditeur nommé. Cette option est recommandée pour les applications compatibles qui ne l’étaient pas précédemment. |

| Éditeur, Nom, Fichier et Version maximale uniquement | Si vous remplissez uniquement ces champs, vous obtiendrez la version spécifiée ou les versions antérieures du fichier ou du package nommé pour le produit spécifié, signées par l’éditeur nommé. |

| Tous les champs renseignés | Si vous remplissez tous les champs, vous obtenez la version spécifiée du fichier ou du package nommé pour le produit spécifié, signée par l’éditeur nommé. |

Pour ajouter une autre application de bureau, sélectionnez les points de suspension …. Une fois que vous avez entré les informations dans les champs, sélectionnez OK.

Si vous ne savez pas ce qu’il faut inclure pour le serveur de publication, vous pouvez exécuter cette commande PowerShell :

Get-AppLockerFileInformation -Path "<path_of_the_exe>"

Où "<path_of_the_exe>" représente l’emplacement de l’application sur l’appareil. Exemple :

Get-AppLockerFileInformation -Path "C:\Program Files\Windows NT\Accessories\wordpad.exe"

Dans cet exemple, vous obtenez les informations suivantes :

Path Publisher

---- ---------

%PROGRAMFILES%\WINDOWS NT\ACCESSORIES\WORDPAD.EXE O=MICROSOFT CORPORATION, L=REDMOND, S=WASHINGTON, C=US

Où O=MICROSOFT CORPORATION, L=REDMOND, S=WASHINGTON, C=US est le nom du serveur de publication et WORDPAD.EXE le nom de fichier .

Concernant la façon d’obtenir le nom du produit pour les applications que vous souhaitez ajouter, contactez l’équipe de support Windows pour demander les instructions

Importer une liste d’applications

Cette section décrit deux exemples d’utilisation d’un fichier XML AppLocker dans la liste Applications protégées . Vous utiliserez cette option si vous souhaitez ajouter plusieurs applications en même temps.

- Créer une règle d’application empaquetée pour les applications du Windows Store

- Créer une règle exécutable pour les applications non signées

Pour plus d’informations sur AppLocker, voir le contenu AppLocker.

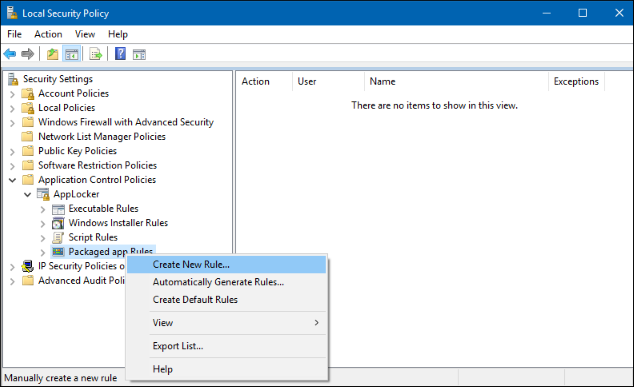

Créer une règle d’application empaquetée pour les applications du Windows Store

Ouvrez le composant logiciel enfichable Stratégie de sécurité locale (SecPol.msc).

Développez Stratégies de contrôle d’application, Développez AppLocker, puis sélectionnez Règles d’application empaquetées.

Cliquez avec le bouton droit sur le côté droit, puis sélectionnez Créer une règle.

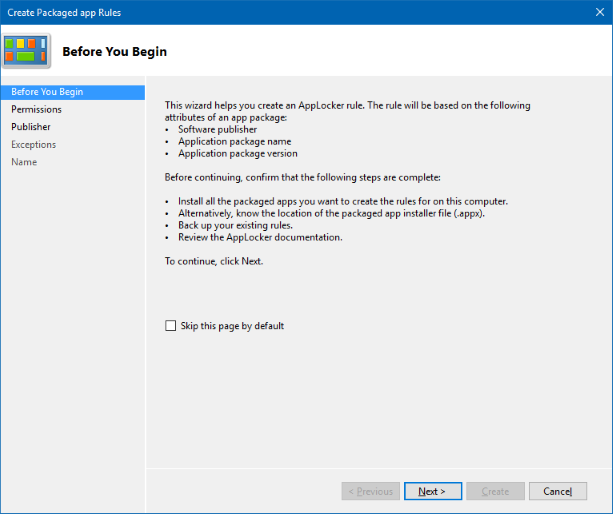

L’assistant Créer des règles d’application empaquetée s’affiche.

Dans la page Avant de commencer , sélectionnez Suivant.

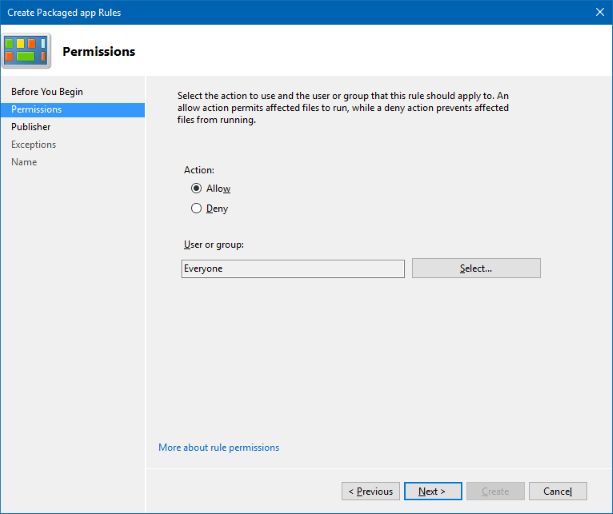

Dans la page Autorisations , vérifiez que l’action est définie sur Autoriser et que l’utilisateur ou le groupe est défini sur Tout le monde, puis sélectionnez Suivant.

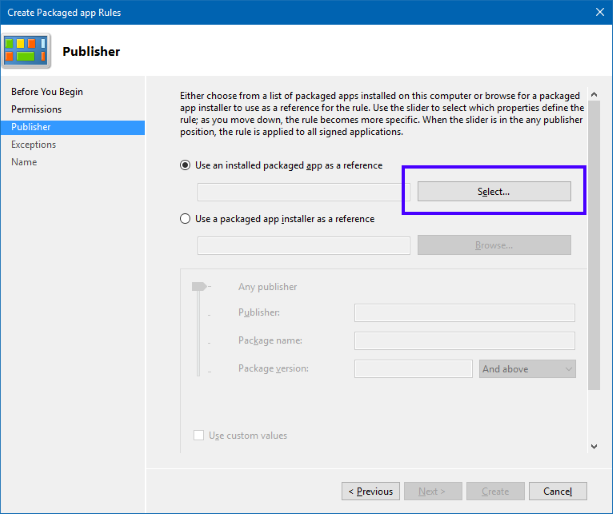

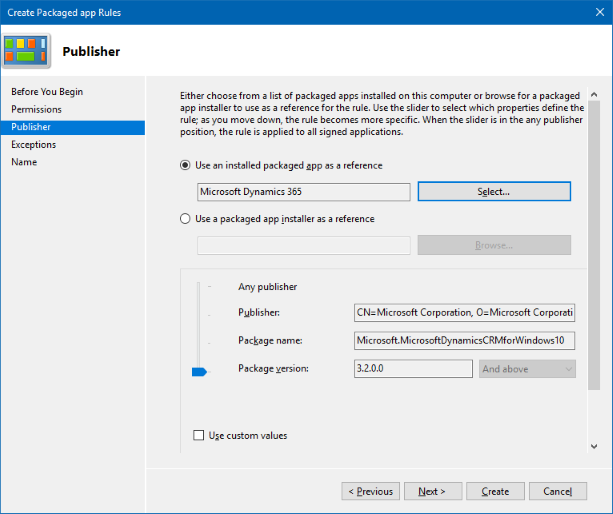

Dans la page Serveur de publication , choisissez Sélectionner dans la zone Utiliser une application empaquetée installée comme référence .

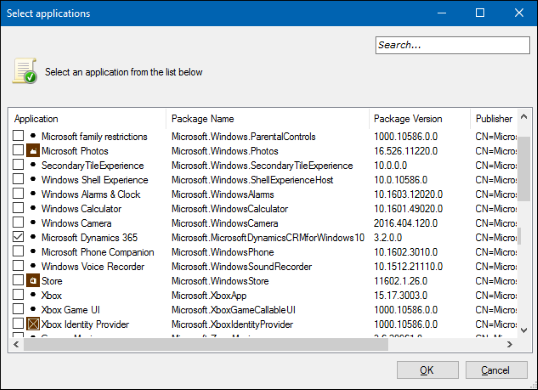

Dans la zone Sélectionner des applications , sélectionnez l’application que vous souhaitez utiliser comme référence pour votre règle, puis sélectionnez OK. Pour cet exemple, nous utilisons Microsoft Dynamics 365.

Dans la page Serveur de publication mise à jour, sélectionnez Créer.

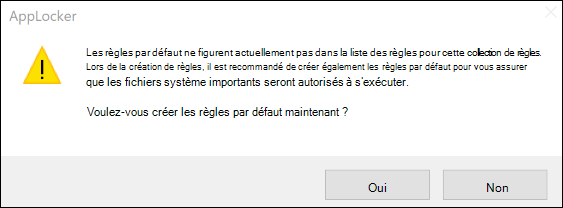

Sélectionnez Non dans la boîte de dialogue qui s’affiche, en vous demandant si vous souhaitez créer les règles par défaut. Ne créez pas de règles par défaut pour votre stratégie WIP.

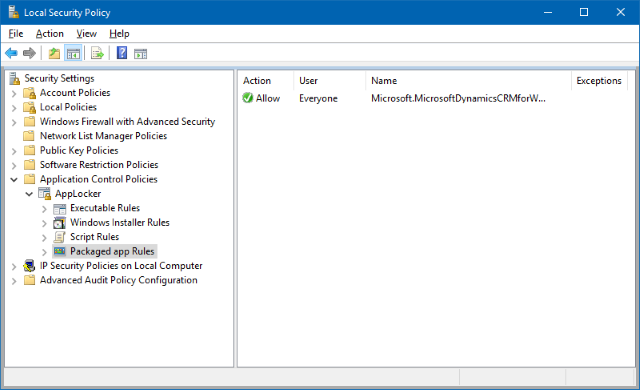

Passez en revue le composant logiciel enfichable de la stratégie de sécurité locale pour vous assurer que votre règle est correcte.

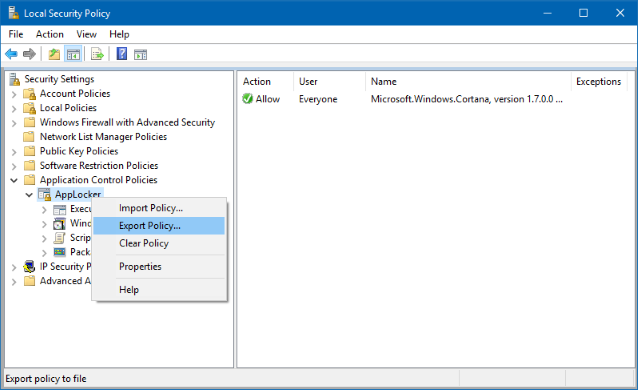

Sur la gauche, cliquez avec le bouton droit sur AppLocker, puis sélectionnez Exporter la stratégie.

La boîte de dialogue Exporter la stratégie s’ouvre, vous permettant d’exporter et d’enregistrer votre nouvelle stratégie au format XML.

Dans la zone Exporter la stratégie , accédez à l’emplacement où la stratégie doit être stockée, donnez un nom à la stratégie, puis sélectionnez Enregistrer.

La stratégie est enregistrée et vous verrez un message indiquant qu’une règle a été exportée à partir de la stratégie.

Exemple de fichier XML

Voici le fichier XML qu’AppLocker crée pour Microsoft Dynamics 365.<?xml version="1.0"?> <AppLockerPolicy Version="1"> <RuleCollection EnforcementMode="NotConfigured" Type="Appx"> <FilePublisherRule Action="Allow" UserOrGroupSid="S-1-1-0" Description="" Name="Microsoft.MicrosoftDynamicsCRMforWindows10, version 3.2.0.0 and above, from Microsoft Corporation" Id="3da34ed9-aec6-4239-88ba-0afdce252ab4"> <Conditions> <FilePublisherCondition BinaryName="*" ProductName="Microsoft.MicrosoftDynamicsCRMforWindows10" PublisherName="CN=Microsoft Corporation, O=Microsoft Corporation, L=Redmond, S=Washington, C=US"> <BinaryVersionRange HighSection="*" LowSection="3.2.0.0"/> </FilePublisherCondition> </Conditions> </FilePublisherRule> </RuleCollection> <RuleCollection EnforcementMode="NotConfigured" Type="Dll"/> <RuleCollection EnforcementMode="NotConfigured" Type="Exe"/> <RuleCollection EnforcementMode="NotConfigured" Type="Msi"/> <RuleCollection EnforcementMode="NotConfigured" Type="Script"/> </AppLockerPolicy>Une fois que vous avez créé votre fichier XML, vous devez l’importer à l’aide de Microsoft Intune.

Créer une règle exécutable pour les applications non signées

La règle exécutable permet de créer une règle AppLocker pour signer toutes les applications non signées. Il permet d’ajouter le chemin d’accès au fichier ou l’éditeur d’application contenu dans la signature numérique du fichier nécessaire à l’application de la stratégie WIP.

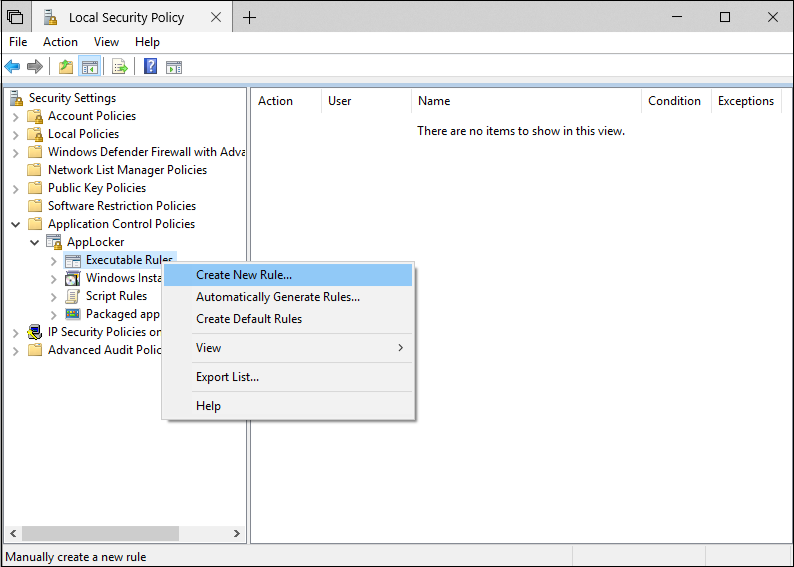

Ouvrez le composant logiciel enfichable Stratégie de sécurité locale (SecPol.msc).

Dans le volet gauche, sélectionnez Stratégies >de contrôle d’applicationRègles exécutablesAppLocker>.

Cliquez avec le bouton droit sur Règles>exécutables Créer une règle.

Dans la page Avant de commencer , sélectionnez Suivant.

Dans la page Autorisations , vérifiez que l’action est définie sur Autoriser et que l’utilisateur ou le groupe est défini sur Tout le monde, puis sélectionnez Suivant.

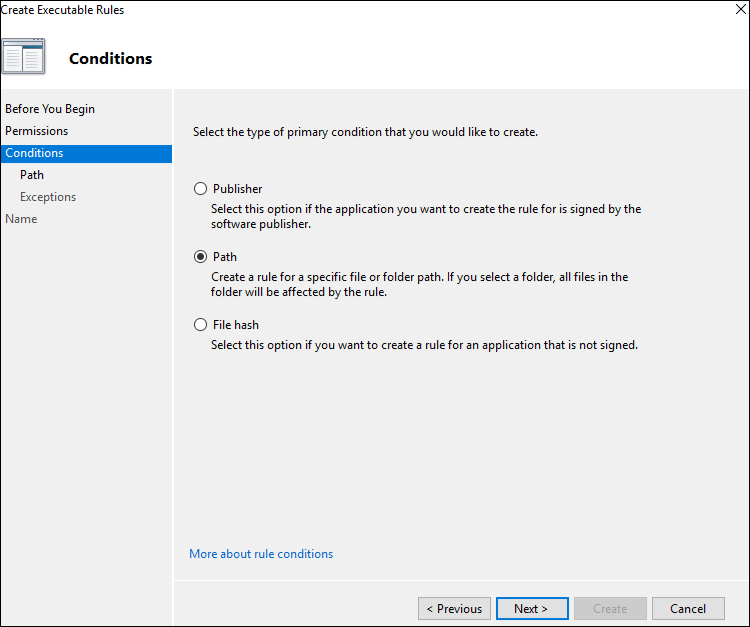

Dans la page Conditions , sélectionnez Chemin , puis Suivant.

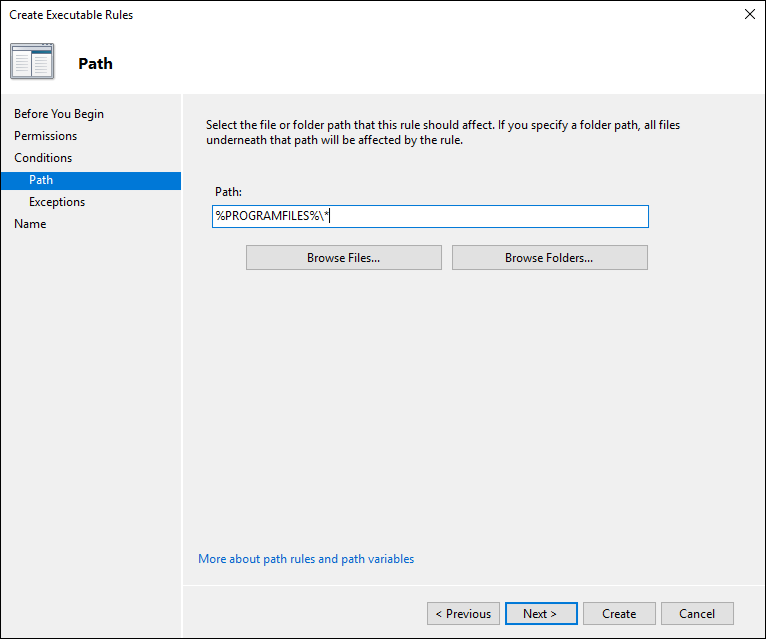

Sélectionnez Parcourir les dossiers... et sélectionnez le chemin des applications non signées. Pour cet exemple, nous utilisons « C :\Program Files ».

Dans la page Exceptions , ajoutez des exceptions, puis sélectionnez Suivant.

Dans la page Nom , tapez un nom et une description pour la règle, puis sélectionnez Créer.

Dans le volet gauche, cliquez avec le bouton droit sur Stratégied’exportationAppLocker>.

Dans la zone Exporter la stratégie , accédez à l’emplacement où la stratégie doit être stockée, donnez un nom à la stratégie, puis sélectionnez Enregistrer.

La stratégie est enregistrée et vous verrez un message indiquant qu’une règle a été exportée à partir de la stratégie.

Une fois que vous avez créé votre fichier XML, vous devez l’importer à l’aide de Microsoft Intune.

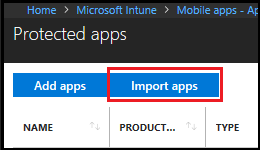

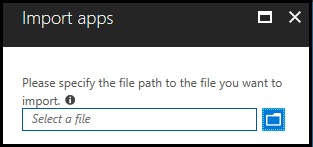

Pour importer une liste d’applications protégées à l’aide de Microsoft Intune

Dans Applications protégées, sélectionnez Importer des applications.

Importez ensuite votre fichier.

Accédez à votre fichier de stratégie AppLocker exporté, puis sélectionnez Ouvrir.

Les importations de fichiers et les applications sont ajoutées à votre liste Applications protégées .

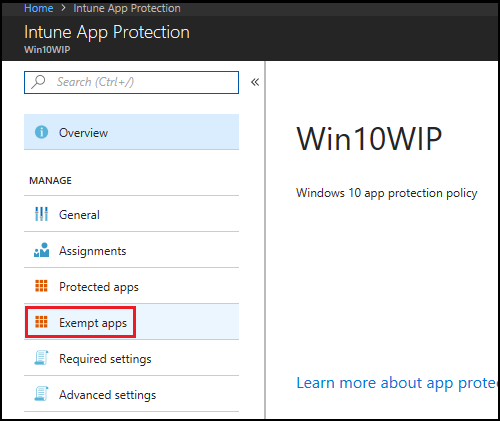

Exempter les applications d’une stratégie WIP

Si votre application n’est pas compatible avec WIP, mais qu’elle doit toujours être utilisée avec des données d’entreprise, vous pouvez exempter l’application des restrictions WIP. Cela signifie que vos applications n’incluront pas le chiffrement automatique ou le balisage et ne respecteront pas les restrictions de votre réseau. Cela signifie également que vos applications exemptées peuvent subir des fuites.

Dans Applications clientes - stratégies Protection d'applications, sélectionnez Applications exemptées.

Dans Applications exemptées, sélectionnez Ajouter des applications.

Lorsque vous exemptez les applications, elles sont autorisées à contourner les restrictions WIP et à accéder à vos données d’entreprise.

Renseignez le reste des informations sur l’application, en fonction du type d’application que vous ajoutez :

Sélectionnez OK.

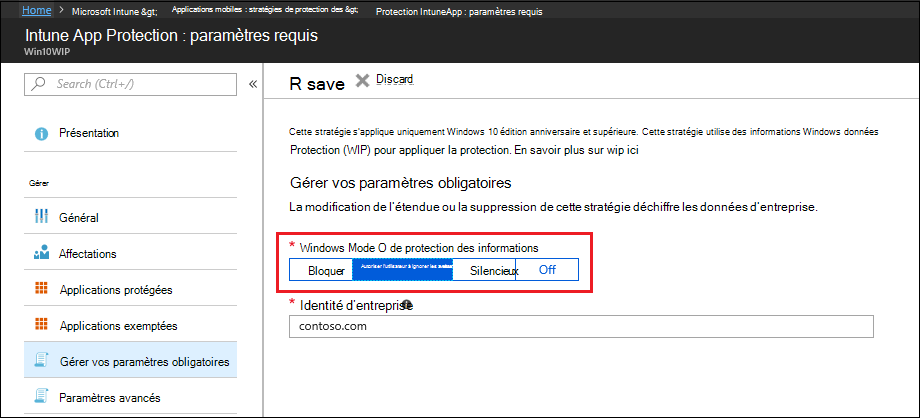

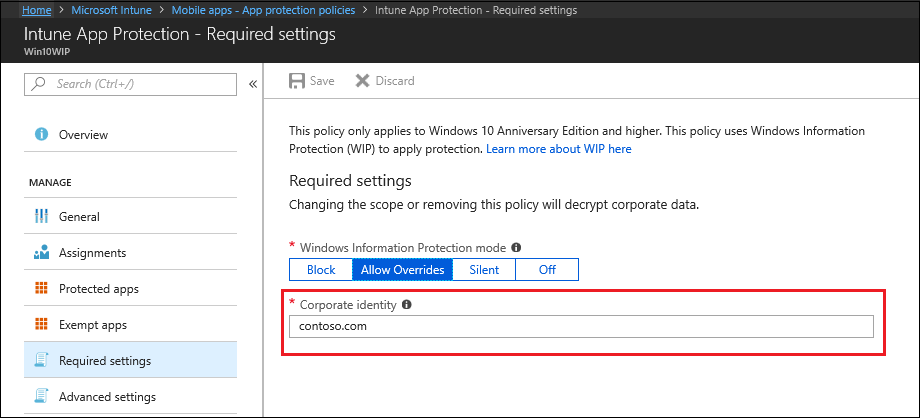

Gérer le mode de protection WIP de vos données d’entreprise

Après avoir ajouté les applications que vous souhaitez protéger avec WIP, vous devez leur appliquer un mode de gestion et de protection.

Nous vous recommandons de commencer par Silencieux ou Remplacer tout en vérifiant avec un petit groupe que vous disposez des applications appropriées sur votre liste d’applications protégées. Une fois que vous avez terminé, vous pouvez passer à votre stratégie d’application finale, Bloquer.

Dans Protection d'applications stratégie, sélectionnez le nom de votre stratégie, puis sélectionnez Paramètres requis.

Mode Description Bloquer La fonctionnalité WIP recherche les pratiques de partage inapproprié des données et empêche l’employé de terminer son action. Il peut s’agir du partage d’informations entre des applications non protégées par l’entreprise en plus du partage de données d’entreprise avec d’autres personnes et appareils en dehors de votre entreprise. Autoriser l’utilisateur à ignorer les avertissements La fonctionnalité WIP recherche les partages de données inappropriés et avertit les employés s’ils effectuent des opérations potentiellement dangereuses. Toutefois, ce mode de gestion permet à l’employé de remplacer la stratégie et de partager les données, en consignant l’action dans le journal d’audit. Pour en savoir plus sur les méthodes de collecte de vos fichiers de journaux d’audit, consultez Comment collecter des journaux des événements d’audit de Protection des informations Windows (WIP). Silencieux WIP s’exécute en mode silencieux et enregistre le partage de données inapproprié, sans bloquer tout ce qui aurait été invité à interagir avec les employés en mode Autoriser la substitution. Les actions non autorisées, comme des applications tentant d’accéder de manière inappropriée à une ressource réseau ou à des données protégées par WIP, sont toujours bloquées. Désactivé La fonctionnalité WIP est désactivée et ne permet pas de protéger ou d’auditer vos données.

Une fois que vous avez désactivé la fonctionnalité WIP, une tentative de déchiffrement des fichiers balisés WIP sur les disques connectés localement est effectuée. Vos précédentes informations de stratégie et de déchiffrement ne sont pas automatiquement appliquées à nouveau si vous réactivez la protection WIP. Pour plus d’informations, consultez Comment désactiver Windows Information Protection.Sélectionnez Enregistrer.

Définir votre identité d’entreprise gérée par l’entreprise

L’identité d’entreprise, généralement exprimée en tant que domaine Internet principal (par exemple, contoso.com), permet d’identifier et d’étiqueter vos données d’entreprise à partir d’applications que vous avez marquées comme protégées par WIP. Par exemple, les e-mails utilisant contoso.com sont identifiés comme étant des e-mails d’entreprise et sont restreints par vos stratégies Protection des informations Windows.

À partir de Windows 10, version 1703, Intune détermine automatiquement votre identité d’entreprise et l’ajoute au champ Identité d’entreprise.

Pour modifier votre identité d’entreprise

Dans Stratégie d’application, sélectionnez le nom de votre stratégie, puis sélectionnez Paramètres requis.

Si l’identité définie automatiquement n’est pas correcte, vous pouvez modifier les informations dans le champ Identité de l’entreprise.

Pour ajouter des domaines, tels que vos noms de domaine de messagerie, sélectionnez Configurer les paramètres> avancésAjouter une limite réseau, puis domaines protégés.

Choisir à quel emplacement les applications peuvent accéder aux données d’entreprise

Après avoir ajouté un mode de protection à vos applications, vous devez définir l’emplacement auquel ces applications peuvent accéder aux données d’entreprise sur votre réseau. Chaque stratégie WIP doit inclure les emplacements réseau de votre entreprise.

Il n’existe aucun emplacement par défaut inclus avec WIP, vous devez ajouter chacun de vos emplacements réseau. Cette zone s’applique à tout appareil de point de terminaison réseau qui obtient une adresse IP dans la plage de votre entreprise et est également lié à l’un de vos domaines d’entreprise, y compris les partages SMB. Les emplacements du système de fichiers local doivent simplement conserver le chiffrement (par exemple, sur des NTFS, FAT, ExFAT locaux).

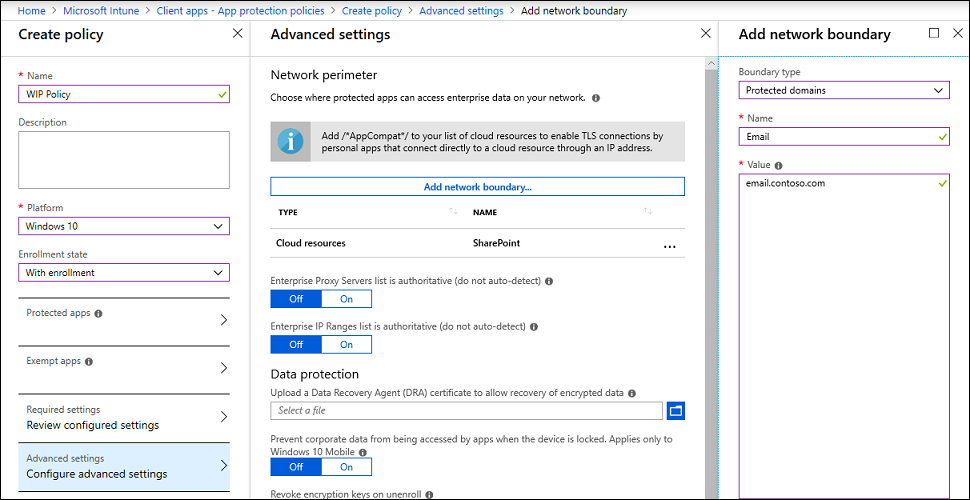

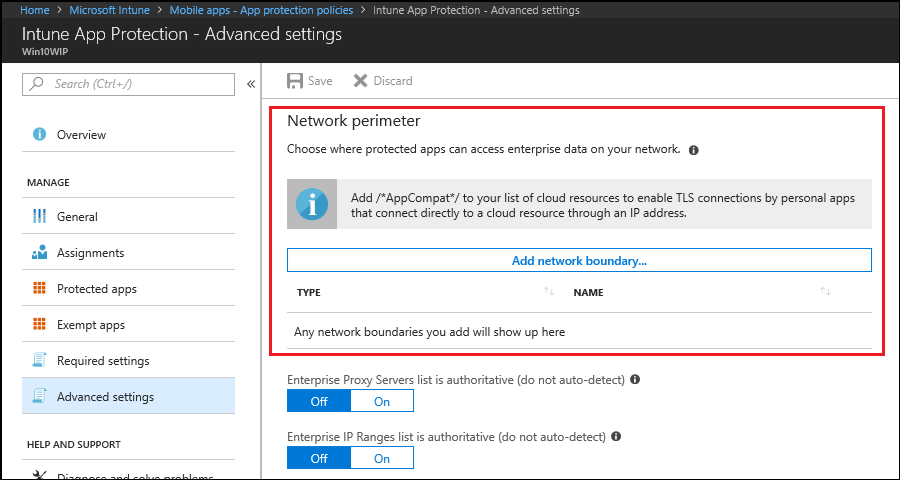

Pour définir les limites du réseau, sélectionnez Stratégie d’application> le nom de votre stratégie > Paramètres >avancésAjouter une limite réseau.

Sélectionnez le type de limite réseau à ajouter dans la zone Type de limite. Tapez un nom pour votre limite dans la zone Nom , ajoutez vos valeurs à la zone Valeur , en fonction des options décrites dans les sous-sections suivantes, puis sélectionnez OK.

Ressources cloud

Spécifiez les ressources Cloud à considérer comme des ressources d’entreprise et à protéger par WIP. Pour chaque ressource Cloud, vous pouvez également spécifier éventuellement un serveur proxy à partir de votre liste de serveurs proxy internes afin de router le trafic pour cette ressource Cloud. Tout le trafic acheminé via vos serveurs proxy internes est considéré comme une entreprise.

Séparez plusieurs ressources avec le délimiteur « | ». Exemple :

URL <,proxy>|URL <,proxy>

Les applications personnelles peuvent accéder à une ressource cloud qui a un espace vide ou un caractère non valide, tel qu’un point de fin dans l’URL.

Pour ajouter un sous-domaine pour une ressource cloud, utilisez un point (.) au lieu d’un astérisque (*). Par exemple, pour ajouter tous les sous-domaines dans Office.com, utilisez . office.com » (sans les guillemets).

Dans certains cas, par exemple lorsqu’une application se connecte directement à une ressource cloud via une adresse IP, Windows ne peut pas dire s’il tente de se connecter à une ressource cloud d’entreprise ou à un site personnel.

Dans un tel cas, Windows bloque la connexion par défaut.

Pour empêcher Windows de bloquer automatiquement ces connexions, vous pouvez ajouter la chaîne /*AppCompat*/ au paramètre.

Par exemple :

URL <,proxy>|URL <,proxy>|/*AppCompat*/

Lorsque vous utilisez cette chaîne, nous vous recommandons d’activer également Microsoft Entra’accès conditionnel, à l’aide de l’option Joint au domaine ou marqué comme conforme, qui empêche les applications d’accéder aux ressources cloud d’entreprise protégées par l’accès conditionnel.

Format de valeur avec proxy :

contoso.sharepoint.com,contoso.internalproxy1.com|contoso.visualstudio.com,contoso.internalproxy2.com

Format de valeur sans proxy :

contoso.sharepoint.com|contoso.visualstudio.com|contoso.onedrive.com,

Domaines protégés

Spécifiez les domaines utilisés pour les identités dans votre environnement. Tout le trafic vers les domaines complets figurant dans cette liste sera protégé. Séparez plusieurs domaines par le délimiteur « | ».

exchange.contoso.com|contoso.com|region.contoso.com

Domaines réseau

Spécifiez les suffixes DNS utilisés dans votre environnement. Tout le trafic vers les domaines complets figurant dans cette liste sera protégé. Séparez plusieurs ressources avec le délimiteur « , ».

corp.contoso.com,region.contoso.com

Serveurs proxy

Spécifiez les serveurs proxy par lesquels vos appareils transiteront pour accéder à vos ressources cloud. L’utilisation de ce type de serveur indique que les ressources cloud auxquelles vous vous connectez sont des ressources d’entreprise.

Cette liste ne doit pas inclure les serveurs répertoriés dans votre liste de serveurs proxy internes. Les serveurs proxy doivent être utilisés uniquement pour le trafic non protégé par WIP (autre que le trafic d'entreprise). Séparez plusieurs ressources avec le délimiteur « ; ».

proxy.contoso.com:80;proxy2.contoso.com:443

Serveurs proxy internes

Spécifiez les serveurs proxy internes par lesquels vos appareils transiteront pour accéder à vos ressources cloud. L’utilisation de ce type de serveur indique que les ressources cloud auxquelles vous vous connectez sont des ressources d’entreprise.

Cette liste ne doit pas inclure les serveurs répertoriés dans votre liste de serveurs proxy. Les serveurs proxy internes doivent être utilisés uniquement pour le trafic protégé par WIP (trafic d'entreprise). Séparez plusieurs ressources avec le délimiteur « ; ».

contoso.internalproxy1.com;contoso.internalproxy2.com

Plages IPv4

Spécifiez les adresses d’une plage de valeurs IPv4 valide dans votre intranet. Ces adresses, utilisées avec vos noms de domaines réseau, définissent les limites de votre réseau d’entreprise. La notation CIDR (Classless Inter-Domain Routing) n’est pas prise en charge.

Séparez plusieurs plages par le délimiteur « , ».

Adresse IPv4 de début : 3.4.0.1

Adresse IPv4 de fin : 3.4.255.254

URI personnalisé : 3.4.0.1-3.4.255.254,

10.0.0.1-10.255.255.254

Plages IPv6

Ce champ est facultatif depuis Windows 10, version 1703.

Spécifiez les adresses d’une plage de valeurs IPv6 valide dans votre intranet. Ces adresses, utilisées avec vos noms de domaine réseau, définissent les limites de votre réseau d’entreprise. La notation CIDR (Classless Inter-Domain Routing) n’est pas prise en charge.

Séparez plusieurs plages par le délimiteur « , ».

Adresse IPv6 de démarrage :2a01:110::

Adresse IPv6 de fin :2a01:110:7fff:ffff:ffff:ffff:ffff:ffff

URI personnalisé :2a01:110:7fff:ffff:ffff:ffff:ffff:ffff,'<br>'fd00::-fdff:ffff:ffff:ffff:ffff:ffff:ffff:ffff

Ressources neutres

Spécifiez les points de terminaison de redirection de l’authentification pour votre entreprise. Ces emplacements sont considérés comme professionnels ou personnels, selon le contexte de la connexion avant la redirection. Séparez plusieurs ressources avec le délimiteur « , ».

sts.contoso.com,sts.contoso2.com

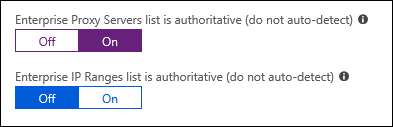

Décidez si vous souhaitez que Windows recherche d’autres paramètres réseau :

La liste Serveurs proxy de l’entreprise fait autorité (ne pas détecter automatiquement). Activez si vous souhaitez que Windows traite les serveurs proxy que vous avez spécifiés dans la définition de limite réseau comme la liste complète des serveurs proxy disponibles sur votre réseau. Si vous désactivez cette option, Windows recherche d’autres serveurs proxy dans votre réseau immédiat.

La liste Plages IP de l’entreprise fait autorité (ne pas détecter automatiquement). Activez si vous souhaitez que Windows traite les plages d’adresses IP que vous avez spécifiées dans la définition de limite réseau comme la liste complète des plages d’adresses IP disponibles sur votre réseau. Si vous désactivez cette option, Windows recherche d’autres plages d’adresses IP sur tous les appareils joints à un domaine connectés à votre réseau.

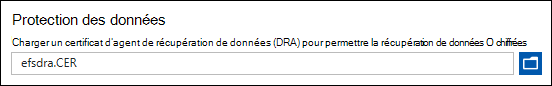

Charger votre certificat d’agent de récupération de données

Une fois que vous avez créé et déployé votre stratégie WIP pour vos employés, Windows commence à chiffrer vos données d’entreprise sur le lecteur d’appareil local des employés. Si les clés de chiffrement locales des employés sont perdues ou révoquées, les données chiffrées peuvent devenir irrécupérables. Pour éviter cette possibilité, le certificat d’agent de récupération de données (DRA) permet à Windows d’utiliser une clé publique incluse pour chiffrer les données locales, tandis que vous conservez la clé privée capable de déchiffrer les données.

Important

L’utilisation d’un certificat DRA n’est pas obligatoire. mais fortement recommandée. Pour plus d’informations sur la recherche et l’exportation de votre certificat de récupération de données, consultez Récupération de données et système de fichiers EFS (Data Recovery and Encrypting File System). Pour plus d’informations sur la création et la vérification de votre certificat DRA EFS, consultez Créer et vérifier un certificat DRA (Encrypting File System) Data Recovery Agent (DRA).

Pour charger un certificat d'agent de récupération de données

Dans Stratégie d’application, sélectionnez le nom de votre stratégie, puis sélectionnez Paramètres avancés dans le menu qui s’affiche.

Paramètres avancés s’affiche.

Dans la zone Charger un certificat d’agent de récupération de données (DRA) pour autoriser la récupération de données chiffrées , sélectionnez Parcourir pour ajouter un certificat de récupération de données pour votre stratégie.

Choisir vos paramètres WIP en option

Une fois que vous avez choisi l’emplacement où vos applications protégées peuvent accéder aux données d’entreprise sur votre réseau, vous pouvez choisir des paramètres facultatifs.

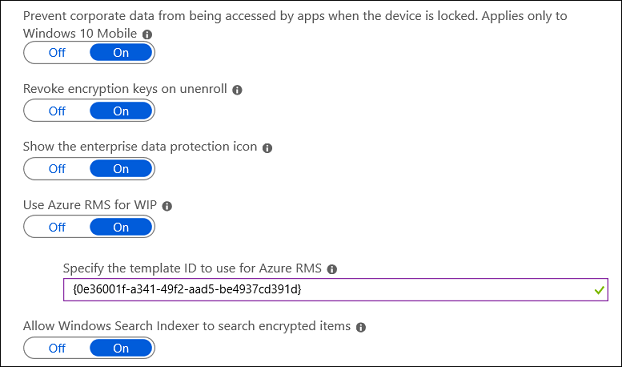

Révoquer les clés de chiffrement lors de la suppression de l’inscription. Détermine s’il faut révoquer les clés de chiffrement locales d’un utilisateur d’un appareil lorsqu’il est désinscrit de Windows Information Protection. Si les clés de chiffrement sont révoquées, un utilisateur n’a plus accès aux données d’entreprise chiffrées. Les options sont les suivantes :

Activé, ou non configuré (recommandé). Révoque des clés de chiffrement locales d’un appareil au cours de la suppression de l’inscription.

Désactivé. Empêche les clés de chiffrement locales d’être révoquées d’un appareil au cours de la suppression de l’inscription. Par exemple, si vous effectuez une migration entre des solutions mobile Gestion des appareils (GPM).

Afficher l’icône de protection des données d'entreprise. Détermine si la superposition d’image sur l’icône de la Protection des informations Windows apparaît sur les fichiers d’entreprise dans les vues Enregistrer sous et Explorateur de fichiers. Les options sont les suivantes :

Activé. Autorise l’affichage de la superposition d’image sur l’icône de la Protection des informations Windows sur les fichiers d’entreprise dans les vues Enregistrer sous et Explorateur de fichiers. En outre, pour les applications non allumées mais protégées, la superposition d’icônes apparaît également sur la vignette de l’application et avec le texte managé sur le nom de l’application dans le menu Démarrer .

Désactivé, ou non configuré (recommandé). Empêche la superposition d’icônes Windows Information Protection d’apparaître sur les fichiers d’entreprise ou les applications non allumées, mais protégées. Non configuré est l’option par défaut.

Utiliser Azure RMS pour WIP. Détermine si WIP utilise Microsoft Azure Rights Management pour appliquer le chiffrement EFS aux fichiers copiés de Windows 10 vers USB ou d’autres lecteurs amovibles afin qu’ils puissent être partagés en toute sécurité avec les employés. En d’autres termes, WIP utilise Azure Rights Management « machines » pour appliquer le chiffrement EFS aux fichiers lorsqu’ils sont copiés sur des lecteurs amovibles. Vous devez déjà avoir Azure Rights Management configuré. La clé de chiffrement de fichier EFS est protégée par la licence du modèle RMS. Seuls les utilisateurs autorisés à accéder à ce modèle peuvent le lire à partir du lecteur amovible. WIP peut également s’intégrer à Azure RMS à l’aide des paramètres GPM AllowAzureRMSForEDP et RMSTemplateIDForEDP dans le csp EnterpriseDataProtection.

Activé. Protège les fichiers copiés sur un lecteur amovible. Vous pouvez entrer un GUID TemplateID pour spécifier qui peut accéder aux fichiers protégés Azure Rights Management et pendant combien de temps. Le modèle RMS est appliqué uniquement aux fichiers sur un support amovible et n’est utilisé que pour le contrôle d’accès. Il n’applique pas réellement azure Information Protection aux fichiers.

Si vous ne spécifiez pas de modèle RMS, il s’agit d’un fichier EFS standard utilisant un modèle RMS par défaut auquel tous les utilisateurs peuvent accéder.

Désactivé, ou non configuré. Empêche WIP de chiffrer Azure Rights Management fichiers copiés sur un lecteur amovible.

Remarque

Quel que soit ce paramètre, tous les fichiers dans OneDrive Entreprise seront chiffrés, y compris les dossiers connus déplacés.

Autoriser l’indexeur de recherche Windows à rechercher des fichiers chiffrés. Détermine s’il faut autoriser l’indexeur de recherche Windows à indexer les éléments chiffrés, tels que les fichiers protégés par WIP.

Activé. Démarre l’indexeur de recherche Windows pour indexer les fichiers chiffrés.

Désactivé, ou non configuré. Empêche l’indexeur de recherche Windows d’indexer d’indexer des fichiers chiffrés.

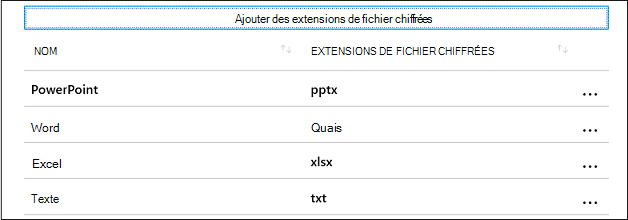

Extensions de fichier chiffrées

Vous pouvez limiter les fichiers protégés par WIP lorsqu’ils sont téléchargés à partir d’un partage SMB au sein de vos emplacements réseau d’entreprise. Si ce paramètre est configuré, seuls les fichiers avec les extensions dans la liste sont chiffrés. Si ce paramètre n’est pas spécifié, le comportement de chiffrement automatique existant est appliqué.

Articles connexes

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour